この記事はZOZO Advent Calendar 2021 #3 13日目の記事です。

とあるリリース

弊社は古くからWindows Serverを利用しており、AWS上でも多少のEC2 Windows Serverが動いています。徐々にLinuxコンテナに置き換わっているものの、まだまだ現役です。

アカウント管理が容易になるリリース、これは見逃せません。

どうなっているのか

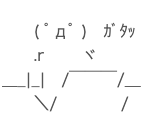

全体像はブログにまとめられています。

Systems ManagerのFleet Managerを利用するようです。Fleet Managerは、昨年のre:Invent 2020で発表されたもので、OSの垣根を越えて様々な情報を集約してくれる便利なサービスです。

ローカルからSSOをプロキシのように使って接続するのではなく、Webコンソールからの接続を提供してくれる模様です。

やってみた

前準備

AWS SSOの有効化(省略)

Windows Serverの作成

次の条件で作成します

- インバウンドルールなしのセキュリティグループを設定

- パブリックIPアドレスあり

- ここではデフォルトVPCのパブリックサブネットに置く

- Systems Managerと通信できる必要がある

- SSH鍵はなし

- インスタンスプロファイルでAmazonSSMManagedInstanceCoreポリシーを持ったロールを設定

CloudFormationで書いたものが以下です。

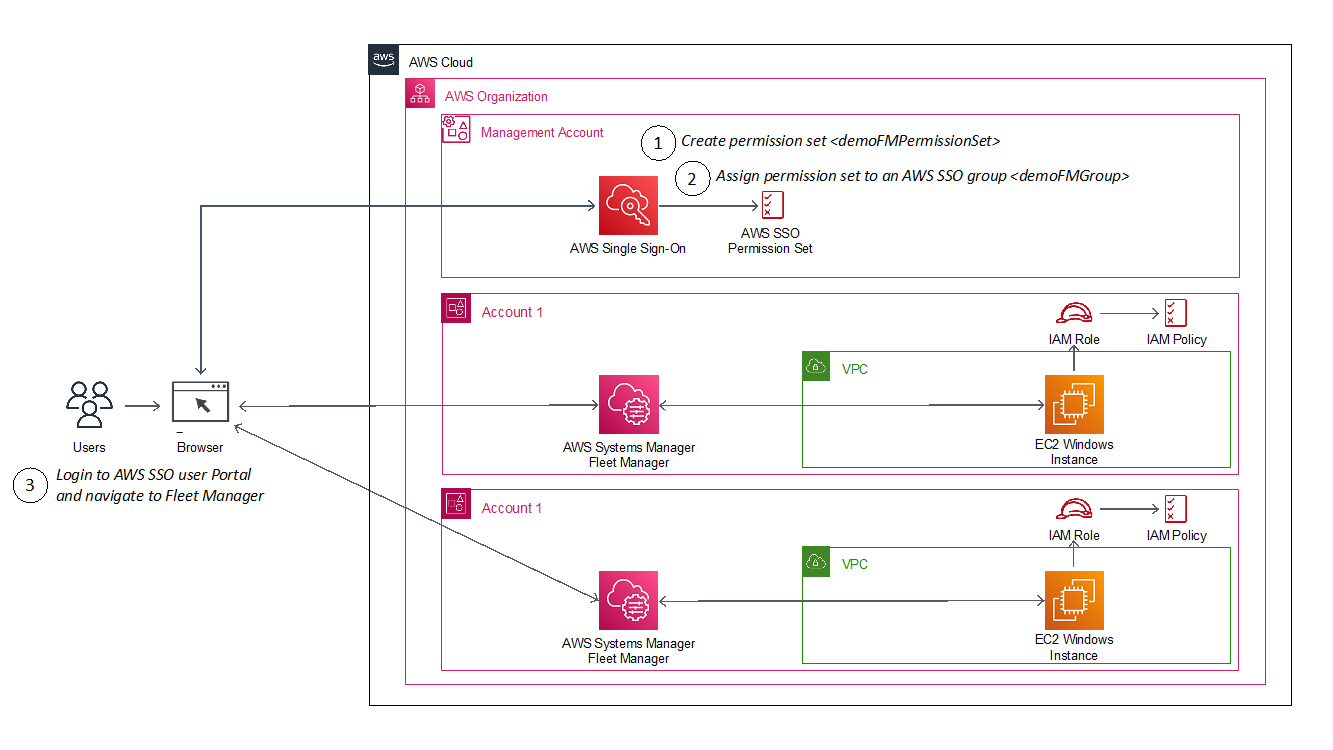

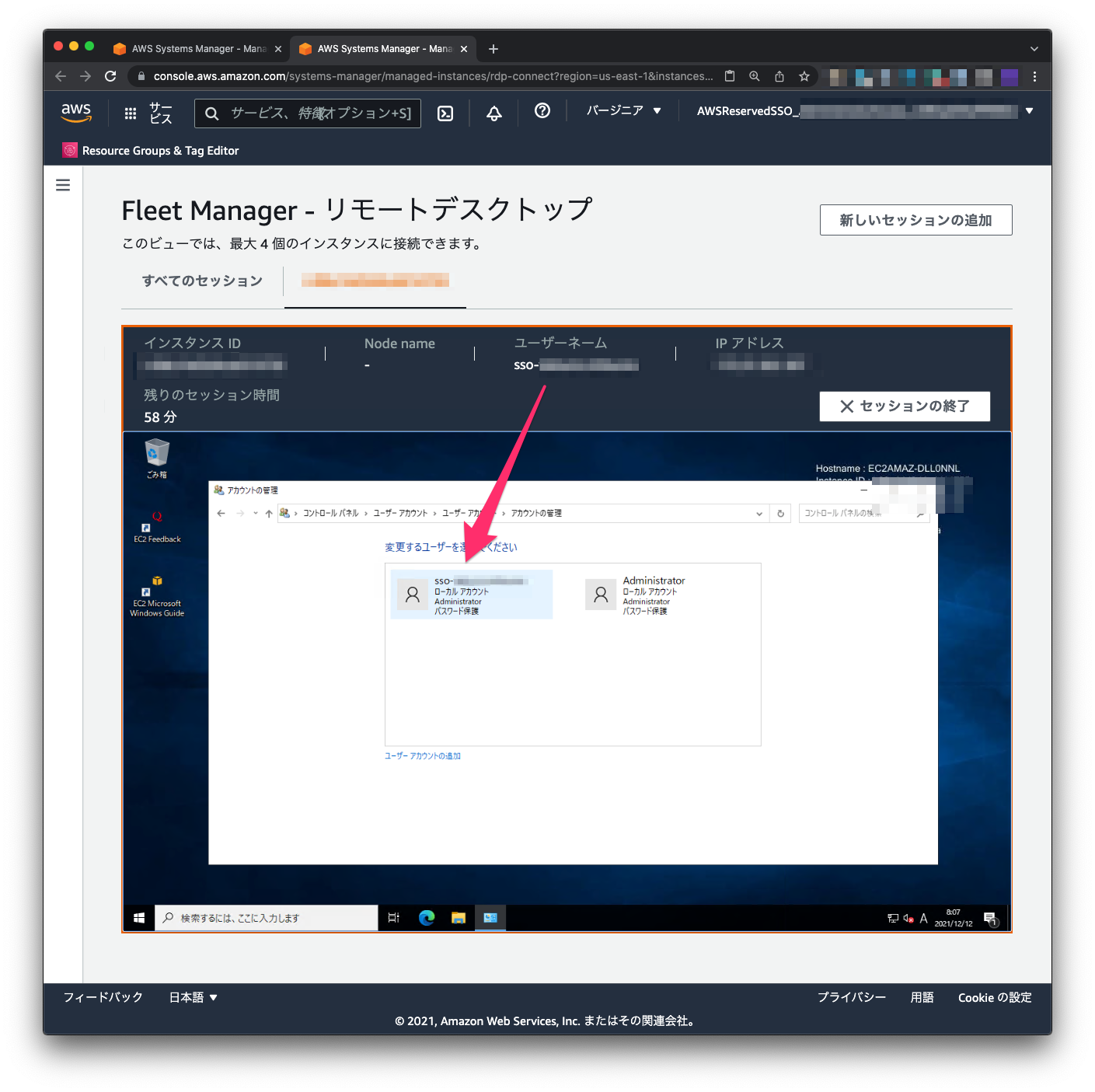

Fleet Managerから接続

起動後、Fleet Managerに移動し、「Connect with Remote Desktop」を開きます。

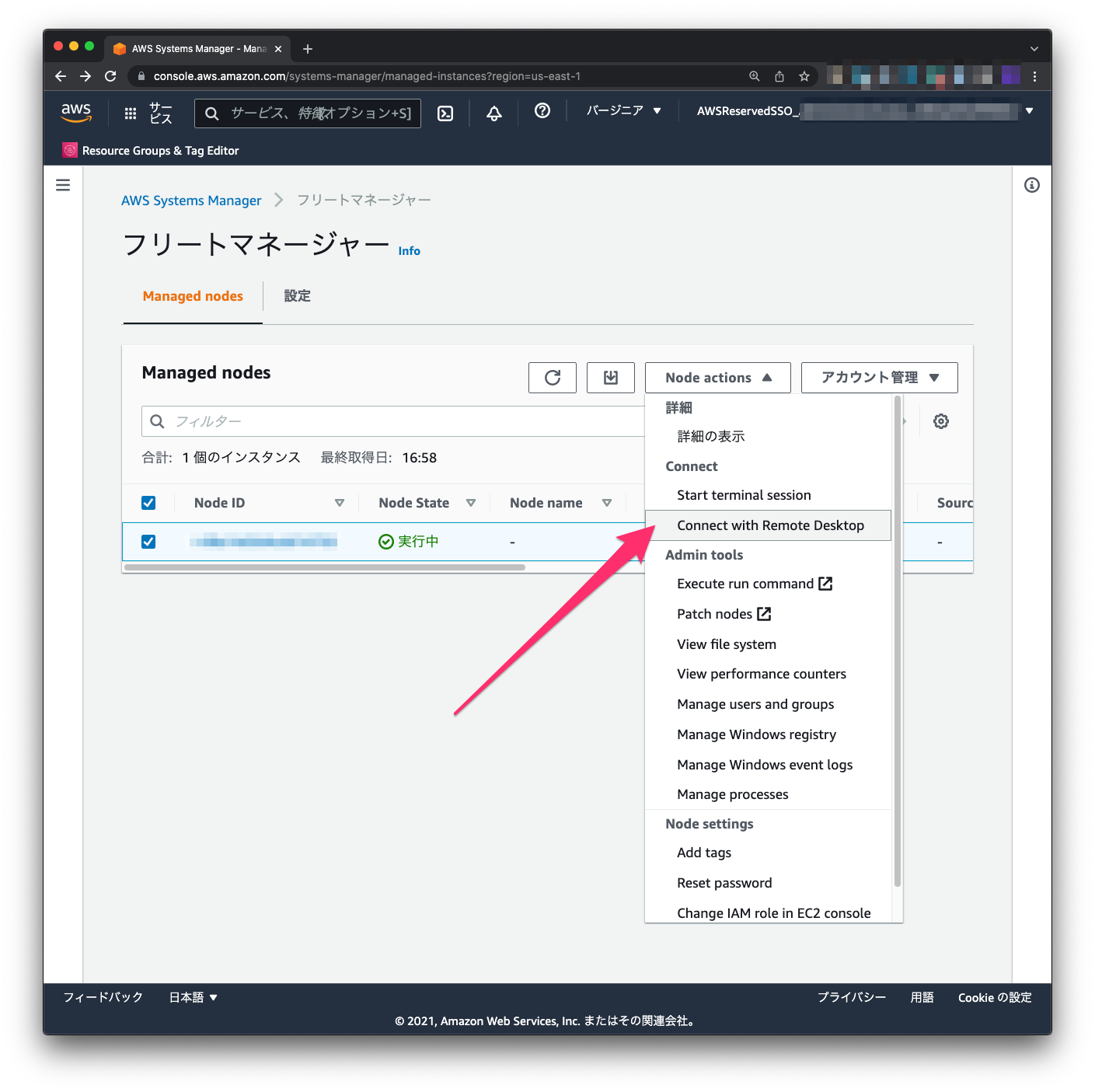

SSOを押すだけで、Windows側にアカウントが作成されログインできました!

[2021/12/12時点]

whats newでは「AWS SSO および AWS Systems Manager を提供中のすべての AWS リージョン (AWS 中国および AWS GovCloud (米国) を除く) で利用可能です。」と書かれていますが、東京リージョンではSSOログインが表示されませんでした。そのため、検証は北バージニアリージョンで行いました。

比較してみる

Session Managerとの比較

既存の類似手段として、セッションマネージャーがあります。ポートフォワーディングすれば、RDP接続も可能です。

| Session Manager | Fleet Manager | |

|---|---|---|

| 接続の開始 | Webコンソールから or CLIから | Webコンソールから |

| RDPでの接続 | 利用可能(ポートフォワーディング) | 利用可能 |

| Windows側の事前準備 | アカウント作成が必要 | アカウント作成が不要 |

1利用者として利用するだけであれば、WebコンソールからもCLIからも接続が可能なSession Managerの方が便利かもしれません。

一方、管理者視点では、「アカウント作成が不要」というのが何より魅力的です!

利用者にFleet Managerを使う権限さえあれば、すぐさまWindowsへのログインが可能です。

【未検証】操作感・速度比較

接続方法(Session Manager、Fleet Manager)ごとの操作感を比較・・・できませんでした。

Windows力が足りず、Session Manager越しのRDP接続エラーを解消できなかったためです。

逆を言えば、Windows力が足りなくても、アクセスできるのは大変ありがたいです。

試してみる

AWS SSO経由で接続するとき、既に同名のアカウントが存在するとどうなる?

エラーにはならず、既に存在するアカウントとしてログインします。

この場合、アカウント名/パスワードでのログインも引き続き可能です。

また、このアカウントの種類が「標準」の場合、自動的に「管理者」へ変更されます。

AWS SSO経由のアカウントは、必ずsso-というプリフィクスから始まるため、まず衝突しないとは思いますが注意が必要です。別人のアカウントにログインできてしまう可能性があります。

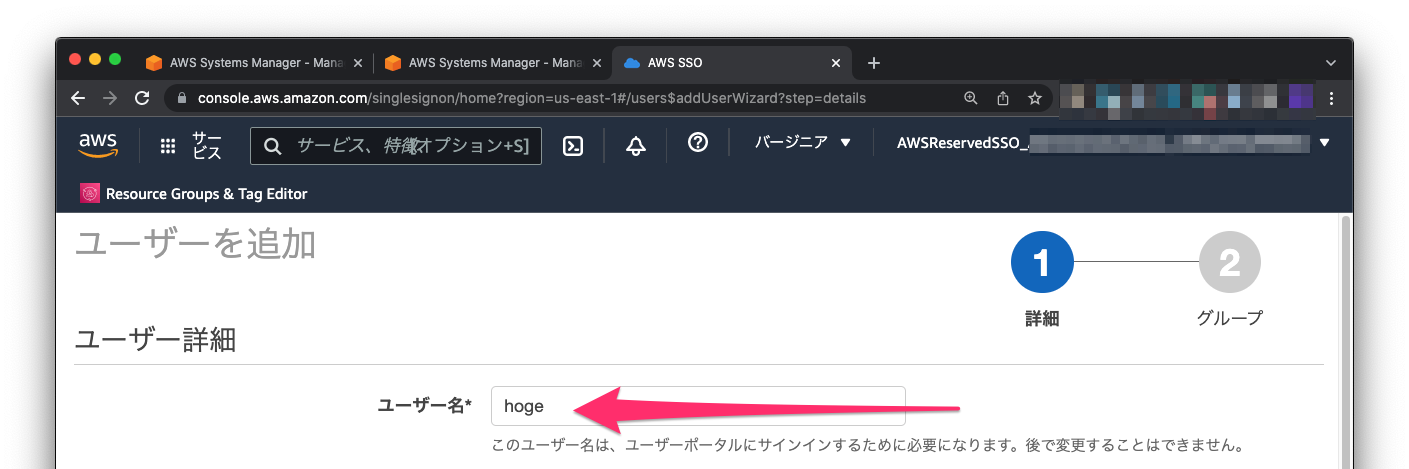

AWS SSO経由で接続するとき、ユーザ名にWindowsアカウントとして利用できない文字が含まれているとどうなる?

先頭から利用できる文字までのアカウントが作成されます。

例えば、abc.efg@example.comというSSOユーザの場合、「sso-abc.efg」というアカウントが作成されます。

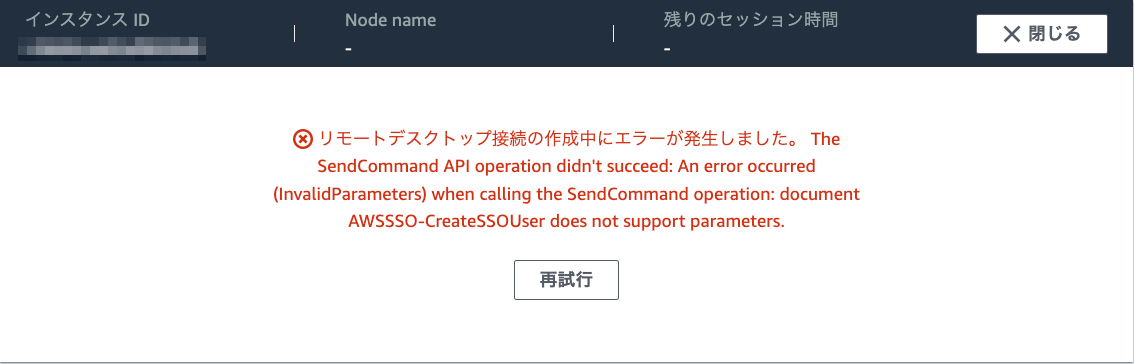

ユーザ名の先頭文字がWindowsアカウントとして利用できない文字だとどうなる?

エラーになります。

例えば、+abcというSSOユーザの場合、以下のエラーとなります。

SSOユーザを削除したら、Windows上のアカウントはどうなる?

SSOユーザを削除しても、Windows上のアカウントは残ります。

不要なWindowsアカウントの棚卸し(削除)は、別途対応する必要があります。

削除したSSOユーザと同名のユーザをAWS SSO上で再作成して、再接続したらどうなる?

既に存在するアカウントとしてログインします。

- Windowsを使っていたhogeさん(初代)が退職したので、AWS SSOからhogeユーザを削除

- AWS SSOにhoge(二代目)を作成してWindowsに接続すると、hogeさん(初代)としてWindowsにログインできる

アカウント名とパスワードを使って接続する場合と異なり、SSOユーザ名だけを知っていればログインできてしまいます。

通常、そのSSOユーザ自体が特定の個人に紐づくはずですが、退職者のSSOユーザ名を使い回すようなAWS SSO運用をしている場合は、見直す必要があります。

まとめ

AWS SSOを使うことで、起動したばかりのEC2 Windows Serverへ前準備なしにログインできました。

SSO側のユーザ名に注意する必要があるものの、メールアドレスなど組織内で唯一かつ通常は使い回さないものを用いてユーザ管理をすることで、回避できる範囲かと思います。

シングルサインオンはいいぞ。