- 5/27 20:34

- AWSから、アカウントがcompromisedというメールをもらう。

- 21:50〜22:20

- メールに気づく。AWSにログインできなくて普通に困る。(パスワード変えられてる?)

- とりあえず、パスワードを変える手続きをして、なんとかログインする。

- 全リージョンに大量のEC2インスタンスが作成されている。マジで身に覚えがない。死ぬほど焦る。

- 請求を見ると$479.96で止められているっぽい?EC2しか使われていない。みに覚えのないIAMロールが作られている。消す。

- とりあえず、インスタンスを片っぱしから手動で削除する。

- 全部、20個づつインスタンスが作られていて、2個だけ稼動していた。他は全てstoppedになっている。これはAWSの人がやってくれたのかな?

- EUのリージョンは遠いから反応が遅いんだなーとか思う。

- サポートに「電話」を設定して問い合わせたら、英語で電話がかかってきたので、「英語できない」と言うと、メールすると言われる。

- 日本語しかできない場合は、日本語でケースを作成しろと言われる。

- とりあえず作成しようとしたものの、日本で対応できるのは、9:00~18:00の間と書いてある。英語のケースで、なんとかならんかと問い合わせる。

- パリのリージョンは、なぜだか知らないけど、インスタンスが作られていなかった。

- 22:20

- インスタンスのスナップショットも作られている。消そうとするが、消せない。AMIイメージを先に消さなきゃいけないことを知る。

- 22:40

- サポートから返事が来ず、とりあえずEC2インスタンスは全部消したので、一旦できることがなくなった。

- 念のため、もう一回パスワードを変更する。

- 5/28 9:17

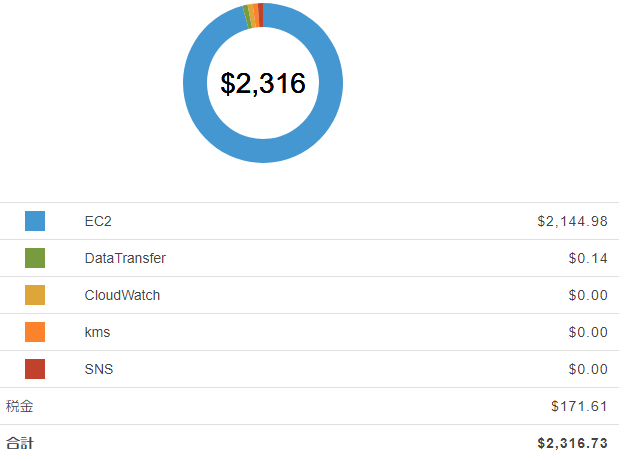

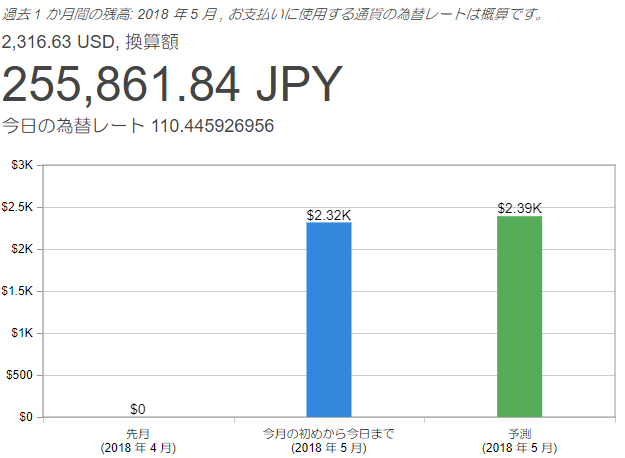

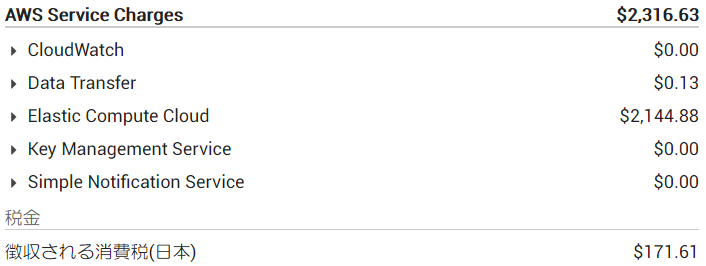

- 再度請求書を確認すると $2,316.73に増えていた。さすがにこれは払えない・・・。昨日の段階ではまだ計算されてなかった模様。

- 16:27

- サポートへの連絡が

対応中に変わった。

- サポートへの連絡が

- 19:01

- 日本のサポートから、「英語で来てたメールにやるべきことが書いてあるので、それをやれ。やったら報告しろ。」と指示を受ける。(英語だったのでまともに読んでなかったけど、やったら報告しろと書いてあった模様。そのメールに対して、どうすればいいですか?と聞いてしまっていたみたい。)

- やるべきことが日本語で送られてきたので、やる。

- パスワードの変更。(2回やった)

- アクセスキーの削除(ルートアカウント)

- アクセスキーの削除(IAM)

- アプリで使っているアクセスキーは削除して入れ替える(使ってなかったから関係ない)

- 動いているEC2インスタンスで自分のに関係ないやつを全削除(使ってなかったから全部削除した)

- やるべきことをやりました!と報告。

- アメリカのサポートから、不正アクセスによる料金の請求はうんたらかんたらというメールが来ていた。24時間後に更新されると書かれているので免除されるのだろうか・・・?

- 5/29 11:10

- 日本のサポートから「免除するかどうかは海外の担当部署と相談するから、ちょっと待っとってな!」という連絡がきた。待つ。

- 6/5 9:10

- アメリカの担当者から、返金のお知らせがきた。

- 全額返金された。

- ただ、6月の請求でS3に3リクエスト実行されていて、1円の請求が来ている。S3にはバケットがないので、この請求は何なのだ・・・。まだハッキングは続いてるの・・・?さらに問い合わせる。

アカウントについて

- 2段階認証設定なし

- パスワードは7年前にAmazon.comで買い物してから変えてなかった。使い回しはしていない。英小文字のみ12文字。

- AWSの勉強のために2年前にAWSに登録。ただし、7年前にAmazon.comで買い物したときに登録したので、アカウントはだいぶ前から存在していた。

- IAMのアクセスキーが2つと、ルートアカウントのアクセスキーが2つあった。

- ただしルートアカウントのアクセスキーのうちの一つは敵が作成したもの。

- もう一つのアクセスキーは1年前の3月に作成されていたが、何のために作ったのかさっぱり覚えていない…。

- IAMのアクセスキーはKinesisにアクセスできるやつと、もう一つはなんだったか忘れてしまった。。。EC2にアクセスするためだったような気もする。

- 不正アクセスされた経緯は問い合わせ中。技術的な範囲になるから回答がもらえるかは不明だけど。

- 回答もらった。メールとパスワードが漏れたということでいいのかな?お支払い情報ってなんだろう。クレジットカードの番号とメールアドレス組み合わせてログインしたりできるんです・・・?

AWS(AWSアカウントと紐づく Amazon.com アカウント)以外のサイトにおいて、お客様のメール個人情報および/またはお支払い情報を悪意のある第三者が入手し、AWS アカウントへアクセスしていたものとお見受けいたします。

メモ

できることがなくなったので、ちょっとログとかを見てみる。

- 請求書によると、

Data TransferでUS West (Oregon)から各リージョンに0.435GBずつデータが送られている。それぞれ$0.01ずつ。- つまり、攻撃者は最初にOregonにインスタンスを作って、そこから他のリージョンに手を広げていった模様。

- Clowd watchをみると、今日の12:30に最初のインスタンスが作られている。

- よくよく見てみたら、13:34に、不正アクセスされとるんちゃう?、というメールが来ていた。埋もれてて気づかなかった。

- 20:34にAWS側からインシデントのメールが来ている。Clowd watchをみると、ここでそれぞれのリージョンのEC2インスタンスのうち2台を残して18台が停止されている。たぶん、これはAWS側で対処してくれたやつだろう。

- 一番高い請求は、

Asia Pacific (Seoul)リージョンの$74.69。i2.8xlargeというめっちゃ強いやつで2時間で$16.00請求されている。仮想CPU32個、メモリ244GBってなんなん・・・ - オレゴンとか、今日の12:30〜22:00まで使われてるはずだけど、請求書には2Hrsまでしか記載されていない。→次の日になってきっちり料金が計算されていた。25万円なり。