ベンチャー企業では事業成長優先で突き進んだ故に、気づけば脆弱性だらけのプロダクトとなっているケースがあります。この記事では、「AWS + Github」を利用した環境の WEB システムのプロダクトにおける Hardening のはじめかたを紹介します。

可視化

AWS 環境で稼働する、OS・ミドルウェア・ソフトウェア・クラウドの脆弱性の把握と現状のサイバー攻撃の状況を把握することが必要です。今回は以下の4つの機能を有効にし可視化することをお勧めします。

AWS SecurityHub

AWS Security Hub は、 AWS のセキュリティがベストプラクティスのチェックに従っているか自動的にチェックをし情報を集約してくれます。主に「AWS 基礎セキュリティのベストプラクティス v1.0.0」のセキュリティスコアの「重要」と「高」の失敗した件数を評価軸として残すことがおすすめです。

以下のベストプラクティスへの適合をチェックできます。

- AWS 基礎セキュリティのベストプラクティス

- CIS AWS Foundations Benchmark

- NIST Special Publication 800-53

- PCI DSS

以下は SecurityHub の表示の例です。

AWS Inspector

AWS Inspector は、EC2・Lambda・コンテナをスキャンして、CVE に一致する主に OS やミドルウェアなどの脆弱性を検出します。「緊急」と「高」の件数を評価軸として残すことがおすすめです。

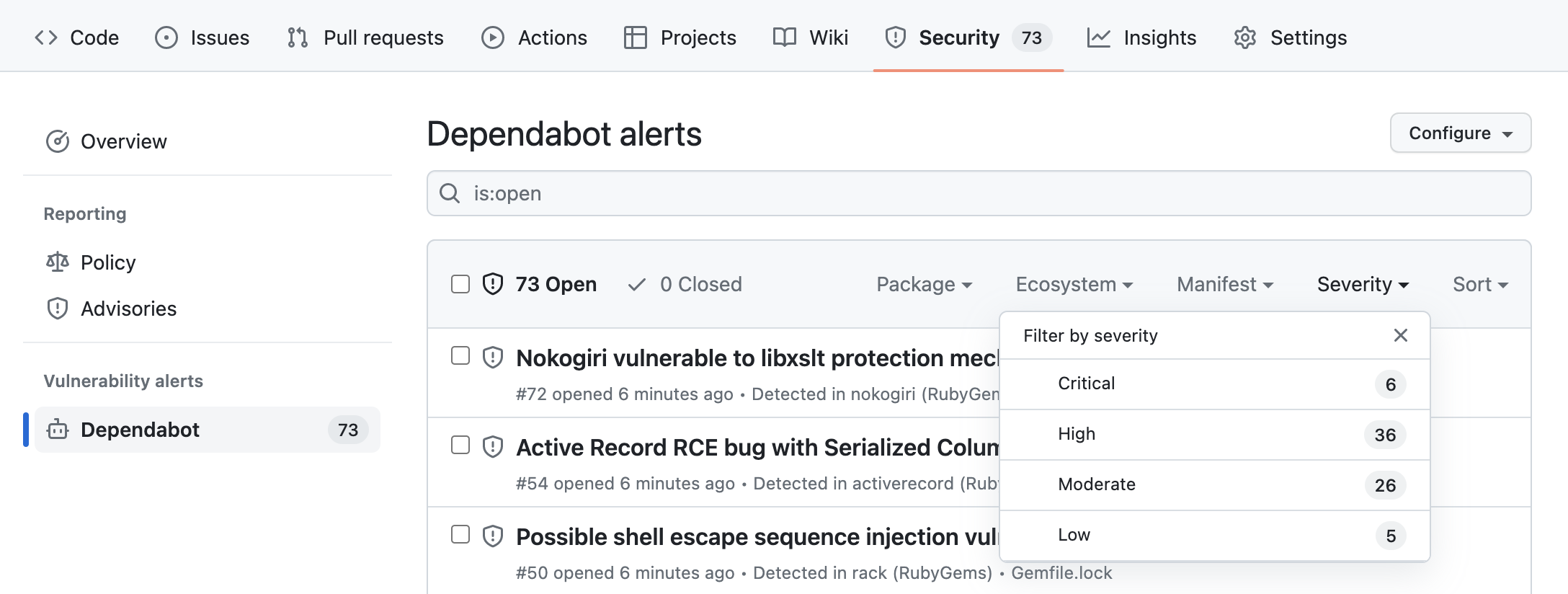

Github Dependabot alerts

Github Dependabot alerts はリポジトリ内の依存関係(例:Gemfile.lock)から CVE に一致する脆弱性を検出します。Serverity より「Critical」と「High」の件数を評価軸として残すことがおすすめです。

以下の言語に対応しています。

- Ruby

- JavaScript

- Python

- PHP

- Elixir

- Elm

- Go

- Rust

- Java

- .NET

以下は Dependabot alerts の表示の例です。

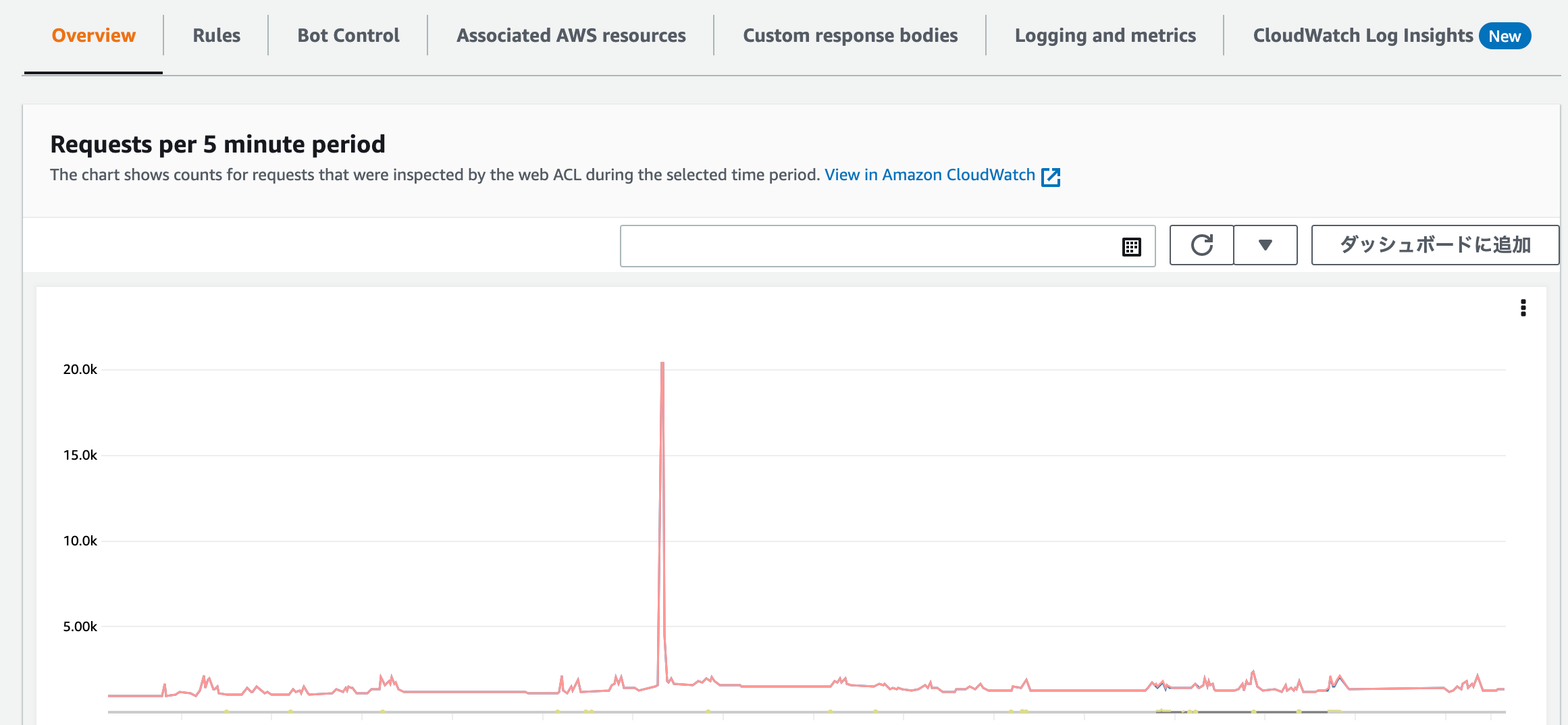

AWS WAF

AWS WAF によって外部からのサイバー攻撃の推移を示すことで、発生頻度より緊急度を示すことができます。以下の例ですと、20,000 回もサイバー攻撃を受けていると危機感を説明することができます。

説得

Hardening Project を進めるには予算が必要で経営層や他部署に理解を得る必要があります。

以下に示す「機会損失」と「発生確率」を算出し示すことがおすすめです。

機会損失の算出

⼀般社団法⼈⽇本サイバーセキュリティ・イノベーション委員会(JCIC)によると⽇本国内で情報流出等が発⽣した場合の被害損失は以下のとおりです。

- 株価が平均10%下落

- 純利益は平均21%減少

信用失墜し、再発防⽌対応や事故対応調査のための特別損失を被るより、Hardening Project を実施することが費用対効果で有効であることが説明できます。また、他にも以下のキーワードで説明することも有効です。

- 社会的信用失墜

- 対応・賠償コスト

- 罰則・法的責任

発生確率の算出

可視化によって得られた脆弱性の数から、「重要」や「Critical」がある場合は攻撃の容易性を示し発生確率が高いことを説明できます。

| 定量的指標 | ツール | 説得例 |

|---|---|---|

| AWS クラウドの脆弱性 | AWS SecurityHub | AWS が提唱するベストプラクティスに沿わない X 件の重要とされる脆弱性がある |

| OSやミドルウェアのソフトウェアの脆弱性数 | AWS Inspector | 世界的で標準とされる脆弱性として識別される CVE で定義される X 件の緊急の脆弱性がある |

| 自社ソフトウェアの脆弱性数 | Github Dependabot alerts | 同上 |

| サイバー攻撃の推移 | AWS WAF | 直近で1日あたり X 件のサイバー攻撃が発生しており早急な対応が必要である |

また、上記の OWASP Top 10 と照らし合わせて、該当する脆弱性がある場合は、最も重大な 10 のリスクについてのランキングに合致することから早急な対応が必要であると言えます。

さらに、脆弱性に対してどのような悪影響があるのか STRIDE に分類することで網羅的に説明ができます。STRIDE はマイクロソフトが開発した脅威分析モデルです。

| 頭文字 | 英語 | 日本語 |

|---|---|---|

| S | Spoofing of user identity | 偽造 |

| T | Tampering | 改竄 |

| R | Repudiation | 否認 |

| I | Information disclosure | 情報漏洩 |

| D | Denial of service | サービス拒否 |

| E | Elevation of privilege | 権限昇格要 |

情報漏洩は起こってからでは取り返しがつきません。社会的責任であり費用対効果が高いことが多いため、正しくコミュニケーションをとることで、救世主になることができます。