国税庁を謳うフィッシングメールが届いた

私はとある商社の社内SE・情報システム責任者として従事しており、日々様々な社内外のシステム面での対応をしています。

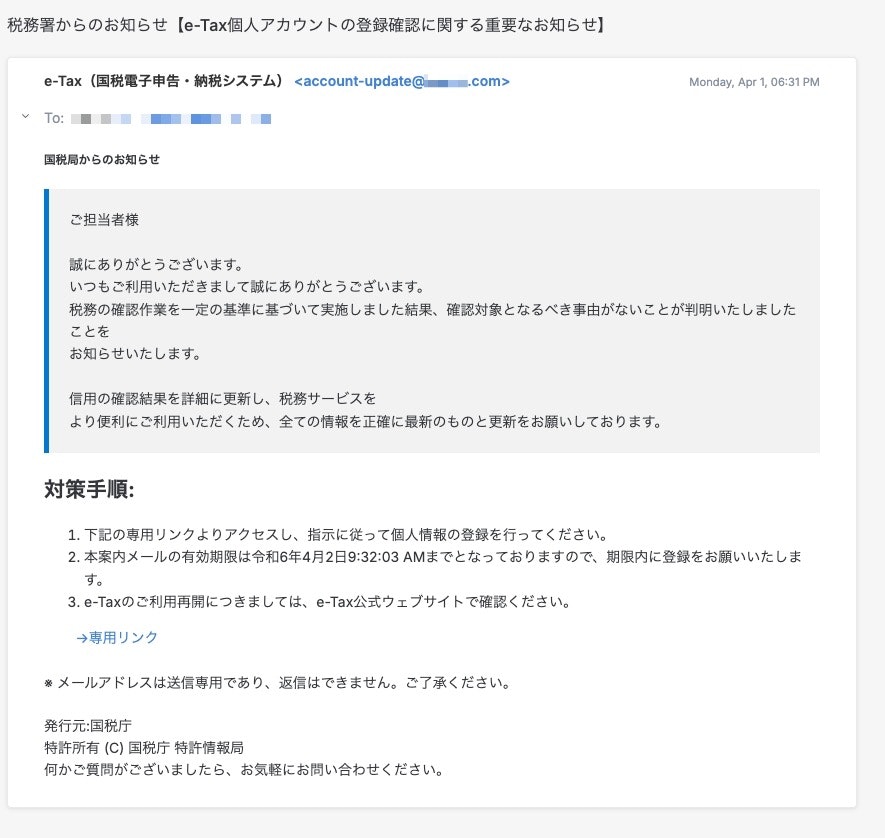

そんな中、先日社員のメールアドレス宛にフィッシングメールが届きました。

なんと大それたことに、今回はあの「国税庁」を名乗っているとのこと。

本人曰く、「今までの迷惑メールとは少し違う」とのことでしたので、内容を確認したところ、大変よく出来た作りになっており、ITリテラシーが低い方ほど被害に遭いやすいだろうと思い、今回注意喚起も含めて色々と調査してみました。

調査する上での下準備

このようなメールを調査するには、まずは下準備が必要です。

- 会社とは無関係なネットワーク環境

相手へのアクセス元IPアドレスを知られてはならないため、会社のネットワークから外れ、セキュリティ検証用のネットワークに接続します。(グローバルIPアドレス)

これをしないと、アクセス元IPアドレスが固定IPの場合、今後攻撃の対象になる可能性があります。

VPNクライアントも使うので、そこまで気にする必要はありませんが、念の為。

- VPNクライアント

VPNクライアントを設定し、アクセス元IPをさらに隠します。

TorなどのブラウザでVPNを適切に設定すればより強固ですが、今回は独自のVPNサーバーを利用してアクセス元を隠します。

- 仮想環境を使用してホストOSを無害化

仮想環境を使用することで、JSなどのゼロデイな脆弱性で実行される不正なコードからホストOSを守ります。

その気になればOS毎捨てることができますし、ホスト側に一切のアクセスをさせない構成にしておけば尚良いでしょう。

第一印象は「日本語がしっかりしている」

内容を見ると、最近のスパムメールの中ではかなり完成度は高いのではないでしょうか。

しかし、「e-Tax個人アカウント」に必要な情報の更新をお願いするのに、何で宛先名が「ご担当者様」なんですかねぇ...

メールアドレスは国税庁と全く関係無いし...

そもそも国税庁に特許情報局なんてないよ...特許は経産省の特許庁が管轄ですよ...

とまぁツッコミどころはさておき、「国税庁」「e-Tax」「納税」というワードに脊髄反射で反応してしまう人に届いてしまうと、内容をしっかり読まずに「専用リンク」をクリックしてしまいそうですね。

コワイコワイ。

メールの「専用リンク」を調べてみると、URLは「hhhhooooggggeeee.com」のような、意味のない文字列になっていました。

他の社員にも同じメールは届いていますが、URLは全く同じでしたので、URLのクエリ条件などでアクセス元メールアドレスを判定していないようですね。

下準備はしっかりしていますので、仮想環境の囮OSにて記載されているリンクに手打ちでアクセス。

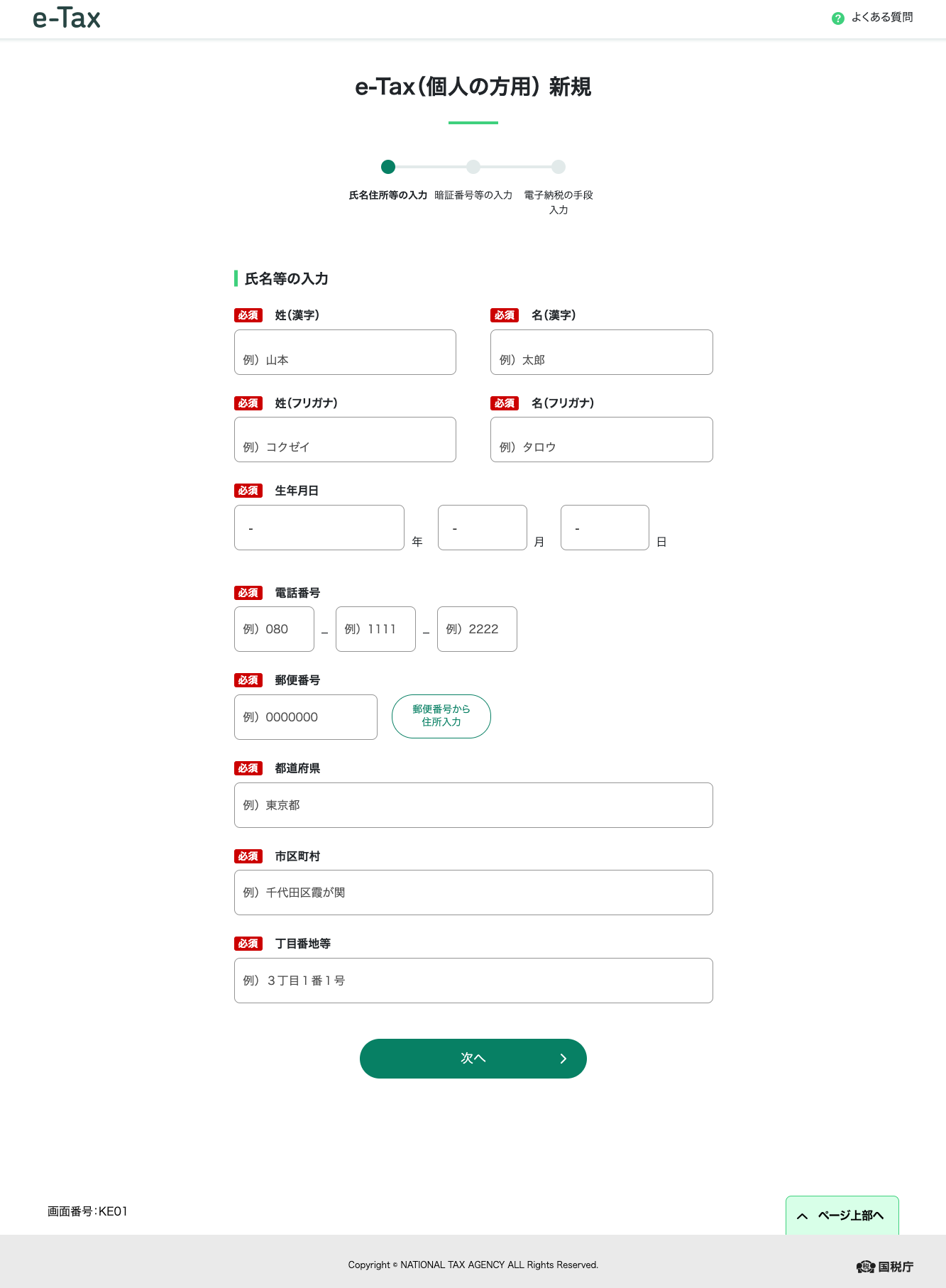

再現度、高い

ホンモノのe-Taxに寄せてる、というか、めちゃくちゃ近いですね。

「小さい頃にあなたのおしめ変えてあげたことあるのよ〜」って言ってくる近所のおばちゃんくらいの距離ですね。

ITリテラシーの低い方がここに辿り着いてしまうと、誤って操作を続けてしまうんじゃないかと心配してしまいます。

まぁ、今回はフィッシングメール・フィッシングサイトということがわかっていますので、このまま進めていきます。

個人情報を取得するタイプですね。

ここも誤って入力してしまいます。

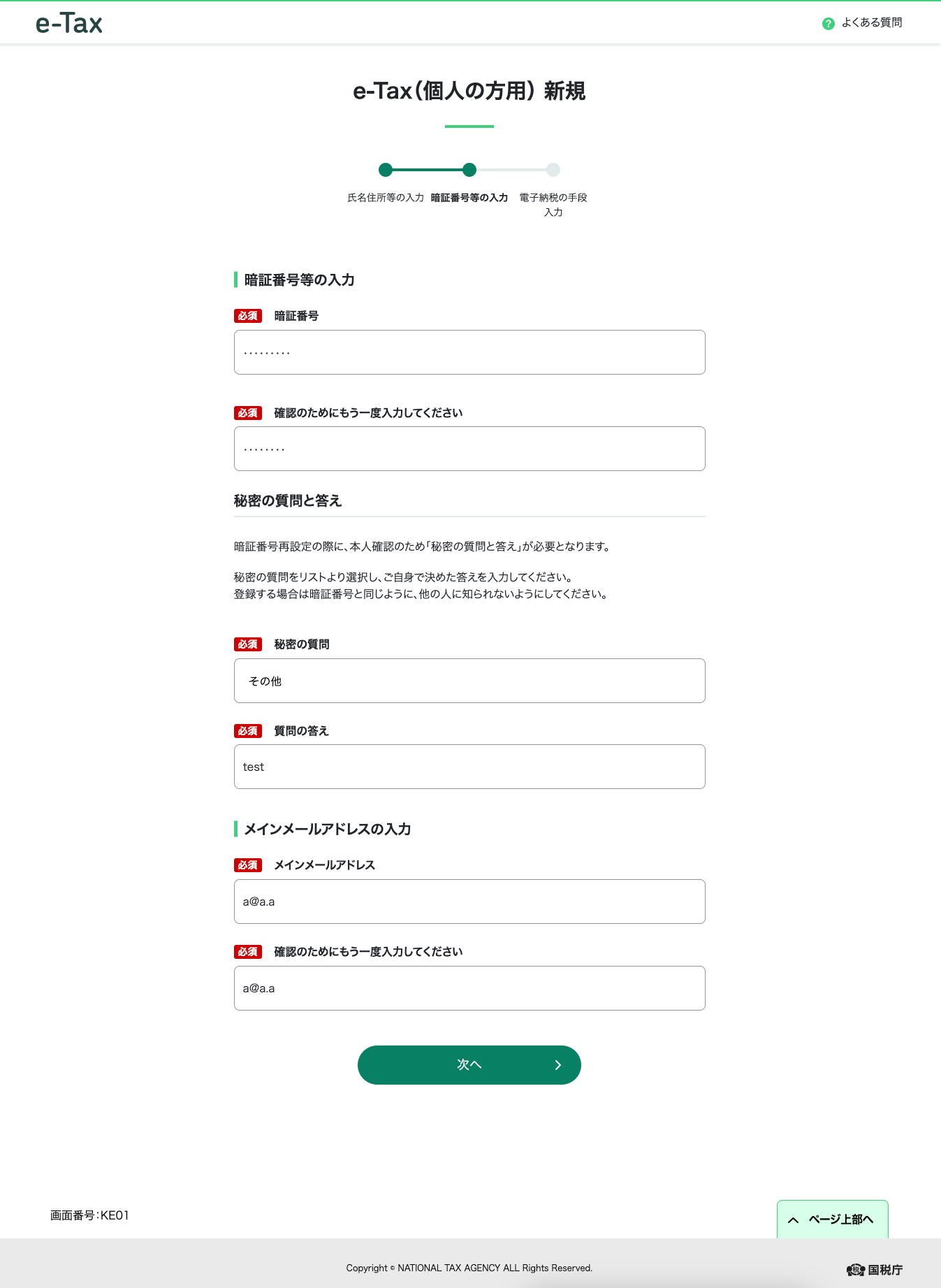

暗証番号や秘密の質問、メインメールアドレスまで入力する必要があるようですね。

もちろん、未入力の状態では先に進めないため、存在しないデータを入力していきます。

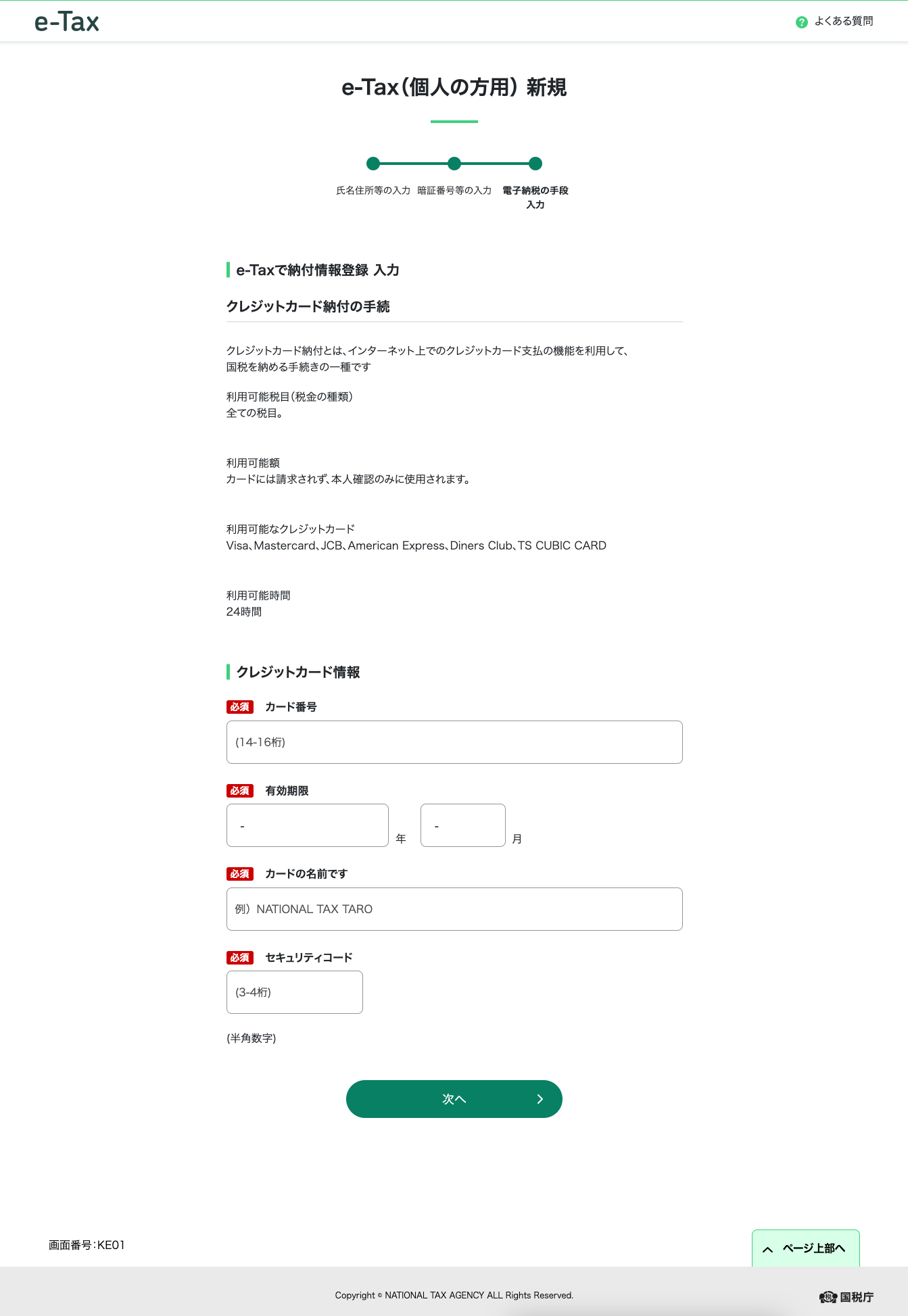

クレジットカードの入力画面が出てきました。

おそらくこれが本命ですね。

この欄には、絶対に存在しないクレジットカードのデータを入力していきます。

... 進まない。

これ以上進みませんでした。

というか、一瞬エラー画面が表示→再度クレジットカードの入力を求められる、という無限ループでした。

何だよ!こっちはちゃんとカード情報入力してるのに!

どこに文句言えばいいんだ!国税庁の特許情報局(笑)か!!

そんなもん、あるかぁ!!!

調査開始

メールのDNSを確認

茶番はここまでにして、まずはメールの送信元から。

とりあえず、メールの送信元であるドメイン名からdigります。

nslookupでも良いのですが、見た目よりもサーバーの挙動を知る方が重要なので、今回はdigを使用しました。

(結果の内容は情報保護のため、記載しません。)

dig ANY -debug @DNSサーバー 送信元メールのドメイン

ざっと見たところ、中国クラウド最大手のCloud DNSを使用していることが分かりました。

まぁ、メールサーバーから得られる情報はそこまで多くなく、ただ送信しているだけであり、そのまま信用するのも良くないので、このまま一旦放置。

リンク先ドメインのDNSを確認

メールと同じく、digります。

dig ANY -debug @DNSサーバー リンク先URLのドメイン

参照してみると、ドメインはどうやらGname.comが運営しているshare-dnsを使用しているようでした。

また、DNSはCloudflareを利用しているとのこと。

AレコードのIPがサーバーに向いていましたので、IPからサーバーを確認します。

Whoisで検索したところ、どうやら香港のUcloudを使用しているようです。

結果内にあるメールアドレスを検索してみたところ、どうやら2014年ごろからフィッシングメールを送り続けているようです。

私は中国・香港の文化に詳しくありませんが、このメールアドレスに使用されている文字は、人物名ではなくどうやら建物?の名前のようです。

よくあることですが、このようなパブリッククラウドは得てして踏み台にされてしまうことが多いため、ここで一旦保留になります。

ちなみにですが、IPアドレスの空きポートは80であったためアクセスしてみたところ、Nginxで構築されていることが確認できました。

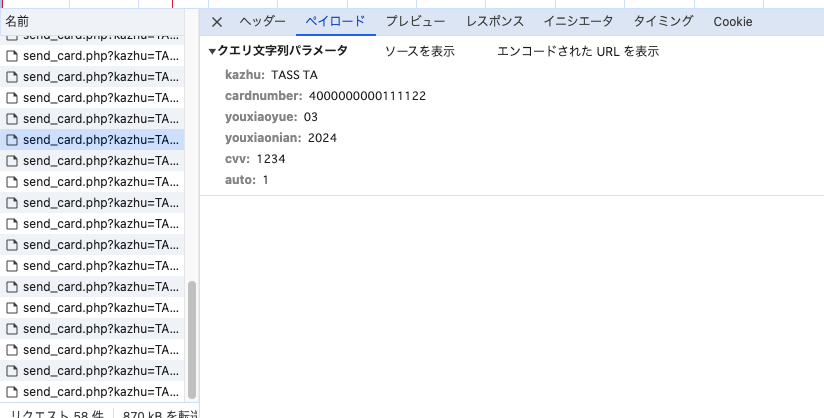

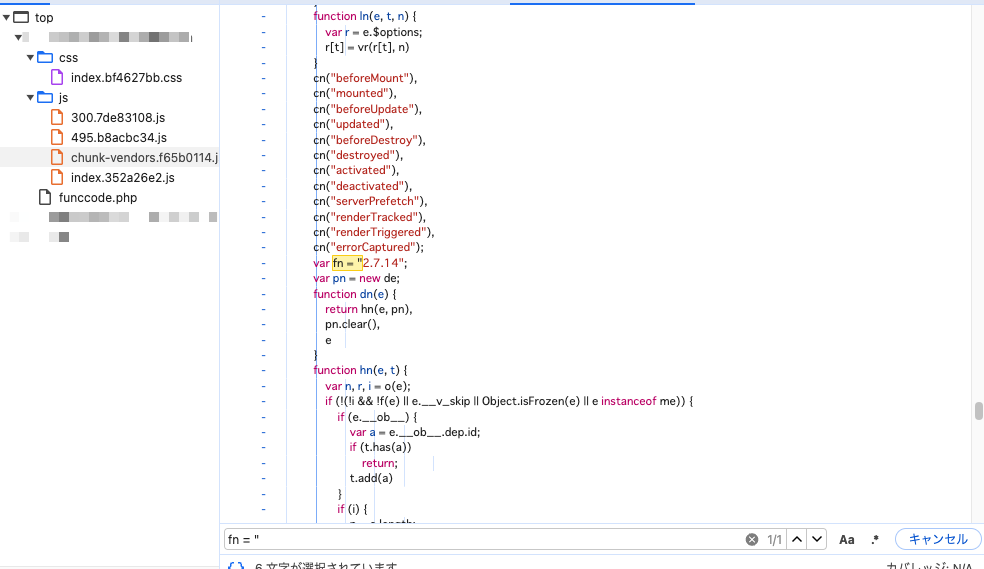

Webサイトのソースコードから動きを見る

Google Chromeを使用していますので、デベロッパーツールを使用して動きを見ていきます。

ソースコードから察するに、Vue.jsを使用しているようです。

バージョンは2.7.14のようです。

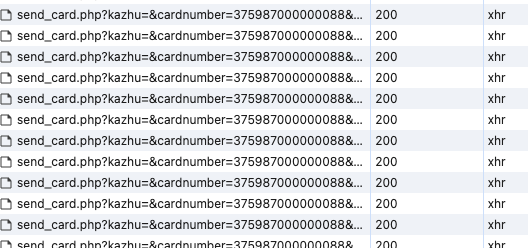

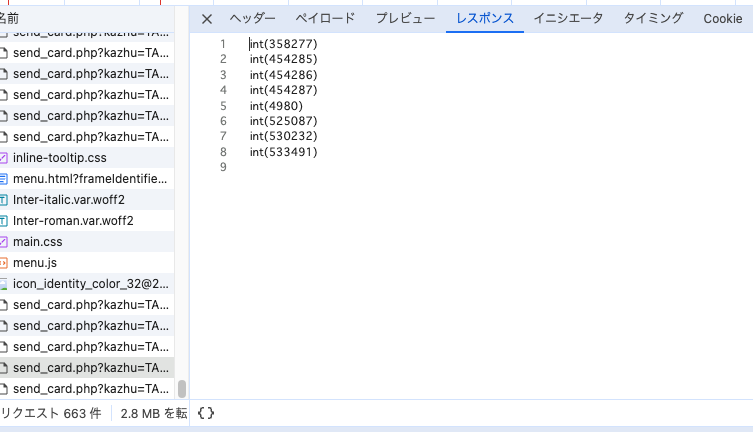

クレジットカード情報を入力すると、PHPに対してPOST処理がループ実行されはじめました。

ロガー的な動きをしているようですね。

自身のサーバーに向けて常に処理を続けるようになっており、どんなクレジットカード情報を入力しても、「このカードは既に使用されています。」とレスポンスが返ってきます。数字一桁でも同様です。

しばらくすると、レスポンスに変化がありました。何か法則性がありそうで良く分かりません。(クレジットカードの番号照会用のレスポンスなのか...?)

その後、しばらくするとアクセスが拒否されてしまいました。

その後何度アクセスしても、接続が拒否されてしまいます。

しばらく置いておいたため、仮想OSがスリープし、接続中のVPNが外れていたようです。

再度VPNに接続してみると...

あれ、出来た...

どうやら、VPNのグローバルIPを認識して、一度このドメインにアクセスされたグローバルIPはallowし、それ以外のIPはdenyするように組まれているようですね。

試しに別の仮想環境・VPNを使用してURLにアクセスしたところ、NginxのForbiddenが作用しました。

これにより、もし被害にあったとしても、実際に別端末からアクセスしようとするとアクセス出来ずに、逃げることが出来るようですね。コワイですね。

まとめ

正直、このサイト、「もしかして日本人が作ったんじゃないか...?」と思ってしまうほどのクオリティでした。

しかし、ソースコードのコメントやnameの付け方からして、中国・香港あたりで作られたのだろうと考えられます。

私たちエンジニアやITリテラシーの向上意識のある方は、ドメイン名を見た時点で詐欺だと気づきますが、ITリテラシーが低い方はそもそもURLが「ただの文字列」としてしか認識できません。

私が従事している会社では、全社員にPCを導入し始めたのが7年前と非常に遅く、長年勤務されている方ほど「PCに触らない」生活が当たり前なのです。

そのような方に「ドメイン・URLを気にしてください」と言ったところで、通じないのです。(この苦悩、同じ社内SEの方なら理解してくれるはずです。)

そこに、このようなクオリティのページが表示されてしまうと、そりゃ引っかかるわな...と。

もしフィッシングメールなどが社内で発生した場合は、弊社社員には「女将転生」で覚えていただき、対応していただいています。

- お: (ボタンやリンクを)押さない

- か: (そのメールに)返さない

- み: (添付ファイルを)見ない

- てん: (社内SEに)転送する

- せい: (送信元は)性悪説(ゼロトラスト)で考える

まるで異世界転生モノですね。

サブタイトルで「〜ブラック老舗旅館で獲得したスキルで億万長者に〜」とかつきそうですね。

話が脱線しました。

このようなフィッシングメールを防ぐには、メールのスパムフィルタや国外IPの拒否などをする必要がありますが、弊社では海外との取引も多く、そう簡単にいかないことも事実ですね。