この記事は SoftLayer Advent Calendar 2015 の 22日目の記事になります。

みなさん、こんにちは。

トレンドマイクロでプリセールスをしている姜(かん)です。

今日はSoftLayerでのサーバセキュリティの考え方とDeep Securityについて寄稿させて頂きます!!

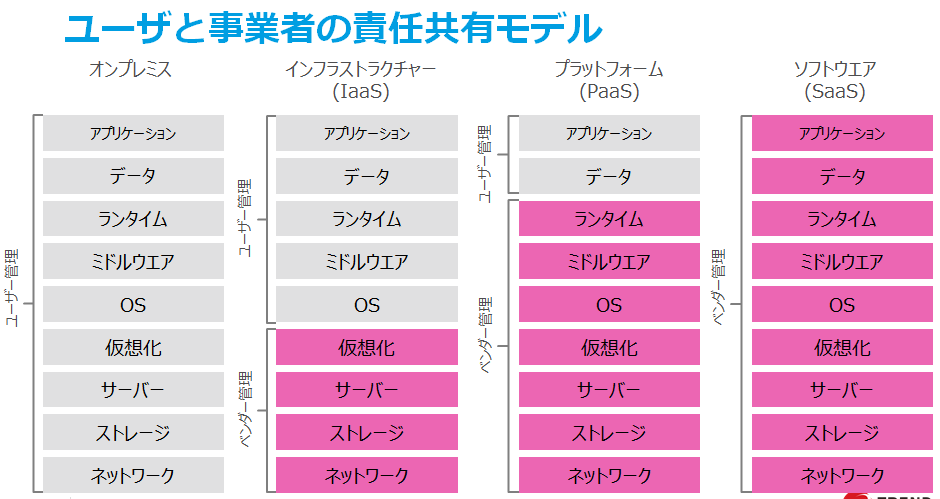

1.パブリッククラウドサービス事業者が提唱する責任共有モデル

パブリッククラウドサービスを提供している各社は、ユーザとの責任分界点を下記のように提唱しております。

つまり、ユーザと事業者でお互いの管理範囲を予め共有しておき、システムにおける責任分界を明確にしておくという考え方です。ちなみに、SoftLayerはIaaSのところになりますね。

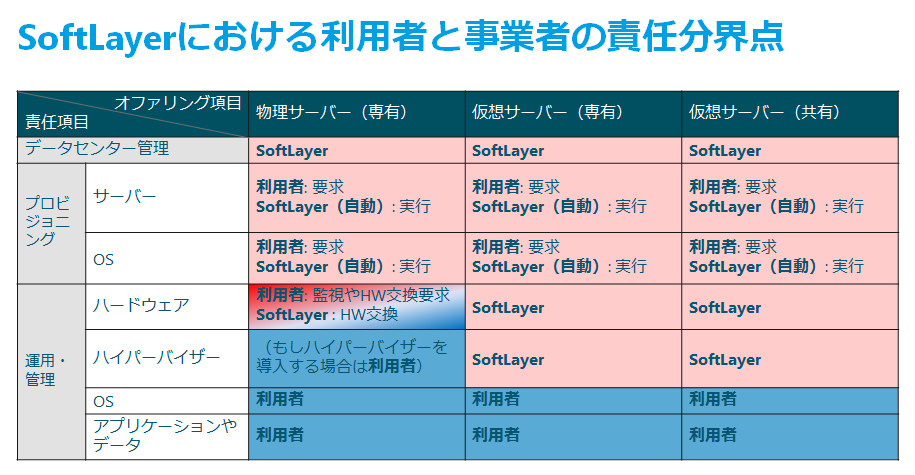

2.責任分界点 On SoftLayer の考え方

SoftLayerを提供する事業者とそれを利用するユーザとの責任分界点は下記のようになってます。

つまり基本的な考えは下記となります。

- ユーザ責任

- ユーザが操作出来る領域

- 事業者責任

- ユーザが操作出来ない領域

当たり前ですが、すごくシンプルで分かりやすい考え方だと思います。

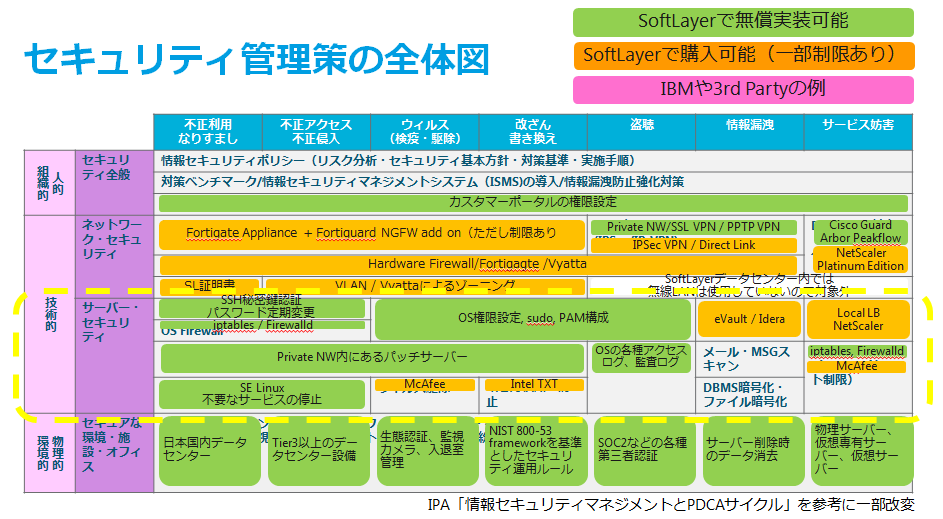

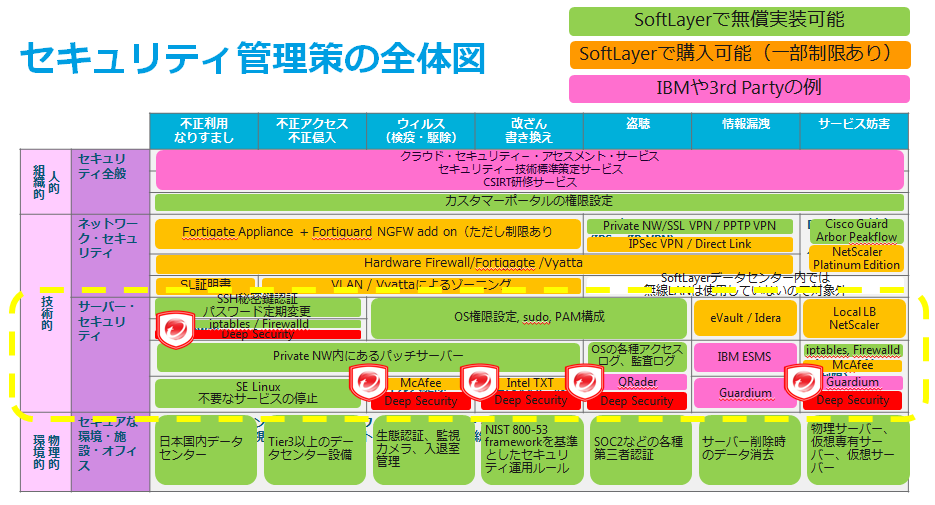

3.セキュリティ On SoftLayer の考え方

ここでは、SoftLayerでのセキュリティについて考えてみます。

「ユーザが責任を負う」範囲においてSoftLayer上で利用できるセキュリティはどのようなものがあるのでしょうか?

黄色枠内がSoftLayerで提供されている(無償/有償)のサーバセキュリティに関するサービスとなります。

実に様々な製品が無償/有償で提供されており、ユーザはその中からサービスを選んで実装する事も可能ですし、自社で利用している製品を持ち込んでセキュリティを実装する事も可能です。

つまり、ユーザの責任領域においては、セキュリティに関する対策もユーザ責任 で行う事が必要となります。

どんな脅威が存在しているかを先ずは把握し、それにあった対策を立てる事が重要になってくるかと思います。

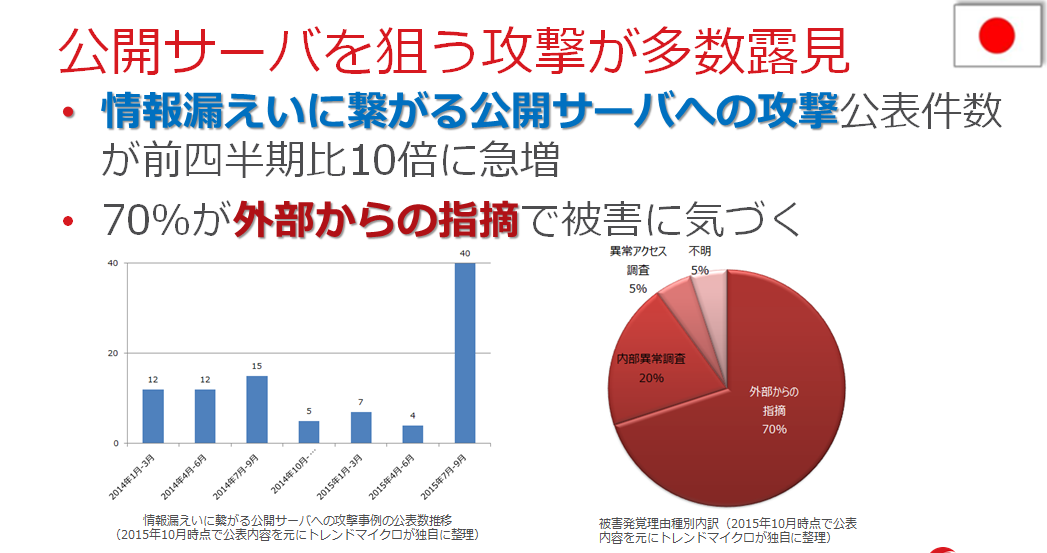

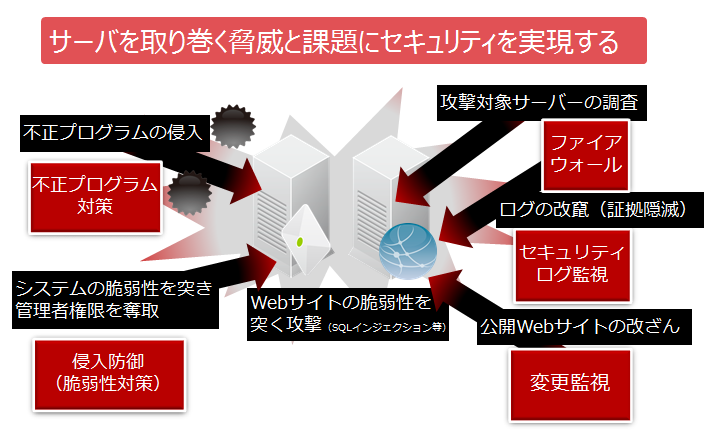

4.最近の脅威について

最近の公開サーバに対する脅威傾向としては、なかなか自社組織だけでは気づけない、外部からの指摘で初めて攻撃に気付くというケースが増えてきてます。

「70%が外部からの指摘で被害に気づく」ということは、情報が既に外部へ漏洩した後に指摘されている可能性もあり、組織の信頼性を失墜させる事が出来る、非常にクリティカルな状態と考えらえれます。

攻撃に気付く事が出来ない理由としては様々あると思いますが、単純に脅威が複雑化、巧妙化しているのが一つの背景にあると考えられます。

5.ここまでのまとめ

ここまでの話を纏めると、、、

- ユーザは事業者との責任分界点を把握した上でサービスを利用する必要がある

- SoftLayerの場合、ユーザ責任範囲は「ユーザが操作できる領域」

- セキュリティに関しても同様で、ユーザ責任範囲のセキュリティ対策はユーザで実施する必要がある

- 脅威に気づいた時点では、既に機密情報が漏洩している可能性がある

- 脅威が複雑化しているが故に、様々なレイヤーを念頭においた効果的な対策が必要となっている

とは言っても、組織としてセキュリティに関心がある、体制作りに資本を費やす事が出来るのは一握りの体力がある企業だけ。

通常はインフラ担当者がセキュリティも見ているところが多く、そういった方々が自前で対策を行っていくのは非常に負荷のかかる作業かと思います。

6.ということで、、、

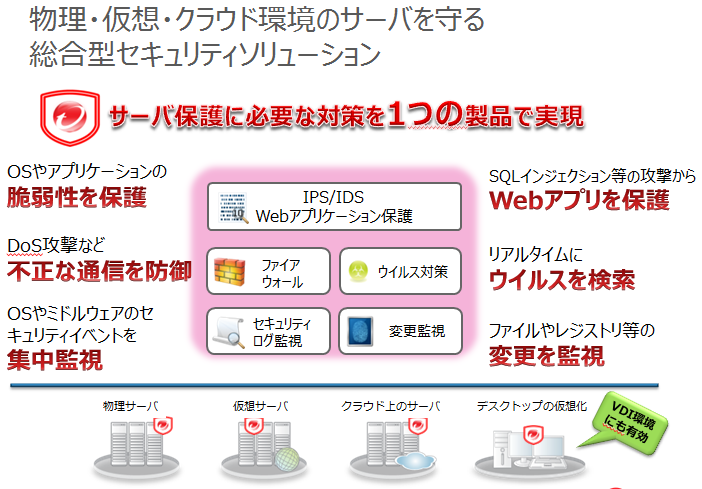

「複数のレイヤーにおいて多層防御」を実現する Deep Security というソフトウェアをご紹介させて頂きます。

|

|

|---|---|

| 物理、仮想、クラウドといった環境全てに対して、セキュリティを提供可能な統合型セキュリティ製品です。 |

7.Deep Security on SoftLayerという観点では

SoftLayerで考えると、 マークがついている箇所が Deep Security での対策範囲となります。

マークがついている箇所が Deep Security での対策範囲となります。

下図のように1台のサーバに対して様々な角度から攻撃が仕掛けられてくる現状、守る側も様々なレイヤーを総合的にカバーできる仕組みが必要になっており、それを実現するのが Deep Security です。

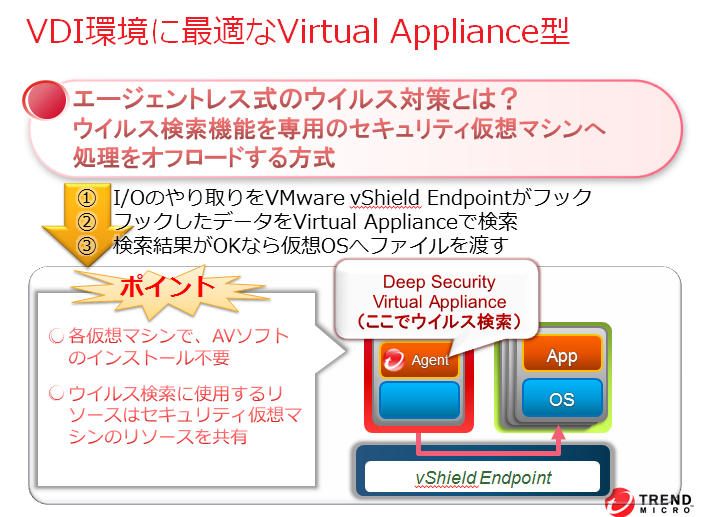

8.Deep Security の 仮想パッチについて

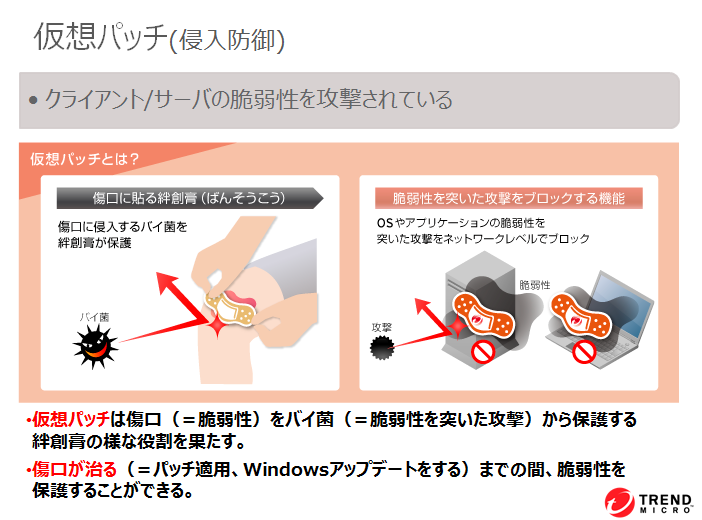

ここで Deep Security の提供する機能の一つである、仮想パッチ という機能を紹介させて頂きます。

公開サーバに対する脅威の一つとして代表的なものは、「脆弱性を突いた攻撃」があります。

OS、ミドルウェア、アプリケーションといったサーバ上で稼働しているサービスの脆弱性に対して攻撃を行い、最終的には企業の機密情報を盗み出したり、サーバをダウンさせてサービス提供を困難にする事がこの攻撃の目的です。

こういった攻撃に対しては、公式ベンダーが提供する修正パッチを適用するのが常套手段ですが、様々な理由ですぐにパッチ適用出来ない現状があります。

・脆弱性が発覚してから公式なパッチがリリースされるまでに時間がかかる

・公式パッチをあてる前に検証環境での動作確認が必要

・その検証環境を構築する必要がある

・そもそもどのサーバに何のプログラムのどのバージョンが利用されているか、それが脆弱性に該当するか管理出来ている必要がある

その間はサーバは脆弱性をさらけだしている状態(ノーガード)が続いている。

仮想パッチ はこういった管理者の悩みを解決する機能を提供しております。

仮想パッチは絆創膏のような役割をしております。傷口(脆弱性) に対する バイ菌(脆弱性攻撃)を 絆創膏(仮想パッチ) で守るようなイメージとなります。

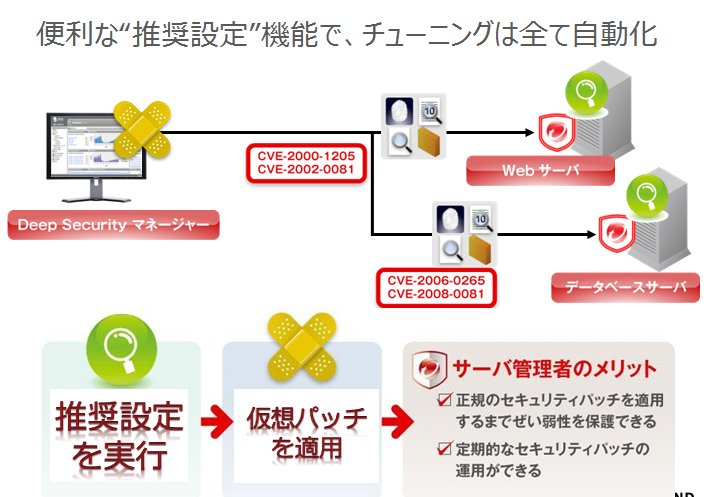

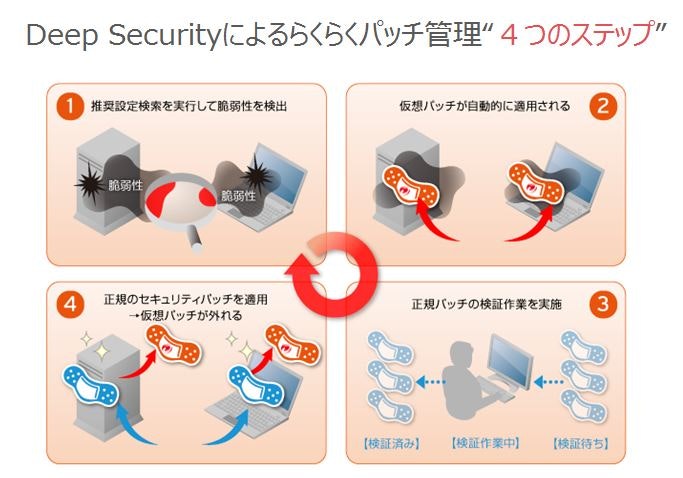

推奨検索 という機能を利用する事で、各サーバで利用されているプログラムを自動判別し、脆弱性がある場合は自動で仮想パッチを適用するという運用を行う事が可能となります。

正規のパッチが適用された時点で、仮想パッチは自動で外れるのでパッチ運用といった面においても非常に効果的です。

9.まとめ

・セキュリティもユーザと事業者間で責任分界点が分かれている

・脅威は複雑・巧妙化して様々な角度からやってきている

・ユーザは自分の領域は自分で守る = 責任共有モデル が求められる

・とはいっても、自前対策は難しいでしょ。という方は、、、

【 Deep Security 】をPoCからお試し、いかがでしょうか?

もしご興味ありましたら、ご連絡お待ちしております!

・アライアンス担当

島崎 yusuke_shimasaki@trendmicro.co.jp

姜 kwiil_kang@trendmicro.co.jp