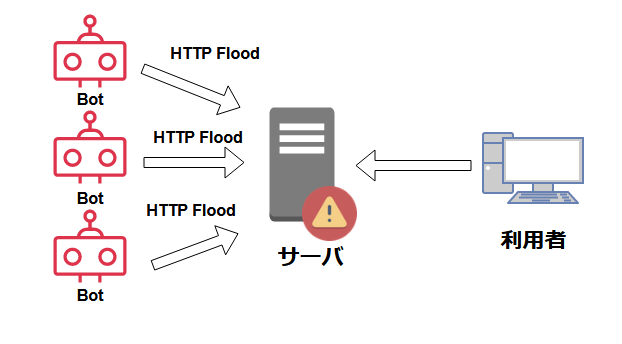

HTTP Flood DDoS攻撃とは

HTTP Flood DDoS攻撃はDDoS攻撃の一種でHTTPリクエストを使用しサービス拒否を発生させる攻撃です。

HTTP Flood DDoS攻撃には主にHTTP GET攻撃とHTTP POST攻撃の2種類あります。

HTTP GET攻撃

攻撃者が大量のGETリクエストをアプリケーションサーバーに送信します。

サーバーは大量のリクエストを処理しきれず最終的に他の正当なリクエストに応答できなくなります。

HTTP POST攻撃

攻撃者は大量のPOSTリクエスをアプリケーションサーバーに送信します。

POSTリクエストではデータベース処理などサーバーのリソースを相対的に多く消費します。

結果、サーバーの処理の応力を飽和状態にしてサービス拒否を発生させます。

攻撃ツール

HTTP Flood DDoS攻撃のツール例を挙げます。

-

Saphyra-DDoS

- 2016年に確認された

- 3,200を超える一意のユーザーエージェント文字列と300を超える一意のリファラーフィールド文字列が含まれている

-

HOIC

- GUIが用意されている

- 最大 256 のドメインを同時に攻撃できる

- 効果的な攻撃を開始するには最低 50 人のユーザーが必要であり、標的の Web サイトが保護されている場合は攻撃を継続するにはさらに多くのユーザーが必要

-

LOIC

- 2010年頃報告例が挙げられれた

- pythonで書かれているが別言語バージョンもある

対策

対策の一例を挙げます。

- WAF

- サービスや機器の導入

- オープンソースのWAFとしてModSecurityなどがあります

- ロードバランサー

- 負荷分散を行う

- CAPTCHA認証

- 自動化された攻撃ツールの阻止

参考サイト