CTFサイト

問題

原文

Our WordPress site has experienced a security breach, and the precise method of compromise remains undetermined at present. We need you help to investigate what actually happened.

Q1. There were two attackers attempting to compromise our environment. What is the IP address of the victim, and what is the IP address of the first attacker? Q2. What are the versions of the Apache and PHP servers deployed in our environment?

Flag Format 0xL4ugh{A1_A2}

Example: 0xL4ugh{IP1_IP2_apache1.2.3_php1.2.3}(no spaces)

日本語

私たちの WordPress サイトでセキュリティ侵害が発生しましたが、侵害の正確な方法は現時点では未確認です。実際に何が起こったのかを調査するためにあなたの協力が必要です。

Q1. 2 人の攻撃者が私たちの環境に侵入しようとしていました。被害者の IP アドレスは何ですか? 最初の攻撃者の IP アドレスは何ですか? Q2.私たちの環境にデプロイされている Apache サーバーと PHP サーバーのバージョンは何ですか?

フラグ形式 0xL4ugh{A1_A2}

例: 0xL4ugh{IP1_IP2_apache1.2.3_php1.2.3}(スペースなし)

解く

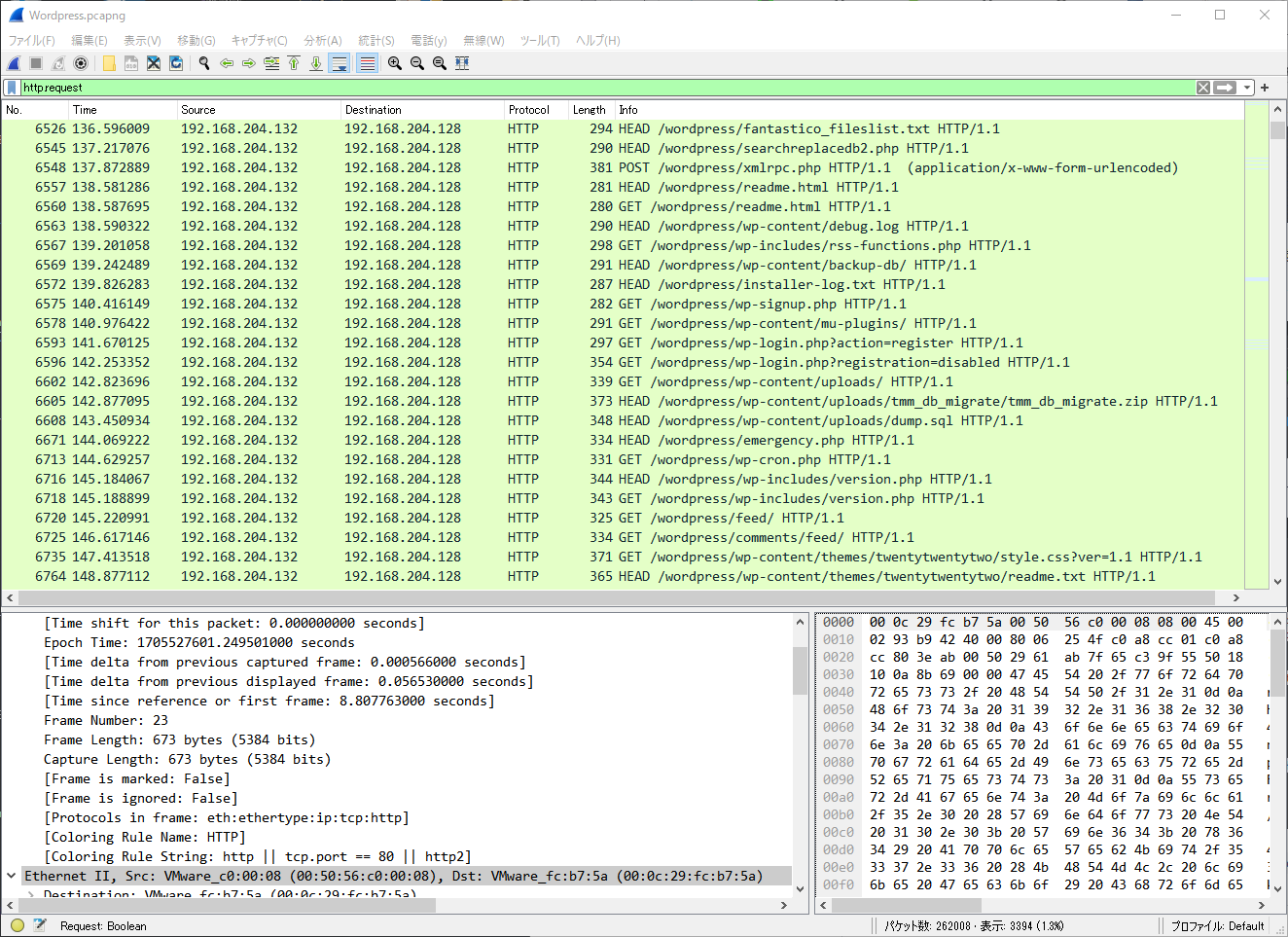

http.requestでフィルタリングすると、192.168.204.128にリクエストがたくさん飛んでいるので被害者IPは192.168.204.128と推測。

続いてパケットを見ていくとHTTP HEAD methodがたくさん飛んでいるのを発見。

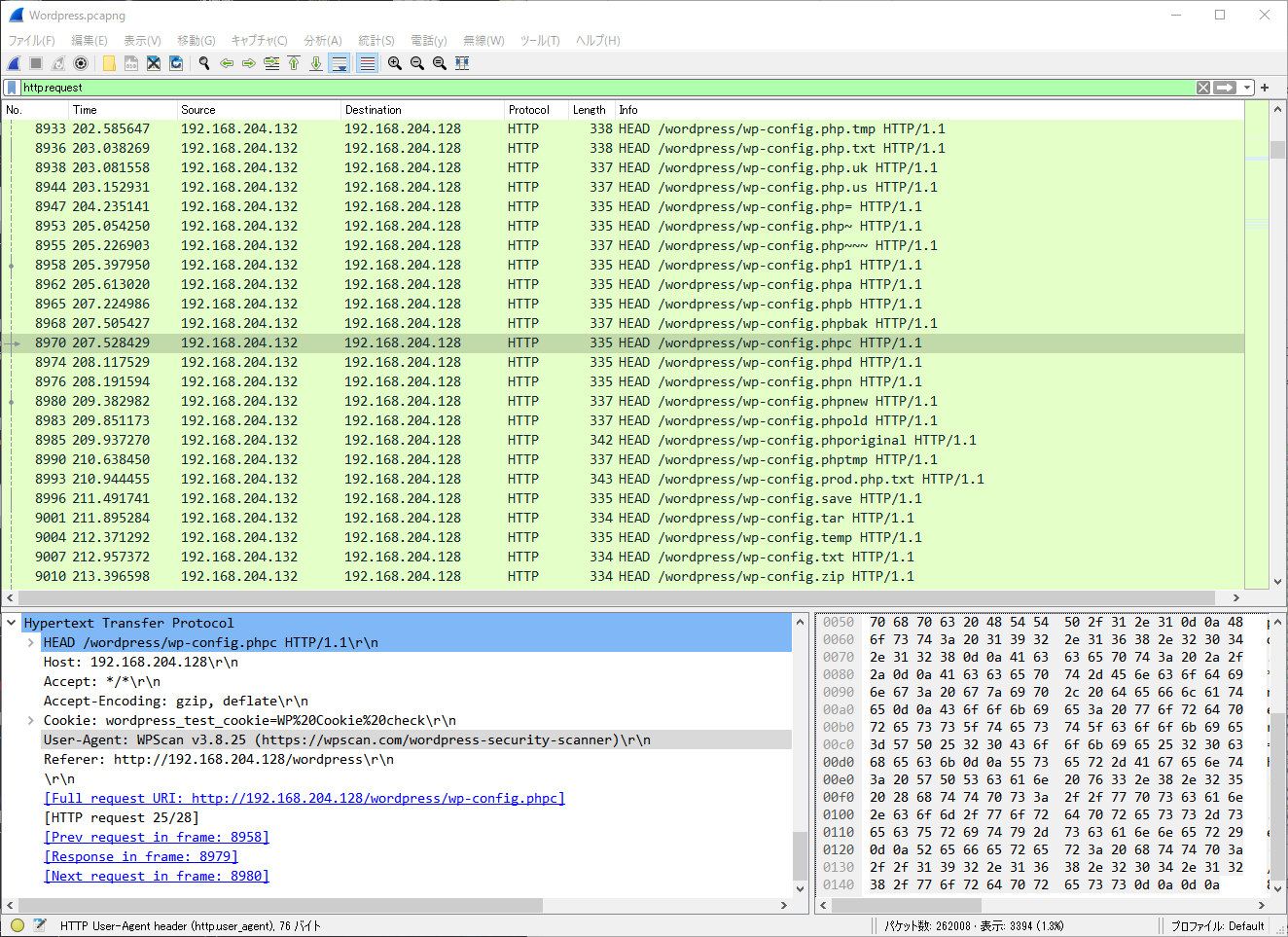

User-AgentにWPScanの記載があり、wp-configファイルの探索が行われているもよう。

結果、最初の攻撃者のIPは192.168.204.132になる。

ここまでで0xL4ugh{192.168.204.128_192.168.204.132}は確認できた。

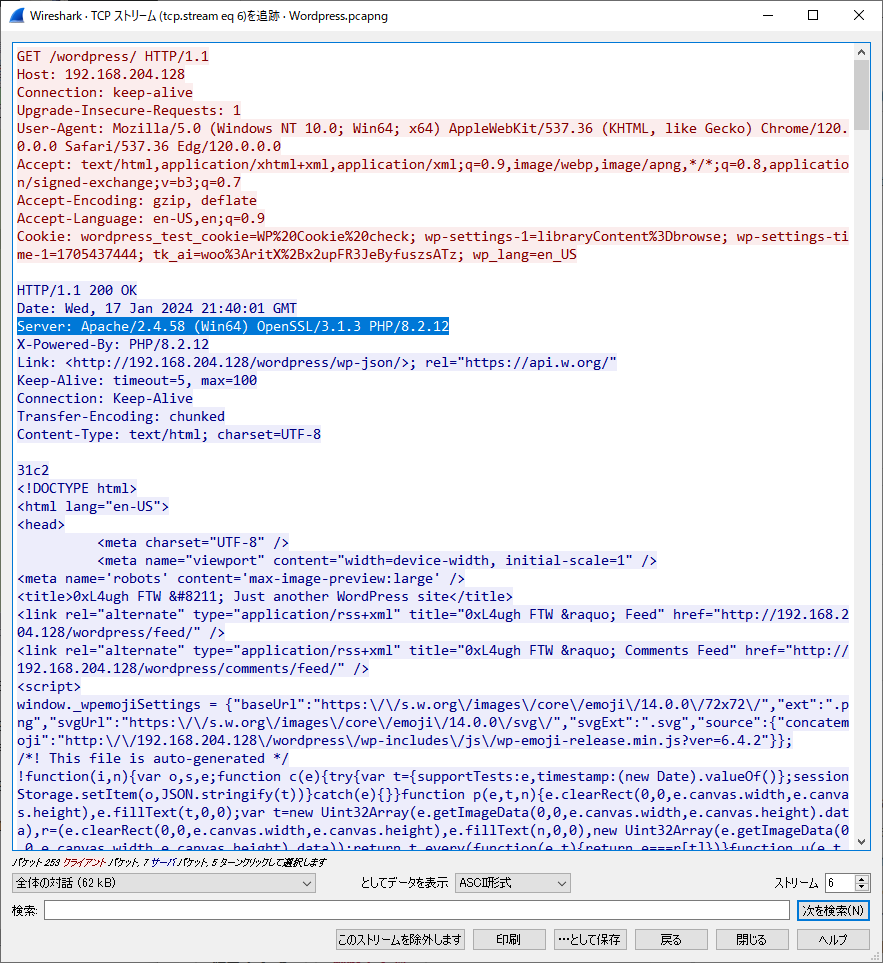

残りのApacheとPHPのバージョンを確認していく。

GETリクエストを見ると両方確認できた。

よって最終的なFlagは0xL4ugh{192.168.204.128_192.168.204.132_apache2.4.58_php8.2.12}