こんにちは。

Microsoft Security Advent Calendar 2022 20日目 に参加させていただきます。

はじめに

Microsoftのサーバー セキュリティ ソリューションには、機能や課金方法が異なる2種類の製品があり、シナリオに応じて適した保護が選択できます。

- Microsoft Defender for Endpoint ※以下MDE

- Microsoft Defender for Cloud ※以下MDC

特に、MDCの有償機能として提供されるMicrosoft Defender for Servers ※以下DfS はサーバー保護に特化したソリューションであり、以下の特徴を持ちます。

- マルチクラウド (Azure, AWS, GCP) 環境やハイブリッド環境 (オンプレミス含む) に最適化

- クラウドのサーバー、コンテナ、ストレージ、データベースなど、様々なリソース タイプに対して、一元的な脅威保護エクスペリエンスを提供

- サーバーのダウンタイムは課金がされないため、費用対効果の高いプラン

( DfS ではサーバー単位固定料金ではなく時間単位の従量課金 ) - サーバー保護のためのより高度な機能を備えたプラン (Microsoft Defender for Servers P2) にアップグレード可能

本記事では下記の公式ドキュメントを参考に、MDEにて管理しているサーバーをMDC(DfS)による管理に移行するための作業を実施してみます。

参考:Microsoft Defender for Endpoint から Microsoft Defender for Cloud へのサーバーの移行

前提条件

- 環境:非Azure(オンプレミス)

- サーバーOS:Windows Server 2022

- サーバー台数:1台

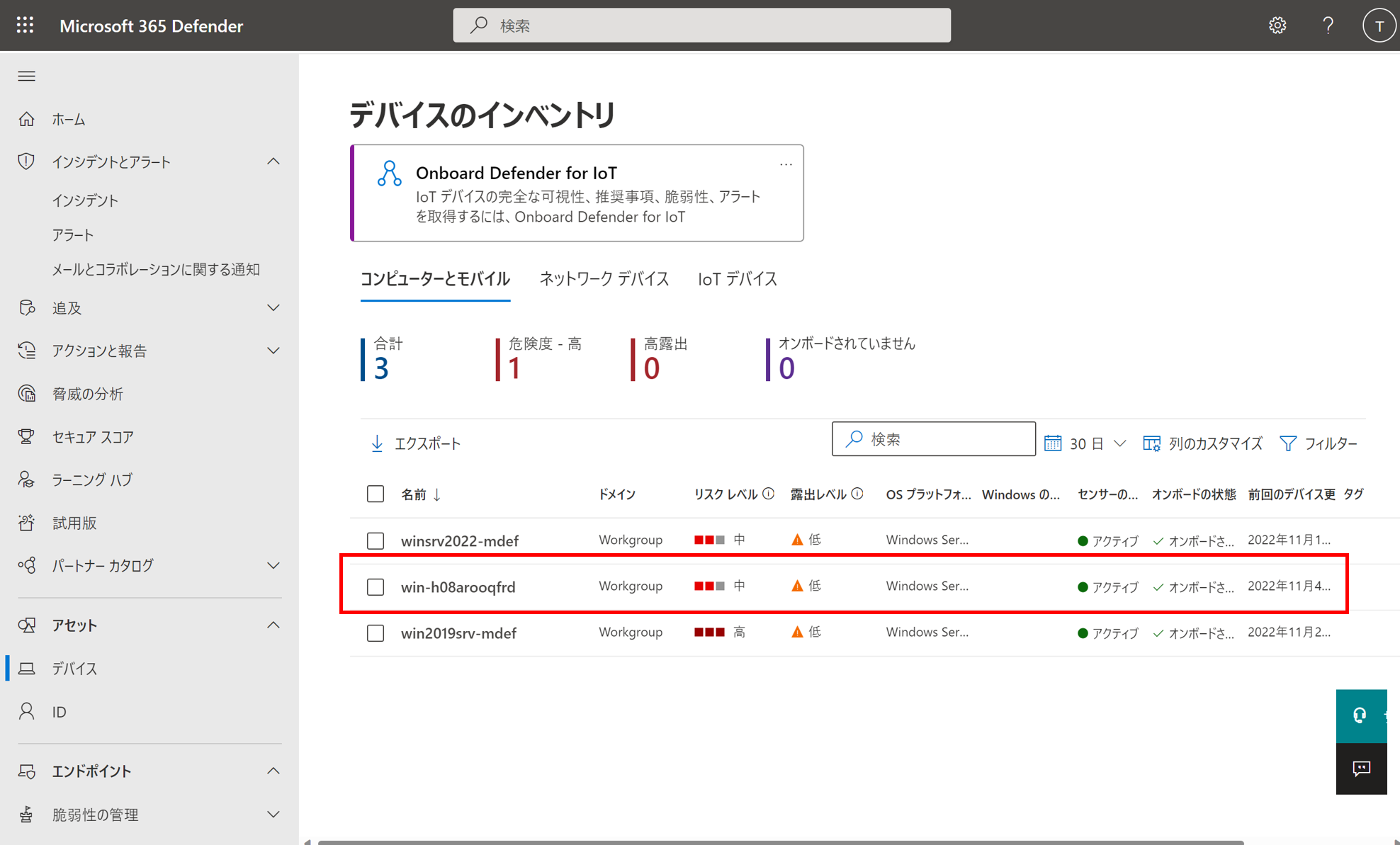

- 初期状態:Microsoft 365 Defender ポータルにて作業対象サーバーのインベントリが確認できる

※今回移行するサーバーのホスト名:win-h08arooqfrd

作業①:Defender for Serversの有効化

-

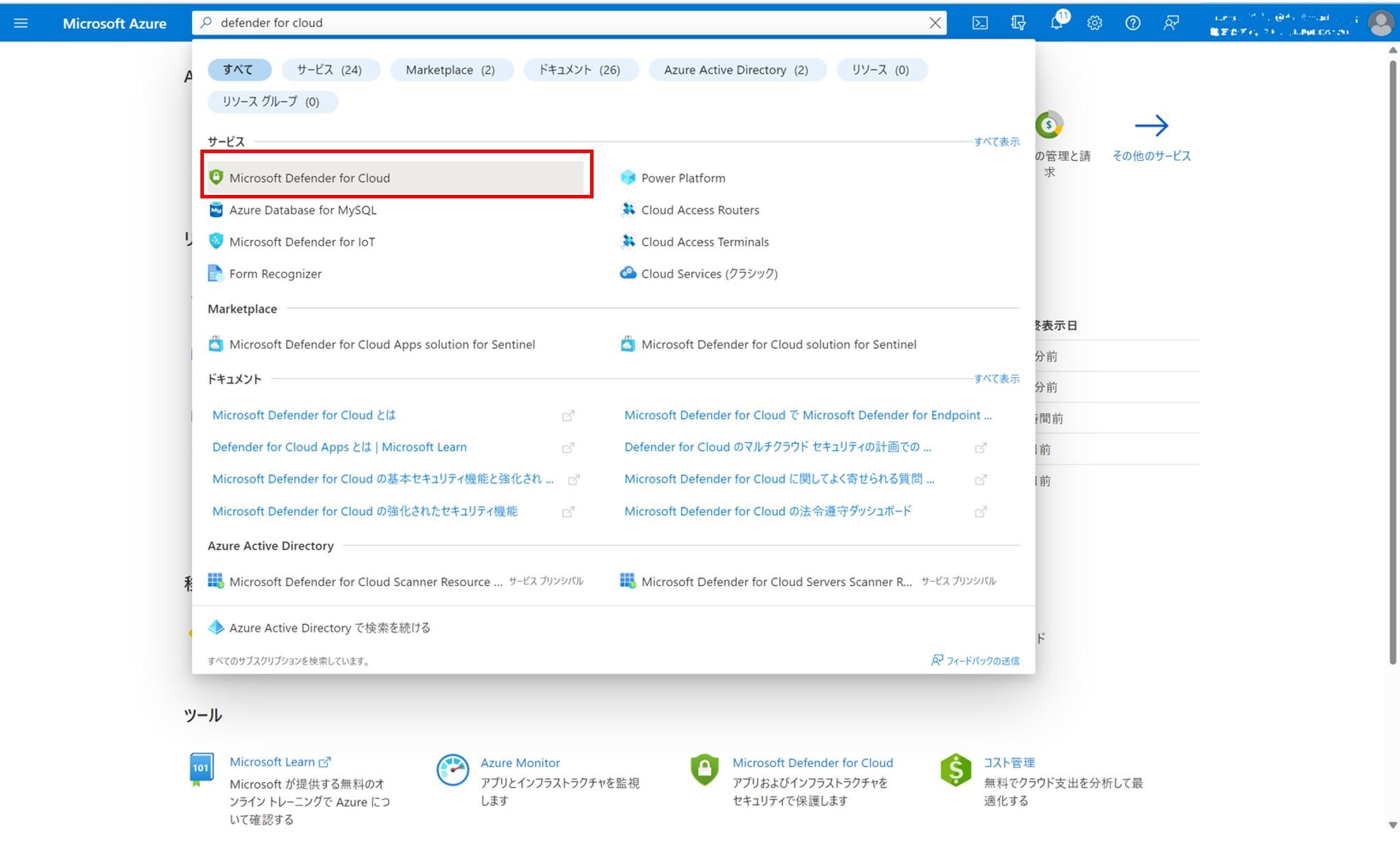

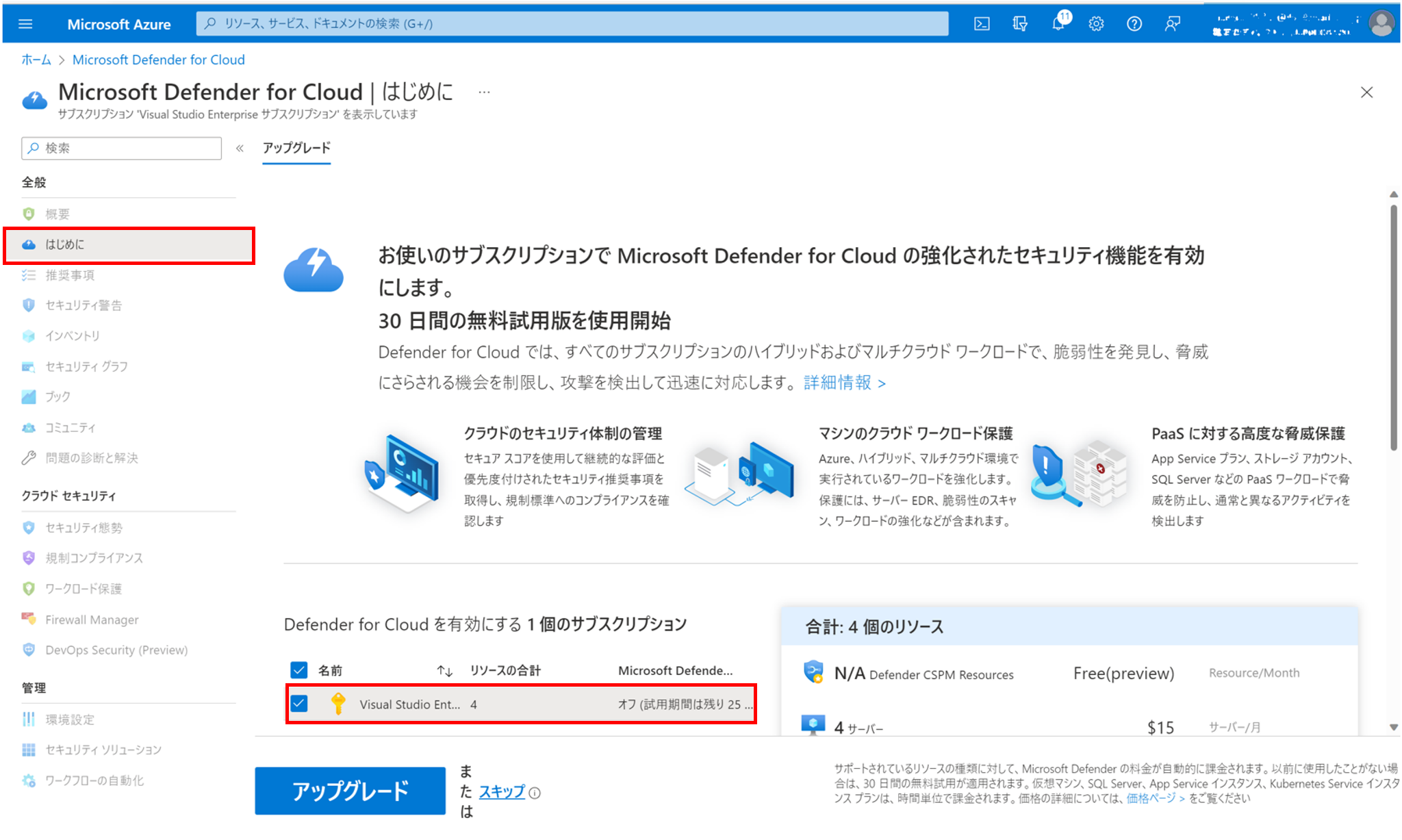

Azure Portalにサインインする

-

画面左側メニューのはじめにを選択する

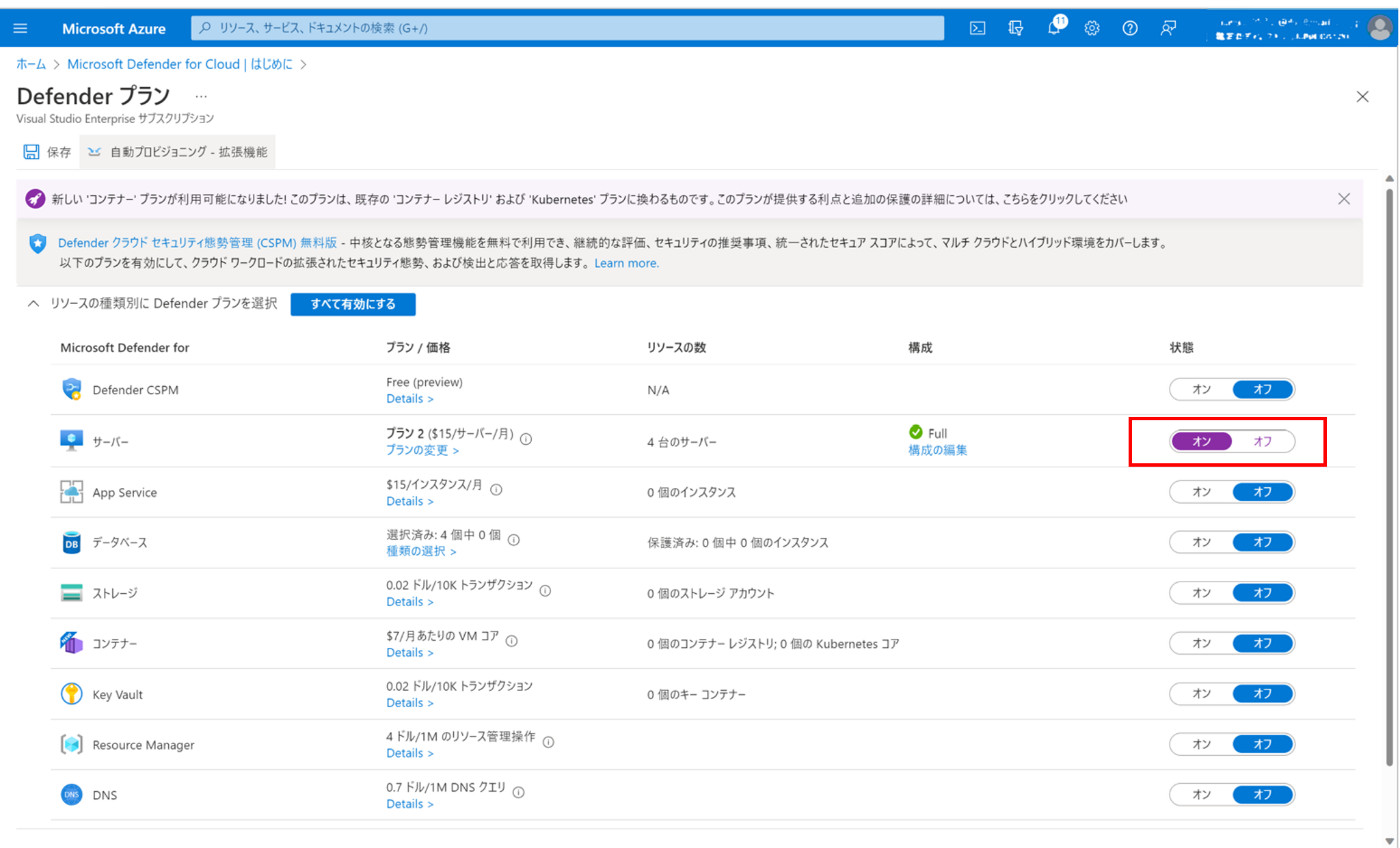

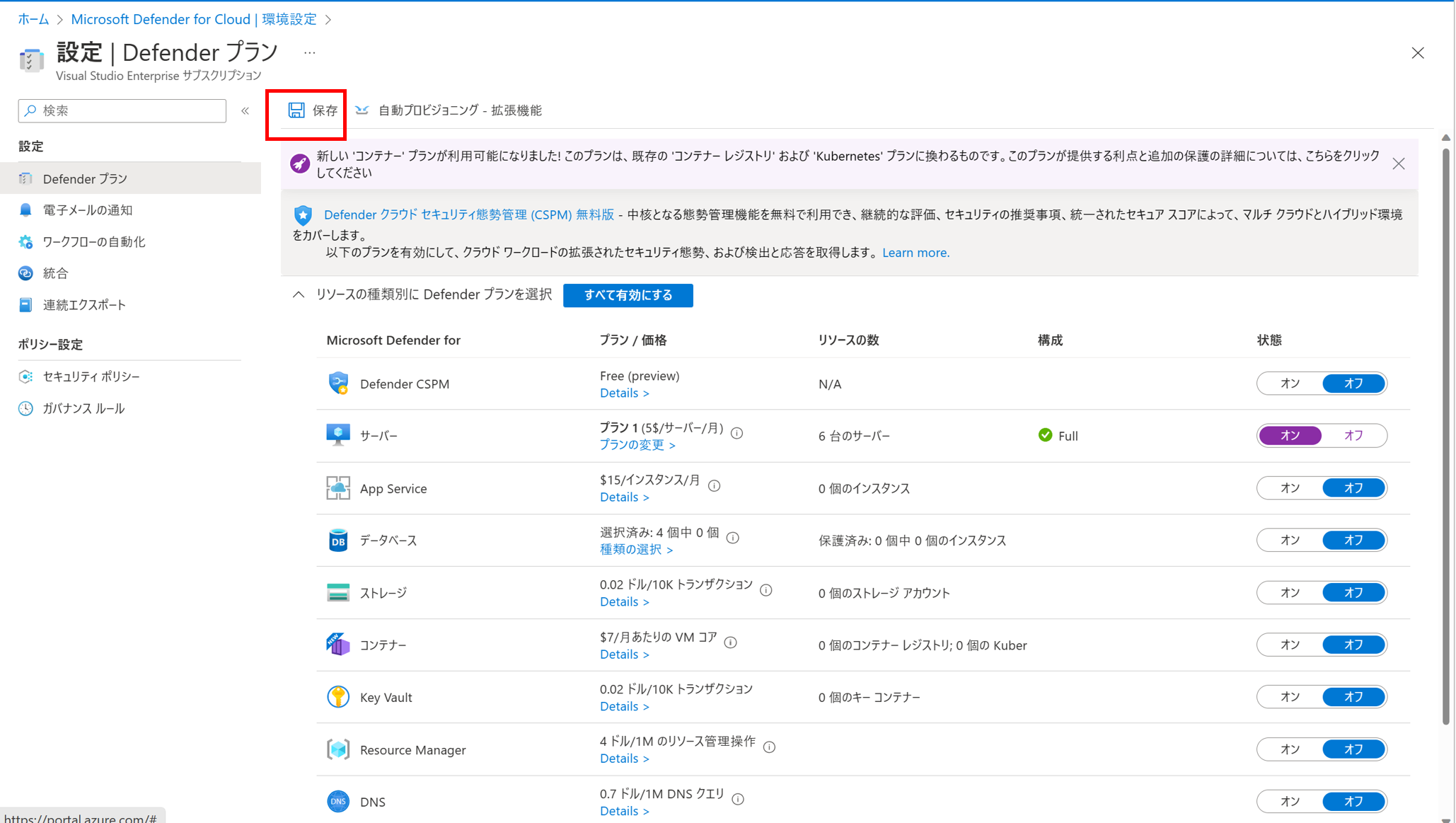

今回はMDEと機能レベルを合わせるためにプラン1を有効にします。

これで利用しているサブスクリプションに対してDfSが有効化になりました。

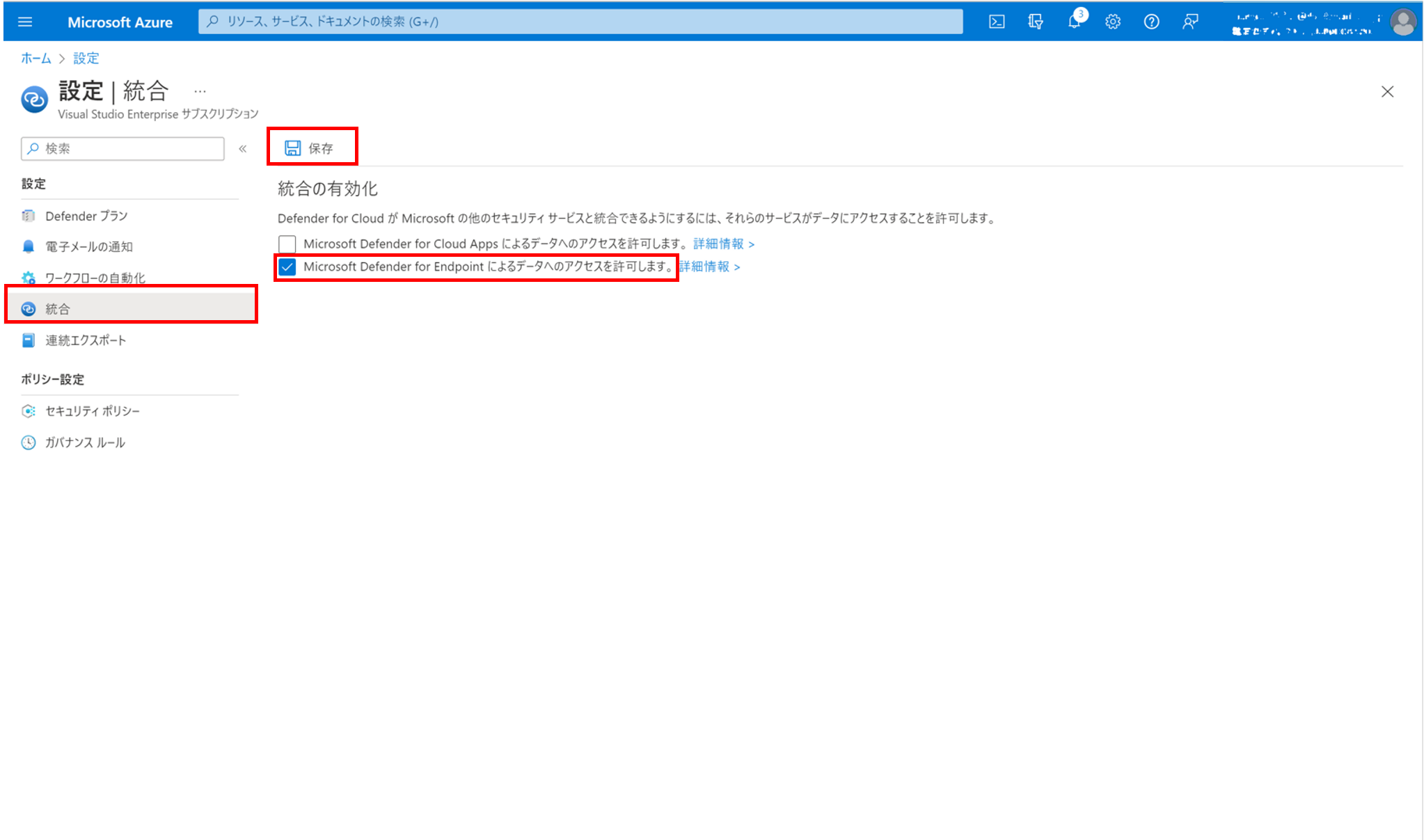

作業②:Defender for Endpointとの統合

-

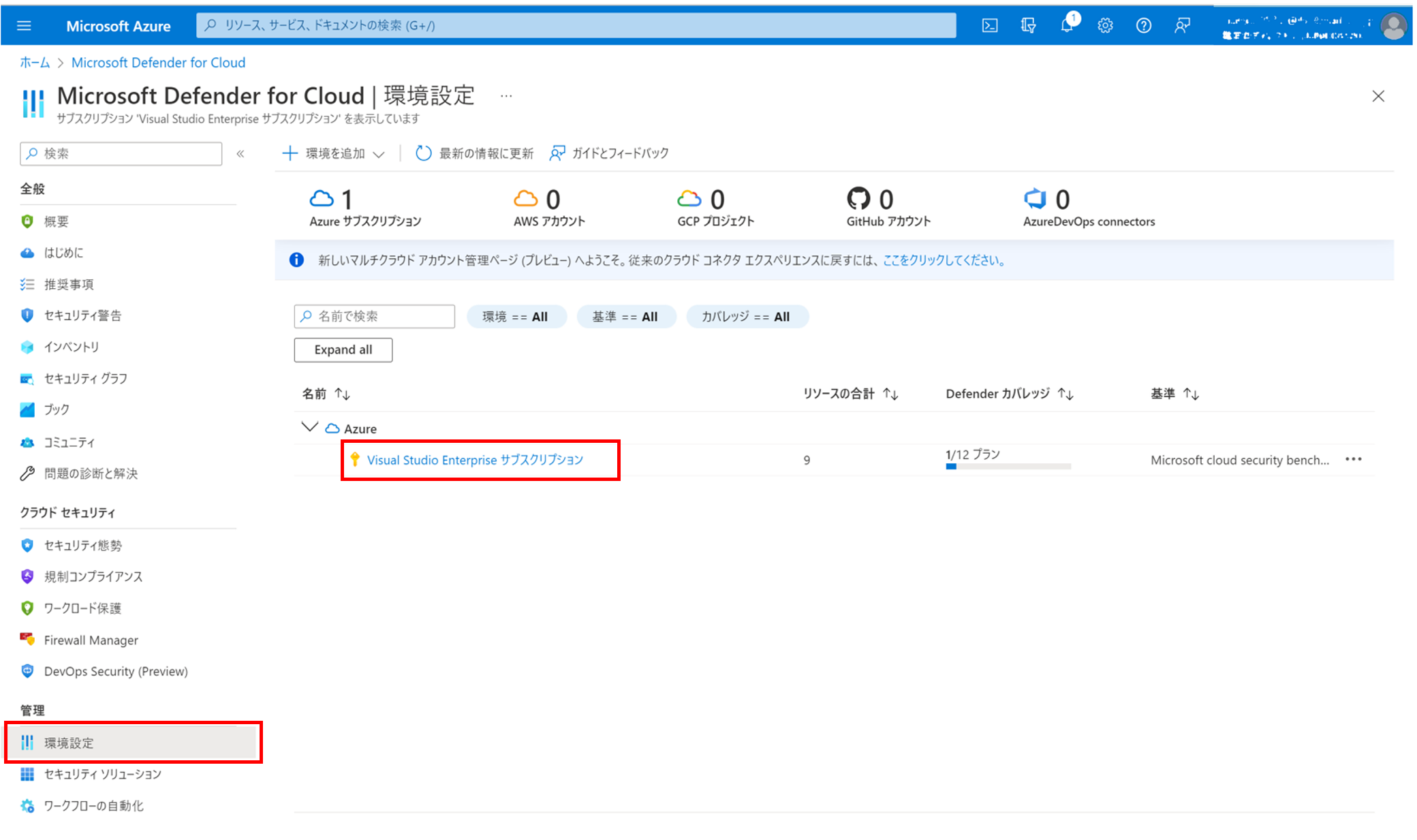

Defender for Cloudの画面左側メニューから環境設定を選択する

-

画面左側メニューから統合を選択する

-

Microsoft Defender for Endpointによるデータへのアクセスを許可しますにチェックが入っていることを確認する

※チェックが入っていない場合、Microsoft Defender for Endpointによるデータへのアクセスを許可します。 にチェックを入れて保存をクリックする

この設定で連携を有効化することで、サーバーに対しMDC経由でMDEがオンボードされることとなります。サブスクリプション全体で有効になるため、作業①、作業②どちらも完了するとサブスクリプション内のVMに対して、自動プロビジョニングによりMDEがオンボードされます。

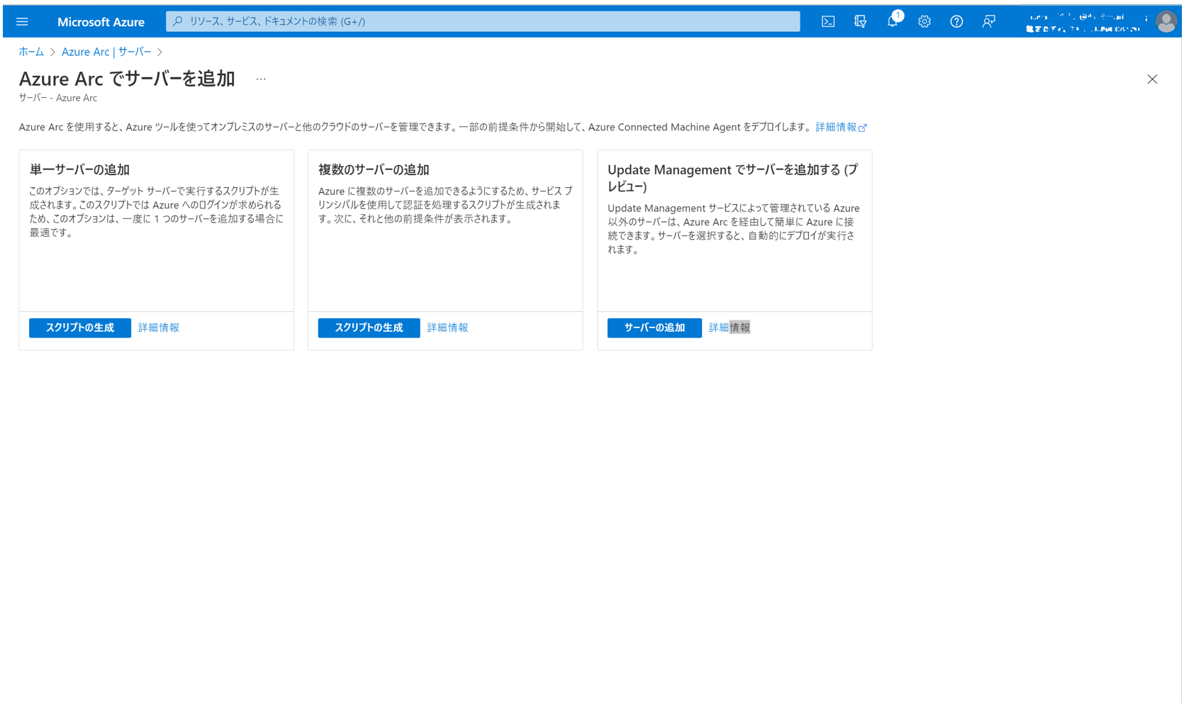

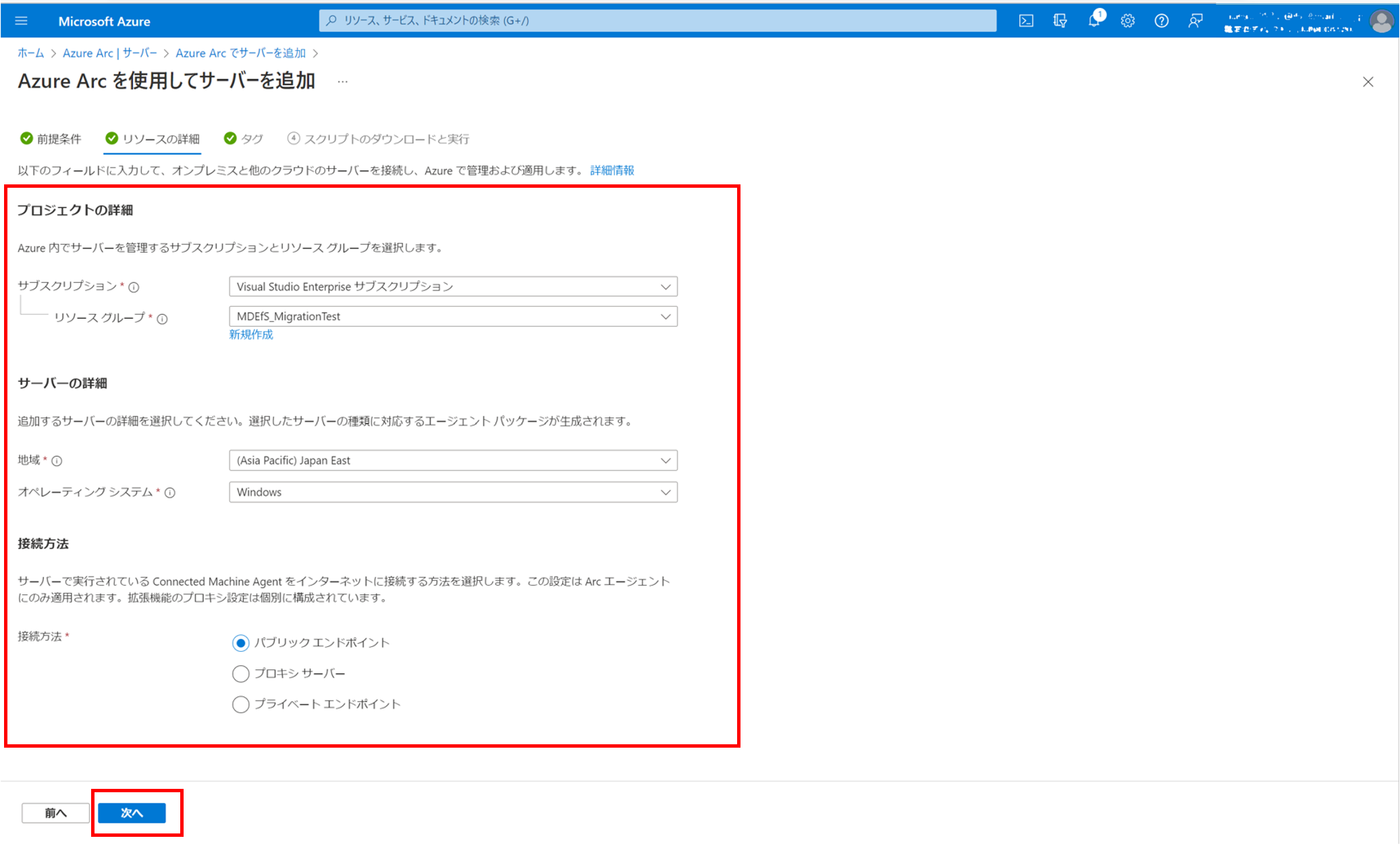

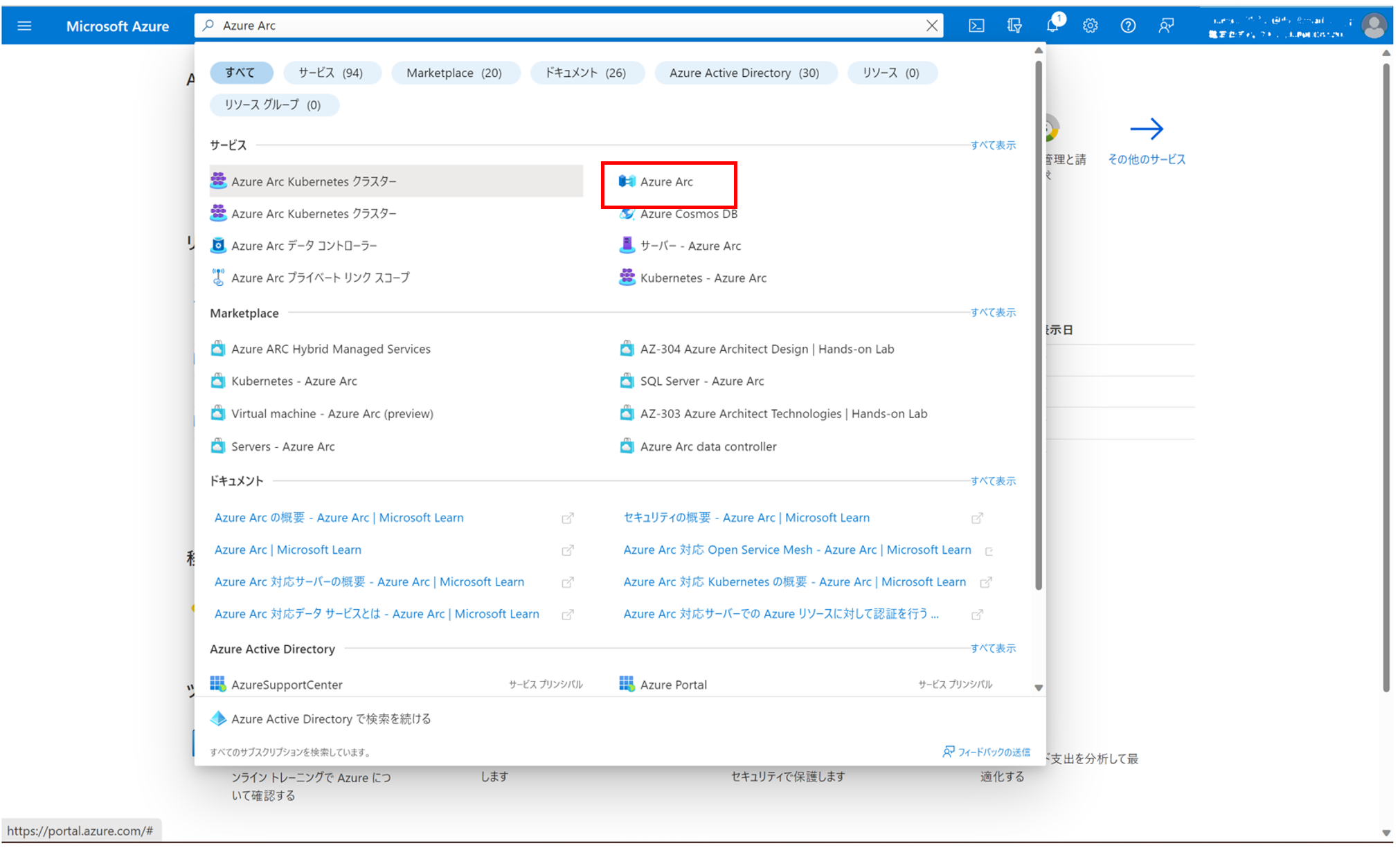

作業③:Azure Connected Machine Agent インストールスクリプトの生成

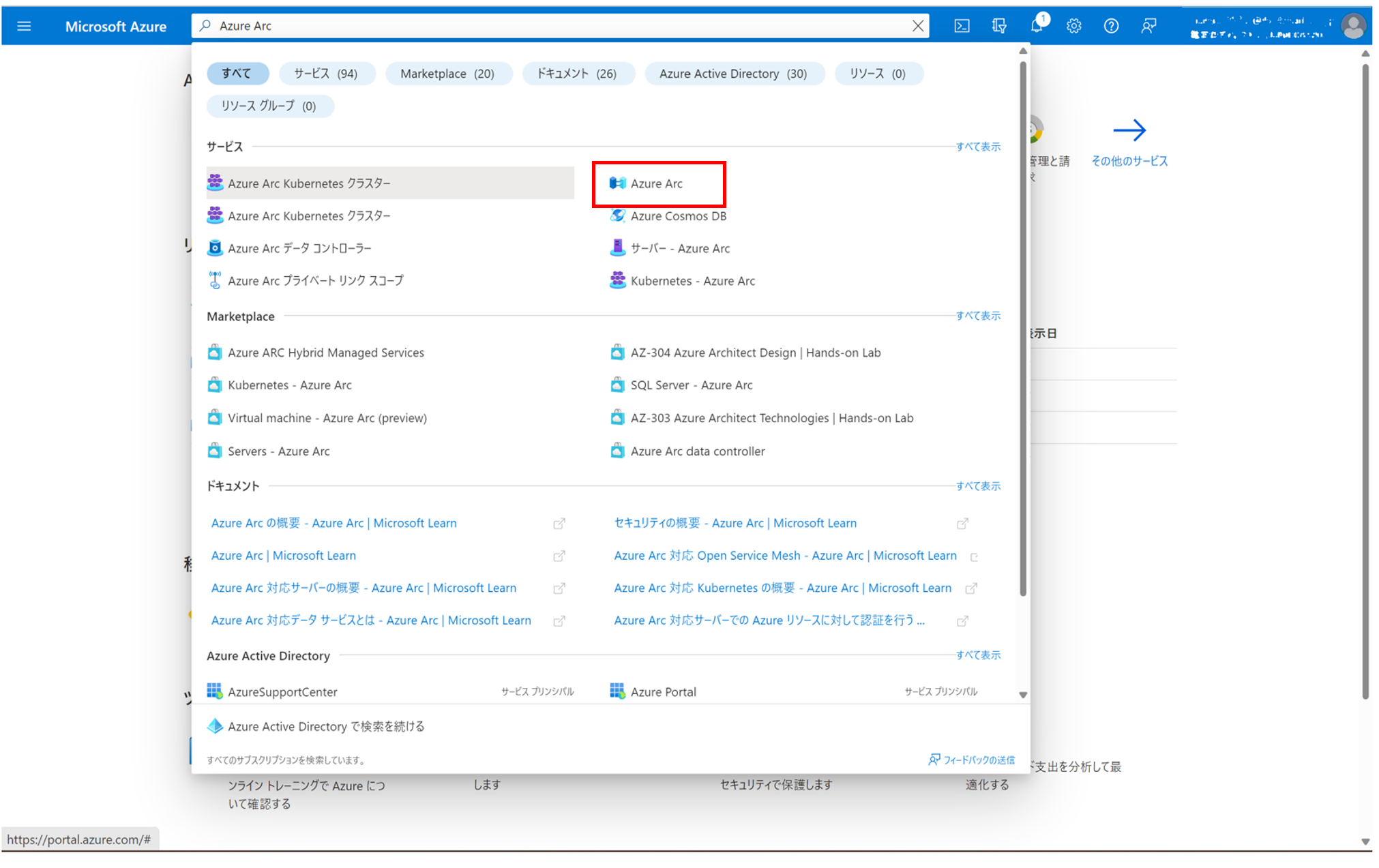

今回の移行対象はオンプレミスのサーバーであるため、MDCによる保護を実装するためにはAzure Arcに接続する必要があります。

-

Azure Portalにサインインする

-

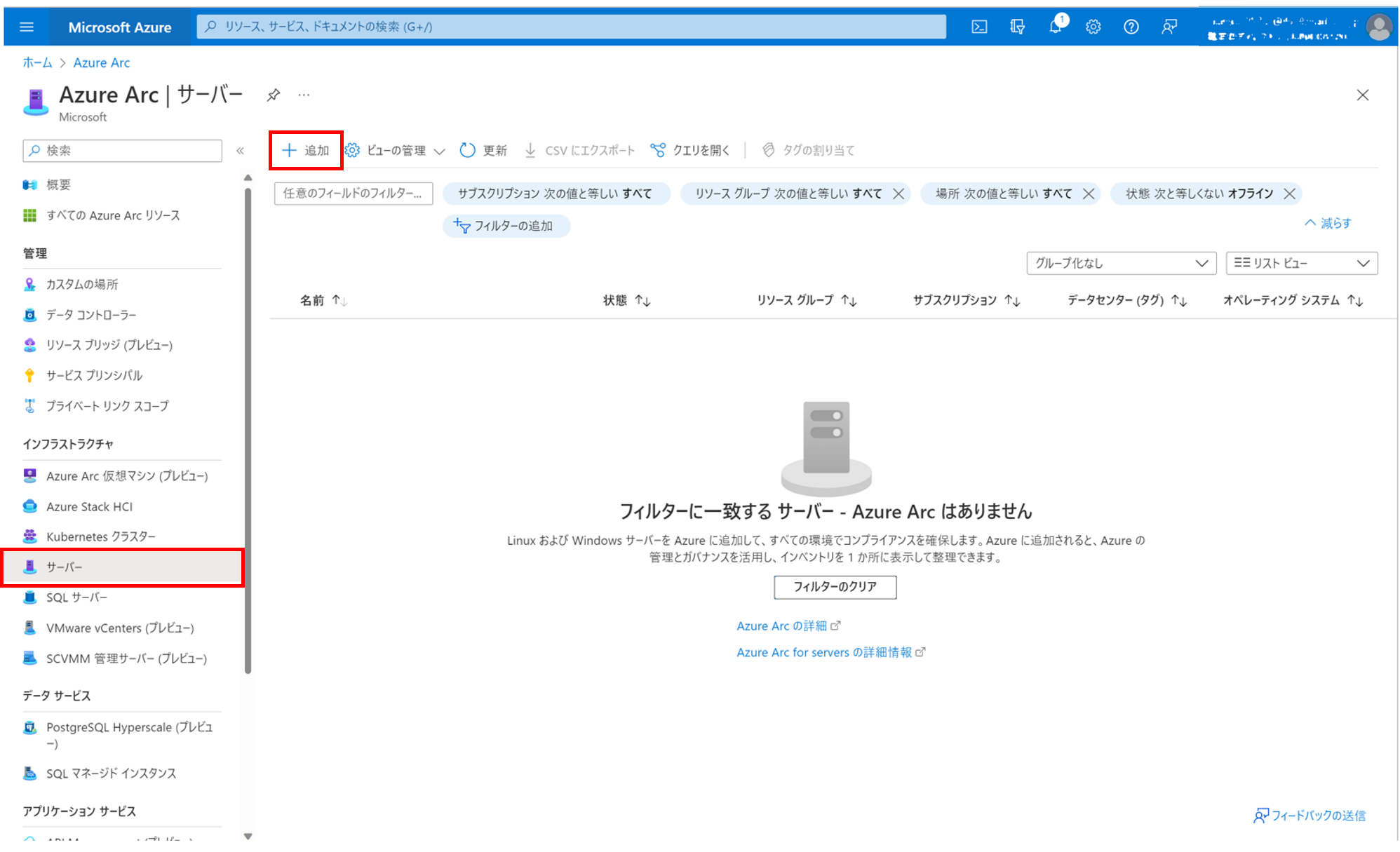

画面左側メニューからサーバーを選択する

-

ドロップダウンよりAzure内でサーバーを管理するサブスクリプションを選択する

-

ドロップダウンよりAzure内でサーバーを管理するリソース グループを選択する

-

ドロップダウンよりサーバーの地域を選択する

-

ドロップダウンよりサーバーのオペレーティング システムを選択する

-

接続方法にてサーバーで実行されているConnected Machine Agentのインターネット接続方法を選択する

-

必要に応じてタグを生成する。※不要であればスキップ可

-

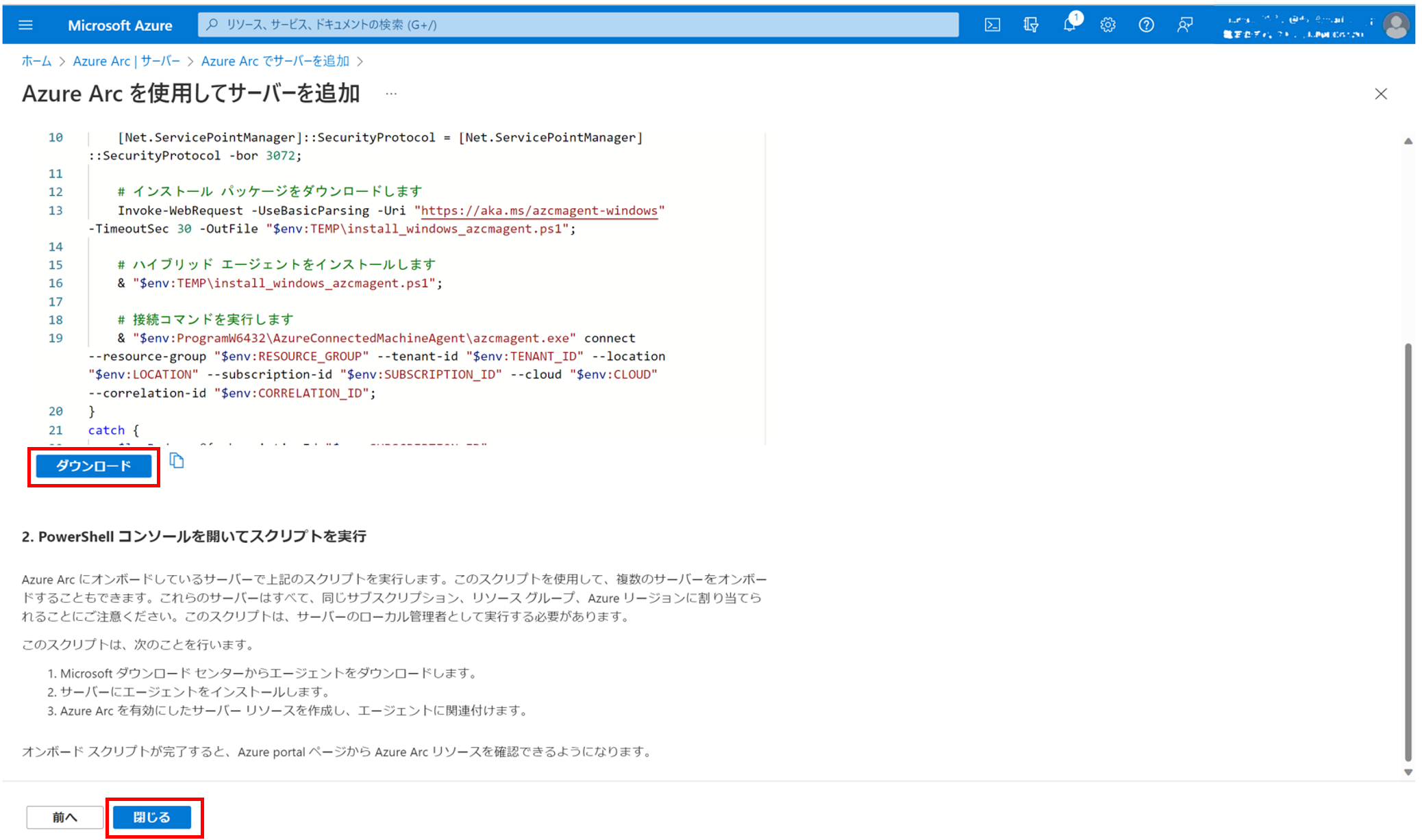

ダウンロードをクリックする

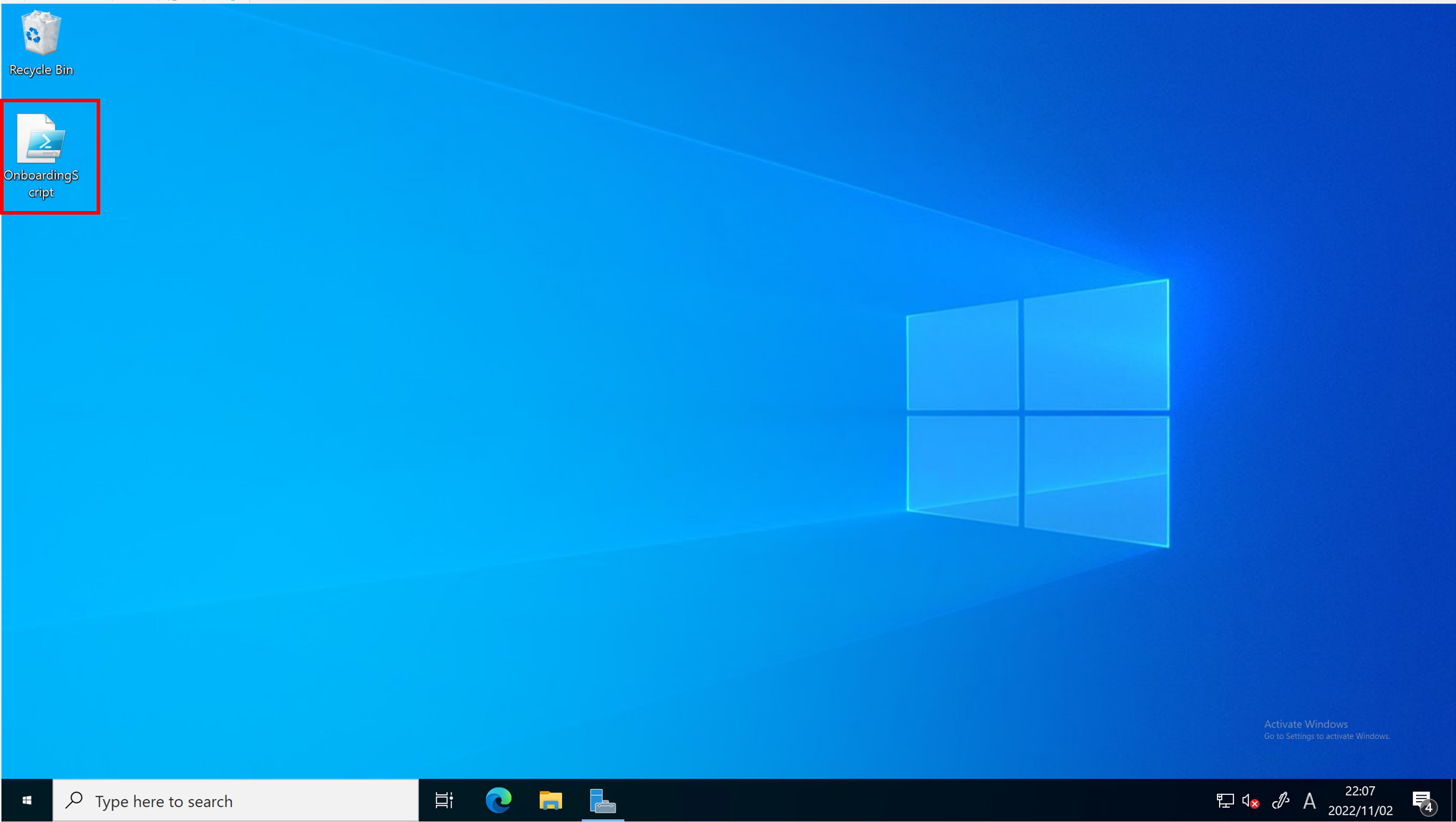

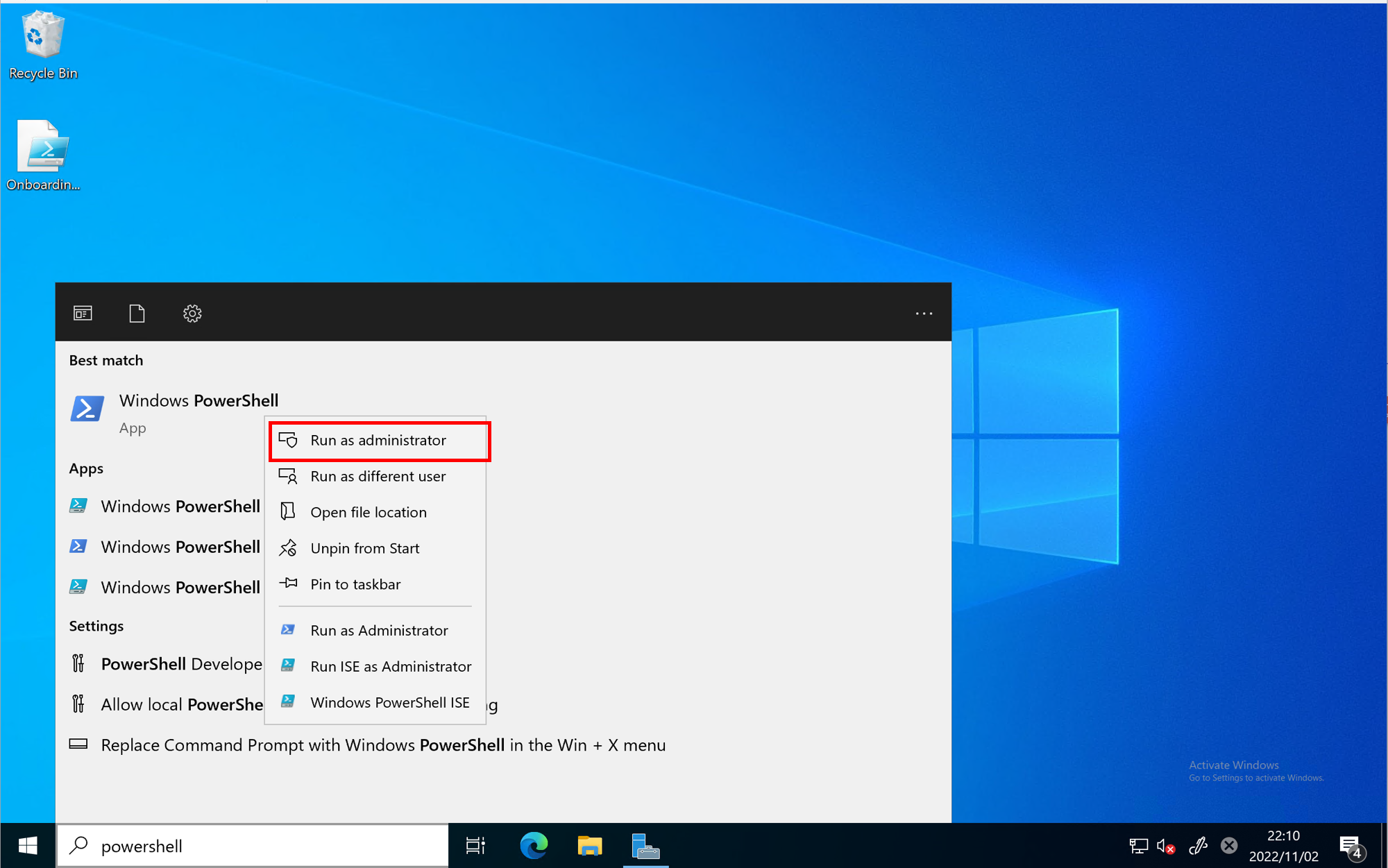

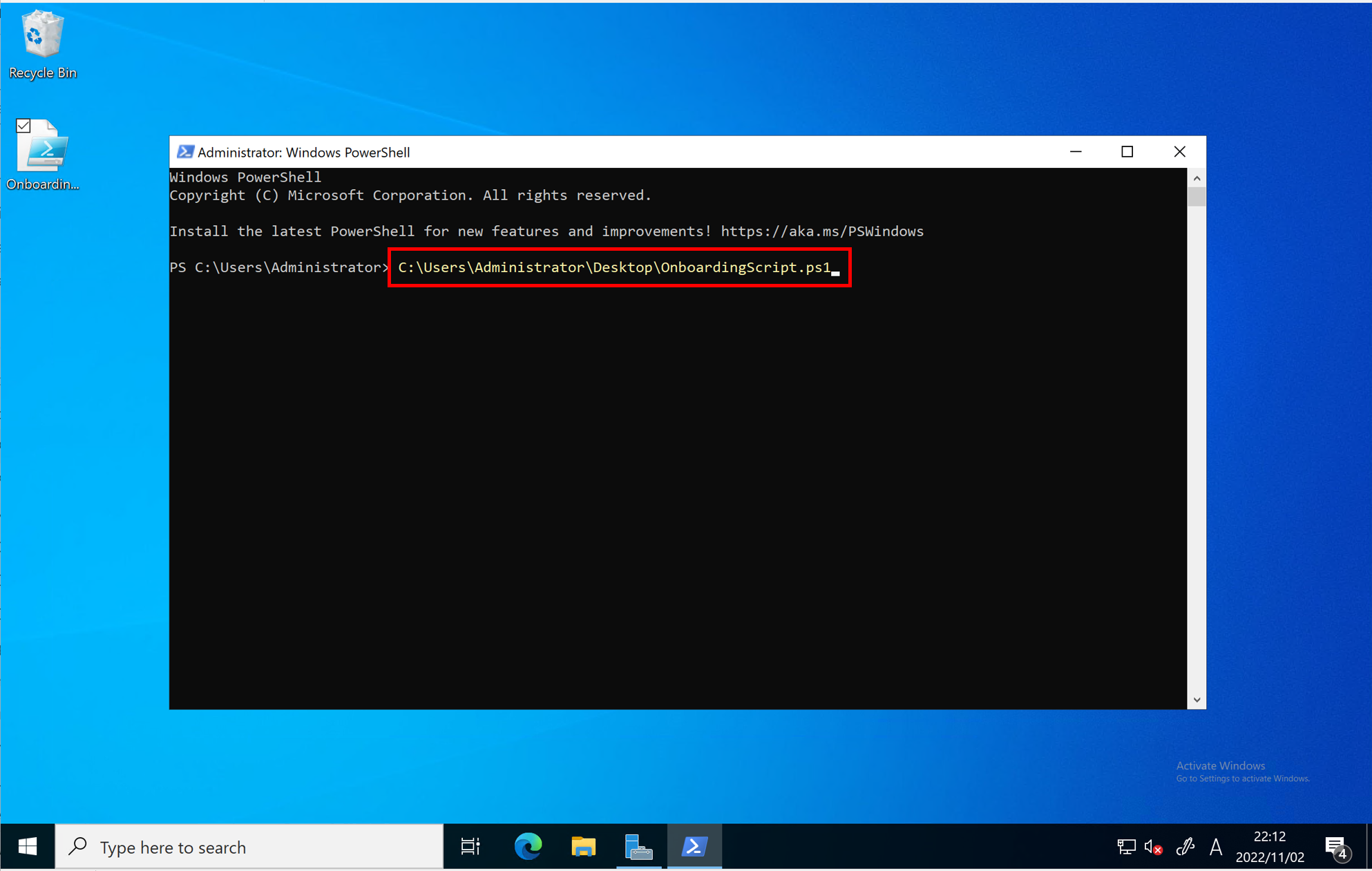

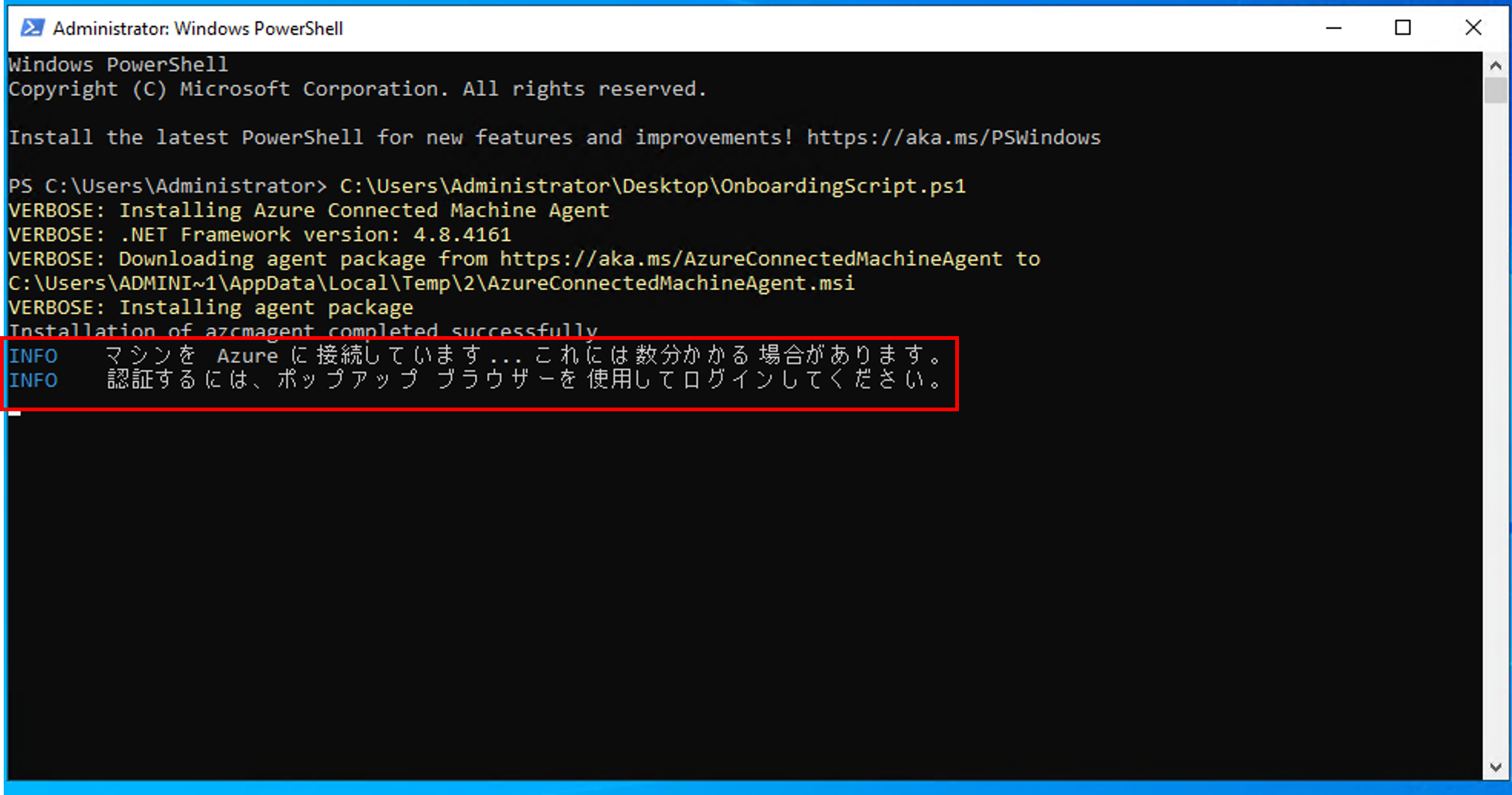

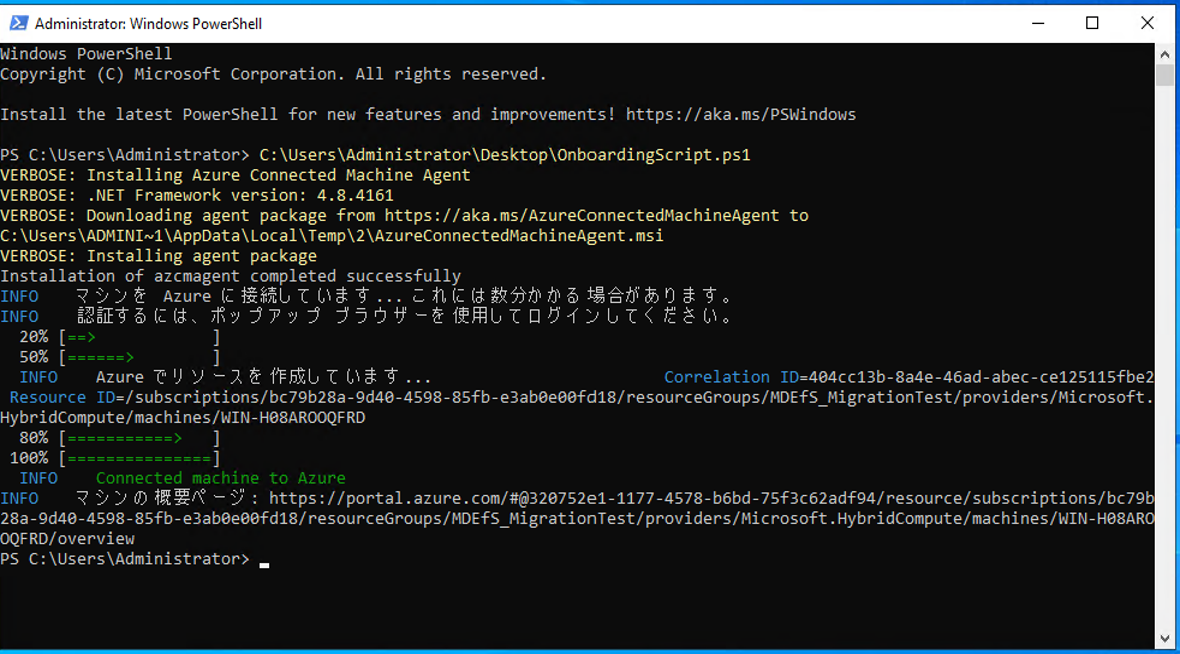

作業④:Azure Connected Machine Agent のインストール

いよいよ最後の工程です。作業③で作成したインストールスクリプトをサーバーで実行することで、Azure Connected Machine Agentをインストールします。

-

Azure Arcインストール対象のサーバーにログインする

-

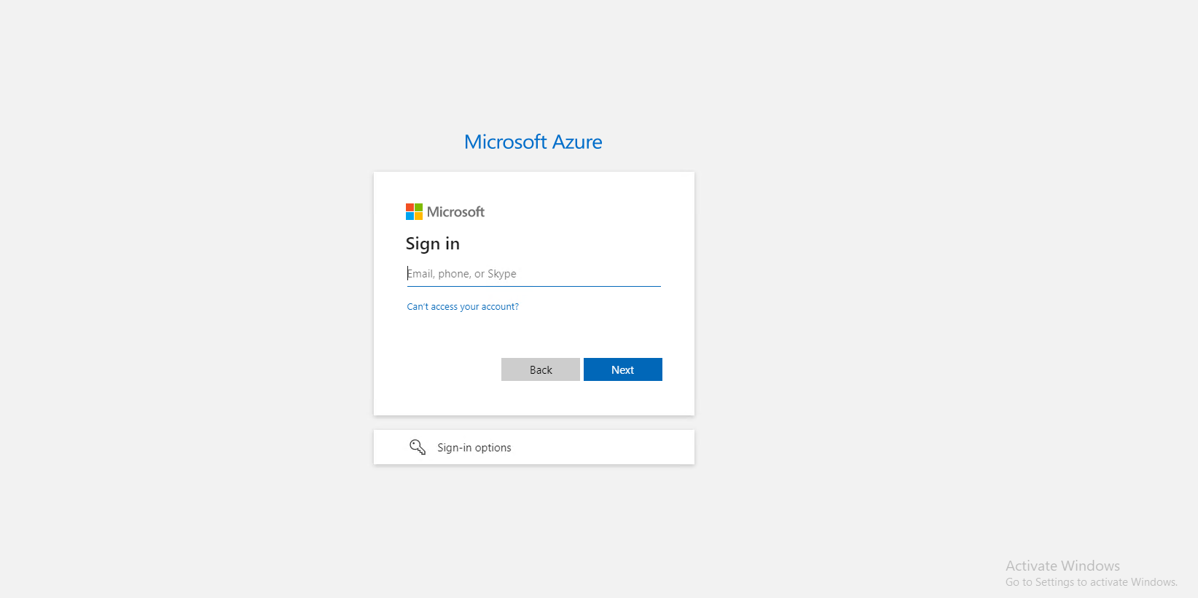

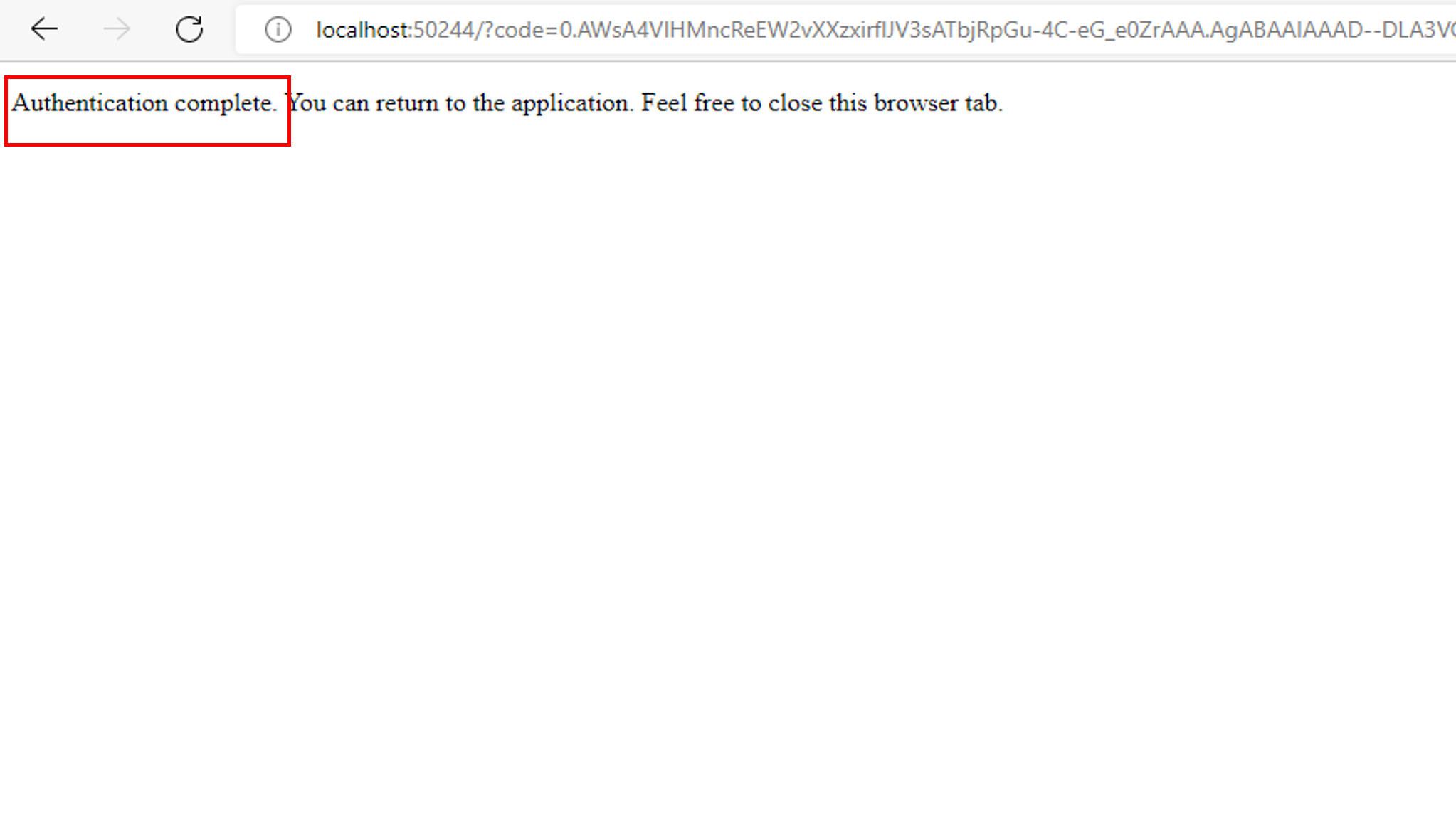

自動的にブラウザが起動し、ログイン画面が表示される

-

Azure Portalにサインインする

-

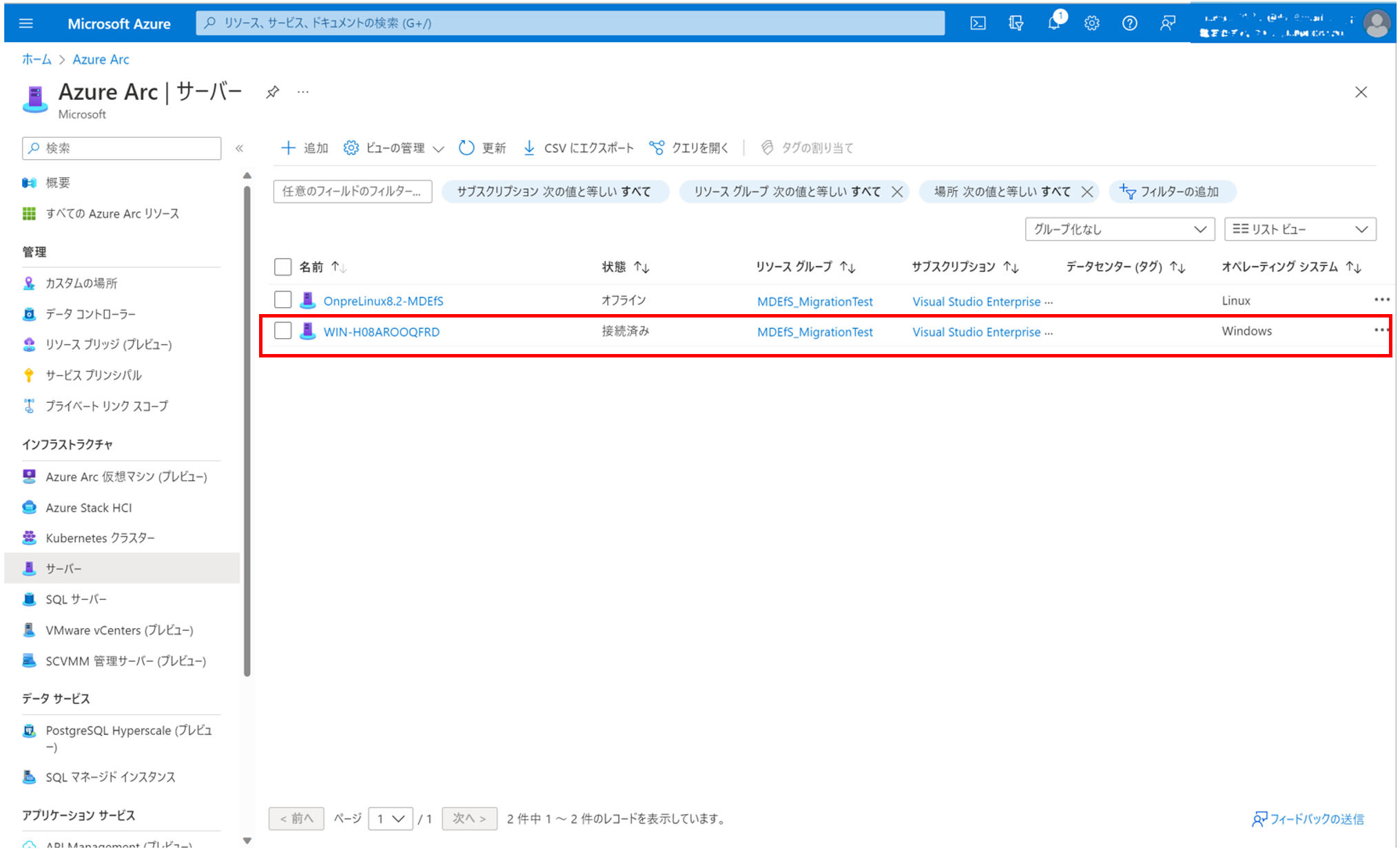

Azure Arcの画面左側メニューからサーバーを選択する

-

インストールスクリプトを実行したサーバーのホスト名が表示されていて、状態が接続済みであることを確認する

接続済みの状態を確認できるまで多少のタイムラグが生じる場合があるため、すぐに確認できなくても焦らず時間を置いて再度確認してみてください。

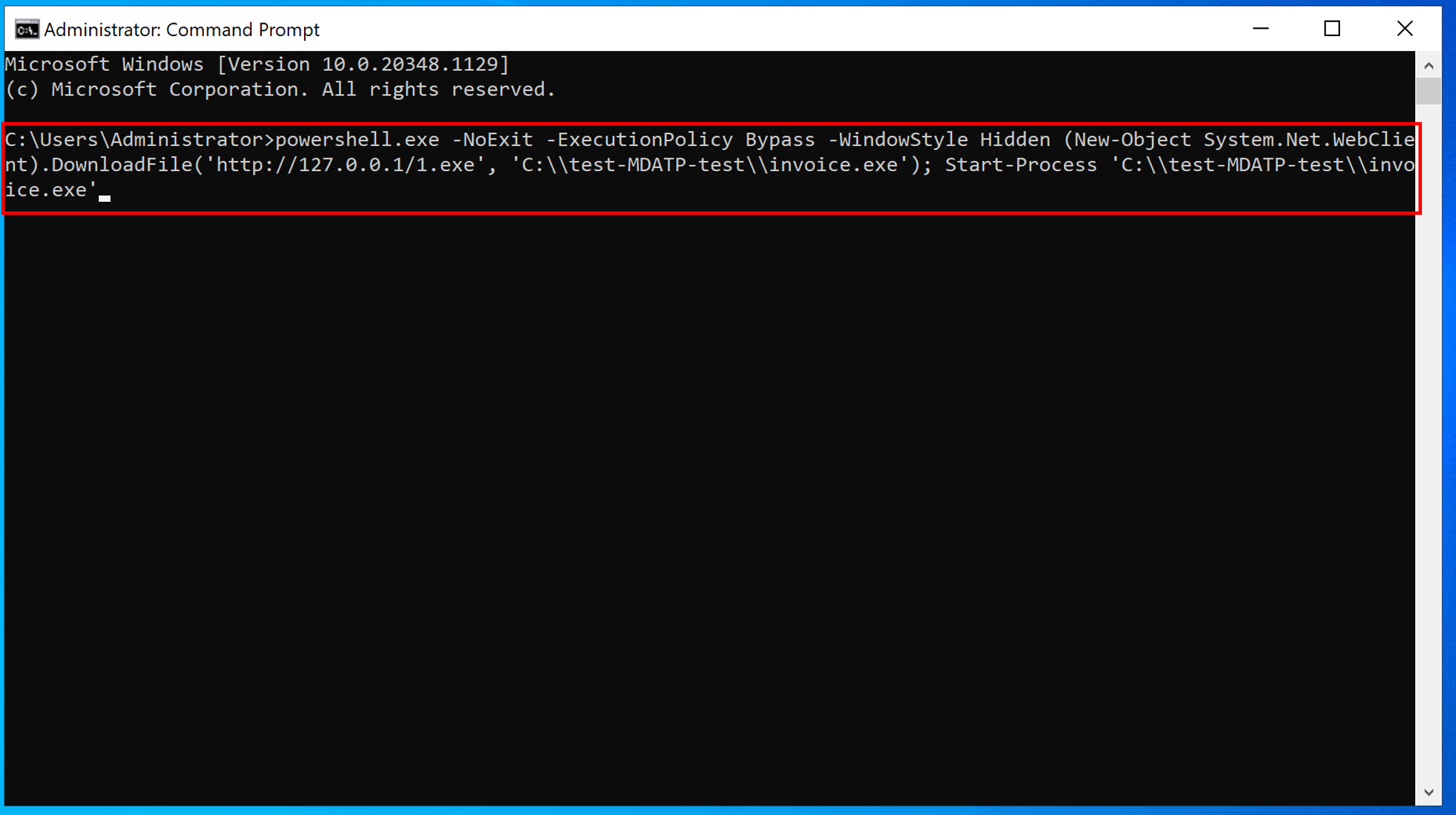

検知テスト

移行に必要な作業はすべて完了したので、正しく移行ができているかを検知テストで確認します。

参考:MDE検知テスト手順

移行したサーバーにログイン後、コマンドプロンプトを管理者権限で起動し、以下のコマンドを実行します。

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

コマンド実行後、MDCのセキュリティ警告を開き、[Test Alert] Suspicious Powershell commandlineが発報されていれば移行は成功です。

注意点として、本アラートサンプルは重要度が情報案内となっています。もし待てど暮らせどアラート発報を確認できない場合、重要度に対するフィルターの設定を確認してみてください。

環境によっては高、中、低のみ表示するようになっているので、情報案内も表示するようフィルターを再設定すると確認できるかもしれません。

最後に

以上で全作業完了です。今回のオンプレサーバーのように非Azure環境のサーバーを保護するためにはサーバーにAzure Connected Machine Agent をインストールしてAzure Arcへの接続が必要になりますが、Azure上のVMやすでにAzure Arcの設定が完了しているサーバーについては作業①と作業②完了時点でMDCが有効になるため、非常に簡単であることが分かります。

今回はDfS プラン1のみ有効化しましたが、他にもAzure、AWS、GCP、オンプレ問わずリソースを保護できる機能がMDCでは提供されています。

参考:https://learn.microsoft.com/ja-jp/azure/defender-for-cloud/defender-for-cloud-introduction

ぜひ一度お試しください。

ここまで読んでいただきありがとうございました。