はじめに

AWSの基礎力をつけるためにAWS What's Newを毎日目を通す事を始めました。

最初は日本語訳されたものを見ていたのですが、1週間ほど遅れて訳されるようなので、英語の情報を訳して整理することにしました。

本情報が役立つ人もいるかなと思い公開します。

個人的な理解なので、実際の情報は原典をあたってください。

Amazon Verified PermissionsがCedar 4.5をサポート

投稿日: 2025年08月21日

何ができるようになったのか

Amazon Verified PermissionsがCedar 4.5をサポートするようになりました。これにより、リソースタイプに基づいてアクセスを許可できる「is」演算子など、最新のCedarの機能が利用可能になります。

何が嬉しいのか

このアップデートにより、Cedarの型システムが強化され、ポリシー開発の早い段階で型に関連する潜在的なエラーを検出することが容易になります。これにより、より安全で正確なアクセスポリシーを構築できます。

これまでとどう変わるのか

-

これまで

- ポリシーはロールと属性に基づいてアクセス制御を定義していましたが、リソースの「型」自体を条件としてアクセスを制御する簡単な方法はありませんでした。

-

これから

- 新しい「is」演算子を使い、「このリソースが特定の『型』であればアクセスを許可する」といった、リソースタイプに基づいたポリシーを記述できるようになります。

具体的なユースケース

- ペットストアアプリケーションにおいて、リソースが「請求書(invoice)」という種類である場合にのみ、管理者にそのリソースの閲覧権限を与える、といったポリシーを作成できます。

Amazon VPC IPAMがコンソール内でのCloudWatchアラーム管理を追加

投稿日: 2025年08月21日

何ができるようになったのか

Amazon VPC IP Address Manager (IPAM)において、Amazon CloudWatchアラームとの連携が強化されました。この改善により、既存のCloudWatchアラームをIPAMコンソールから直接表示・管理できるようになります。また、IPAMコンソールから直接CloudWatchアラームを作成することも可能になりました。

何が嬉しいのか

この連携強化により、IPAMに関連するCloudWatchアラームがIPAMコンソール内に統合され、アラームの状態を単一の画面で確認できるようになります。これにより、潜在的なIPアドレス管理の問題を迅速に特定し、組織全体で事前の対策を講じることが容易になります。アラーム作成も効率化され、IPアドレスの使用状況に関するアラート設定が簡単になります。

これまでとどう変わるのか

-

これまで

- IPAMリソースのアラームを確認・管理するには、IPAMコンソールとCloudWatchコンソールを別々に操作する必要がありました。

- IPAMリソースに対するアラーム作成は、CloudWatchコンソールから手動で設定する必要がありました。

-

これから

- IPAMコンソール内で直接、関連するCloudWatchアラームの表示と管理が可能になります。

- IPAMコンソールからアラーム作成を開始でき、関連フィールドが事前入力された状態でCloudWatchにリダイレクトされるため、設定が簡素化されます。

- リソースレベルの新しい「アラーム」タブにより、特定のIPAMリソースに関連するすべてのアラームを包括的に可視化できます。

具体的なユースケース

- ネットワークチームが、IPアドレス空間を管理する際に、IPアドレスの使用率がしきい値を超えた場合にアラートを受け取るように設定し、IPアドレスの枯渇を未然に防ぐ。

- アラームが設定されていないリソースに対して、コンソールが提供する監視の提案を活用し、IPアドレス管理インフラ全体の監視カバレッジを確保する。

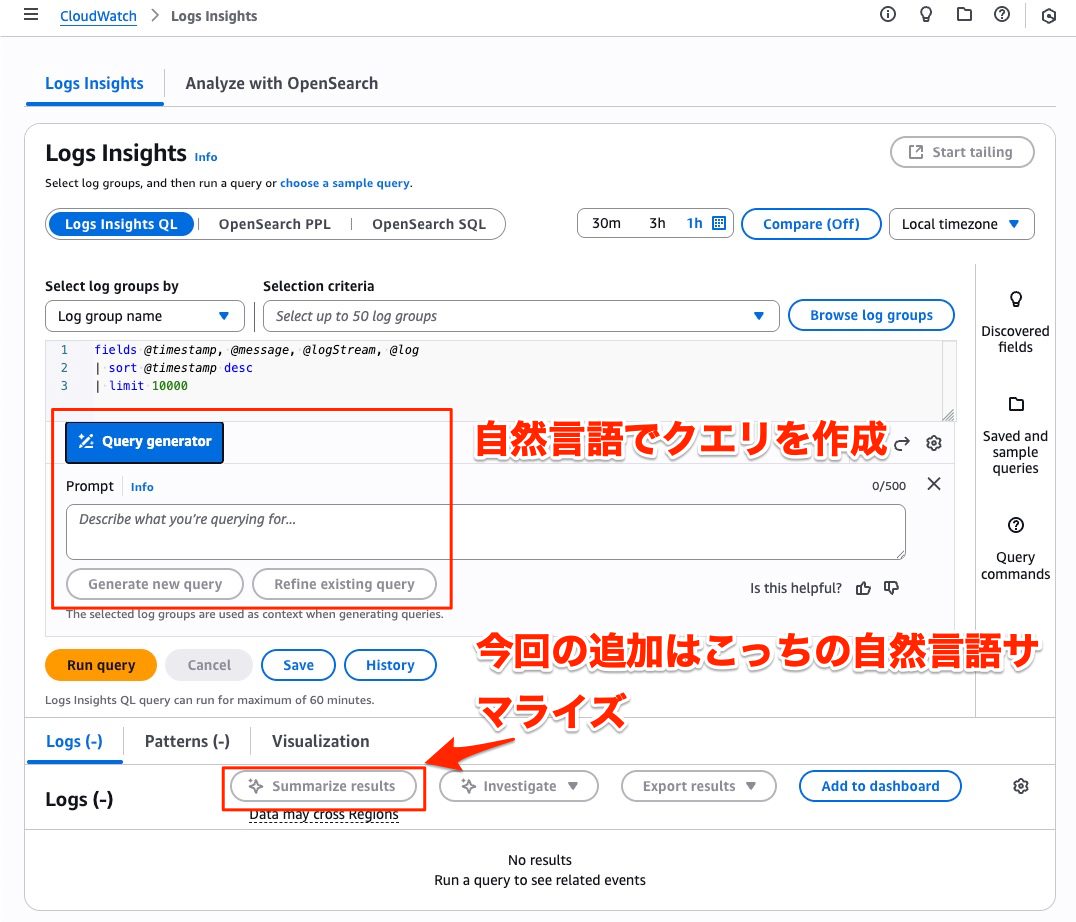

Amazon CloudWatch、自然言語によるクエリ結果の要約とクエリ生成のリージョンサポートを拡大

投稿日: 2025年08月21日

何ができるようになったのか

Amazon CloudWatchの2つの自然言語機能が、より多くのAWSリージョンで利用可能になりました。

- CloudWatch Logs Insightsのクエリ結果要約機能: アジアパシフィック(香港、マレーシア、ムンバイ、タイ、東京、シンガポール、シドニー)、ヨーロッパ(フランクフルト、アイルランド、ロンドン、スペイン、ストックホルム)、南米(サンパウロ)、米国東部(オハイオ)、米国西部(オレゴン)を含む15の追加リージョンに拡大されました。

-

自然言語によるクエリ生成機能:

- CloudWatch Logs InsightsとMetrics Insightsにおいて、アジアパシフィック(マレーシア、ムンバイ、タイ)、ヨーロッパ(ロンドン、スペイン)、南米(サンパウロ)の6つの追加リージョンで利用可能になりました。

- PPLおよびSQL言語のクエリ生成は、アジアパシフィック(ムンバイ)、ヨーロッパ(ロンドン)、南米(サンパウロ)の3つの追加リージョンで利用可能です。

何が嬉しいのか

- 分析時間の短縮: 複雑なクエリ結果が自然言語の簡潔なサマリーに変換されるため、ログエントリの解釈にかかる時間が短縮され、問題の迅速な特定や実用的なインサイトの獲得が容易になります。

- 専門知識の不要化: 生成AIを活用したクエリ生成機能により、ユーザーはクエリ言語に精通していなくても、平易な英語でクエリを迅速に作成できます。これにより、インサイトを得るまでの時間が大幅に短縮されます。

これまでとどう変わるのか

-

これまで

- これらの自然言語機能は、一部の限られたAWSリージョンでしか利用できませんでした。

- ログの分析やクエリの作成には、専門的なクエリ言語の知識が必要で、時間がかかっていました。

-

これから

- より多くのリージョンで、自然言語を活用した高度なログ分析が可能になります。

- クエリ結果の要約によって、誰でも迅速にログデータからインサイトを得られるようになります。

- 専門家でなくても、平易な言葉で必要なクエリを生成し、ログ分析を簡単に行えるようになります。

具体的なユースケース

- 障害調査: システム障害発生時に、「過去1時間のエラーログを要約して」のように自然言語で指示し、膨大なログから原因を迅速に特定する。

- パフォーマンス監視: 「CPU使用率が5分間90%を超えたEC2インスタンスをリストアップして」といった平易な言葉でクエリを生成し、パフォーマンスのボトルネックを調査する。

- セキュリティ監査: 「特定のIPアドレスからのアクセスで、403エラーが返されたログを検索して」のようにクエリを生成し、不正アクセスの試みを簡単に調査する。

AWS Security Incident ResponseがHITRUST認証を取得

投稿日: 2025年08月21日

何ができるようになったのか

AWS Security Incident Responseが、Health Information Trust Alliance Common Security Framework (HITRUST CSF) の認証を取得しました。これにより、このサービスが機密データを管理するための厳格なセキュリティおよびプライバシー要件に準拠していることが証明されます。

何が嬉しいのか

この認証により、AWS Security Incident Responseが医療、ライフサイエンス、その他多くの規制対象セクターで要求される包括的なセキュリティ管理を満たしていることが検証されました。AWSの顧客は、AWSのHITRUSTスコアを継承できるため、自身のHITRUST認証取得における監査の負担を軽減できます。

これまでとどう変わるのか

-

これまで

- AWS Security Incident ResponseがHITRUSTの厳格な基準を満たしているかについて、第三者による公式な認証はありませんでした。規制の厳しい業界の顧客は、コンプライアンス要件を満たすために独自の評価が必要な場合がありました。

-

これから

- AWS Security Incident ResponseがHITRUST認証を取得したことで、高いセキュリティおよびプライバシー基準を満たしていることが保証されます。顧客は安心してサービスを利用でき、自身のコンプライアンス監査の労力を削減できます。

具体的なユースケース

- 医療機関やライフサイエンス企業など、厳格な規制下で機密データを扱う組織が、コンプライアンスを維持しつつ、セキュリティインシデントの検知、調査、軽減を効率的に行うためにAWS Security Incident Responseを利用する。

- 金融や政府機関など、高度なセキュリティが求められる他の規制対象セクターが、インシデント対応プロセスを自動化・合理化するためにこのサービスを導入する。

https://aws.amazon.com/jp/security-incident-response/

AWS Security Incident Response は、最も重要なタイミングでの対応に役立ちます。このサービスには、監視と調査の自動化、迅速なコミュニケーションと調整、AWS Customer Incident Response Team (CIRT) への 24 時間年中無休の直接アクセスなどの機能が組み合わされており、セキュリティイベントに対する準備、セキュリティイベントへの対応、セキュリティイベントからのリカバリをすばやく行えます。

AWS Security Incident ResponseがITSMとの統合を発表

投稿日: 2025年08月21日

何ができるようになったのか

AWS Security Incident Responseが、JiraやServiceNowといった主要なITサービスマネジメント(ITSM)ツールとのシームレスな統合に対応しました。これにより、両プラットフォーム間での双方向のデータ同期が可能になり、課題の作成、更新、削除が自動的に反映されます。コメントや添付ファイルも完全に同期されます。

何が嬉しいのか

既存のプロセスや運用モデルを変更することなく、セキュリティインシデントへの対応を迅速化できます。また、この統合機能はGitHubでオープンソースとして提供されているため、自社のニーズに合わせてカスタマイズしたり、機能を拡張したりすることが可能です。

これまでとどう変わるのか

-

これまで

- AWS Security Incident ResponseとITSMツール間の情報連携は手動で行う必要があり、インシデント対応に時間と手間がかかっていました。

-

これから

- 両プラットフォームが自動で同期されるため、手動でのデータ入力が不要になり、インシデント対応プロセスが効率化され、より迅速な対応が可能になります。

具体的なユースケース

- セキュリティチームがAWS Security Incident Responseでインシデントを管理し、開発チームは使い慣れたJiraやServiceNow上でタスクとして受け取り、対応を進める。両ツールの情報は常に同期されているため、チーム間の連携がスムーズになります。

- 提供されているサンプルコードやガイダンスを基に、Amazon Q DeveloperなどのAIアシスタントを活用して、JiraやServiceNow以外の独自のITSMツールとのカスタム統合を迅速に構築する。

さいごに

Cloud Watch Insights の使い勝手が良くなるのは本当に助かります!

AWS Security Incident Response って使ったこと無いんですが、かなり便利そうですね。