初めに

AWSの基礎について学習しています。 今回、AWSのサービスの1つであるIAMとCloudTrailについて学習したのでまとめていきます。 読みとして、「アイアム」と「クラウドトレイル」です。 どちらもAWSのセキュリティ対策の一種です。

通常の作業はIAMユーザーで行った方が良い

通常の作業はIAMユーザーで行った方が良い

AWSアカウントを作成するとルートユーザーが作成されますが、

ルートユーザーは色々なことができてしまう(完全なアクセス権を持つ)ため、

通常の作業はIAMユーザーで行うのがベストだそうです。

AWSユーザーと、グループを作成管理でき、

グループごとに操作権限の付与が可能なので、

複数人で作業をする場合にはIAMは必須なんだと思います。

IAM設定①グループ作成

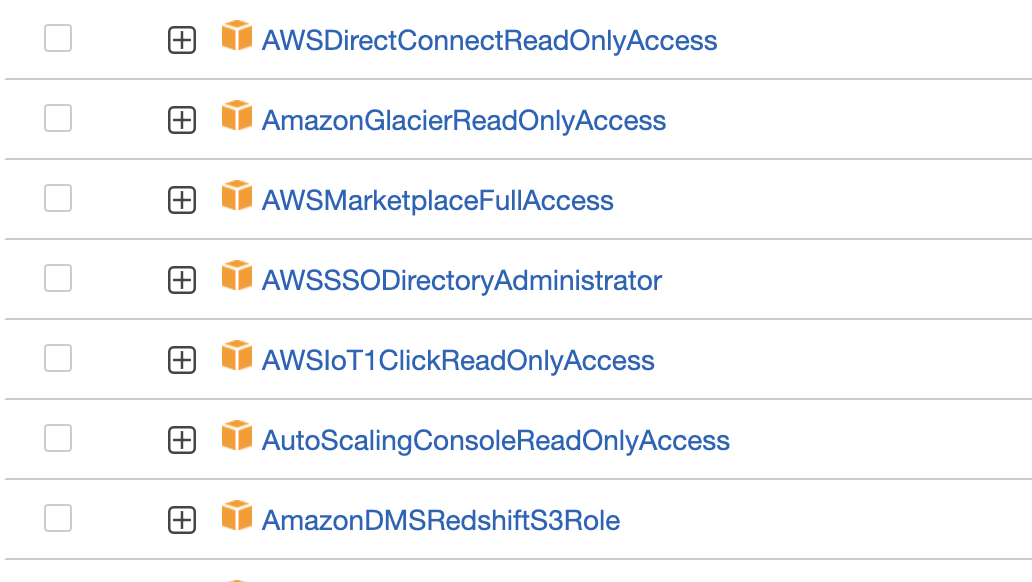

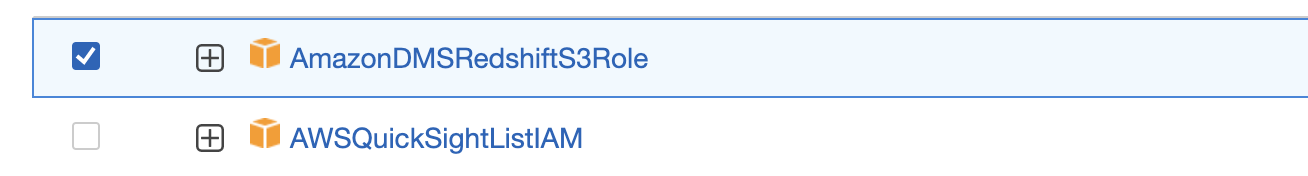

注意:詳しい手順は説明してません。IAMではグループを作成することができ、グループにはポリシーが設定できます。

今回はS3の権限のみ付与してみます!試しに!

IAM設定②ユーザー追加

グループ作ったらユーザー追加してみます。

そうするとIAMユーザーとしてサインインできます!

権限ないところにアクセスしてみる!

このIAMユーザーには権限がないCloudWatchのページに行ってみます。 ページ自体は開けますが、、以下のように、 「権限がない」と表示されます! このようにしてAWSを荒らされない、破壊されないようにできるんですね!!

CloudTrailで操作ログを記録する

CloudTrailで操作ログを記録する

いつ誰が何をしたのかを記録してくれるのがCloudTrailです。

こちらはデフォルトで有効になっていますが、保存期間は90日間のみです。

S3(ファイルの置き場)に操作ログを保存することで、

ずっと保存できますが、S3は有料です

AWSアカウントのアクティビティ(活動)を可視化することで、

AWSサービスの不正利用などを監査できます。