はじめに

万が一、ドライブが持ち出され、データ消去されないまま転売された場合でも、

情報流出が起こらないように IBM Cloud Bare Metal Server ユーザーとしてできる対策を実施します。

こちらの内容を確認してみます。

Enabling drive security by using Avago SafeStore Encryption Services

自己暗号化ドライブ (SED) とは

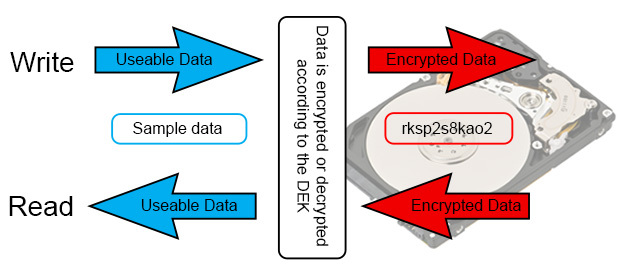

SED は、暗号化ハードウェアを搭載しており、製造時にデータの暗号鍵が組み込まれます。

ドライブ内データ暗号化鍵(DEK)使って、デフォルトで読み書きデータを常に暗号化してくれます。

Introduction to Self-Encrypting Drives (SED)

A SED (or Self-Encrypting Drive) is a type of hard drive that automatically and continuously encrypts the data on the drive without any user interaction.

ただし、データ暗号化鍵(DEK)がドライブ内に存在するため、このままではドライブが盗難にあった場合の対策になりません。

ドライブ盗難対策には、以下2つの方法が考えられます。

- ドライブごとにパスワードを設定する

- BIOS アクセスが必要になりますが、IBM Cloud では BIOS ログインを許可していません。

- DEK を KEK (DEK の暗号鍵) で暗号化し、KEK を別途管理する

-

IBM Cloud Bare Metal Serverでは、RAID コントローラで KEK を作成・管理する方法で対策を実施できます。

-

5 Things to Know About Managing Encryption Keys for Self-Encrypting Drives in Lenovo System x Servers (5 Things To Know IBM Redbooks Blog)

IBM Cloud Bare Metal Server の注文

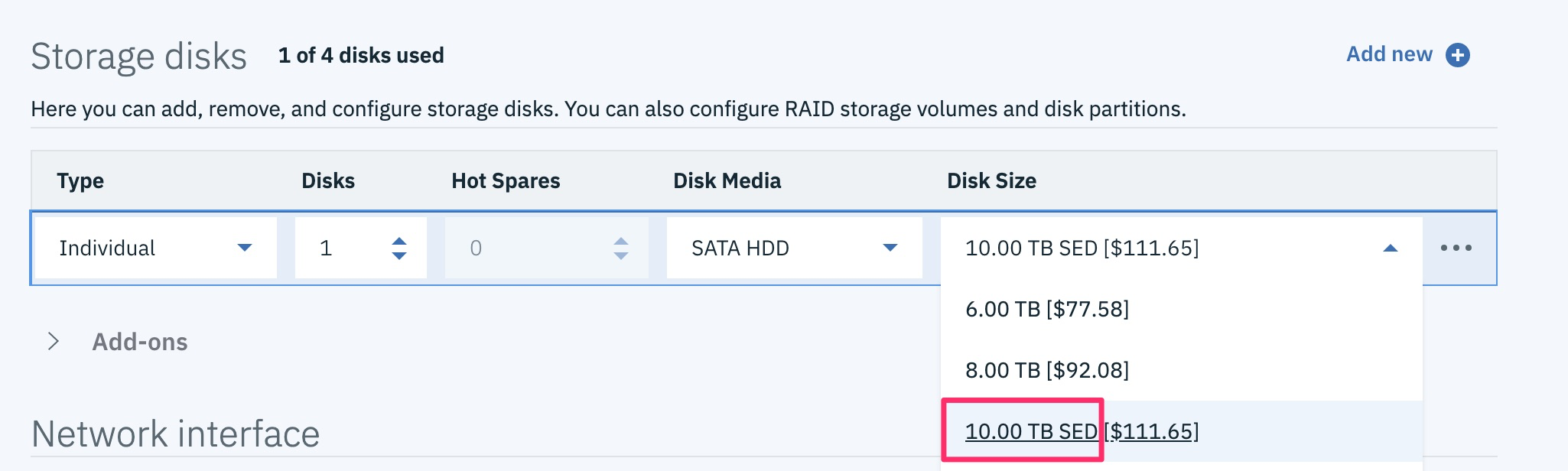

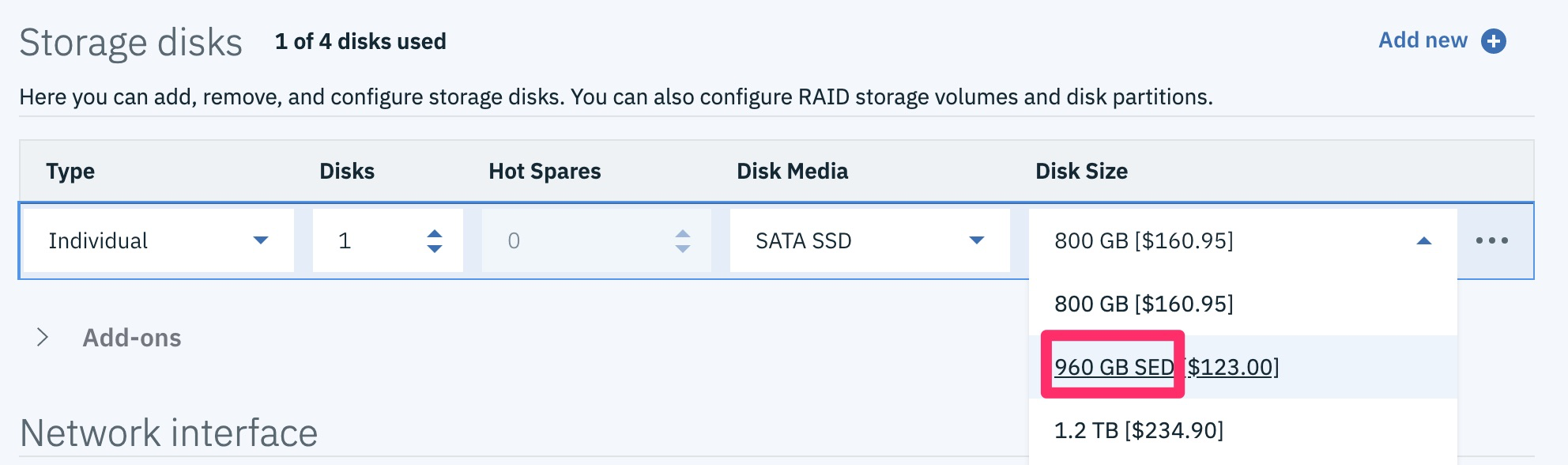

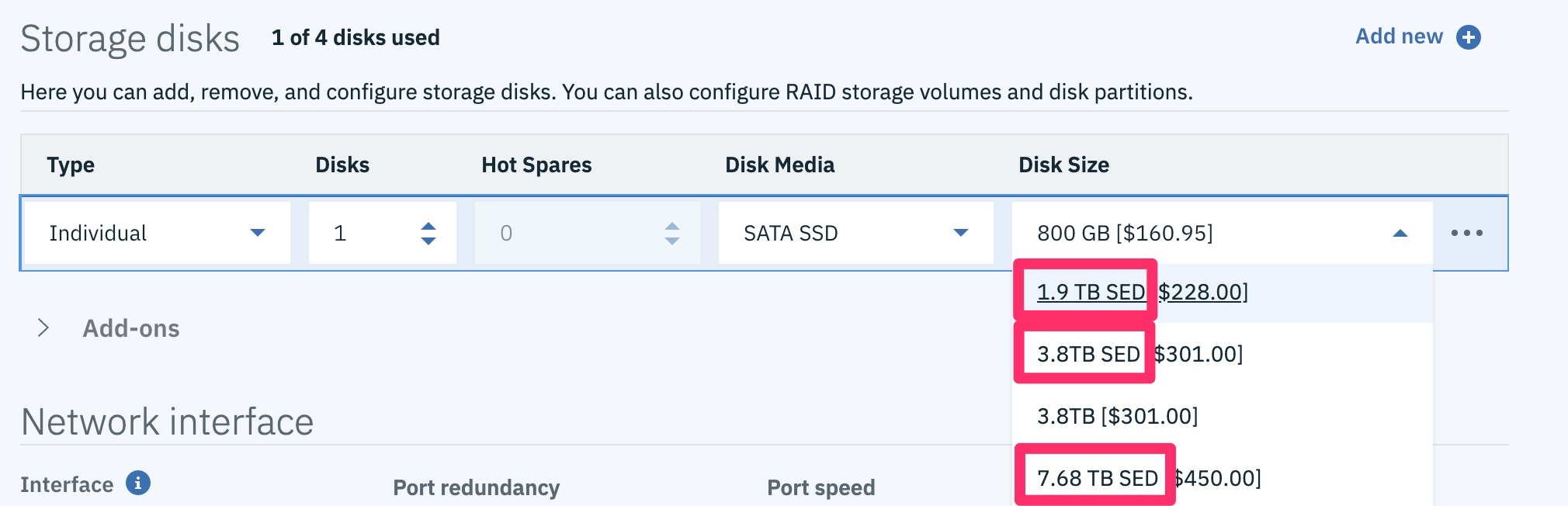

ストレージディスク構成の項目で、以下のように自己暗号化ドライブ (SED) を選択の上で、注文してください。

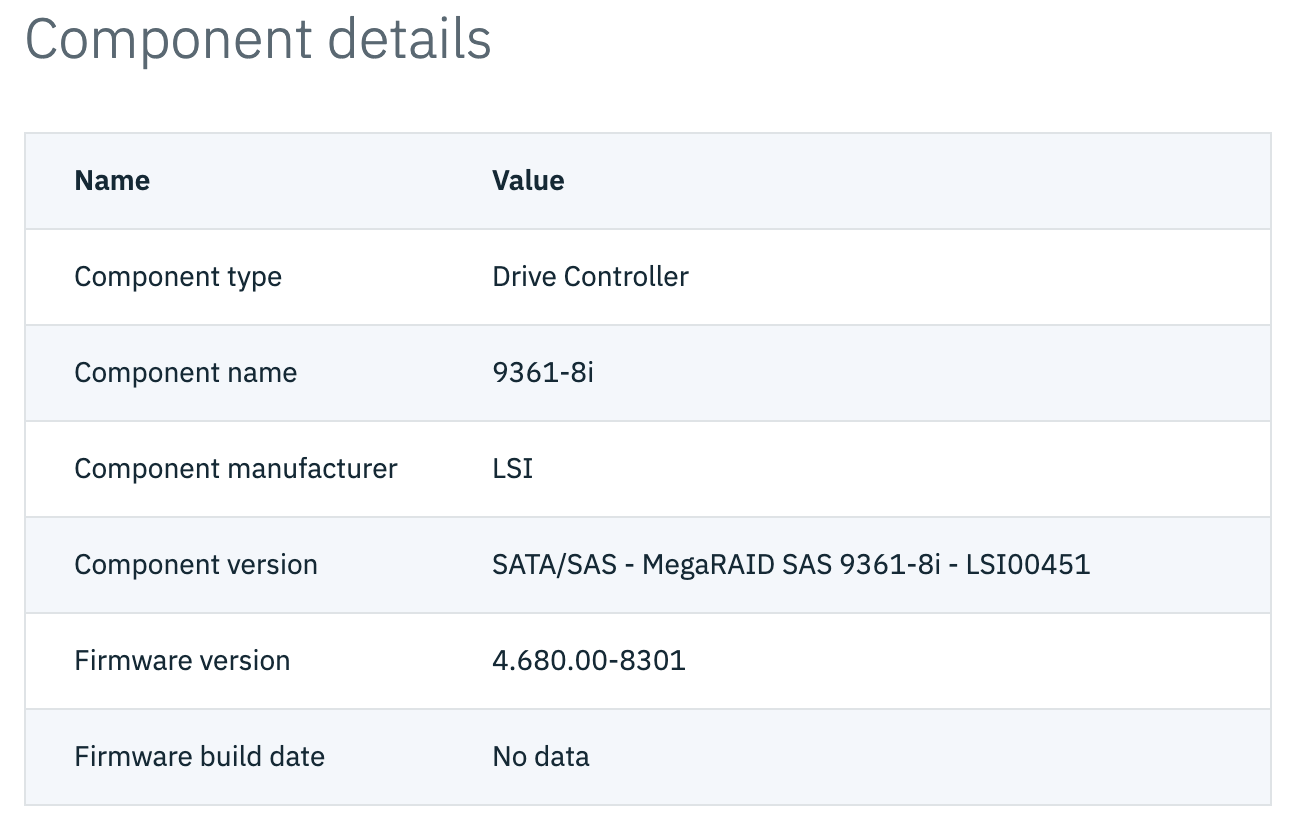

SED 搭載のベアメタルには、DEK の暗号化・KEK の管理を実施できる AVARGO LSI MegaRAID 9361-8i RAID Controller がプロビジョニングされます。

↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓

MegaRAID Storage Manager (MSM) について

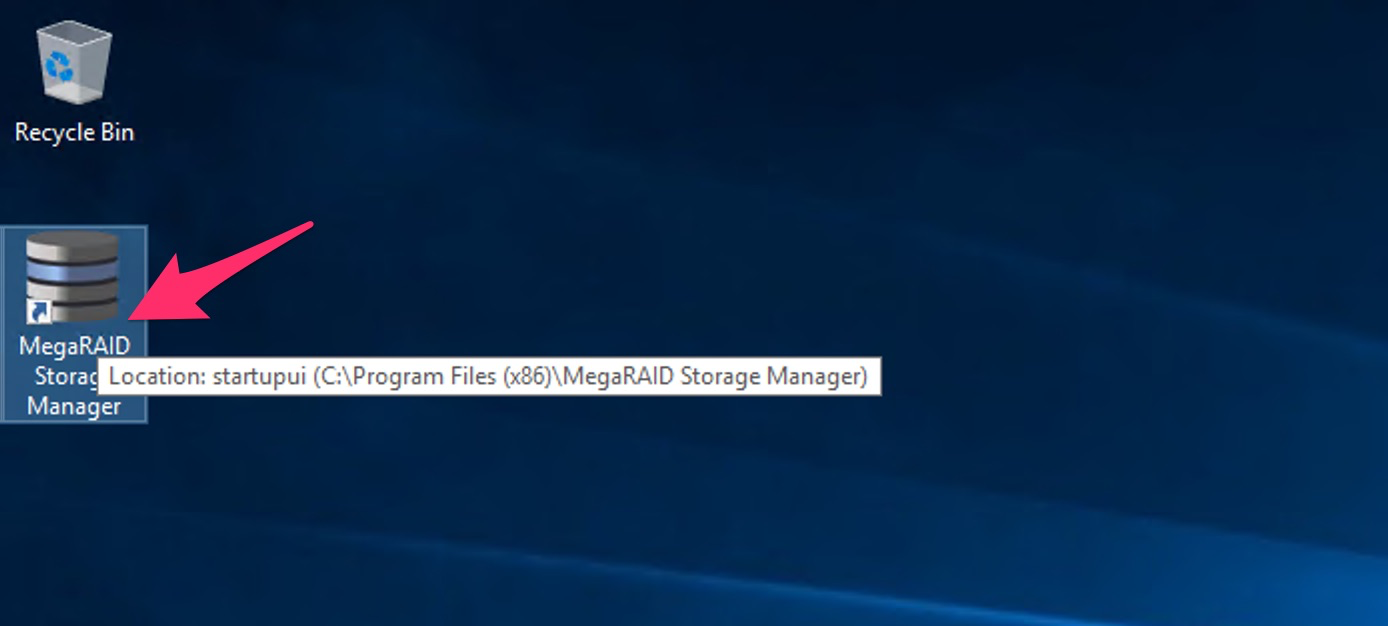

OS を Windows Server 2016 で注文したところ、 MegaRAID Storage Manager (MSM) がプリインストールされてきます。

MegaRAID Storage Manager comes preinstalled on most supported operating systems

VMware vSphere ESXi 内で MSM 同等の処理をおこないたい場合は、 storcli を使うようにしてください。

ShinobiLayer: Bare Metal ServerでRAID構成を確認する(LSI MegaRAID/AVAGO MegaRAID編) - Qiita

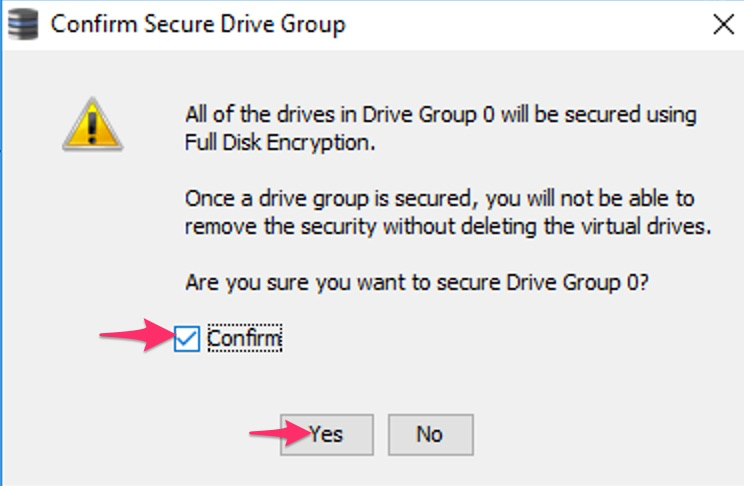

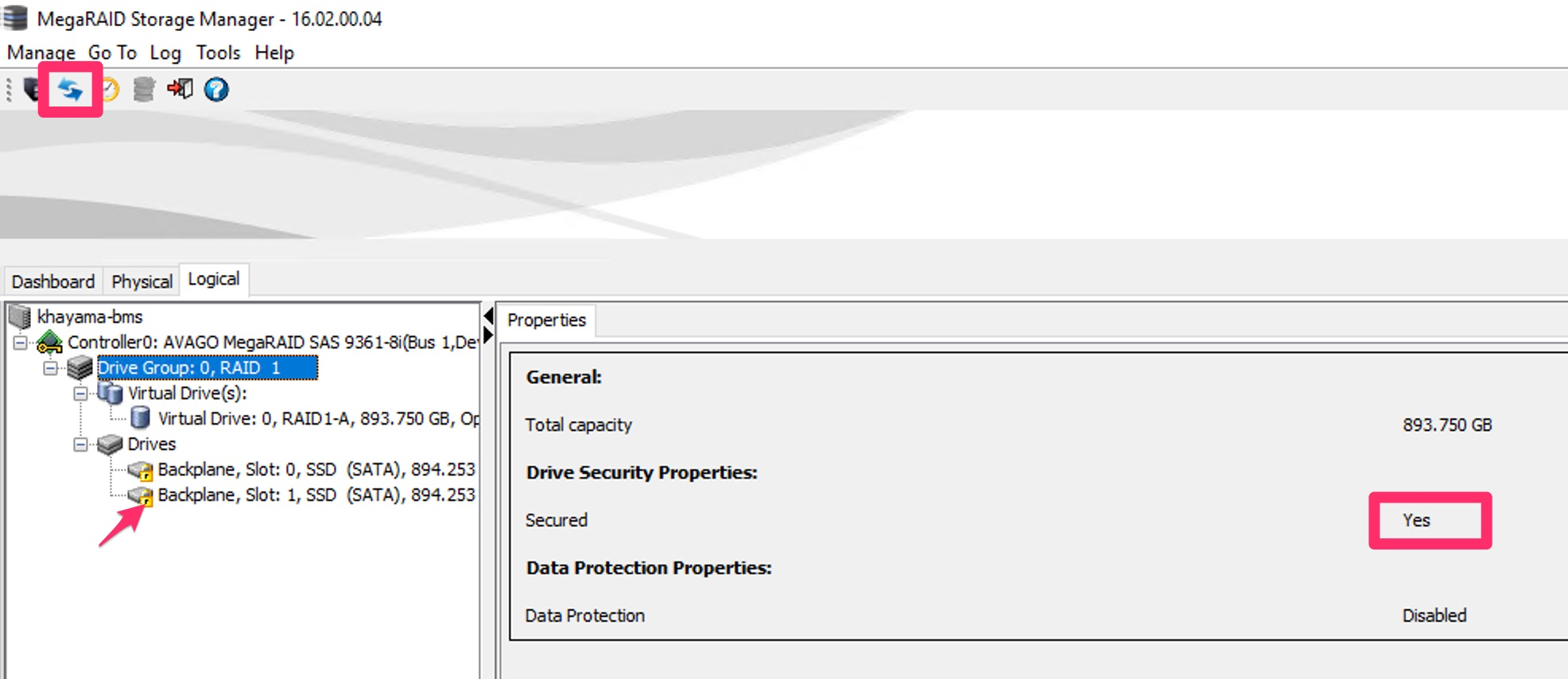

2019年12月にプロビジョニングしたベアメタルでは、MSM のバージョンは 16.02.00.04 でした。

バージョン 16.02.00.04 のガイドは「12Gb/s MegaRAID SAS Software User Guide, Rev. F」を参照してください。

MegaRAID SAS 9361-8i Downloads から最新バージョンに自身でアップデートすることもできます。

最新バージョンのガイドは MegaRAID SAS 9361-8i Documentation を参照してください。

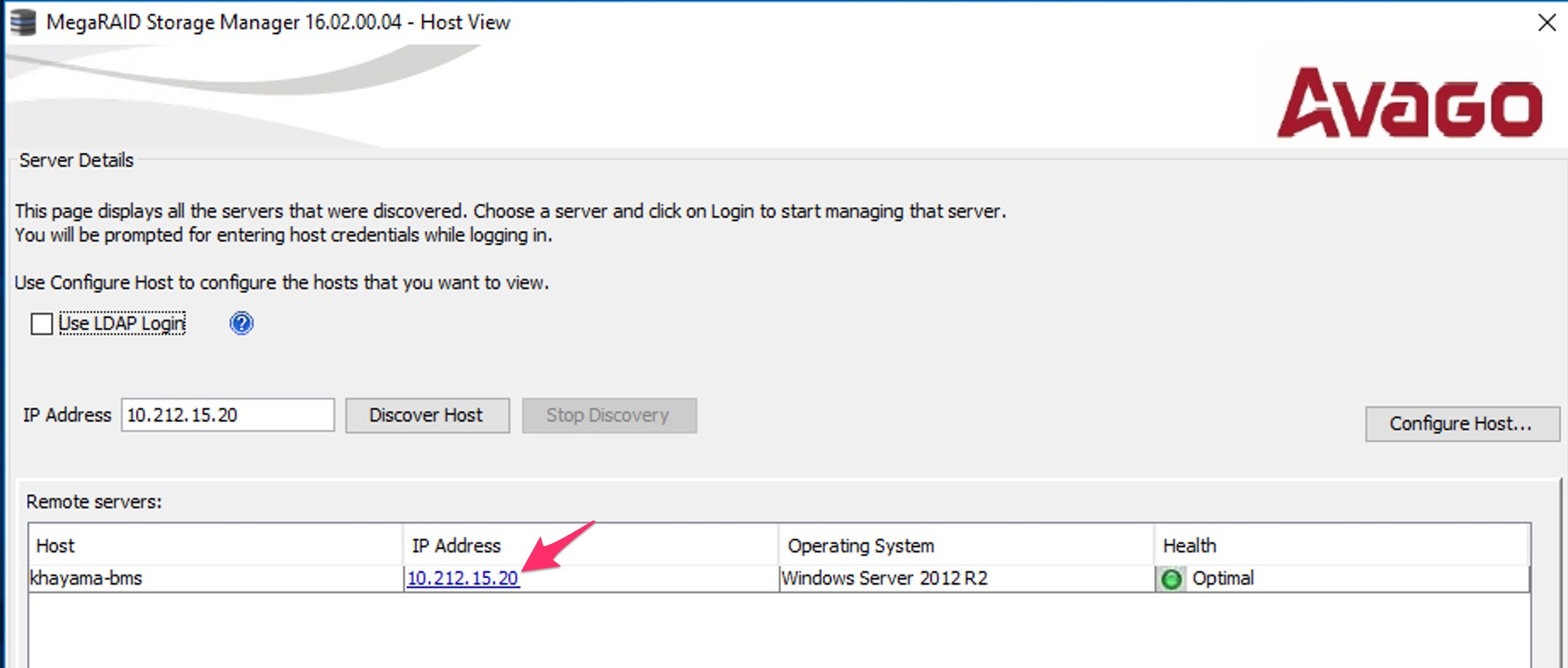

起動するとホストの探索が始まりますので、対象のホストをクリックします。

(始まらない場合は、 Discover Host から探索してください。)

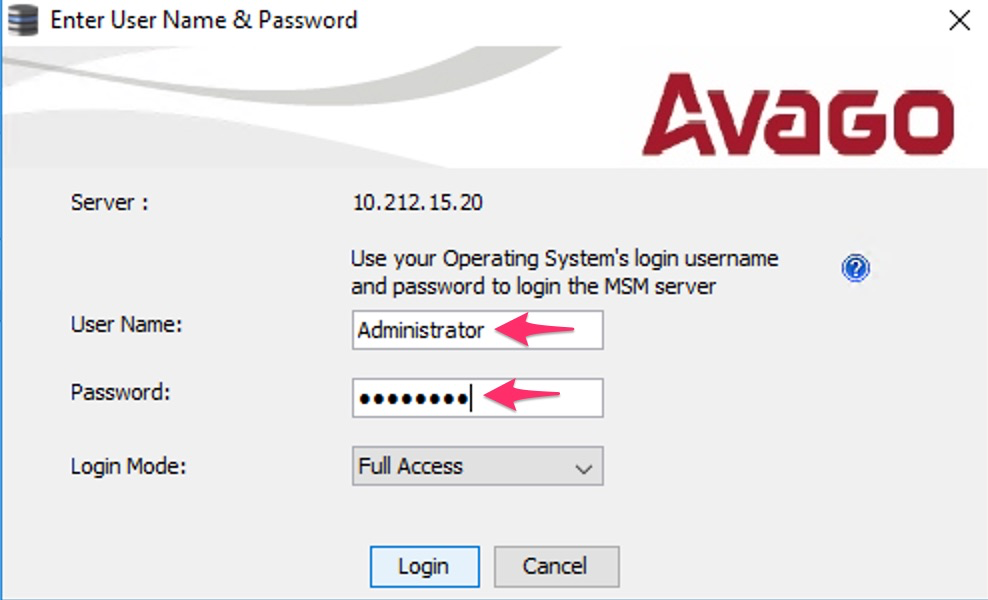

自分自身を対象としていますが、Windows Server 2016 の OS にログインするときに使用した認証情報を使って、ログインします。

(リモートサーバーを対象として MSM から複数サーバーを管理することもできます)

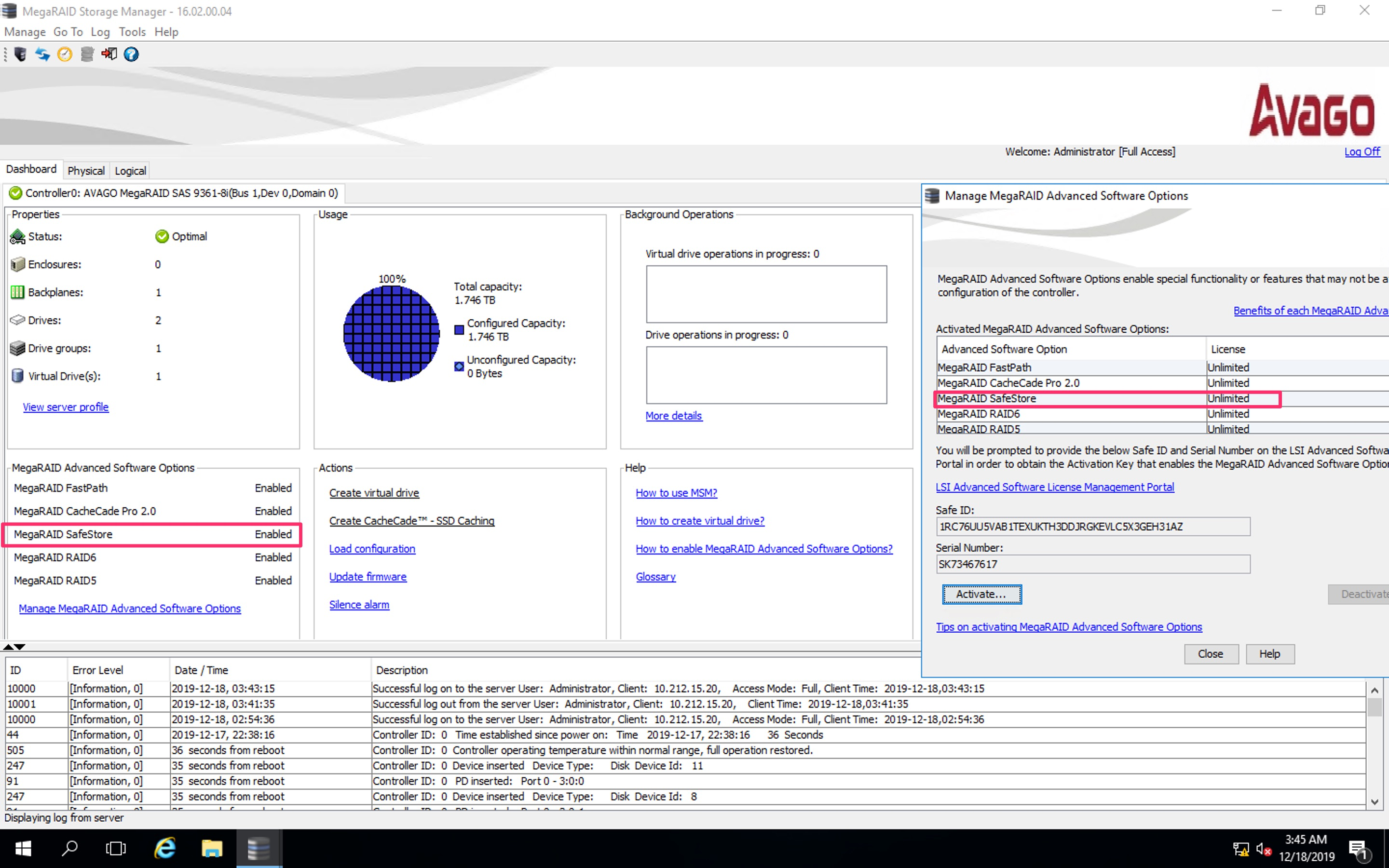

RAID コントローラ内で鍵管理をおこなえる機能 MegaRAID SafeStore が Unlimited でライセンスが有効化されています。

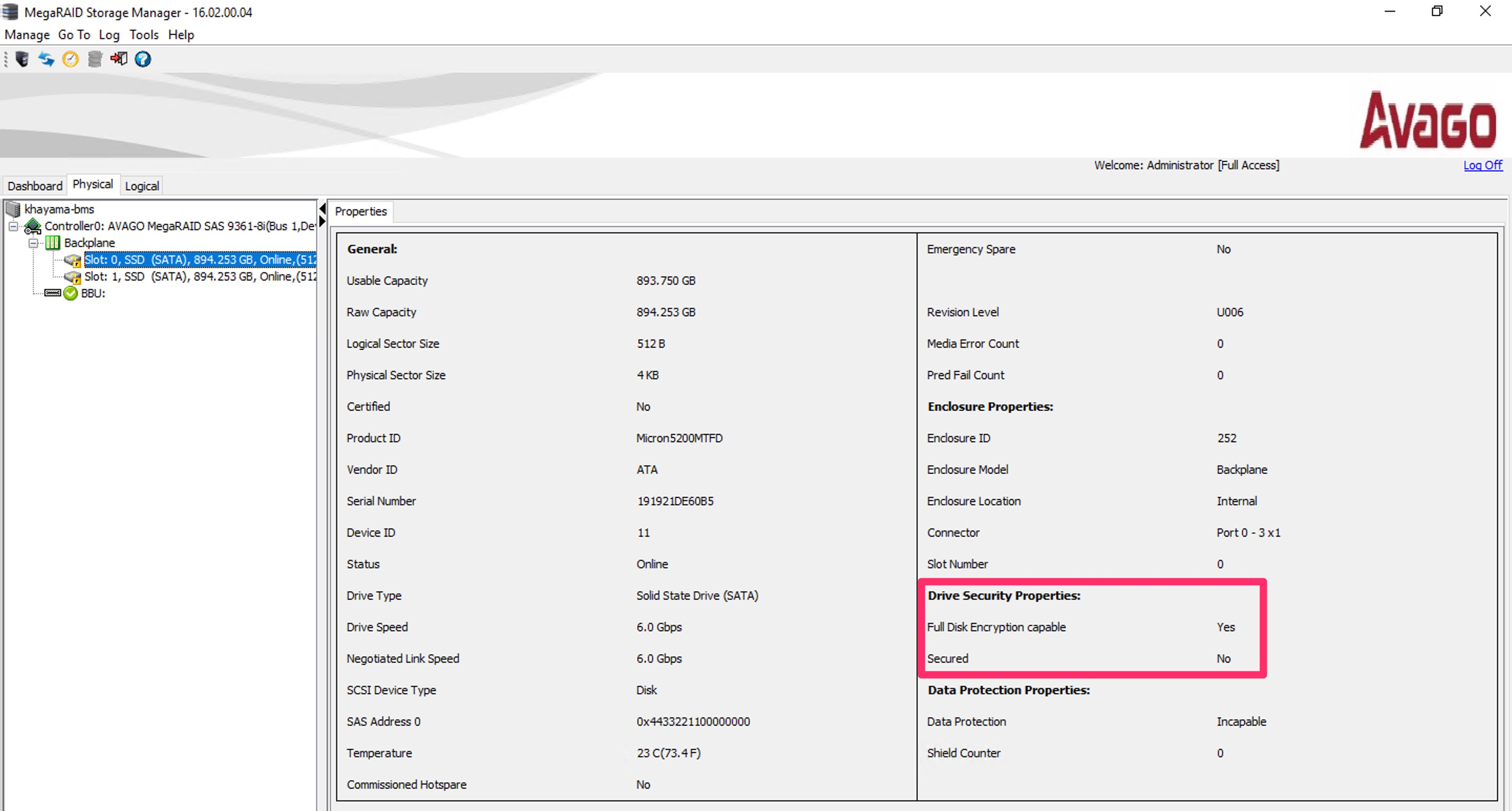

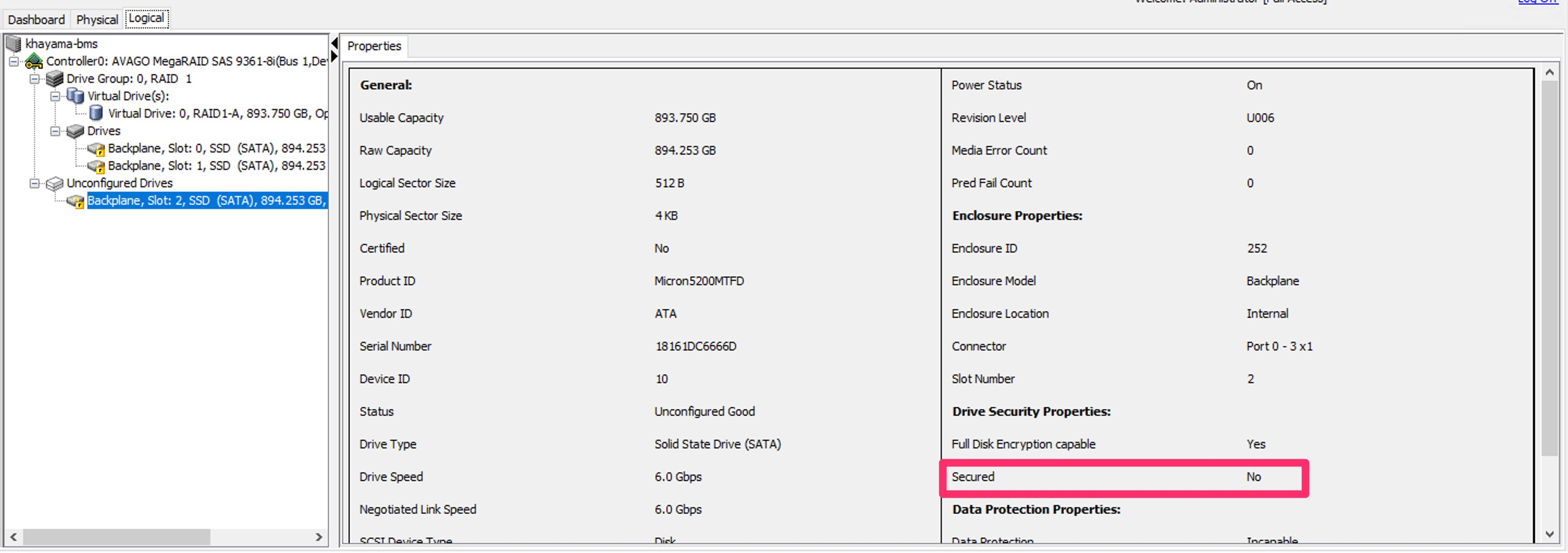

SED 内のデータはデータ暗号鍵(DEK)を使ってデフォルトで暗号化されていますが、 MegaRAID Storage Manager > Physical Tab > Properties > Drive Security Properties > Secured が No になっているのは、あくまで DEK が暗号化されていないという意味です。(錠マークは、解除されている状態です。)

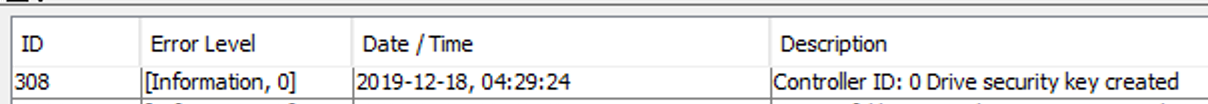

DEK を暗号化するための暗号鍵 KEK を作成

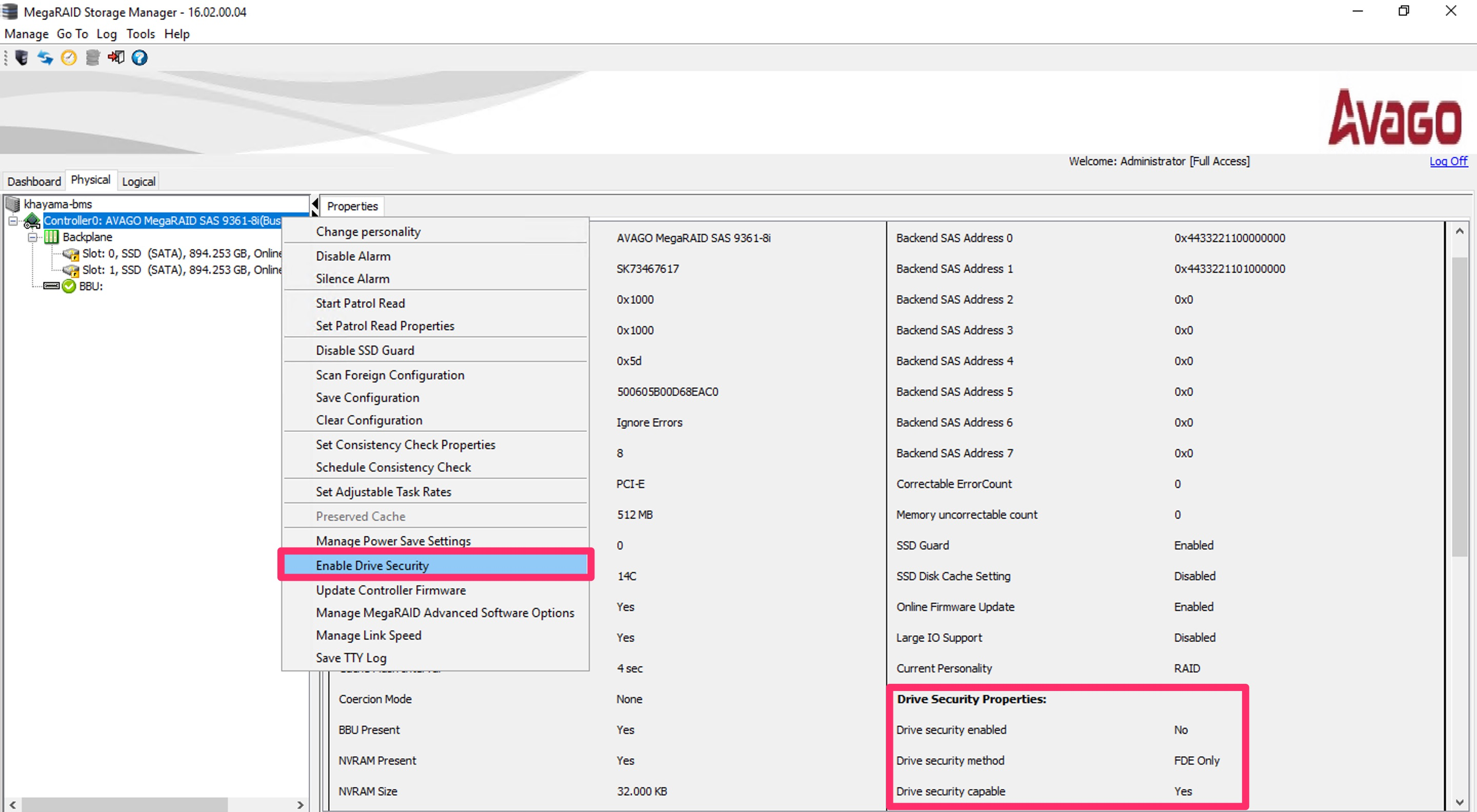

Controller を右クリックして、 Enable Drive Security をクリックします。

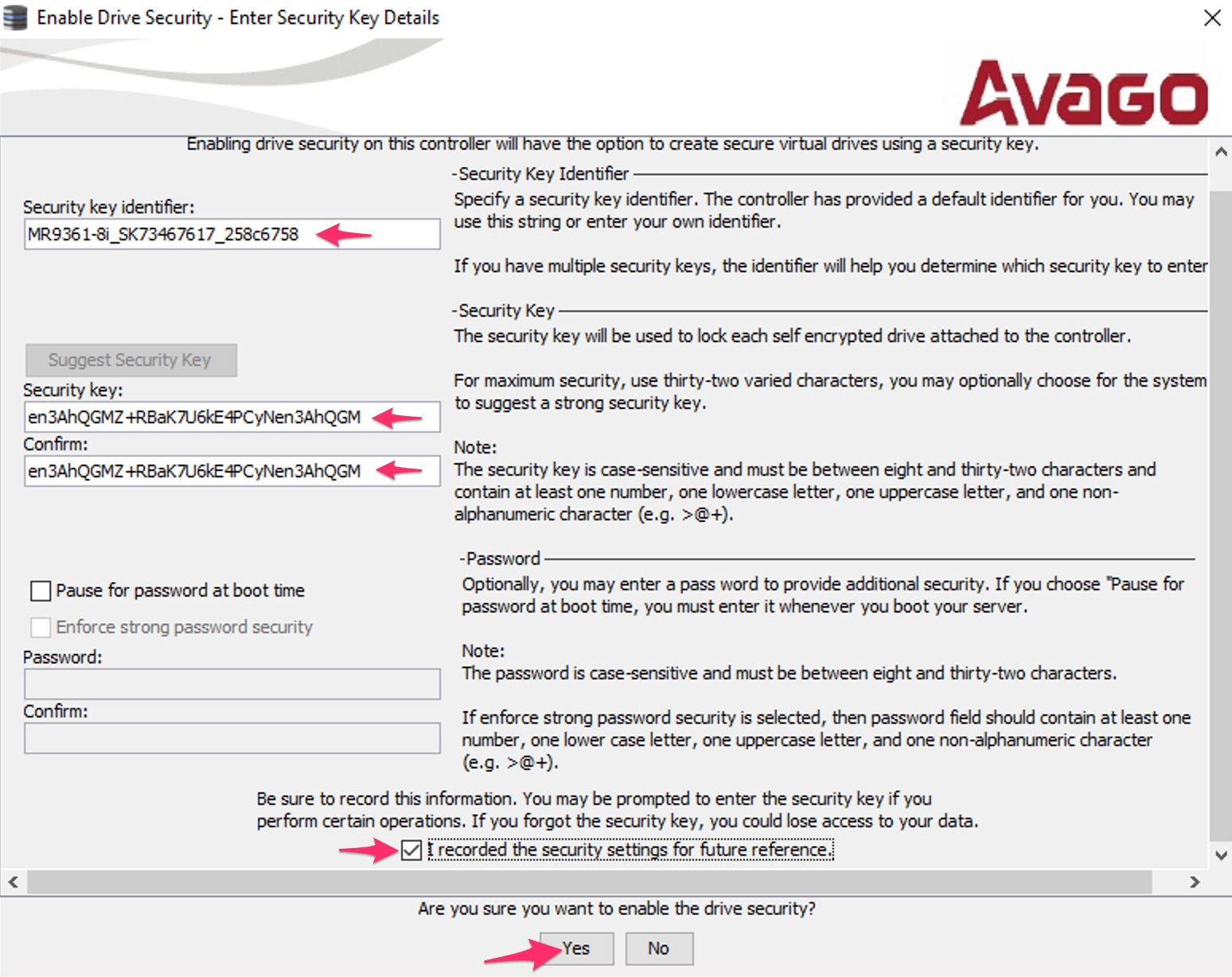

ここで Security Key Identifier と Security Key を設定し、 DEK を暗号化するための暗号鍵 KEK を作成します。

※ KEK はユーザー管理となっているため、鍵を紛失した場合は、残念ながらデータを復旧する術がありません...!!!

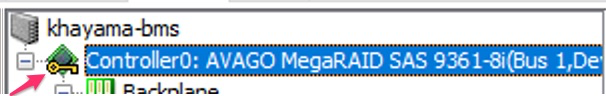

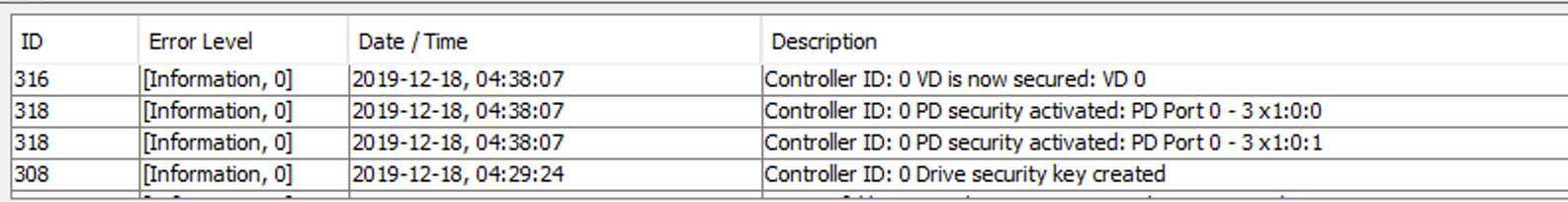

以下のように Controller の鍵マークが黄色になれば、正しく鍵が作られたことがわかります。

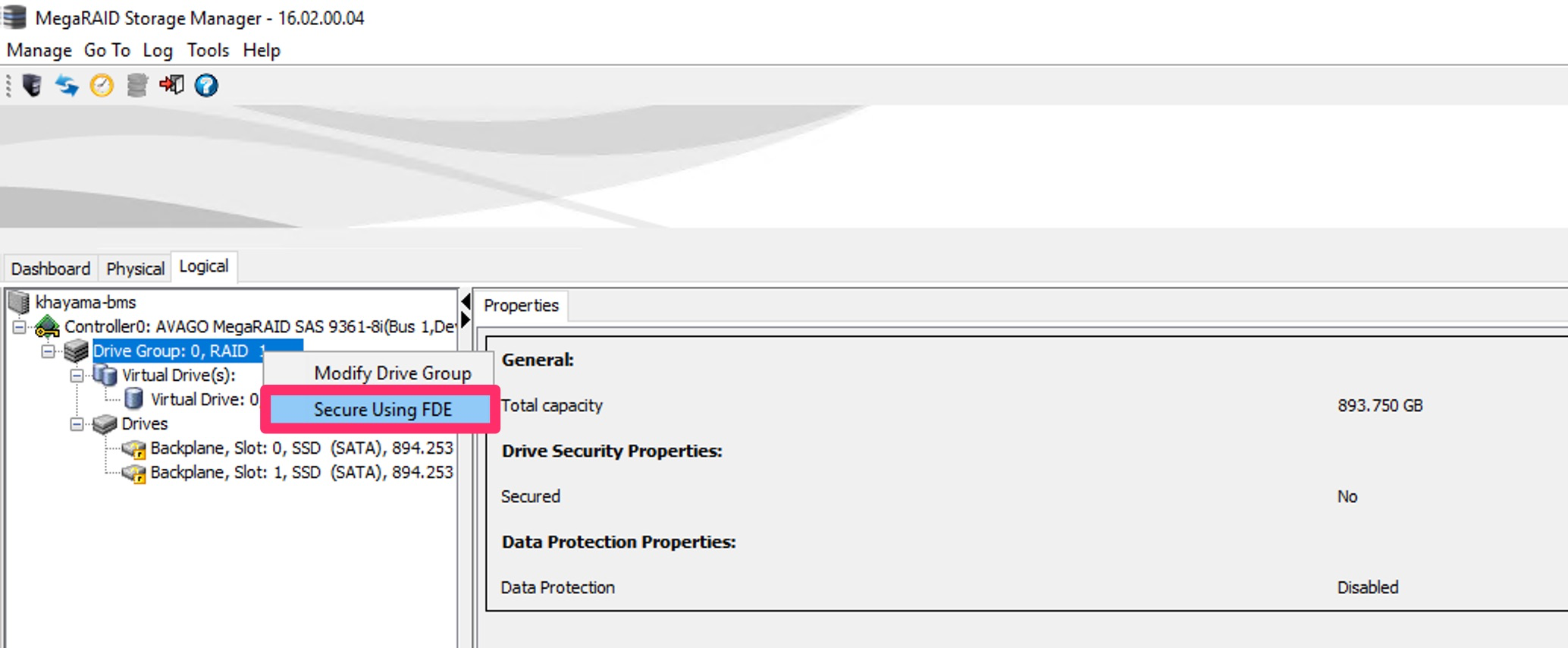

DEK を KEK で暗号化する

FDE (Full Disk Encryption) 機能を使って、DEK を KEK で暗号化します。

既にデータが存在している状態から問題なく各ドライブ内の DEK を KEK で暗号化できます。

ただし無効化する際にはディスク内データ消去が必須となるので注意です。

更新ボタンを押したあとに、状態を確認すると Secured になっていて、錠マークもロックされたことがわかります。

この状態になるとドライブ盗難されたとしても、DEK が暗号化されているため、KEK を知らない限りドライブ内のデータを読み取ることはできません。

これだけの作業で対策を実施することができました。

RAIDコントローラが交換となった場合は?

交換後に、交換前に設定していた Security Key を再設定することで、復旧可能です。

セキュリティキーを再設定後には、RAID などの設定についても、外部設定スキャンもしくは事前にエクスポート保存した設定ファイルから、その後インポートできます。

SED 交換時の対応は?

RAID リビルドが必要ですが、通常リビルド自体は自動で走ります。

(交換前の準備としてディスクをオフラインにする設定作業はしたほうがよいです。)

交換後は自動でリビルドが走るため、リビルドが問題なく終わったかを確認します。

(KEK による DEK の暗号化もリビルドに合わせて自動で実施されます。)

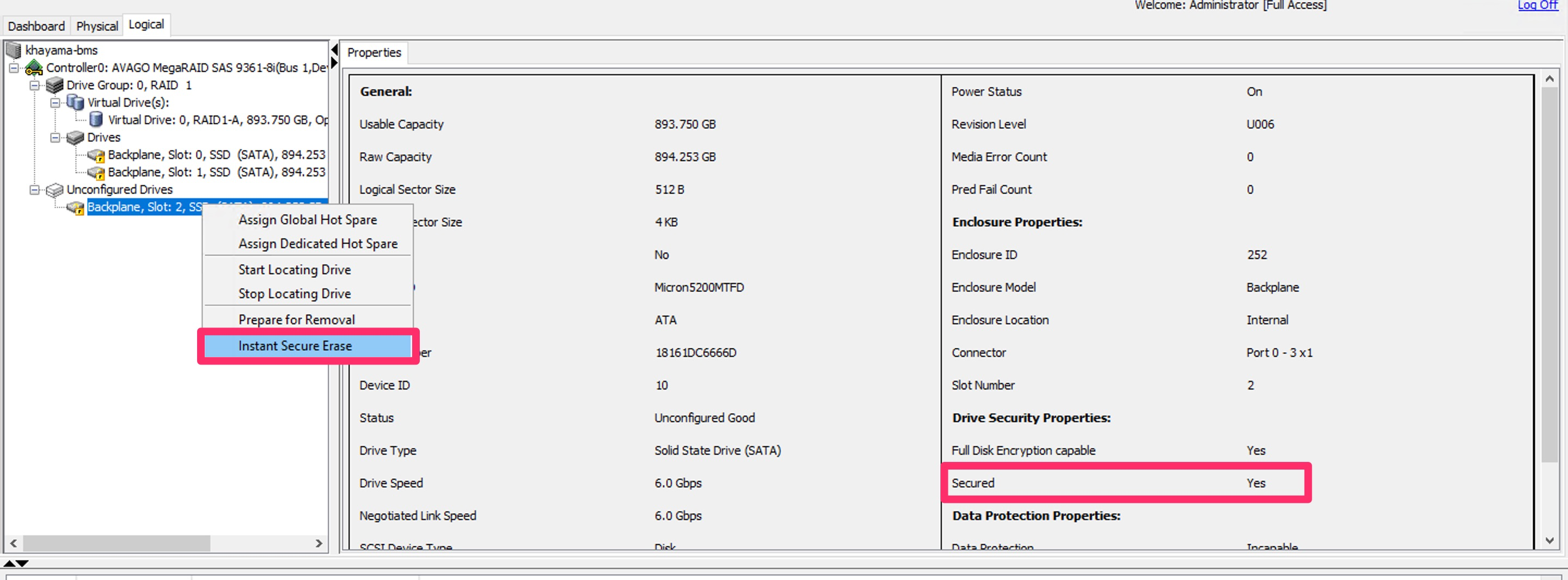

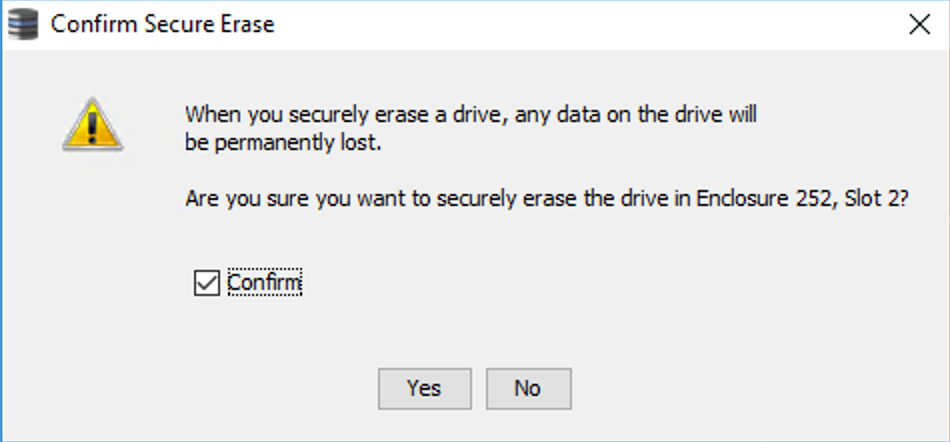

ただし、交換対象の SED に対して Instant Secure Erase (ドライブ内 DEK 刷新によるデータ消去)を実施したい場合は、ドライブ交換前に1つドライブを追加して対応する必要があります。

追加されたドライブに対しては自動でリビルドが走りますので、RAID から外れた交換対象の SED に対して Instant Secure Erase を実施後にドライブを返却します。

参考

VMware ESXi を MSM で管理する場合には、 VMware ESXi 側に lsiprovider が必要になります。

IBM Cloud で VMware vSphere Hypervisor を OS として払い出した場合は、すでに入っているはずです。

[root@host0:~] esxcli software vib get -n lsiprovider

LSI_bootbank_lsiprovider_500.04.V0.59-0004

Name: lsiprovider

Version: 500.04.V0.59-0004

Type: bootbank

Vendor: LSI

Acceptance Level: VMwareAccepted

Summary: vmware-esx-provider-lsi-provider: ESX release

Description: LSI Provider for ESX Server

ReferenceURLs:

Creation Date: 2010-02-28

Depends:

Conflicts: LSIProvider

Replaces: LSIProvider

Provides: cim.DMTF.DSP1030 = 1.0.0, cim.DMTF.DSP1013 = 1.0.0, cim.DMTF.DSP1015 = 1.1.0, cim.DMTF.DSP1002 = 2.0.0, cim.DMTF.DSP1028 = 1.0.0

Maintenance Mode Required: False

Hardware Platforms Required:

Live Install Allowed: False

Live Remove Allowed: False

Stateless Ready: False

Overlay: False

Tags:

Payloads: lsiprovider

追記

MSM の最新版リリースが vSphere 6.5u2 リリース以前となっていたことが確認できました。

- vSphere 6.5 リリース - 2016年11月15日

- MSM 最新版リリース - 2017年6月24日

- vSphere 6.5u1 リリース - 2017年7月27日

- vSphere 6.5u2 リリース - 2018年5月3日

- Storcli 最新版リリース - 2019年12月21日

ESXi 6.5u2 を MSM で検出できない場合に状況を改善することはなかなか難しそうです。

Storcli のほうは、vSphere 6.5u2 リリース後に最新版がリリースされているので、問題なさそうです。

MegaRAID SAS 9361-8i Documentation「6.6.2.6 Controller Security Commands」の手順に沿って、セキュリティキーの作成後に暗号化を有効化できるはずです。