はじめに

みなさんはeDriveというものをご存知もしくは覚えていますでしょうか?

eDriveとは、Microsoftが2012年にWindows 8で導入した、OSとストレージの自己暗号化ドライブ機能(Self-Encrypted Drive: SED)の統合によりシステムのセキュリティ向上を図る仕組みです。

2007年にWindows Vistaで導入されたストレージ暗号化機能BitLockerは、eDrive導入前はCPUパワーを消費するホスト側暗号処理(以降、ソフトウェア暗号化と記載)にのみ対応していました。

これに対しeDriveでは前記暗号処理をSEDのハードウェア暗号処理エンジンで実行する(以降、ハードウェア暗号化と記載)ため、eDrive導入によりBitLocker利用時のホストCPU負荷軽減とストレージアクセス性能低下緩和が実現しました。

もちろんこの記事執筆時点で最新のWindows 11 24H2でもeDriveの作成が可能です。

しかし、eDrive導入後に様々な出来事が発生しWindowsの標準設定が変更されたことで、現在ではeDriveの作成方法が煩雑化しています。

そこで今回から数回の記事でeDriveについてまとめます。

今回はまず2025年版最新eDrive作成手順と簡易評価結果をまとめます。次回以降の記事で、なぜこのように煩雑化したのか、そしてeDrive作成にまつわる落とし穴についてまとめます。

まとめ

- BIOSの設定項目確認が重要

- Windowsインストール後、一旦暗号化を解除して設定変更しその後再度の暗号化が必要

eDrive作成手順

それでは早速eDriveの作成手順をまとめます。

なお、今回の説明ではOSとしてWindows 11 Pro 24H2を使用します。つまりマザーボードやBIOSなどがWindows 11 Pro 24H2のインストール要件を満たすことを前提とします。

そして、WindowsをクリーンインストールしてOSがインストールされたシステムドライブをeDrive化すること、を目標とします。

企業向けや市販のOSプリインストール済みマシンは対象外です。また今回の手順では、Windowsインストール中のレジストリ編集などによる挙動変更(暗号化回避など)は行いません。

全体手順

eDrive作成手順の全体像は図1の通りです。以下、各手順を説明します。最初の3つは順不同です。

ドライブの準備

まずeDrive作成に使用するドライブを準備します。

MicrosoftはeDriveについてドライブへの要件を定めています[1][2]。大まかに以下の2点です。

- TCG Opal SSC[3]のサポート

- IEEE 1667[4]のサポート

各仕様のオプション機能や個別機能についても指定が存在するのですが(詳細は省略します)、ここでは"TCG Opal"と"IEEE 1667"という単語を認識していただければOKです。

WindowsはTCG Opalの機能を使用してドライブへのアクセス権を設定し、またIEEE 1667で定義された機能を使用してドライブの認証を行います。IEEE 1667での認証にかかわる情報はTCG Opalの仕組みを使用してドライブ内に安全に記録されます。そしてドライブに記録されたデータはTCG Opalの自己暗号化ドライブ機能により暗号化されます。

これらの機能とBitLockerが統合されることで、eDriveではBitLocker単体よりも強固でかつ性能低下の少ないドライブ暗号化が実現されています。

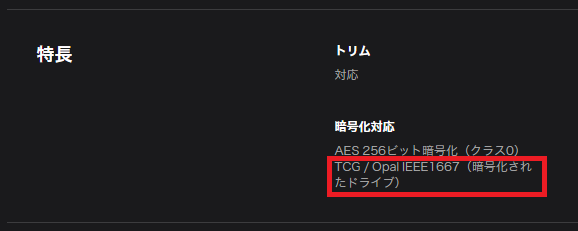

eDriveに対応したドライブを探すときは、"eDrive"や"TCG Opal"および"IEEE 1667"という単語で製品仕様をチェックします。図2はSamsung 990 EVO Plusの製品Webページに記載された同製品のスペックです。

図2:Samsung 990 EVO PlusのeDrive対応状況(製品Webページより抜粋)

このように"TCG Opal"と"IEEE 1667"と記載されていればeDrive対応です。「暗号化されたドライブ(英語ページでは"Encrypted drive")」というMicrosoft用語を使用しているところもわかりやすくユーザに優しいです。

eDrive対応ドライブの中には、特にIEEE 1667の機能が標準では(出荷時には)無効化されているものもあります。そのような製品の場合、あらかじめIEEE 1667の機能を有効にする必要があります。この操作はドライブメーカーが提供するツールで実行できる場合が多いです。例えばSamsung製ドライブの場合、Samsungが提供するソフトウェアMagicianで実行可能です。図3はSamsung 970 EVO Plusに対してIEEE 1667の機能を有効化した様子です。

図3:MagicianソフトウェアでIEEE 1667の機能を有効にした様子

IEEE 1667の機能を有効にしたら、最後の準備としてドライブのセキュリティ状態をクリアします。最も簡単な方法はSecure Eraseを実行することです。このSecure Eraseもメーカー提供のソフトウェアを利用すると良いです。

たいていの場合、起動可能なUSBメモリを作成してそのUSBメモリから起動し、対象のドライブに対してSecure Eraseを実行します。

これでドライブの準備ができました。

BIOS機能確認

次に、eDriveを作成するPCなどのホストシステムに搭載されたBIOS(UEFIソフトウェア)の機能を調べます。ここでは、私が試行に使用したASUS製マザーボードROG STRIX Z590-F GAMING WIFIのBIOSを例にとり説明します。

調べる機能は「Block SID Authenticationコマンドの発行抑制機能」の有無です。

「なんだそのコマンド?」と思われた方がほとんどだと思います。私も今回試行するまでこのコマンドがeDrive作成の最大の障害になるとは思いもしませんでした。このコマンドの内容などは別の記事で説明しますが、比較的新しい機種とそれに搭載されたBIOSではBIOSにこの機能がないとeDriveの作成が(ほぼ)無理であることは確かです。

今回使用したマザーボードのBIOSには幸運にもその設定項目がありました。図4一番下の"Disable Block Sid"という項目です。BIOSの種類などにより項目の名称などは異なる可能性がありますのでご注意ください。

図4:BIOSのBlock SID Authenticationコマンド発行抑制設定

この項目を"Enabled"に変更して保存するとマシンが再起動します。

実はこのBIOS、SATAドライブのみ接続した時は上記設定項目が表示されませんでした。試しにダミーのNVMeドライブも接続したところ表示されるようになり、その状態でBlock SID Authenticationコマンドの発行を抑制するとSATAドライブでeDriveを作成できました。注意点の多い設定項目です。

再起動すると図5のような画面が表示されます。

図5:Block SID Authenticationコマンド発行抑制の最終確認画面

この画面でF10を押すと再度マシンが再起動します。そしてその再起動時のみBlock SID Authenticationコマンドが発行されません。

このBlock SID Authenticationコマンドが発行されない起動時にWindowsのインストールをしないとeDriveは作成できません。

Windowsインストールメディア作成

USBメモリを使用してWindowsのインストールイメージファイルからインストールメディアを作成する場合、インストールイメージファイルのサイズが4 GBを超えるため16 GB以上の容量を持つUSBメモリの使用が望ましいです。また、ファイル転送速度などの点から可能であればUSB 3.0以降に対応したUSBメモリを使用したほうが良いです。

インストールメディア作成方法には、MicrosoftのWebページ[5][6]に記載の方法やRufusなどのソフトウェアを使用する方法があります。サードパーティ製ソフトウェアを使用する際はMicrosoftのWebページに記載された方法で作成した場合と同等のインストールメディアが作成されるように注意が必要です。

Windowsインストール

以上3つの準備ができたらWindowsのインストールを実行します。

まず、eDrive作成用に準備したドライブを、eDriveを作成するホストシステムに接続します。また作成したWindowsインストールメディアをシステムに接続します。

そしてシステムの電源を投入してBIOS設定画面に入ります。準備のときに調べた方法でBlock SID Authenticationコマンドの発行を抑制し、Windowsインストールメディアからシステムを起動します。

起動ドライブを選択する方法やBIOS設定画面に入る方法はBIOSやシステムにより異なるのであらかじめ調べておく必要があります。

Windowsのインストールが開始されたらそのままインストールを最後まで完了させます。最初に書いた通り、Windowsのインストール最中に普段と異なる操作は行いません。

あえて注意点を挙げるとすると、eDrive作成に使用するWindowsインストール先のドライブ以外にドライブを接続している場合はインストール先ドライブの選択画面で間違わないようにすることくらいです。

ソフトウェア暗号化解除

Windows 11 24H2を標準的にインストールすると、インストール完了直後はBitLockerによるソフトウェア暗号化が適用された状態となります。

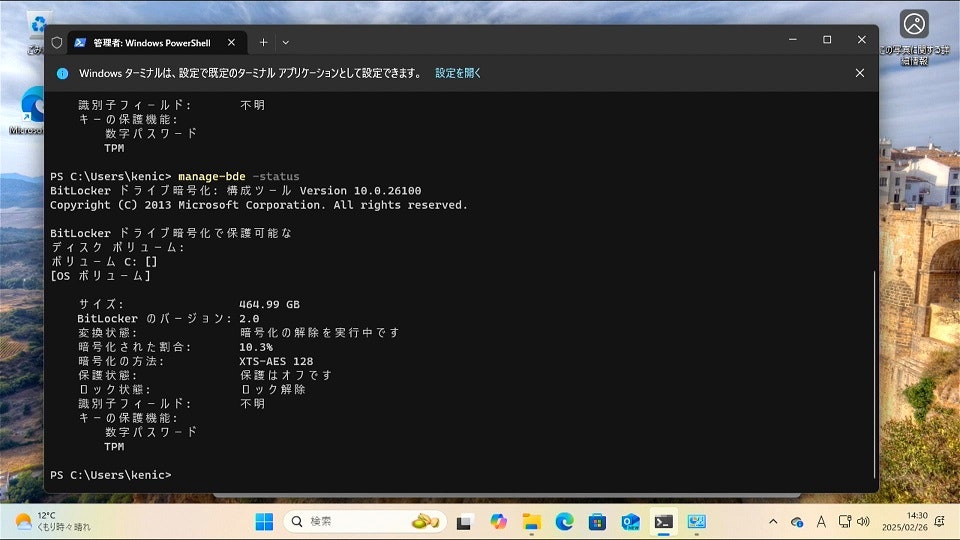

管理者権限付きでターミナルを起動してBitLocker構成ツール(manage-bdeコマンド)で状態を確認すると図6のように表示されるはずです。「サイズ」に表示される容量は使用したドライブにより異なります。

図6:インストール直後BitLockerによるソフトウェア暗号化が適用されている様子

「暗号化の方法」に記載された"XTS-AES 128"という表記がソフトウェア暗号化を示します。

そこでこのソフトウェア暗号化を解除します。ソフトウェア暗号化の解除は、エクスプローラもしくはコマンドラインから実行可能です。

コマンドラインからは以下のように実行します。システムドライブであれば対象ドライブはCドライブのはずです。もちろん実行には管理者権限が必要です。

> manage-bde -off c:

暗号化解除の進捗もmanage-bdeコマンドで確認できます。暗号化解除中は図7のように「暗号化の解除を実行中です」と表示されます。

暗号化解除が完了すると図8のように「暗号化は完全に解除されています」と表示されます。

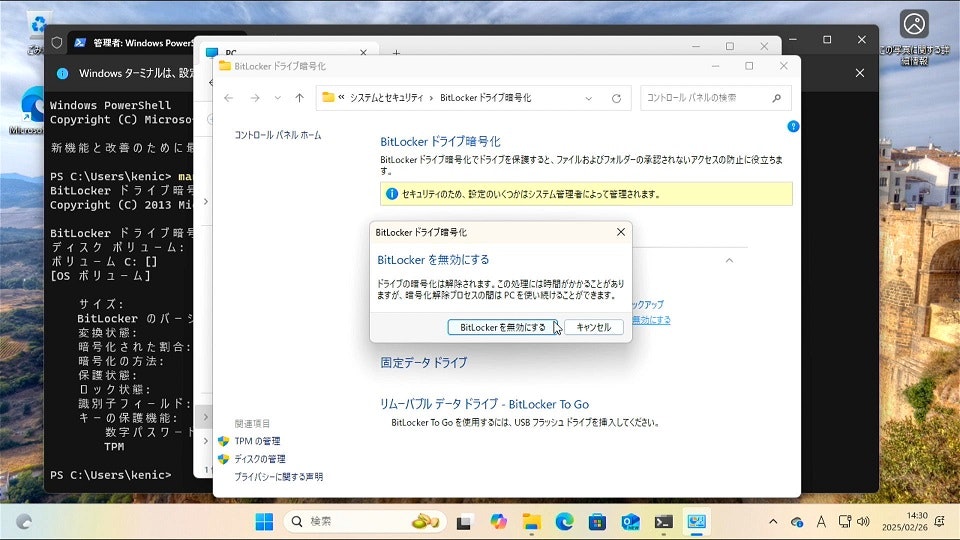

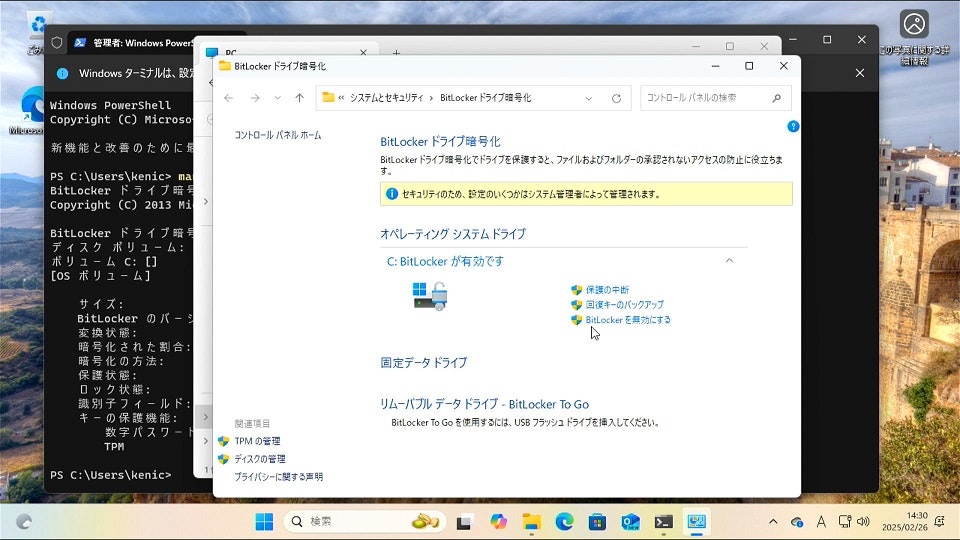

エクスプローラからソフトウェア暗号化の解除を実行する場合は次のようにします。まずエクスプローラで対象ドライブを右クリックし、コンテキストメニューから「BitLockerの管理」を選択します(図9)。

表示されたダイアログにおいて「BitLockerを無効にする」を選択します(図10)。

図10:BitLockerによるソフトウェア暗号化解除の選択

すると最終確認ダイアログが表示されるので「BitLockerを無効にする」を選択します(図11)。

BitLockerの無効化つまり暗号化の解除が開始されると図12のような表示になります。

あとは暗号化解除が完了するまで待ちます。

ハードウェア暗号化の使用を許可するよう設定変更

次に、BitLockerがハードウェア暗号化を使用できるようグループポリシーを変更します。

Windowsキー+R押下やステータスバーのWindowsロゴを右クリックして「ファイル名を指定して実行」メニューを表示し、gpedit.mscと入力してOKボタンを押すかEnterキーを押します(図13)。

するとグループポリシーエディタが起動します(図14)。

グループポリシーエディタが起動したら、「コンピューターの構成」→「管理用テンプレート」→「Windowsコンポーネント」→「BitLockerドライブ暗号化」→「オペレーティングシステムのドライブ」とたどり、「オペレーティングシステムドライブに対するハードウェアベースの暗号化の使用を構成する」を選択します(図15)。

図15:システムドライブへのハードウェア暗号化使用可否を決める設定項目

この項目をダブルクリックして開き、左上のラジオボックスを「未構成」から「有効」に変更してOKボタンを押します(図16)。

これでシステムドライブのBitLockerによる暗号化に際してWindowsがハードウェア暗号化を使用できるようになりました。変更が完了したらグループポリシーエディタを終了させます。

なお、システムドライブ以外のドライブ(データドライブ)でeDriveを作成する場合は、「オペレーティングシステムのドライブ」ではなく「固定データドライブ」を選択し、「固定データドライブに対するハードウェアベースの暗号化の仕様を構成する」という項目を選択してその設定を「有効」に変更すれば良いです。

ハードウェア暗号化の実行

これでハードウェア暗号化を実行する準備ができました。

図9と同じようにエクスプローラで右クリックから「BitLockerを有効にする」を選択すると、PCの構成確認とBitLockerの起動が行われ、回復キーのバックアップ先を選択する画面が出るまで自動で処理が進みます。回復キーのバックアップを行うと「次へ」ボタンが押せるようになりますので、「次へ」ボタンを押して進みます。

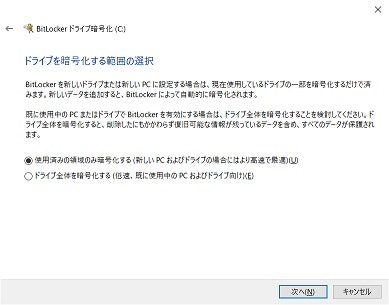

この時、すぐに図17のダイアログが表示された場合のみハードウェア暗号化が実施されます。

図17:BitLockerによる暗号化開始前の最終確認ダイアログ

もし図18のダイアログが表示された場合、BitLockerはソフトウェア暗号化を実行しようとしています。このためキャンセルするなどして手順やドライブの状態を確認してください。

図18:BitLockerがソフトウェア暗号化を実行しようとしている時に表示されるダイアログ

結果確認

図17のダイアログで「実行」ボタンを押すと再起動を求められるので再起動します。

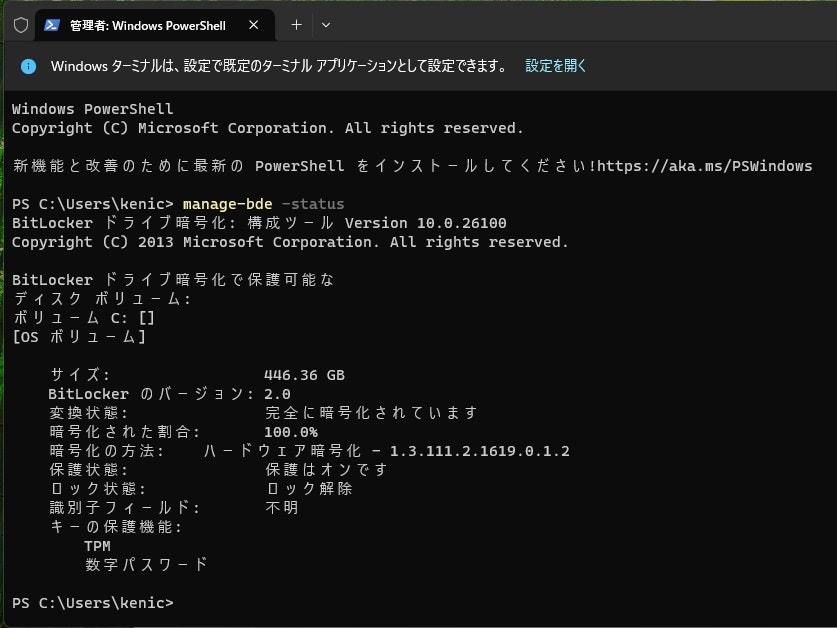

再起動後に、BitLockerがハードウェア暗号化を使用していること、つまりeDriveが作成されたかどうかを確認します。今回この確認はコマンドラインから実行します。

管理者権限付きでターミナルを起動し、図6などで使用したBitLocker構成ツールで状態を確認します。正しくeDriveが作成されていれば図19のように表示されます。

図19:eDrive作成に成功した場合のBitLocker構成ツールの表示

「暗号化の方法」に、図6と異なり「ハードウェア暗号化」と表示されていればeDrive作成成功です。

簡易性能評価結果

最後に、暗号化なし、ソフトウェア暗号化、eDriveでのハードウェア暗号化、の3つに対する簡易性能比較の結果を示します。

この評価は、本記事で説明したeDrive作成手順の中で、(1) Windowsインストール直後にソフトウェア暗号化された状態で性能評価を実施し、その後(2)ソフトウェア暗号化を解除した状態で暗号化なしでの性能評価を実施、そしてeDriveを作成した後に(3)ハードウェア暗号化時の性能評価を実施しました。評価に使用した機材の仕様は記事末尾をご参照ください。

なお、本評価はCrystalDiskMarkを使用し、かつSSDの性能がボトルネックにならないよう(できるだけSSDの性能が高くなるよう)SLCキャッシュや論物変換テーブルのキャッシュが効果を発揮しやすい条件で実施しました。このため、性能の絶対値はあくまで参考であることにご注意ください。

まず、弊社のSATA SSD(開発機、480 GB、6Gbps接続)での性能比較結果を示します。

図20の左上がBitLocker無効つまり暗号化なしの状態、右上がソフトウェア暗号化、そして右下がeDriveによるハードウェア暗号化での測定結果です。

特に四角で印をつけた測定項目において、ハードウェア暗号化(右下)のほうがソフトウェア暗号化(右上)と比較して有意に性能が高いです。

ハードウェア暗号化の場合(右下)でもいくつかの項目で暗号化なしの場合(左上)より性能が低下していますが、ソフトウェア暗号化の場合と比較してその低下度合いは小さく抑えられていることもわかります。

以上より、このドライブではeDriveのほうがソフトウェア暗号化よりも高い性能を得られると言えます。

次に、Samsung 970 EVO Plus(500 GB、PCIe 3.0x4接続、NVMe SSD)での性能比較結果を示します。

図21:Samsung 970 EVO Plusの性能評価結果

図20と同様に、図21左上がBitLocker無効つまり暗号化なしの状態、右上がソフトウェア暗号化、そして右下がeDriveによるハードウェア暗号化での結果です。

こちらも特に四角で印をつけた項目においてハードウェア暗号化のほうがソフトウェア暗号化と比較して有意に性能が高いです。

ハードウェア暗号化の場合(右下)でも右列4段目(ホスト側スレッド数1、キューの深さ1での4KBランダムリード性能)において暗号化なしの場合(左上)よりも有意に性能が低下していますが、ソフトウェア暗号化と比較してその低下度合いは小さく抑えられています。

以上より、このNVMeドライブでもeDriveのほうがソフトウェア暗号化より高い性能を得られると言えます。

おわりに

この記事では、Microsoft Windowsのシステムセキュリティ向上機能eDriveについて、最新の作成手順をご説明しました。

また、性能測定を通じて、eDriveのメリットのひとつであるソフトウェア暗号化と比較した場合のストレージアクセス性能の低下度合い緩和が現在でも有効であることを確認しました。

BitLockerおよびeDriveは機能自体の歴史は長いものの実際の利活用は企業などが中心で、インシデント発生などがない限りなかなか知られることがない機能だと思います。今回説明したような準備と手順の煩雑さも利活用の広がりを阻む要因のひとつと考えられます。それでもBitLockerやeDriveが昨今のデータ漏洩系セキュリティインシデントに対する対策のひとつであることには間違いありません。

この記事が今後お役に立てば幸いです。

次回から2回の記事で、なぜeDrive作成手順がこんなに煩雑化したのか、そしてeDrive作成にまつわる落とし穴、について説明する予定です。

References

[1] マイクロソフト、「暗号化されたハードドライブ」、2025年3月13日閲覧(原文の英語版はこちら)

[2] Microsoft, "Encrypted Hard Drive Device Guide"[Word], September 13, 2011(2025年3月13日閲覧)

[3] Trusted Computing Group, "TCG Storage Security Subsystem Class: Opal Specification," 2025年3月13日閲覧

[4] IEEE Standard Association, "IEEE Standard for Authentication in Host Attachments of Transient Storage Devices, " 2025年3月13日閲覧

[5] Microsoft、フラッシュドライブからWindowsをインストールします」、2024年4月23日(2025年3月4日閲覧)

[6] Microsoft、「Windows 用のインストール メディアを作成する」、2025年3月4日閲覧

評価機材

本記事に記載したeDrive作成および性能評価で使用した機材を表1に示します。

表1:使用機材一覧

| 項目 | 型番など | 備考 |

|---|---|---|

| マザーボード | ASUS ROG STRIX Z590-F GAMING WIFI | ATX、Z590チップセット、2021年発売 |

| CPU | Intel Core i7-11700 | 8コア16スレッド、動作周波数2.50 GHz(ターボ時4.90 GHz) |

| メインメモリ | 32 GB | DDR4 PC4-25600 16 GBx2 |

| eDrive作成対象ドライブ | SATA SSD (480 GB) | 開発機、6Gbps接続 |

| Samsung 970 EVO Plus (500 GB) | NVMe SSD、PCIe 3.0x4接続 | |

| Windows OSバージョン | Windows 11 Pro 24H2 | ビルド26100.3194、Windows Insider Programにて入手 |

| 性能評価ソフトウェア | Crystal Disk Mark v8.0.6 | こちらからダウンロード |

ライセンス表記

この記事はクリエイティブ・コモンズ 表示 - 継承 4.0 国際 ライセンスの下に提供されています。