はじめに 情報セキュリティについて

「セキュア」なアーキテクチャについてですが、

・機密性

・完全性

・可用性

この3つの要素が全て

担保されていること(侵害されていないこと)

が原則となります。私が勤めている会社でどういったセキュリティ対策を実施しているかをここで詳らかにしてしまうと本末転倒も良いところなので、あくまで形式的なまとめになってしまうことはご容赦ください。

機密性(Confidentiality)

情報やデータに対して許可されたユーザー、システムにのみアクセスが可能である状態。

不正アクセスや漏洩から保護されること。

対策

- アクセス制御

- 暗号化

- データの適切な分類 etc

完全性(Integrity)

情報やデータが正確かつ完全であること。

= 意図しない改竄や破損を保証すること。

対策

- データの整合性チェック

- ハッシュ化

- DBのトランザクション制御 etc

可用性(Availability)

システムやサービスが適切な時間枠で利用できること。

ユーザーが「必要な時」にシステムやサービスへアクセスできること。

対策

- 冗長性

- 障害対策の確立

- バックアップをとる

- 災害復旧計画 etc

守れなかった時に起きること

利用者(ユーザー)

- 個人情報の漏洩

- クレジットカードの悪用

- 受けたいサービスが受けられない

- アカウント乗っ取り(からの炎上)

提供側

- 社会的信用の失墜

- ブランド価値の毀損

- 賠償や訴訟問題への発展

- 今後利用してもらえるはずだったユーザーが離れていく

想像するだに恐ろしいことですね。

利用者側もサービス提供側も不幸にならないために、セキュリティの底上げは必須でしょう。

しかし、サイバー攻撃の手法も進歩しており、明日は我が身という状況はどの企業様も同じだと思います。そうならないためにも、会社単位、個人単位いずれもセキュリティ対策は万全にしておかねばなりません。

では本題に

IPAが公開している社会的に影響の大きいセキュリティインシデントを選考・決定したものです。画像に記載の通り、ランサムウェアによる被害は実に9年連続9回取り扱われております。

直近の事例

エムケイシステム 当社サーバーへの不正アクセスに関する調査結果のご報告

令和5年7月4日に発生した名古屋港統一ターミナルシステムのシステム障害に関する情報

ならコープ 重大なシステムトラブルに伴う個人情報についてのお知らせ

そもそもランサムウェアって何ぞ?

ランサムウェア(Ransomware)

ウィルスを用いたサイバー攻撃の一種。

Ransom (身代金)

Software (ソフトウェア)を組み合わせた造語。

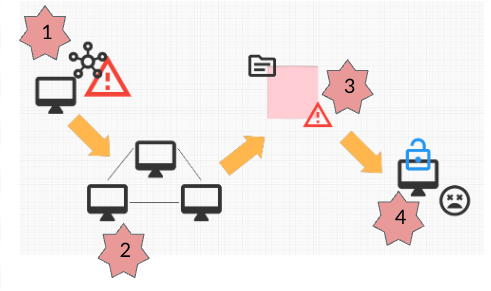

攻撃の手法

①初期侵入

②内部活動

③データ持ち出し

④ランサムウェア実行

主な攻撃手段は上記の通り。

感染したPCをロックしたり、ファイルの暗号化を行い、元に戻してほしければ多額の身代金を払えという訳ですね。

①の初期侵入についても手口がいくつか確立されており、主要なものは

「メールを悪用した手口」・・・ 不正な添付ファイル

「Webサイトを悪用した手口」・・・ ランサムウェアダウンロードサイトへの誘導やWebサイトそのものの改竄

といった手口が挙げられます。

特に恐ろしいのは

②内部実行の横展開→数十万人規模の個人情報の暗号化

③データ持ち出しからの業務停止やサービス提供停止による損失→情報の外部流出による追い討ち

この2点だと考えます。

発生後の対応方針は企業により分かれる部分ではありますが、上記による損失の大きさを鑑みて泣く泣く身代金を支払うケースもあるようですね。ただ支払ったところで本当に解放してくれるのか?という疑問は残りますが・・・。

注意

気になったので軽く調べてみたのですが、

身代金を支払えば実際に復号して貰える場合が多いようです。攻撃者としては「身代金を受け取ったにも関わらず要求に従わなかった」という実例を作ってしまいそれが広まると、却って今後同じ状況で身代金が支払われない状況を招きやすいから、だそうです。何だかな・・・。

※但し、身代金を支払い復旧した場合、場合によっては攻撃者への資金提供とみなされることもあるので、対応方法の選定はごく慎重に行う必要があると言えるでしょう。

対策

事後対応

* 関係各所への適切な連絡(報告)・相談

- バックアップ(システム復旧作業)

- サードパーティー製の復号ツール活用

→ 有名どころだとNO MORE RANSOMなど - インシデントへの対応体制の整備

予防策

- インシデントへの対応体制の事前整備

- メールやSMSのリンクを安易にクリックしない

- 他要素認証の設定

- 共有サーバへのアクセス権最小化

- 公開サーバへの不正アクセス対策

- 平常時からの適切なバックアップ運用

- アプリケーション許可リストの整備

終わり

組織単位での対策と、個人単位で行う対策も、共通的な部分はありますね。

個人で今日から始められる対策としては、月並みですが

迷惑メールフィルターの設置、メールやSMSに添付されたURLはそのまま踏まず一度アドレスバーにコピペしてから安全性を確認(URLが不審でないか?等)してからアクセスすることですね。

明日は我が身で努努気を抜かずに業務に当たりたいと思います。