Microsoft Teams

Microsoft Teams、だいぶ流行ってきているようですね。

テレワーク環境でTeamsを使ってもらおうとすると、Teamsからのファイルの流出が気になるかと思います。

EMS (Enterprise Mobility + Security) のライセンスを利用して、ダウンロードを全面的に禁止する設定について説明したいと思います。

今回の設定は、ブラウザからTeamsにアクセスする場合に限定され、アプリからアクセスするところは禁止できません。

できること

| デバイス | アクセス手段 | アクセス可否 | ダウンロード可否 |

|---|---|---|---|

| 管理されたデバイス | アプリ | ○ | ○ |

| 管理されてないデバイス | アプリ | × | |

| 管理されたデバイス | ブラウザ | ○ | ○ |

| 管理されていないデバイス | ブラウザ | ○ | × |

| ※管理されたデバイス=Intune管理下 or Hybrid Azure Join管理下 | |||

| ※ダウンロード禁止であって、オンライン編集は可能です |

Teamsと、SharePoint Online、OneDrive for Business

Teamsで扱われるファイルは大きく2種類あります

・チャネルで扱われるもの … SharePoint Online上に保存されます

・チャットで扱われるもの … 個人のOneDrive for Businessに保存されます

SharePoint OnlineのURLは、https://ドメイン名.sharepoint.com/

OneDrive for BusinessのURLは、https://ドメイン名-my.sharepoint.com/

で兄弟関係にあります。

設定においては、SharePoint Onlineで設定したポリシーより広い権限を、OneDrive for Businessに与えることはできません。

なので、SharePoint Onlineにおける設定がより重要になります。

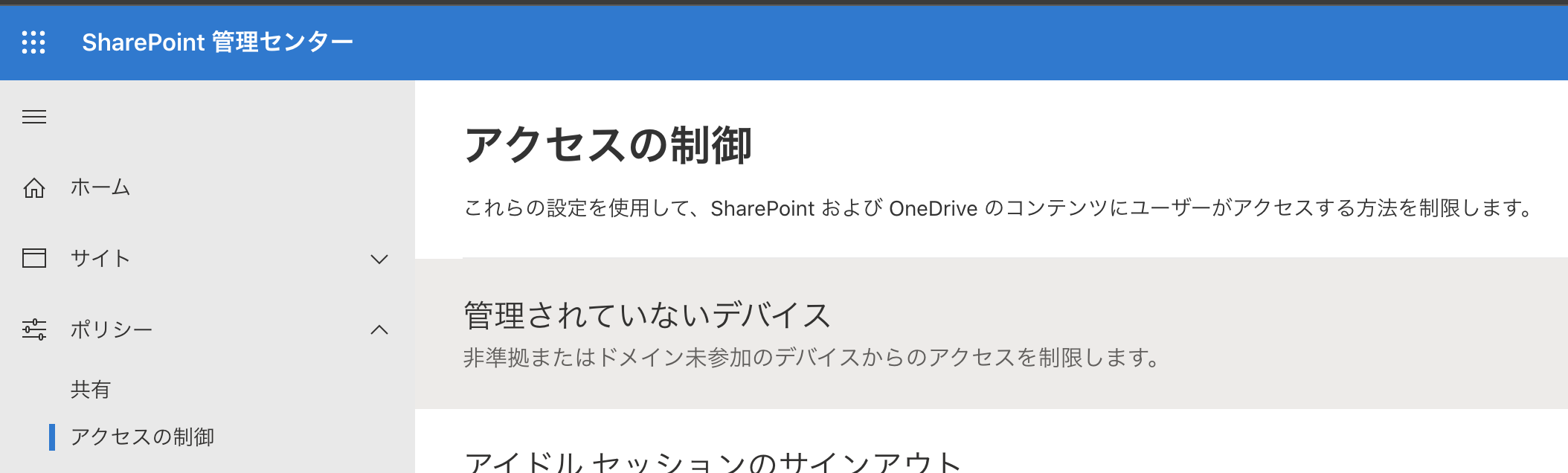

SharePoint Onlineでのダウンロード禁止の設定

SharePoint Onlineの管理サイトのURLは、https://ドメイン名-admin.sharepoint.com/です。

ここの、ポリシー - アクセスの制御 - 管理されていないデバイス がポイントになります。

EMSのライセンスがあると、次の設定が可能です。

デフォルトは「フルアクセスを許可する」ですが、「制限されたWebのみのアクセスを許可する」に変えるところがポイントです。

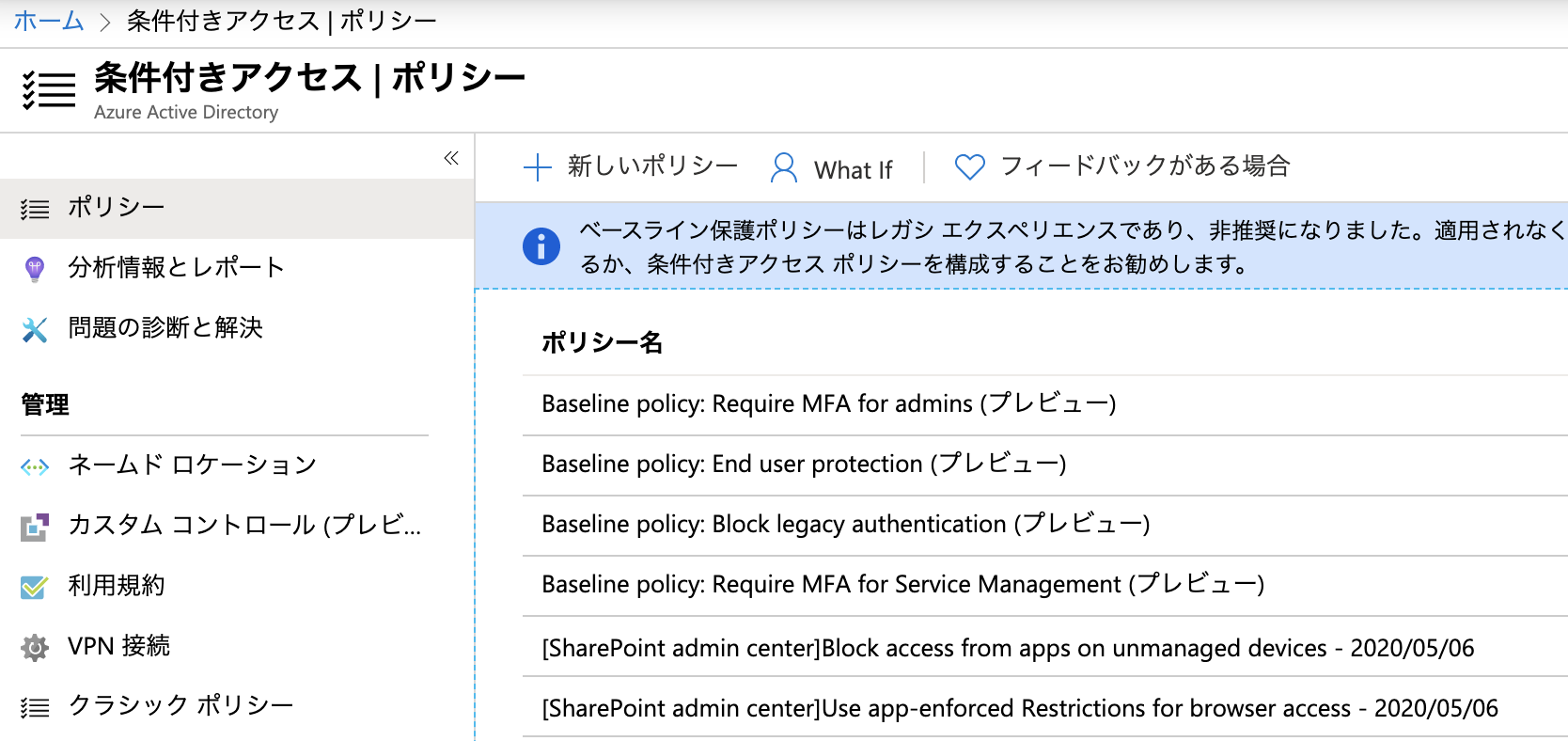

この設定をONにすると、AzureADの条件付きアクセスポリシーが自動的に作成されます。

([SharePoint admin center]とついているものが新しくできたものです)

(ONにすると、すぐにポリシーが有効になるため、本番環境の場合、注意してください。

ポリシーが作成されたのを確認した上、該当のポリシーの「ポリシーの有効化」を無効にすれば、通常の挙動に戻ります)

1つ目のポリシーは管理されていないデバイスからのアプリでのアクセスを禁止するものとなり、

2つ目のポリシーはブラウザーからのアクセスにおいて、管理されていないデバイスからのアクセスではダウンロード禁止とするものです。

動作例

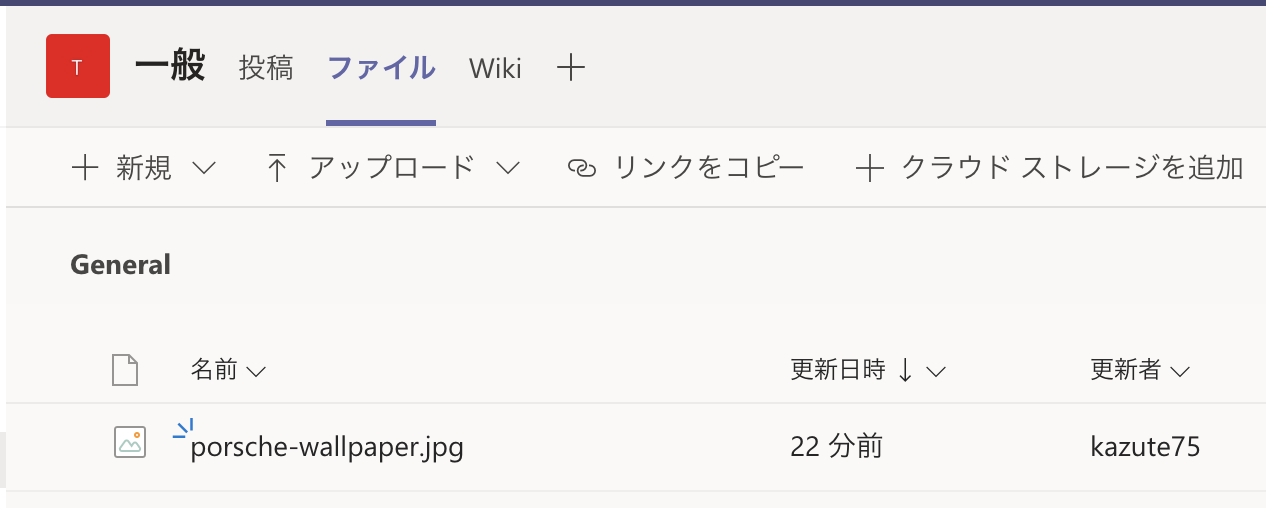

Teamsのチャネルのファイルタブでの変化

SharePoint Onlineのサイトでの変化

ポリシー適用後

条件付きアクセスポリシーの解説

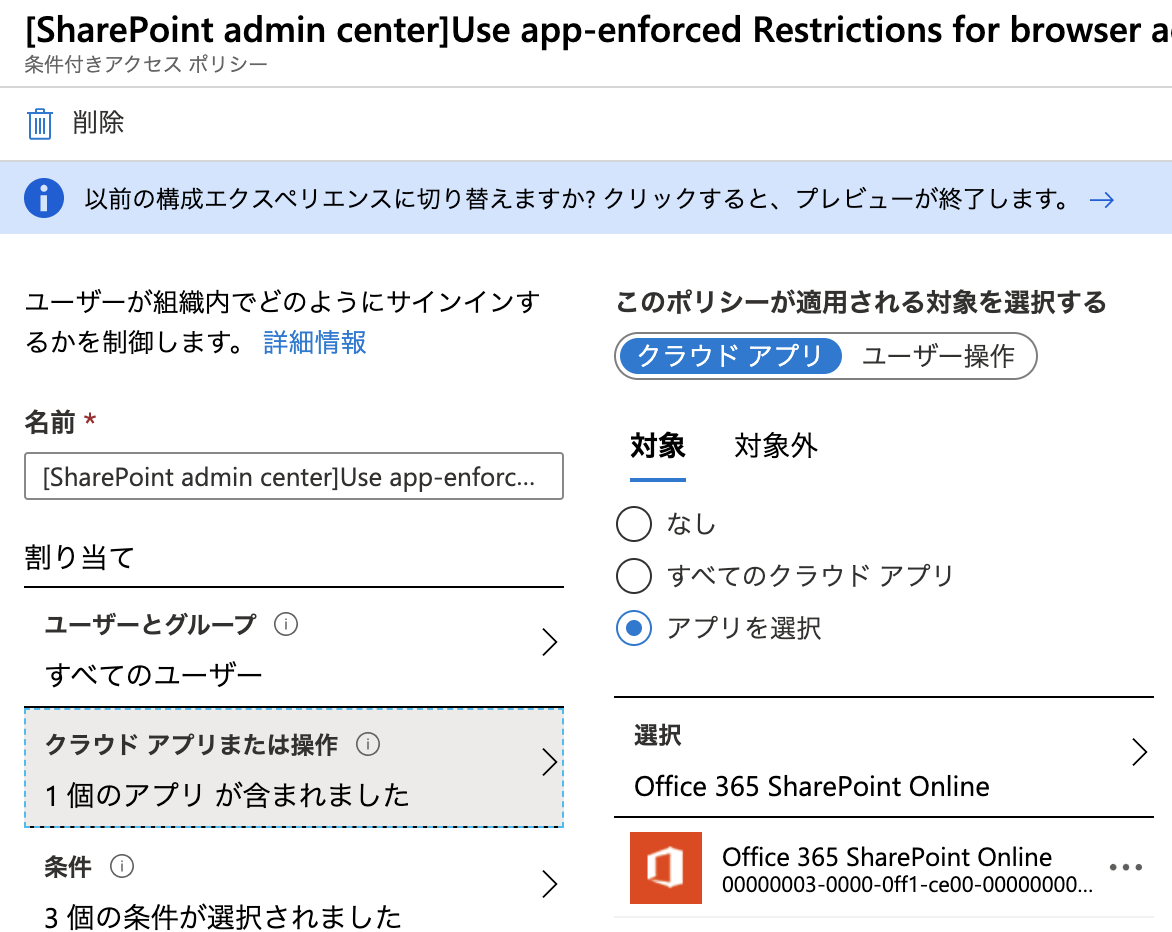

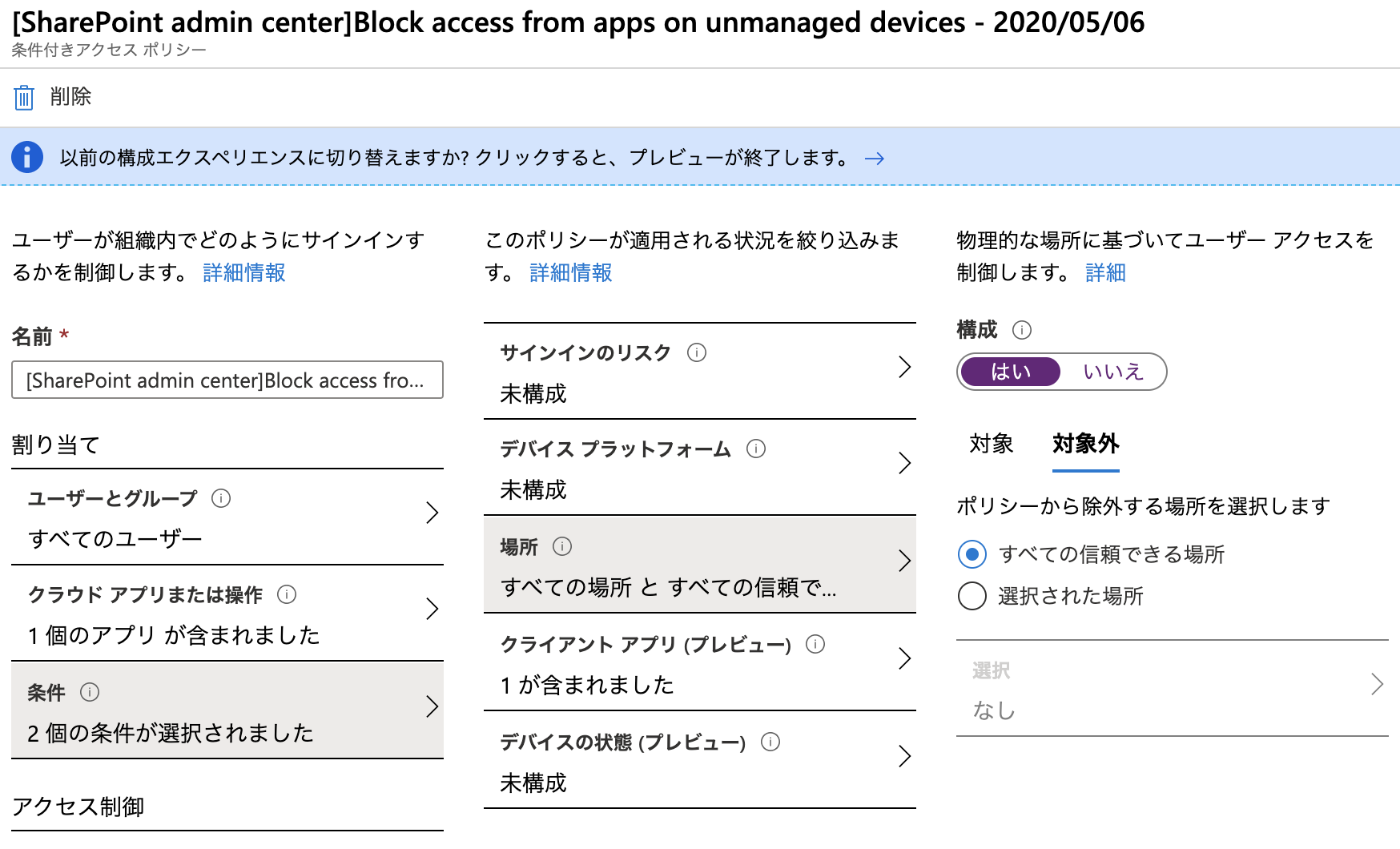

2つの条件付きアクセスポリシーともに、対象のクラウドアプリは「Office 365 Sharepoint Online」です。

(1) Block access from apps on unmanaged devices

アプリからはダウンロードブロックができないため、管理されていないデバイスからはアプリのアクセスを禁止するポリシーです。

対象のクライアントアプリは、モバイルアプリと、デスクトップクライアントです。

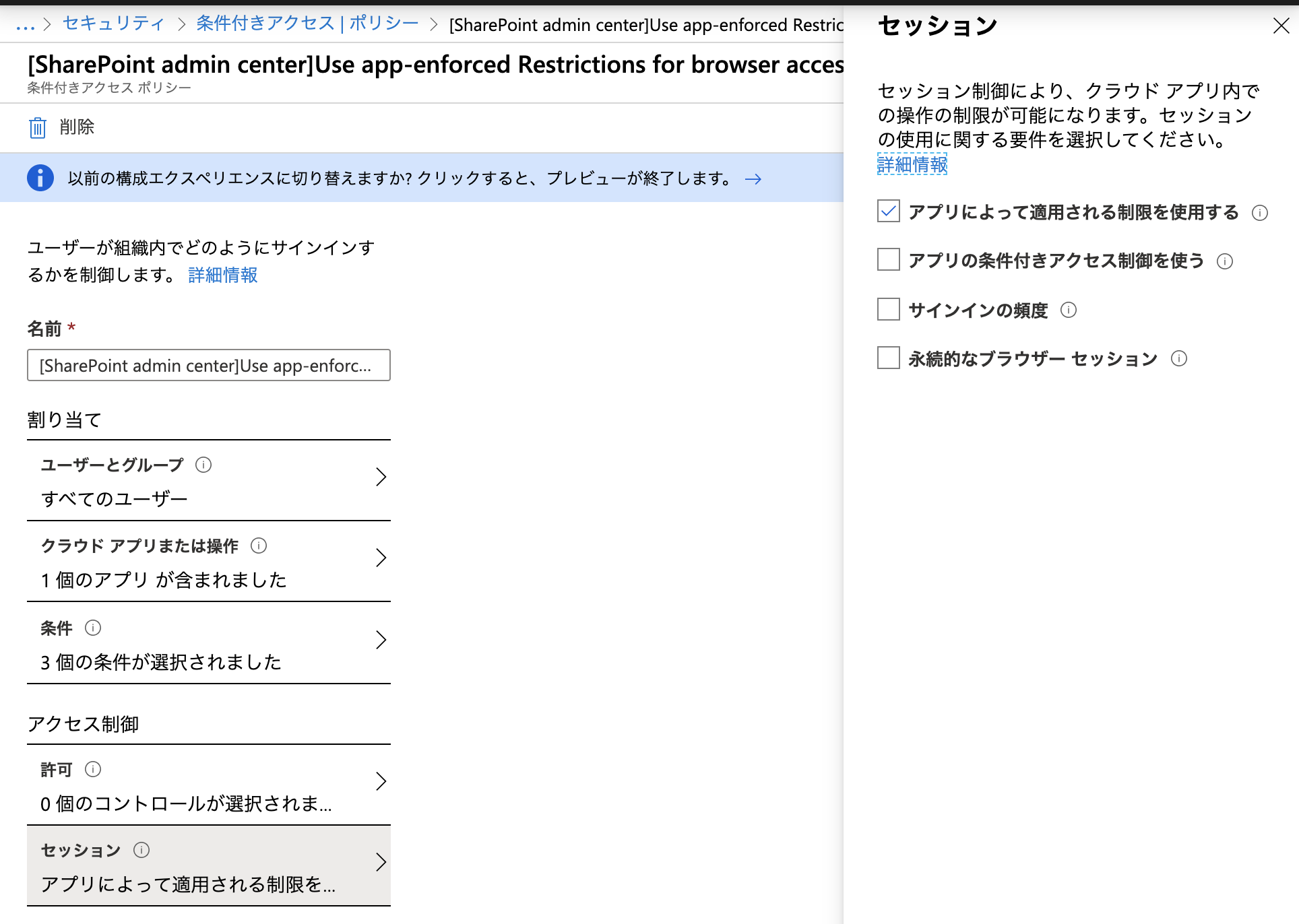

(2) Use app-enforced Restrictions for browser access

管理されていないデバイスからのブラウザのアクセスでは、ダウンロードを禁止する制限を適用するポリシーです。

対象のクライアントアプリは、ブラウザです。

セッション制御が選択されることで、サーバー側でダウンロード可・不可が変わります。

(管理されているデバイス:可、管理されていないデバイス:不可)

カスタマイズ例

AzureADの条件付きポリシーを変更することで、ダウンロード禁止とする対象をカスタマイズすることが可能です。

(1) 適用対象のユーザーを限定したい場合

自動作成された2つのポリシーの適用ユーザー、グループを限定すれば良いです。

(2) 社内ネットワークのデバイスはダウンロード許可したい場合

繰り返しになりますが、管理されたデバイス = Intune配下 or Hybrid AzureAD参加のデバイスです。

社内において、パソコンに対して、Intuneも展開していないし、Hybrid AzureADも展開できていないケースは多々あると思います。

その場合は、ポリシーを修正することで、IPアドレス制限下のデバイスを、許可することは可能です。

条件付きアクセスのネームドロケーションにて、社内からのグローバルIPアドレスを信頼できる場所と指定。

今回のポリシーの「条件」-「場所」で、信頼できる場所を「対象外」と設定しましょう。

実はアプリでもダウンロード制限できます

アプリではダウンロード制限できないと書きましたが、

「Block access from apps on unmanaged devices」の条件付きアクセスポリシーで、

アクセス権の付与をクリアして、セッション制御を選択すると、

Teamsアプリでも、ダウンロード抑制できます。

アプリ側の制御をMicrosoftはわざわざ別ポリシーにしていますが、気づけていない理由があるのですかね?

| デバイス | アクセス手段 | アクセス可否 | ダウンロード可否 |

|---|---|---|---|

| 管理されてないデバイス | アプリ | ○ | × |

OneDriveにあるファイルも、アプリ版のExcelでは編集できず、オンライン版のExcelでのみ編集できるなど、期待通りの挙動をしているようには見えます。

今回書けなかったこと

条件付きアクセスのセッション制御は高度な機能と思いますが、セッション制御には2種類あります。

「アプリによって適用される制限を使用する」 SharePoint Online、Exchange Onlineで使える

「アプリの条件付きアクセス制御を使う」 こちらはMCAS(Microsoft Cloud App Security)連携で使える

の2種類あります。

後者はAzureADでSAML連携しているアプリであれば、マイクロソフト製以外のアプリでも対象とできるので、

より適用範囲は広いですが、動きが複雑です。