Webシステムのセキュリティ

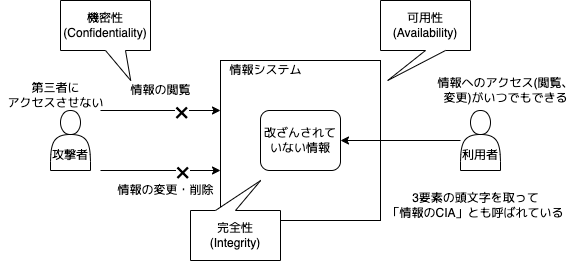

- 気密性:アクセスを認められたものだけがその情報にアクセスできる状態を確保すること

- 完全性:情報が破壊・改ざん・消去されていない状態を確保すること

- 可用性:必要なときはいつでも情報にアクセスできる状態を確保すること

パスワードクラッキング、DoS攻撃

-

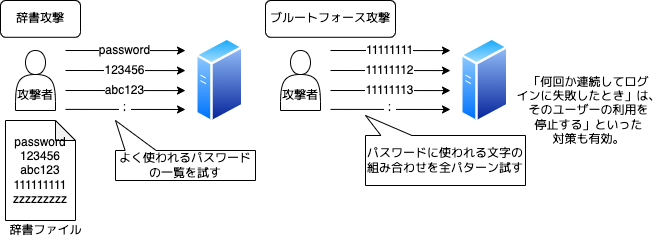

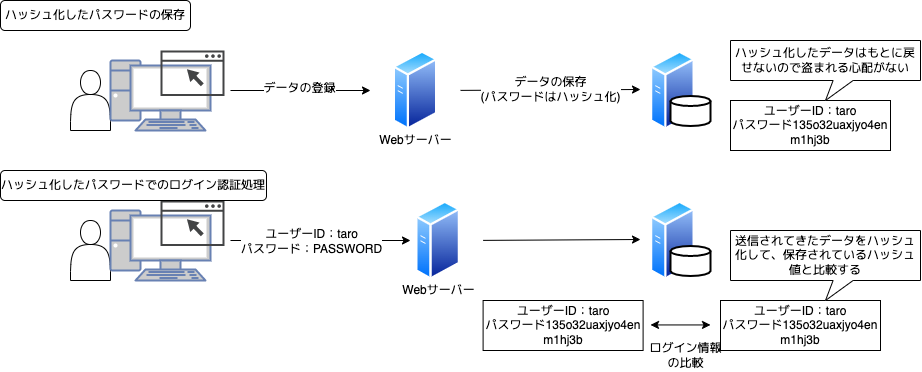

パスワードクラッキング:個人情報をねらい、IDとパスワードによる認証を行う会員制のWebサイトからユーザーのパスワードを抜き出そうとする攻撃。

-

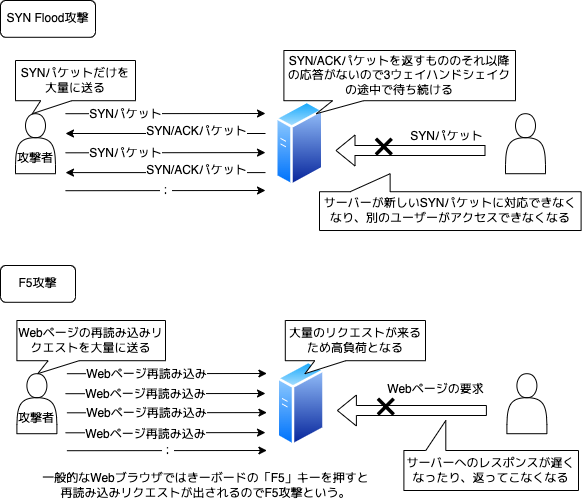

DoS攻撃:短期間にサーバーが処理しきれないような大量のアクセスを行うことで、サービス停止に陥らせる攻撃。

Webシステムの特徴を利用した攻撃

-

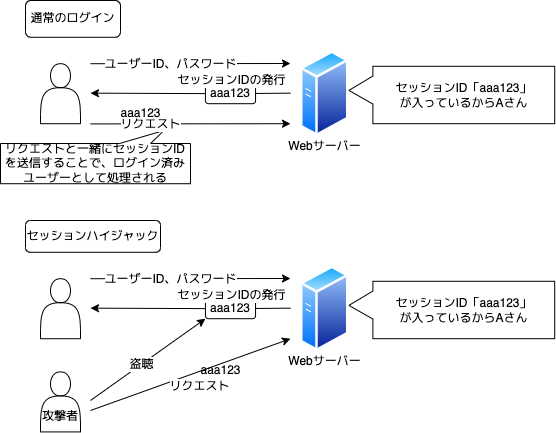

セッションハイジャック:何らかの手段で第三者がCookieの中身やセッションIDを取得できれば、ユーザーIDやパスワードを知らなくてもその情報を使ってログイン済みのユーザーとしてそのシステムを利用できるようになり、容易に個人情報を取得できてしまう。

-

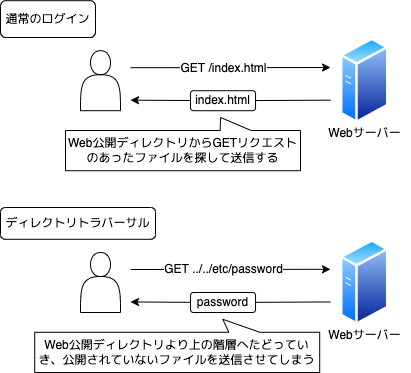

ディレクトリトラバーサル:URLでファイルを指定する際に、指定方法を利用して、Webで公開されていないディレクトリにアクセスすることでWebサーバー自体のログインパスワードを取得し、Webサーバーへ不正にログインするなどの攻撃につなげること。

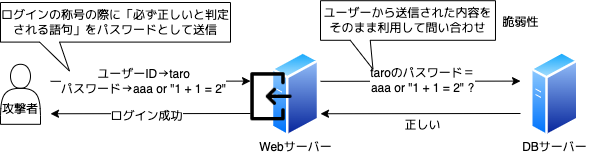

Webアプリケーションの脆弱性を狙う攻撃

-

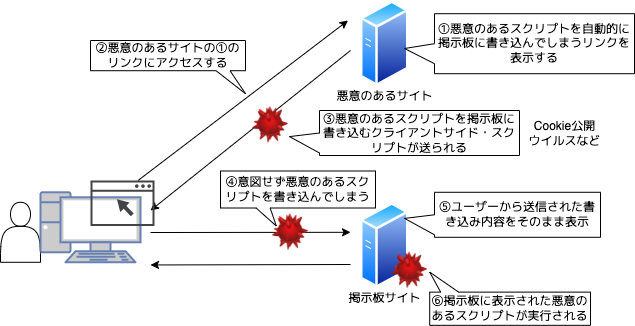

クロスサイトスクリプティング:掲示板サイトのような、ユーザーの入力内容を表示するタイプのWebサイトの脆弱性をつく攻撃。

-

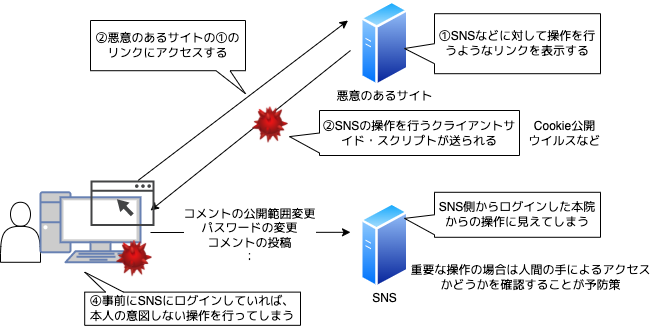

クロスサイトリクエストフォージェリ:攻撃者が用意した「ログインが必要なサイトに対して操作を行う」リンクにユーザーがアクセスすることで被害を受ける攻撃。

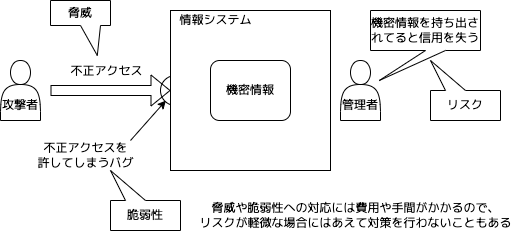

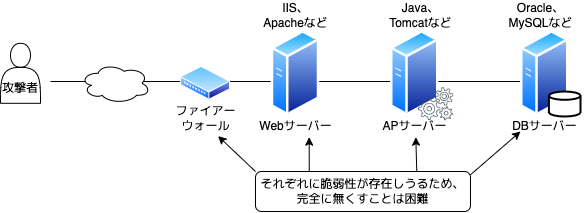

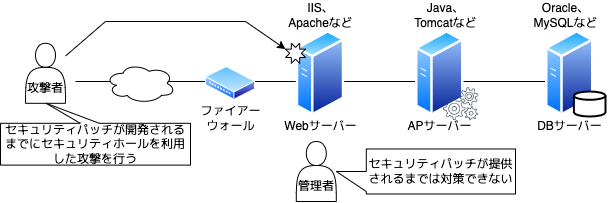

Webシステムの脆弱性

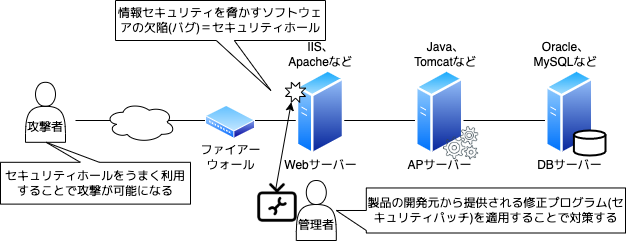

− セキュリティホール:ソフトウェアの欠陥により、権限がないと本来できないはずの操作が権限を持たないユーザーにも実行できてしまったり、見えるべきでない情報が第三者に見えてしまうような不具合

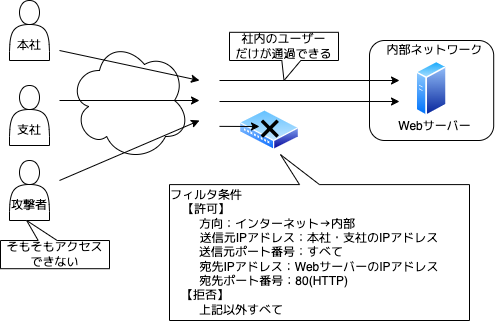

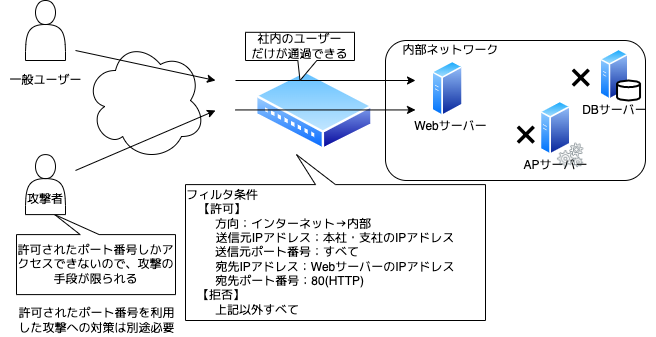

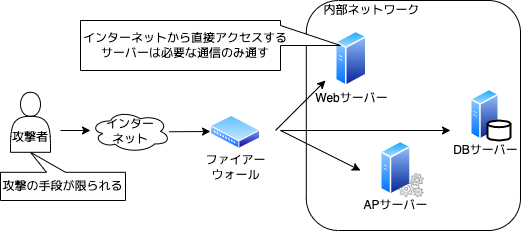

ファイアーウォール

-

サービスに必要な通信だけを許可し、それ以外の通信を拒否するようにする。インターネットと内部ネットワークの間に設置し、送受信されるデータを監視して通信の許可・拒否を行うもの。

-

パケットフィルタ型:送受信されるデータ(パケット)のIPアドレスとポート番号をチェックし、通信の許可/拒否の判断を行う。

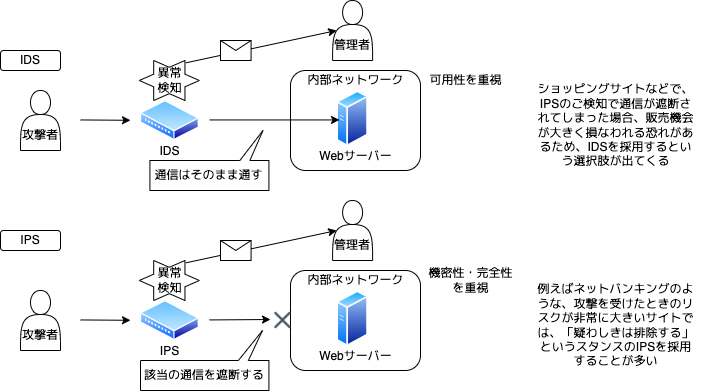

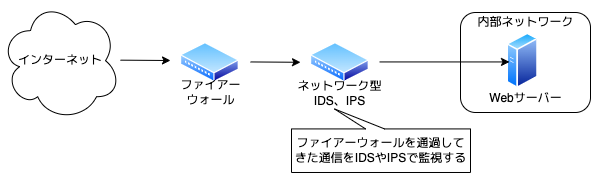

IDS、IPS

-

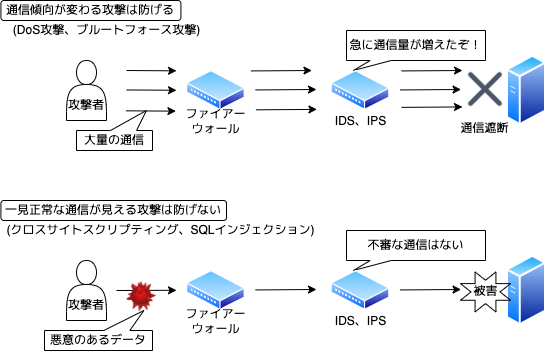

ファイアーウォールで防ぎきれない攻撃を防ぐ手段にIDSとIPSがある。両方とも、ネットワーク上を流れる通信を監視し、不正アクセスと見られる通信や普段と異なる異常な通信を検知する装置。

-

IDS:異常があったことをシステム管理者にメールなどで通知する。

-

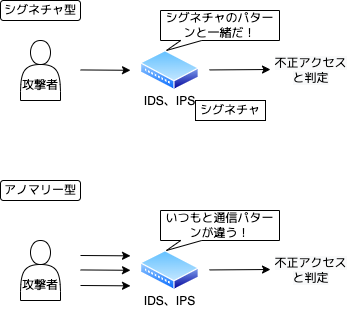

IDS、IPSの不正アクセスの検知方法には「シグネチャ型」と「アノマリー型」の2つの方法がある。

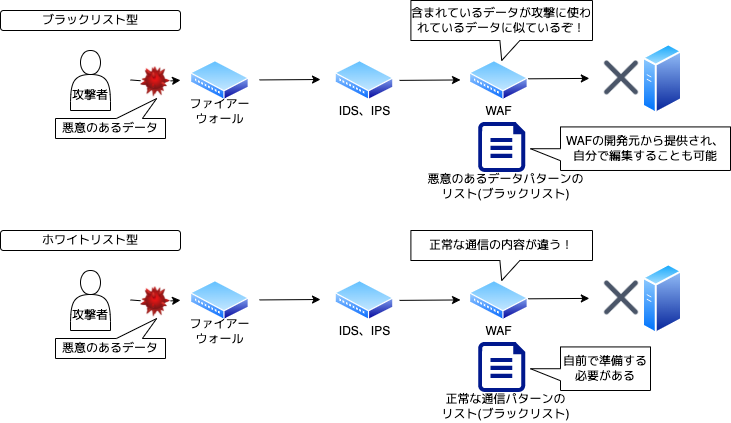

WAF

-

WAF:やりとりされるパケットの中身を見て悪意のあるデータが含まれていないかをチェックする。

-

ブラックリスト:遮断するデータのパターン

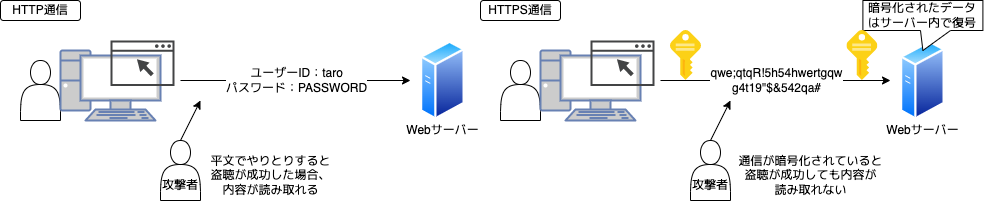

暗号化

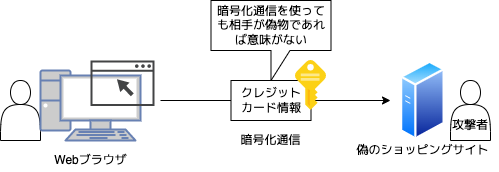

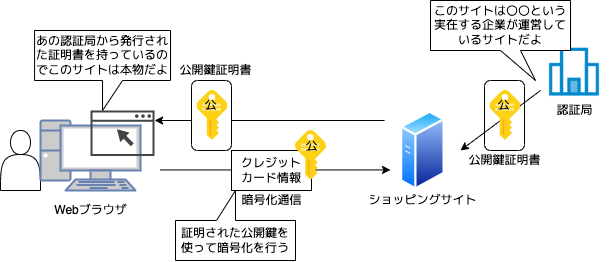

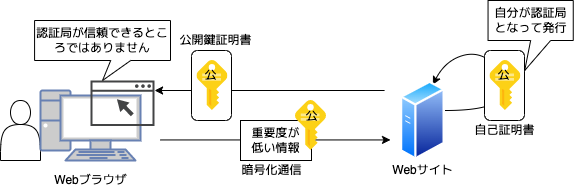

公開鍵証明書

-

重要な情報の送信の前には相手が本物かどうかを確かめる必要があるので、公開鍵証明書(SSL証明書)を用いる。

-

役割は2つ。

-

自己証明書は「暗号化通信できること」だけを保証する。信頼できる証明書でないため警告が出るが、公開鍵を使った暗号化通信を行うことは可能。

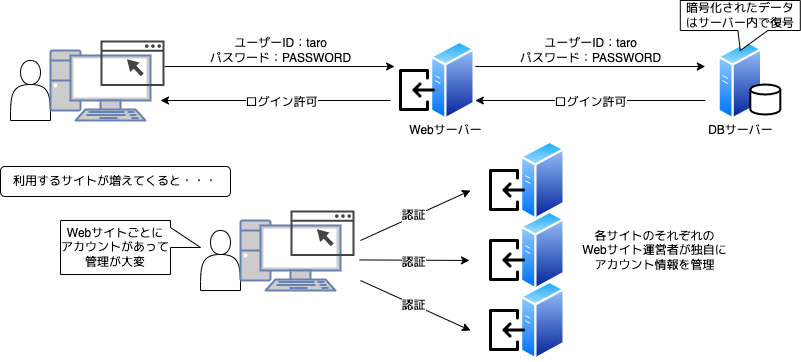

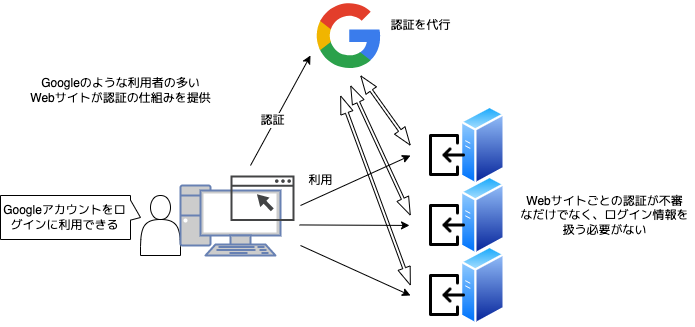

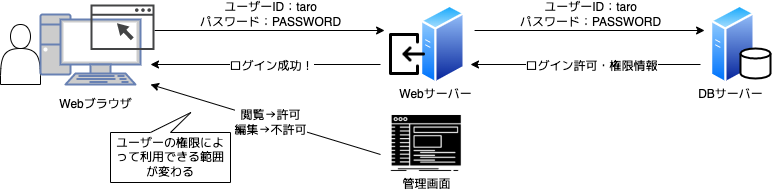

認証

-

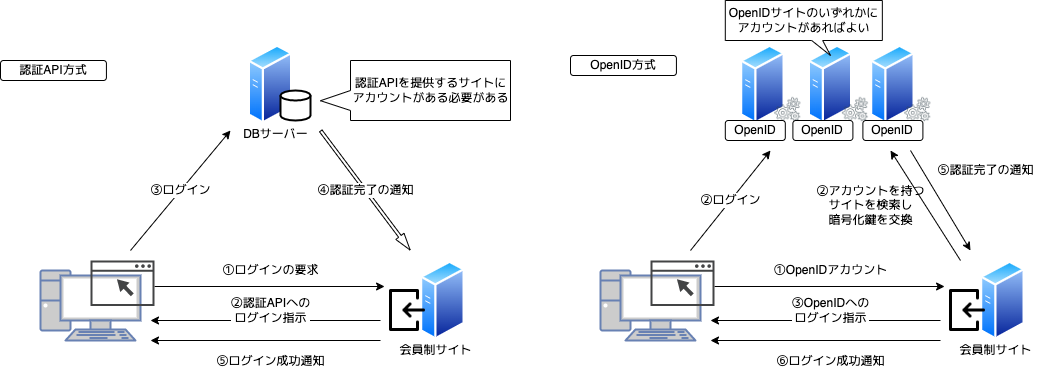

認証API:認証処理を提供する側は、処理の仕組みをAPIとして提供する

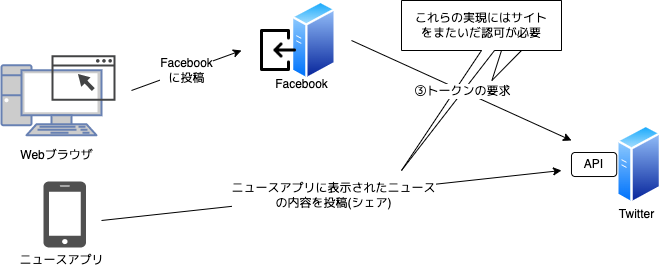

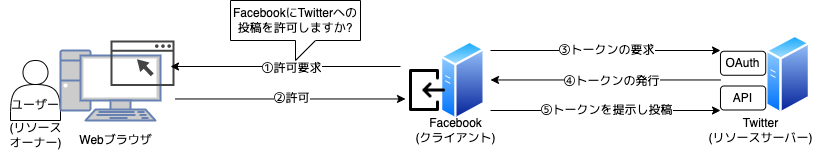

認可

-

OAuth:サイトまたいだ認可を行うプロトコル。クライアントとなるサイトがリソースオーナーの許可を受け、リソースサーバーのサイトのサービスを利用する。

-

OpenID Connect:OAuth2.0をベースに認証機能が追加されたプロトコル。認証・認可機能を実現できる。

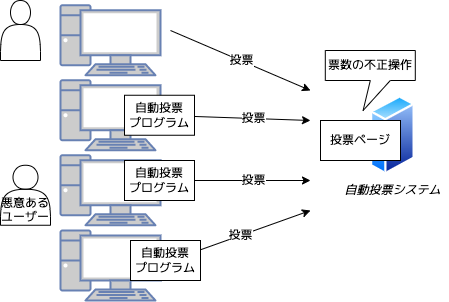

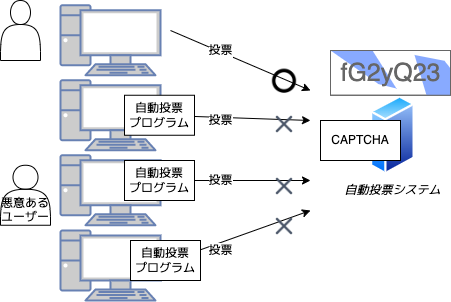

CAPTCHA

参考:Web技術の基本