はじめまして、大学生(2年)が暇に任せて、環境を作ってみました。

(具体的な構築方法については、各章の最後に)

(2024.07.06 追記)

この投稿からアップデートしたものも、投稿したので、ぜひ見てみてください。

0. 環境にもとめること

- タダ(無料)

- 賃貸の回線でも外部(大学、カフェなど)から自宅環境にアクセスできる

- 仮想マシンを気軽に作れる

- コンテナの勉強をできる

- ゲームもできる

話のネタにできる- セキュリティは大事

ここらへんをもとに何を使うかを検討した。

1. 使用したデバイス一覧

- Windowsのデスクトップ (NICを追加してLANを2本刺さるように)

- Windowsのノートパソコン (大学などからアクセス用)

- RaspberryPi 4 (4GB)

- NAS (Synology DS220j)

- スイッチングハブ (NETGERAR 8ポート)

- APもどき (BuffaloのルーターをAPモードで)

- 適当なドメイン (DNSをCloudflareに移管)

2. 環境の概要

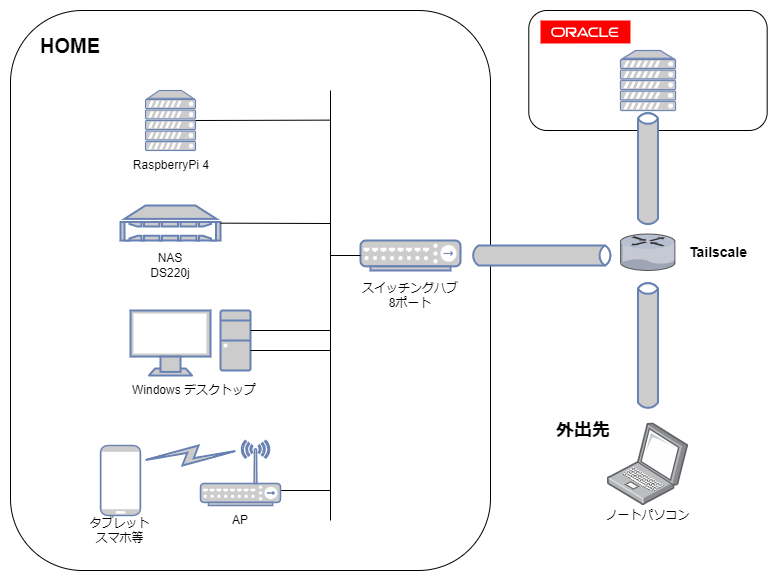

物理構成

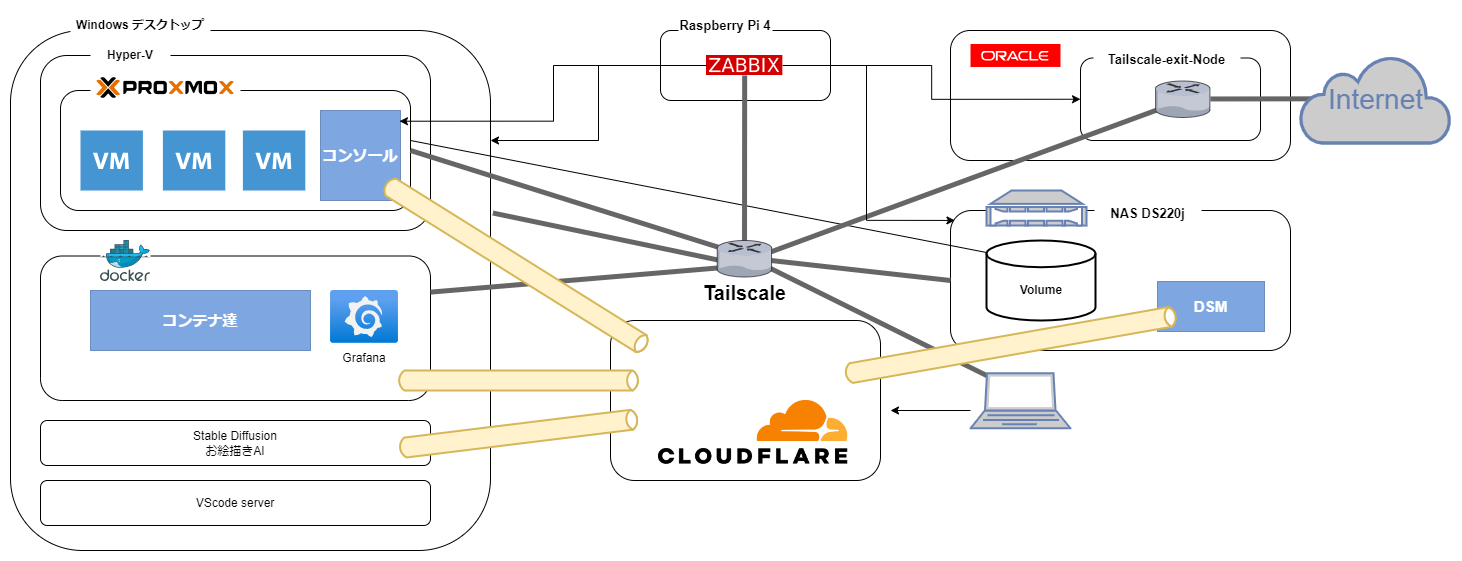

論理構成

これらの図のように、ブラウザでのGUIコンソールはCloudflareを、SSHなどはtailscaleを使用している(理由等は後述)

2. Cloudflareの構成

Cloudflareは、ざっくりというと、ファイアウォールに穴をあけないで、トンネルとかを使うことで、サイトとかの開放をできるようにする すごいやつやつです。

そして、Cloudflareは、localhostなどのGUIコンソール等をCloudflareのサービスを用いて外部からアクセスできるようにしている。

本来、CloudflareのDNSで外部からアクセスしようすると、ポートの開放、固定IP等の処理が必要になってくるが、賃貸の無料回線では、ルータの設定が一切できないため、ポートの開放等は不可能。

(ポート開放等を不十分な知識のままやるとセキュリティ的に多分よくない。)

ってことで、今回は、CloudflareのZero Trustを使用した。

詳しくは、本家のサイトを見てください。

また、ZeroTrustをもちいると、以下の画像のようにアクセスに認証を設定することができます。

Cloudflareの構築方法

まず、ドメインをどっかで買ってきます。 次に、CloudflareにDNSを移管します。 (ここまでは、Google先生を参照してください。)いよいよ、Cloudflareのトンネルを張っていきます。

この、Create a tunnelのボタンを押して、

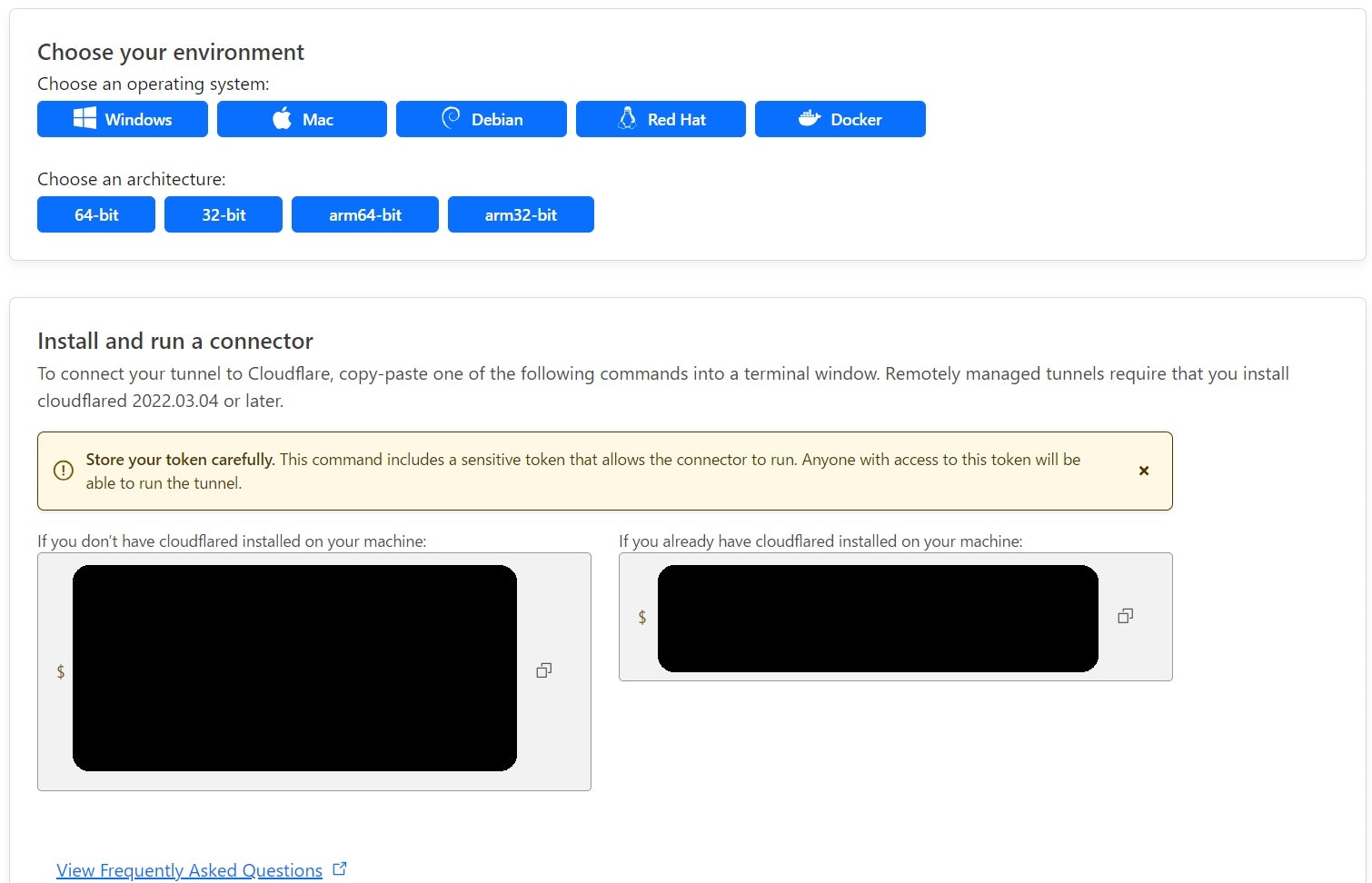

適当な名前を設定すると、以下の画像のような画面が出てきます。

そこで、インストールしたいマシンのOSを選択し、黒で塗りつぶされているところに出てくるコードをコピペすると、あっという間にトンネルを張ることができます。

そして、トンネルの口を設定していきます。

Public hostnames のところに、

外部からのアクセスで使うURL、

アクセスしたい先のURL、を入力します。

そうすると、自動的にDNSにCNAMEレコードが設定されます(便利)

しかし、このままだと、だれでもアクセスできるので、先ほどの画像のような認証を設定します。

先ほどの画面の、Applicationから、Add an applicationから、Self-hostedを選択します。

Overviewで適当な名前を設定、認証を必要とするURLのsubdomain(任意)、domain、path(任意)をせていします。(また、この時に、subdomainにワイルドカードの * を入れるとすべてのサイトに対して認証が必要になります。)

Policiesで、Create additional rulesなどにE-mailアドレスを入れるなどして、ポリシーを設定してください。

これによって、メールアドレスでの認証ができるようになります。

この段階で、tunnelを用いたSSHについても設定することができます。Browser renderingやEnable Binding Cookieなどの設定を変更してください。

自分自身、ちょっと前はこれを使っていましたが、そこまで使い勝手が良くなく、Tailscaleの方が便利でした。

認証画面でGoogleアカウントなどの外部の認証を使用したい場合は、

Cloudflare > Zero Trust > Setting から、Add a login methodから、

Googleなどの認証を追加してください。

3. Tailscaleの構成

Tailscaleは、WireGuardベースで、スマホ・タブレット・パソコンから、NAS、クラウドのVMに至るまで、ファイアウォールとかを気にせずに、幅広いデバイスをメッシュ型のVPNに接続することがプライベートネットワークを構築できる すごいやつ です。

詳しくは、本家サイトを見てください。

他の面白い使い方は、Internet WatchのイニシャルBのサイトを見てみてください。

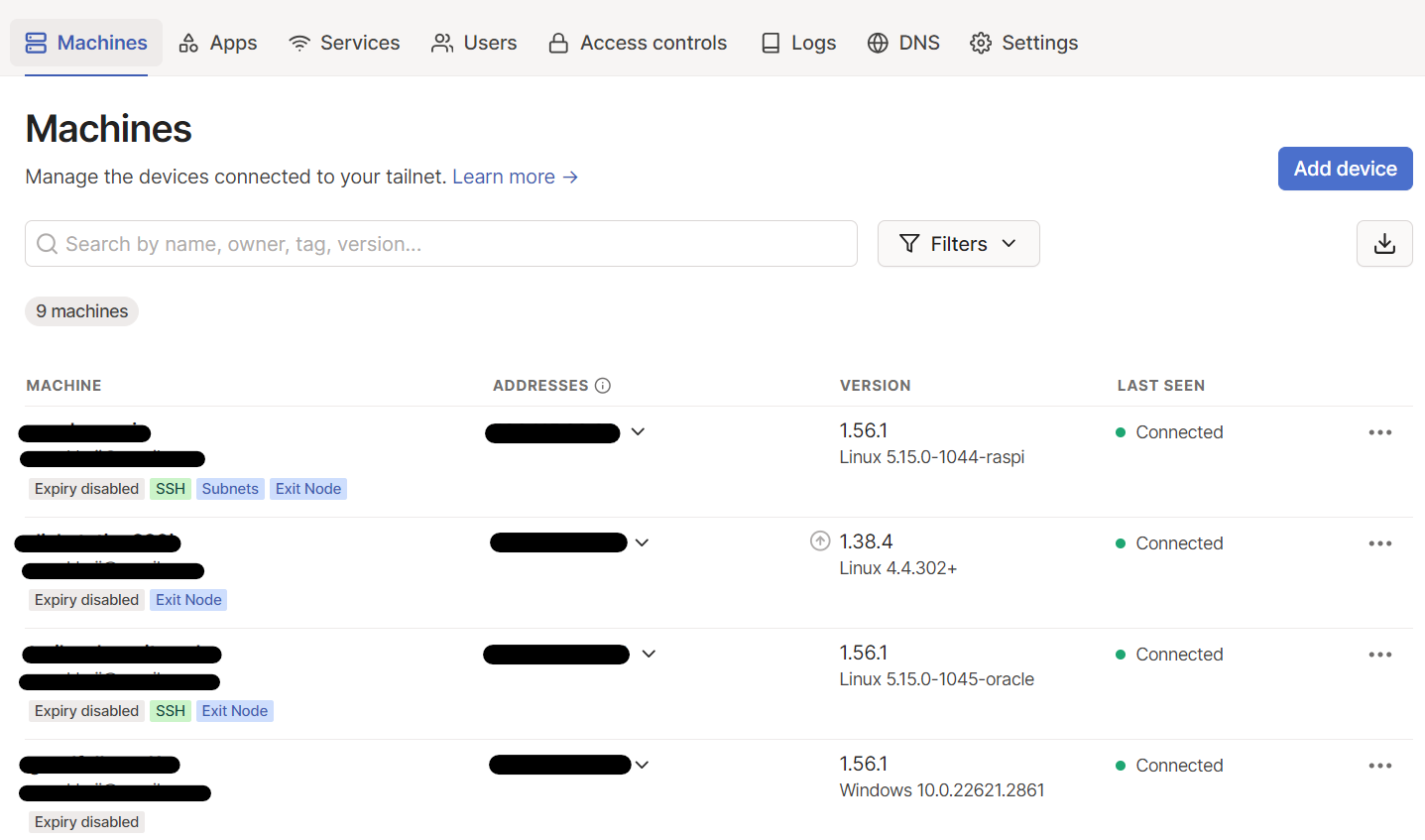

また、以下のような管理画面にて各デバイスのIPアドレスなどを管理することができます。

個人的にイチオシの機能は、Tailscaleを使うとSSHの鍵管理を任せられることです。

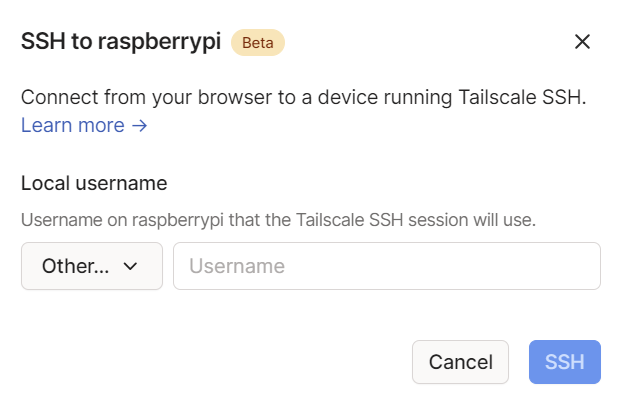

以下の写真のように、マシンの一覧画面からSSHを押してユーザー名を指定するだけで、別ウィンドウでSSH接続を開始することができる。

Tailscaleの構築について

Tailscaleのインストールは、公式サイトの手順 を参考にしてください。

また、SSHを有効にして使用する際は、以下のようにオプションを追加して起動してください。

tailscale up --ssh

Exit Nodeとして起動する際は、以下のようにオプションを追加して起動してください。

(Exit Nodeについては、公式サイトを確認してください。)

tailscale up --advertise-exit-node

また、家の外から家の中のデバイスにアクセスしたりするときには、サブネットルーターを利用してください。その際は、以下のようにオプションを追加して起動してください。サブネットルーターなどについては、公式サイトを参考にしてください。

tailscale up --advertise-routes=192.168.0.0/24,192.168.1.0/24

自分の場合は、OracleのAlways Free(ずっと無料)のインスタンスにTailscaleのExit Nodeを構築して使用しています。(フリーWifiへの対策などで)

これでも実測で20~30Mbps出ており、動画なども十分に楽しめる速度が出ている。

4. Proxmoxの構成

ProxmoxはDebianベースの仮想化環境を使えるようにしてくれるうえ、無料 のすごいやつです。

詳しくは、本家サイトを見てください。

最近、自宅サーバ界隈で話題になっていたので、採用してみました。

(うんちゃまさんのYoutubeチャンネルで拝見しました。)]

じぶんは、Proxmoxのためだけにマシンを用意できなかったので、デスクトップのHyper-V上にProxmoxを入れてますが、特に問題なく動いています。

Proxmoxの構築について

構築については、Nishiの独り言さんのサイトが非常にわかりやすかったです。

(ありがとうございました。)

Hyper-V上で使用する際の注意点

Hyper-Vで使用するときは、VMを作成してisoファイルをマウントして、

PowerShellで、

Set-VMProcessor -VMName <VMName> -ExposeVirtualizationExtensions $true

を実行して、Hyper-VのVMに入れ子を設定(Hyper-Vの仮想マシンで仮想化を有効に)してください。

ネットワークについてですが、マザーボード上のLANポート以外に、NICを刺しLANポートを増設して、NIC側の端子を、Hyper-Vの外部スイッチ(「管理オペレーティングシステムにこのネットワークアダプタの共有を許可する」のチェックを外す)を作成して接続することを強く勧めます。

(2024/10/21追記)

ネットワーク周りについてですが、

MACアドレスのスプーフィングを有効にするために

Get-VMNetworkAdapter -VMName <VMName> | Set-VMNetworkAdapter -MacAddressSpoofing On

を実行してください。

(GUIでも設定できるみたいです)

Hyper-v上のProxmoxのノードの設定 > ネットワークアダプター > 高度な機能 > MACアドレスのスプーフィングを有効にするをチェック

VLANを利用したい場合、仮想ネットワークアダプタを設定しないとVLANのタグが使えないので、

以下コマンドで使いたいVLAN IDを使えるようにします。

Get-VMNetworkAdapter -VMName <VMName> | Set-VMNetworkAdapterVlan -Trunk -AllowedVlanIdList "<使いたいVLAN ID>" -NativeVlanId 0

これで使いたいVLAN IDのタグがついたまま通信できます。

参考にさせていただいたサイト

Microsoft ”VMネットワークアダプタVLANの設定”

farmersentry様 Amebaブログ "Hyper-V内の仮想マシンで、VLANを利用する"

NASとのiSCSIとかも活用していきたいですね...

まだ、がっつり使いこなしていないので、また、すこし使いこなせるようになったら加筆したいと思います。

5. Zabbixの構成と監視

Zabbixが何かについては、書く必要はないだろう。言わずと知れた有名な監視などができるすごいやつです。(自分は、ラズパイにZabbix Serverを配置しています)

Zabbixの構築について

Zabbixのインストールは、公式サイトを参照してください。(個人的には、apacheで構成するとアクセスURLが、http://host/zabbix となるためCloudflareのトンネルでそのまま使えないので、Nginxを使用して http://host:8006 などに設定することをお勧めします。)

また、各デバイスにもZabbix agentをインストールしてください。これも公式サイトを参照してください。

Zabbix agentのインストールでは、/etx/zabbix/zabbix_agent2.confを以下を環境に合わせて修正してください。

Server= Zabbix_serverをインストールしたマシンのIPアドレス

ServerActive= Zabbix_serverをインストールしたマシンのIPアドレス

Hostname= 自分のホスト名

また、このServerなどのIPアドレスは、Tailscaleのアドレスでも全く問題ないです。

監視自体はZabbixだけでいいのですが、Zabbixより見やすく(かっこよく)見るために、自分がGrafanaをDocker上において、cloudflareのトンネル経由で確認できるようにしています。

Grafanaの構築について

Docker上なので、公式サイトを参考にサクッと立ててしまってください。

Zabbixでgrafana用のユーザを作成してAPIを設定して、Grafanaのhome > connection からZabbixをデータソースとして追加して、監視データをZabbixから取得しています。

最後に、暇に任せてかっこよくダッシュボードを作成してください。(画像にはぼかしを入れています)

6.まとめと今後の展望

これのほかにも、コンソールが多すぎて管理できないので、DashyをDockerに配置して管理しています。

(Dashy上にGrafanaを埋め込んだりもできます。)

とりあえず、自分の備忘録もかねてQiitaを書いてみました。

読みにくい部分も多いと思いますが、最後まで読んでいただきありがとうございました。

今後は、Proxmoxを本格的に動かしたり、k8sをDockerに入れたり...したいですね。

ミスも多いかと思います。ミスや改善点など見つけてくださった方やアドバイスなどをいただける方は、連絡いただけたらと思います

続報(2024.07.06 追記)

この投稿からアップデートしたものも、投稿したので、ぜひ見てみてください。