目的

この記事の目的は、AWSの機能を試してみることです。

AWSの無料枠は「無料トライアル」、「12 か月間無料」、「常に無料」の3種類があります。

このうち「12か月無料」を、それぞれのサービスを開始してから12か月だと思っていた僕。

この前メールが来て、アカウント作成から12か月だと知りました...

なので今回はそれを使ってみようじゃないかと、そういうことです。

長いので、キャッチアップしながら何回かにかけて書こうと思います!

今回やること

今回の目標は以下の7つ。

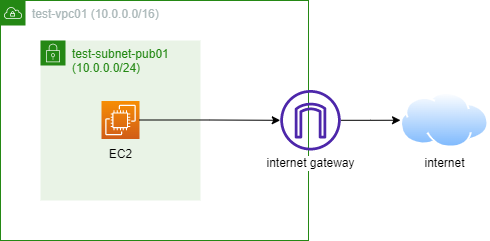

- VPCを作成する

- サブネットを作成する

- インターネットゲートウェイを作成する

- ルートテーブルを作成する

- EC2インスタンスを作成する

- セキュリティグループを設定する

- SSH接続する

環境

- windows 10

- Amazon Linux 2

いざ出陣

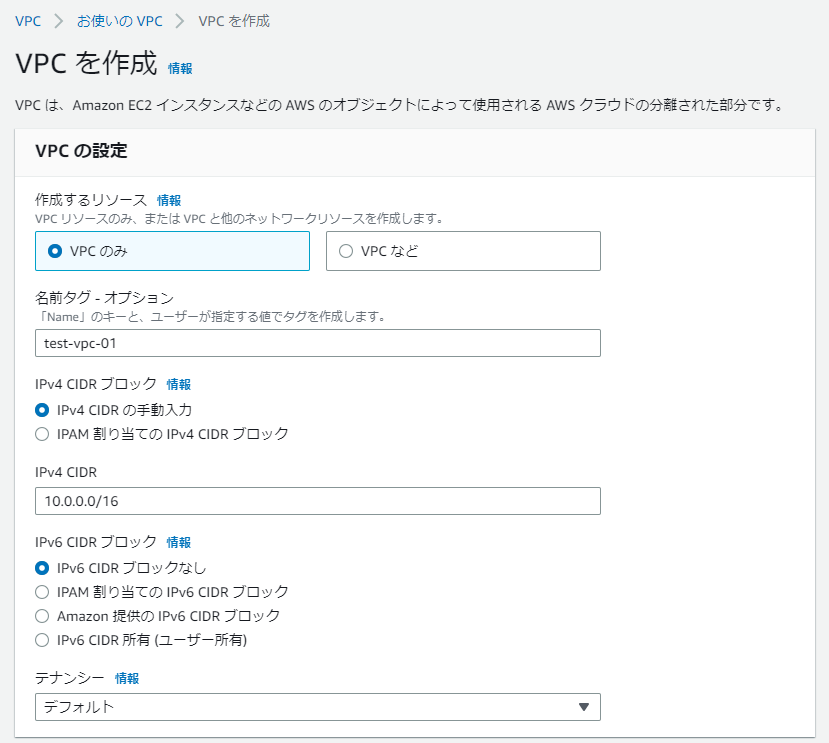

VPCの作成

Amazon Virtual Private Cloud(VPC)は、AWS上に作成できるプライベート仮想ネットワーク空間です。VPCを使用することで、AWS (Amazon Web Services) 上のリソースを仮想的にプライベートネットワーク内に配置できます。

- AWSコンソールにログインし、VPCを開きます。

- VPCのダッシュボードで、「VPCを作成」をクリックします。

- 以下の項目を設定します。

- 作成するリソース

- 「VPC のみ」を選択

- 名前タグ - オプション

- test-vpc-01

- IPv4 CIDR ブロック

- 「IPv4 CIDR の手動入力」で「10.0.0.0/16」を入力

- IPv6 CIDR ブロック

- 「IPv6 CIDR ブロックなし」を選択

- テナンシー

- 「デフォルト」を選択

CIDR ブロックについて

CIDRブロック(サイダーブロックと読むらしい)は、VPC内で使用されるIPアドレスの範囲を決定するために使用されます。

たとえば上のようにVPCのCIDRブロックが 10.0.0.0/16 の場合、VPC内で使用できるIPアドレスの範囲は、10.0.0.0 〜 10.0.255.255 となります。このうち、10.0.0.0はネットワークアドレス、10.0.255.255はブロードキャストアドレスという特別なアドレスで、ネットワーク内のサーバーなどに割り当てることはできません。

サブネットの作成

- VPCダッシュボードの左のメニューから、「サブネット」を選択します。

- 「サブネットを作成」をクリックします。

- 以下の項目を設定します。

- VPC

- 上で作成した「test-vpc-01」を選択

- サブネット名

- test-subnet-pub01

- アベイラビリティーゾーン(AZ)

- 「アジアパシフィック (東京) / ap-northeast-1a」を選択

- IPv4 CIDR ブロック

- 10.0.0.0/24

他は、デフォルトでサブネットを作成します。

インターネットゲートウェイの作成

- VPCダッシュボードの左のメニューから、「インターネットゲートウェイ」を選択します。

- 「インターネットゲートウェイの作成」をクリックします。

- 名前タグを「test-internetgateway01」にして、インターネットゲートウェイを作成します。

- 一覧画面から作成したインターネットゲートウェイを選択し、右上の「アクション」から「VPCにアタッチ」を選択します。

- VPCに上で作成した「test-vpc-01」を選択し、「インターネットゲートウェイのアタッチ」をクリックします。

- インターネットゲートウェイ一覧画面で、状態が「Attached」になっていれば完了です。

ルートテーブルの作成

- VPCダッシュボードの左のメニューから、「お使いの VPC」を選択します。

- 上で作成した「test-vpc-01」を選択し、「詳細」から「メインルートテーブル」のリンクをクリックして開く。

- 「ルート」から「ルートを編集」を開く。

- 「ルートを追加」をクリックし、以下の項目を設定する。

- 送信先

- 0.0.0.0/0

- ターゲット

- 上で作成したインターネットゲートウェイをプルダウンから選択

EC2インスタンスの作成

- AWSコンソールにログインし、EC2を選択します。

- EC2のダッシュボードで、「インスタンスを起動」をクリックします。

- 以下の項目を設定します。

- Name and tags

- test-ladder-server

- アプリケーションおよび OS イメージ

- 「Amazon Linux 2 AMI (HVM) - Kernel 5.10, SSD Volume Type」を選択(無料枠対象)

- インスタンスタイプ

- 「t2.micro」にします(無料枠対象)

- ※ tはインスタンスタイプ、2はバージョン、microはインスタンスサイズです

- VPC - 必須

- 上で作成した「test-vpc-01」を選択

- サブネット

- 上で作成した「test-subnet-pub01」を選択

- パブリック IP の自動割り当て

- 「有効化」を選択

- ファイアウォール (セキュリティグループ)

- 「既存のセキュリティグループを選択する」 → 「default」を選択

- ※ あとで設定します

キーペア (ログイン)

「新しいキーペアの作成」をクリックし、キーペア名だけ入力してキーペアを作成します。pemファイルを保存する画面ができるので、好きなとこに保存してください。キーペア名は今回は「testkey01」にします。

他は、デフォルトでインスタンスを起動します。

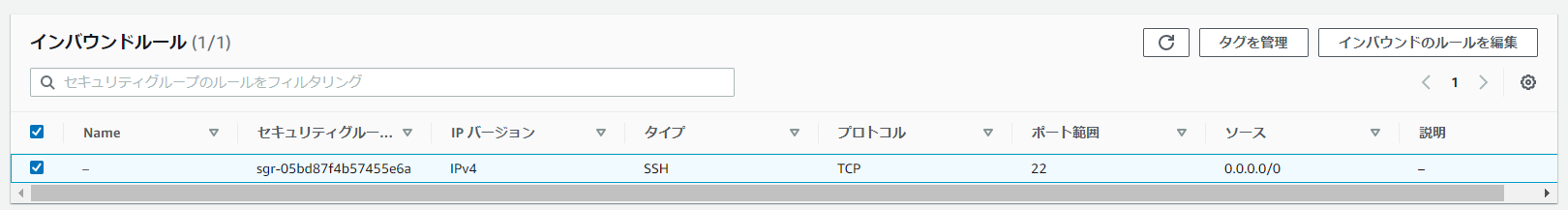

セキュリティグループの作成

- EC2ダッシュボードの左のメニューから、「セキュリティグループ」を選択します。

- 「セキュリティグループの作成」をクリックする。

- 以下の項目を設定します。

- セキュリティグループ名

- test-sg01

- 説明

- 任意に設定

- VPC

- 上で作成した「test-vpc-01」を選択

- インバウンドルール

- タイプに「SSH」、ソースに「Anywhere-IPv4」を選択

- アウトバウンドルール

- タイプに「SSH」、ソースに「Anywhere-IPv4」を選択

Public DNS割り当ての有効化

- VPCのダッシュボードで、「VPC」をクリックします。

- VPCの一覧画面から作成したVPCを選択し、右上の「アクション」から「VPCの設定を編集」を選択します。

- 「DNS 設定」で「DNS 解決を有効化」と「DNS ホスト名を有効化」にチェックを付けます。

- 「保存」をクリックします。

- サブネットの一覧に移動します。

- 作成したサブネットを選択し、「アクション」 → 「サブネットの設定を編集」

- 「パブリック IPv4 アドレスの自動割り当てを有効化」にチェックを付けます。

pemファイルの権限編集

- エクスプローラーでtestkey01.pemのプロパティを開く。

- 「セキュリティ」 → 「編集」を開く。

- すべてのオブジェクトを削除し、「追加」を押す。

- 「詳細設定」から「検索」を押すと、検索結果に自分が表示されるので選択する。

- 「アクセス許可」から「フルコントロール」の許可にチェックを入れる

- 適応を押して戻る。

EC2インスタンスへの接続

- コマンドプロンプトを開き、pemファイルが置いてあるディレクトリまで移動します。

- 以下のコマンドを入力

ssh -i testkey01.pem ec2-user@${パブリック IPv4 DNS}

パブリック IPv4 DNSは、EC2の詳細から確認できます。

何か聞かれたら「yes」で進んで以下のように表示されたら踏み台へのアクセスは完了です。

Elastic IP addressの割り当て

IPアドレスがサーバーの再起動時に変更されないよう、Elastic IP addressの割り当てを行います。

- VPCのダッシュボードで、「Elastic IP」をクリック。

- 「Elastic IP アドレスを割り当てる」をクリック。

- ネットワークボーダーグループをVPCと同じものに指定。

- 「割り当て」をクリック

- 「アクション」→ 「Elastic IP アドレスの関連付け」 を開く

- 「インスタンス」でプルダウンから関連付けたいインスタンスを選択し、関連付ける。

- EC2インスタンスの詳細に、画像のように「Elastic IPアドレス」が表示されていれば完了。

コマンドプロンプトを見ると、IPアドレスを変更したことで追い出されているので再度ログインすればOKです!

ssh -i testkey01.pem ec2-user@${Elastic IPアドレス}

余談

なんかAWSコンソールのUIが変わってて、調べても結構時間かかりました...

次は踏み台から入るインスタンスを作ります。

やりたいこと多くて時間が足りないね。

続き

追記(2023/04/26)