a long time ago in a galaxy far far away

遙か昔のことです…

会社のネットワークが、DHA(Directory Harvest Attack(ディレクトリ獲得攻撃))の被害を被りました。

教訓として、記録・公開します。

前提

- あくまで遙か昔のことで、直後に物理的・論理的にリプレースし、徹底的に対策済みです。

- メールサーバーがオンプレミスでした。

当時は「IT企業なのだから、メールサーバーを自社で構築・運用していないのはちょっと恥ずかしい」という時代でした。

事象の概要

- 大量(数万)の宛先不明メールを受信しました。

- 上記がメールサーバー内で滞留(数万)し、パフォーマンス低下⇒システム不調となりました。

- 滞留メール削除・対策等で工数を浪費しました(夜間・週末・月末に集中)。

DHAとは?

スパム業者などがメール・アドレスを収集するハーベスティングの手法の1つ。自動生成したメール・アドレスを特定のドメインに送信し、有効なメール・アドレスを収集する行為のこと。

ハーベスティングを実行するために、大量の電子メールを送りつける結果、対象のメール・サーバやネットワークに大きな負荷を掛ける「攻撃」にもなることから、DHA攻撃と呼ばれる。

Webサイトなどから有効なドメイン名を収集し、そのドメイン名のメール・アドレスを自動生成し、次々と送信することで、あて先不明のエラーが返信されなかったメール・アドレスを“有効なメール・アドレス“として収集する。

事象

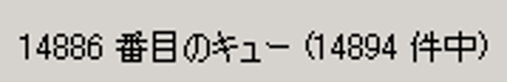

キュー状況

SMTPログ(ファイルサイズ)

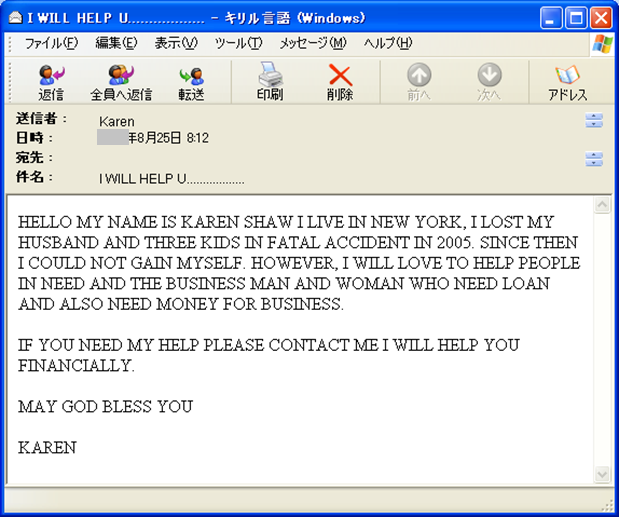

メール内容

件名や本文は全て同じで意味はありません。

!!このようなメールは開けてはいけません!!

どこから?

メールのソースを見ると、ナイジェリア発のようでした。

Received: from User ([41.203.64.134] RDNS failed) by ・・・

渦中の対応策

実行した事

| 対応策 | 結果 |

|---|---|

| タールピット | × |

| グローバルIPのフィルタリング | × |

| RBL(Realtime Blocking List)によるブロック | × |

| 送信元メールアドレスのフィルタリング | ○ ただし、直ぐに違うアドレスを騙って再開するので、あまり意味無し |

メールアドレスのフィルタリング

多数滞留させると、サーバーが障害を起こし、削除メールを検索・表示するのに長時間必要になり、実質操作不能になります。

脅迫観念に追われながら、出来る限りリアルタイムで手動で対応しました。

FROM/受信時/削除件数

aaaa@aaaa.aaaa.aaaa/23:16-05:04/420824

フィルタ設定しても、直ぐに違うアドレスで再開

bbbb@bbbb.bbbb.bbbb/05:19-05:30/4514

フィルタ設定しても、直ぐに違うアドレスで再開

cccc@cccc.cccc.cccc/05:45-05:47/1106

フィルタ設定しても、直ぐに違うアドレスで再開

dddd@dddd.dddd.dddd/05:57-05:58/666

原因

- ネットワーク構成の甘さが致命的でした(恥ずかしいので、詳細は記載しません)。

- とにかく危機感の欠如。

対策

情報セキュリティ対策上、詳細は記載出来ませんが、コストも投下し、徹底的に対策しました。

最後の雑記

- キューが溜まり過ぎると、メールサーバーがフリーズして操作できなくなります、追随して、手動でキューを削除するしかないので、攻撃中は、不眠不休で対応しました。

- 最も悲惨だったのは、夏休み家族旅行中、宿に着いた瞬間に攻撃が開始され、旅館で寝ずに対応しました(監視されているかのよう)、翌日、車で移動しながらも、SAなどで止まって対応しました、「心ここにあらず」家族にも悪い事をしました。

- 相手も、こういう希少な(穴の開いている)ICT資源が枯渇しないように=対策されないように、毎月だいたい20日~月末のみしか攻撃してきませんでした、その間もたまに「休日」があったり。

- 攻撃が途絶えると「対策が効いた」と勘違いする、という効能もある気がします、敵はプロです

- ネットワークやメールサーバーのスキルを、止むに止まれず会得しました、やれば出来ます。

- メールシステムというのはとても原始的なものですね、敵の手法を調べ、試しに外部から当社メールサーバーへ実行、簡単に出来ました・・・

責任はもちろん別として、

問題のポンコツネットワーク構成は、私の仕業ではありません。

最後に少しだけ名誉を主張します。