はじめに

Amazon VPC Lattice が GA しました。

Announcing the general availability of Amazon VPC Lattice

Lattice は、VPC上のインフラを抽象化してサービス間通信をシンプルにするためのサービスで、re:Invent にて発表されて以来 Preview の状態となっていました。

この記事は、早速触ってみたといういわゆる「やってみた」系記事です。

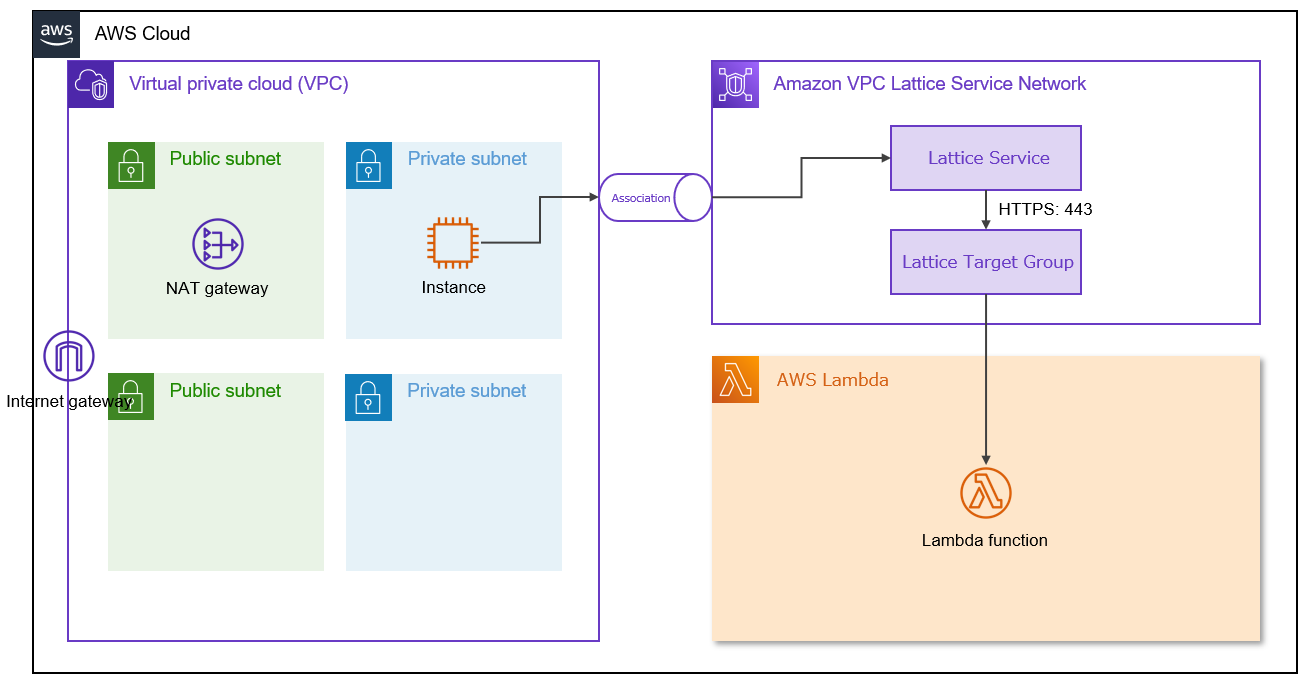

構成

普通の構成の VPC の Private Subnet にいる EC2 Instance から、VPC Lattice サービスとして登録された Lambda に対して HTTPS でリクエストして、レスポンスが返ってくるかを確認します。

VPC Lattice の設定

今回は初回なので、サービスに慣れ親しむためにもマネジメントコンソールを使って VPC Lattice を設定していきます。

なお、VPC や EC2 インスタンス、Lambda 関数については本筋ではないので、既に構築されているところからスタートします。

EC2 インスタンスは、 AmazonLinux2023のデフォルトのものにSSMManagedInstanceCoreがアタッチされたIAM Roleを付与してSession Managerで接続しています。

Lambda は Python3.9 ランタイムのデフォルトのままのものがデプロイされています。

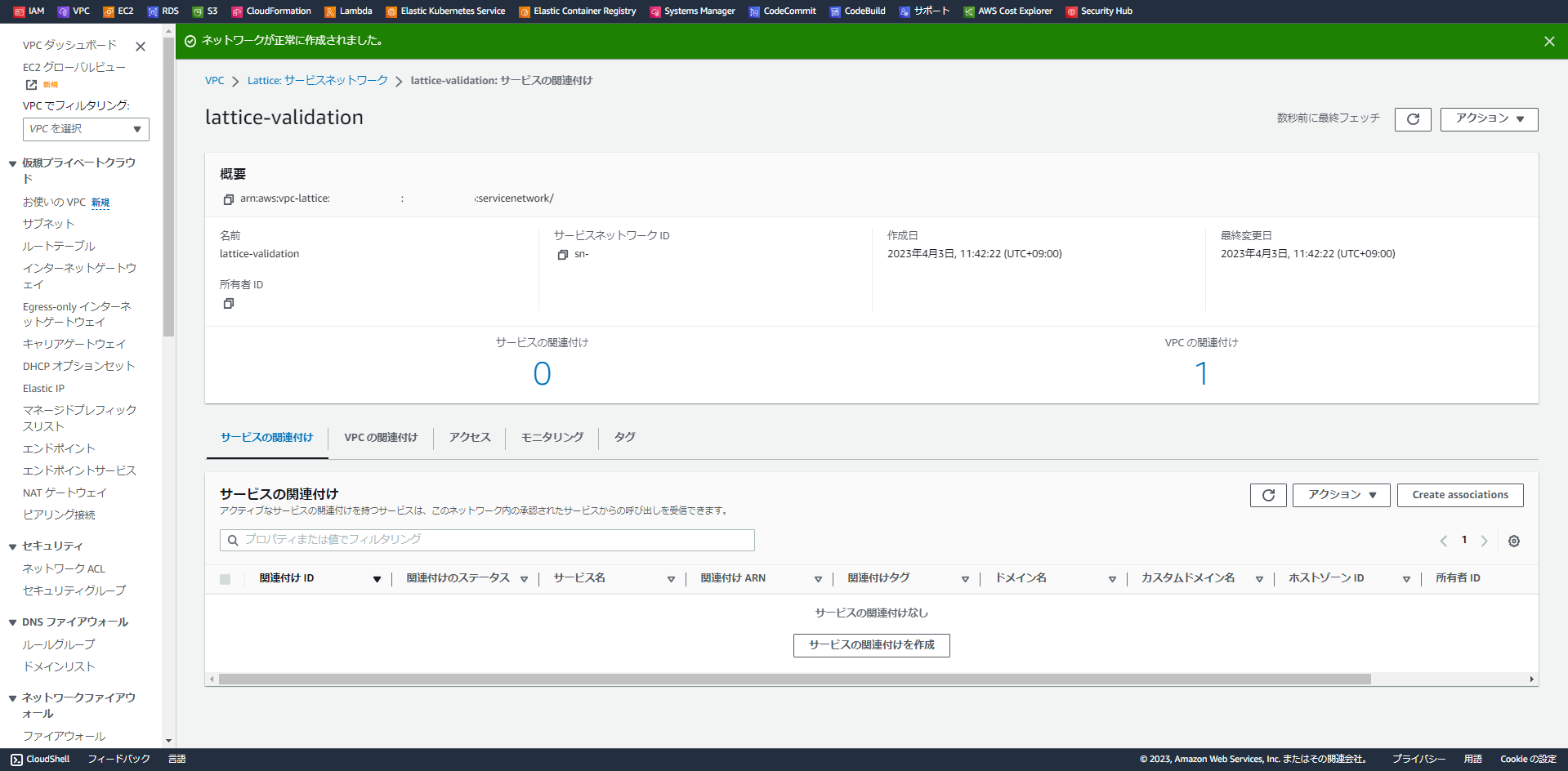

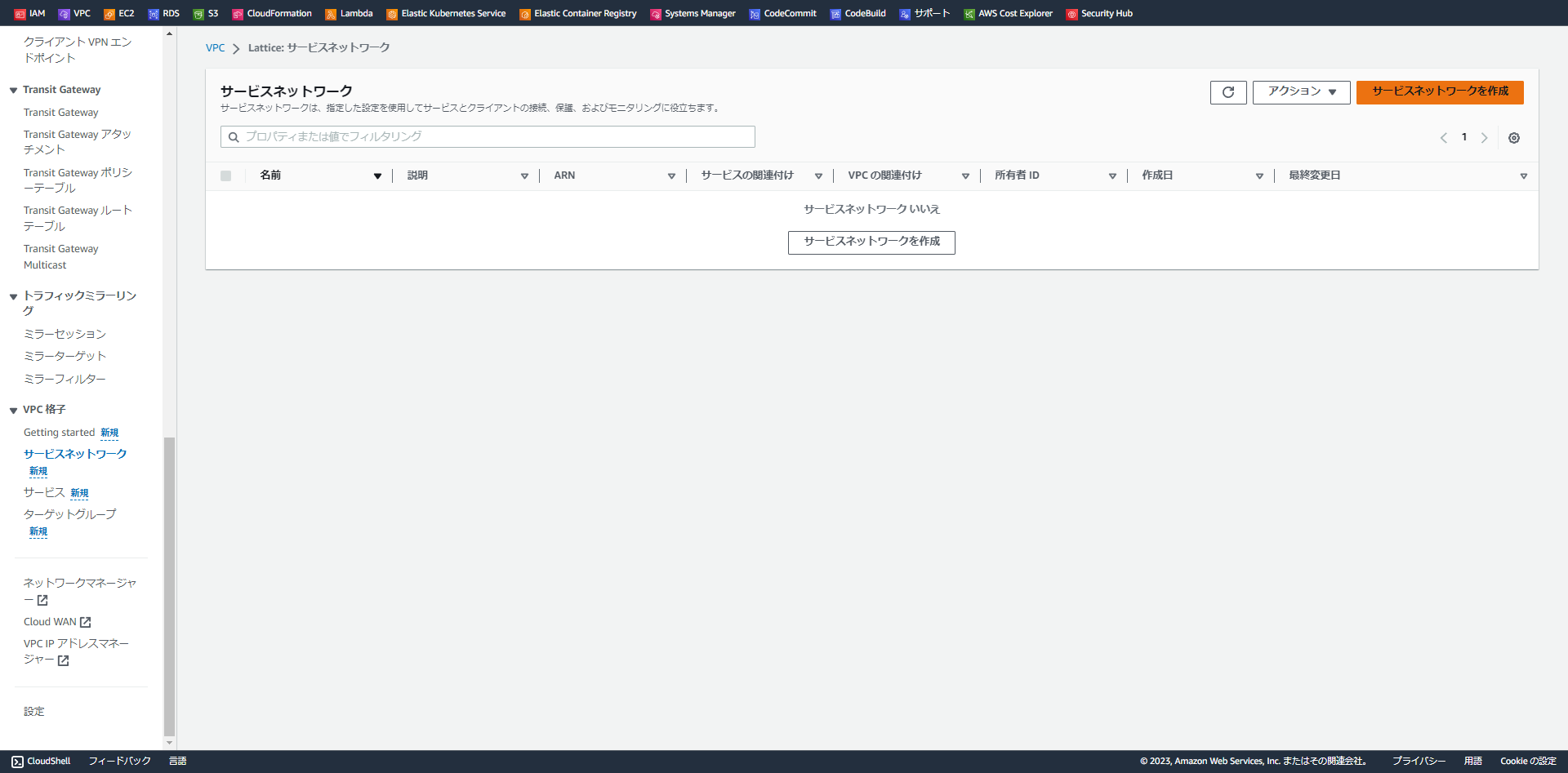

VPC Lattice Service Network の作成

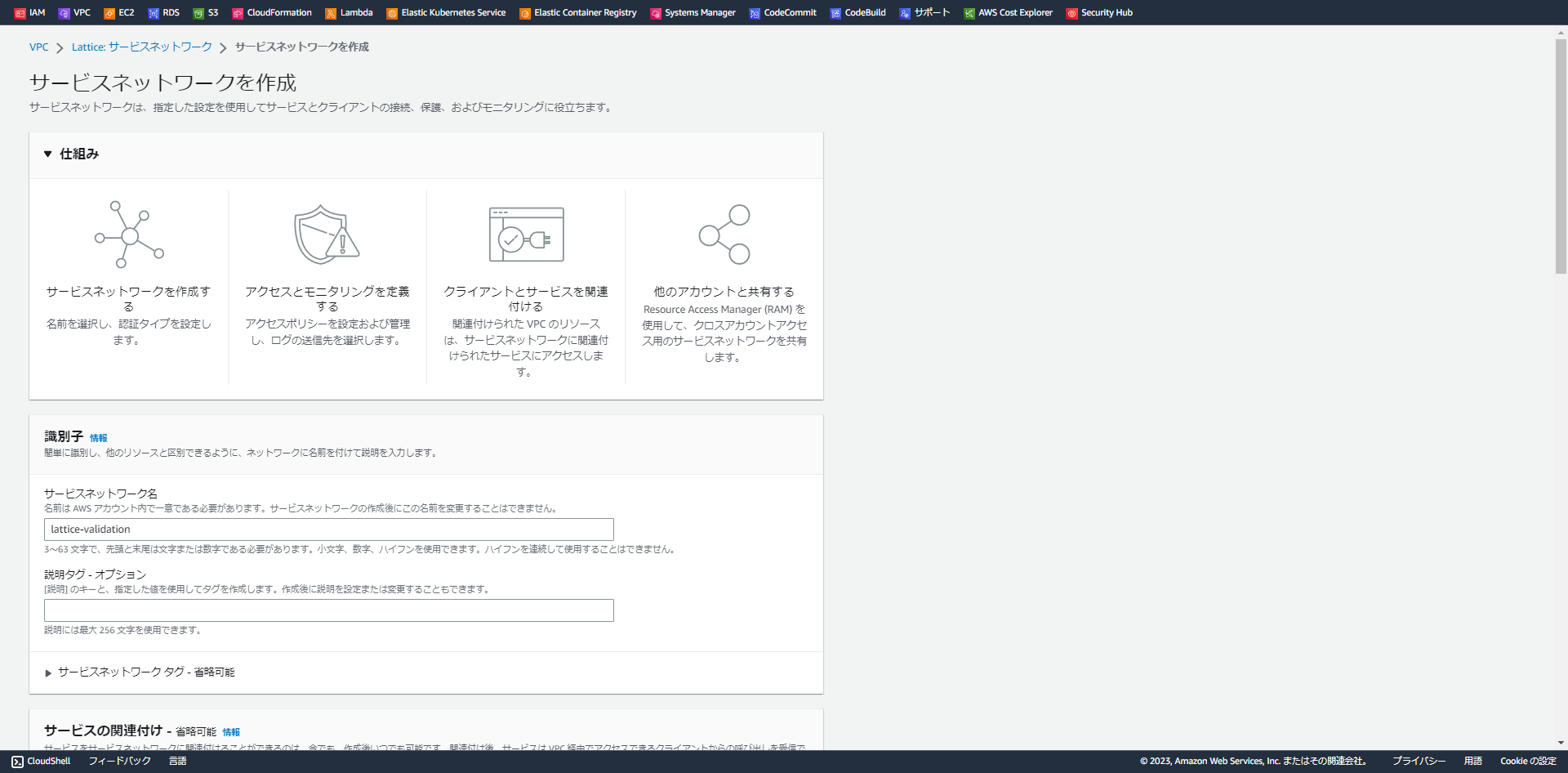

・VPC マネジメントコンソールから、VPC格子(Lattice)-サービスネットワークを開いて、「サービスネットワークを作成」をクリック。

・作成画面が開くので、サービスネットワーク名を入力。※ネットワーク名は、FQDNにも使われるようなので、小文字数字ハイフンのみ入力可能です。

・下にスクロールすると「VPCの関連付け」ボタンがあるので、クリックしてVPCを選択します。

ここで選択したVPC上のサービスは、Latticeサービスとして登録されているサービスへルーティングができるようになります。

今回は、EC2が置いてあるVPCを選択しますが、Latticeサービスと連携したいVPCが複数ある場合はここで複数のVPCを指定してください。

また、Latticeサービスへのインバウンドトラフィックを許容するセキュリティグループもここで指定します。

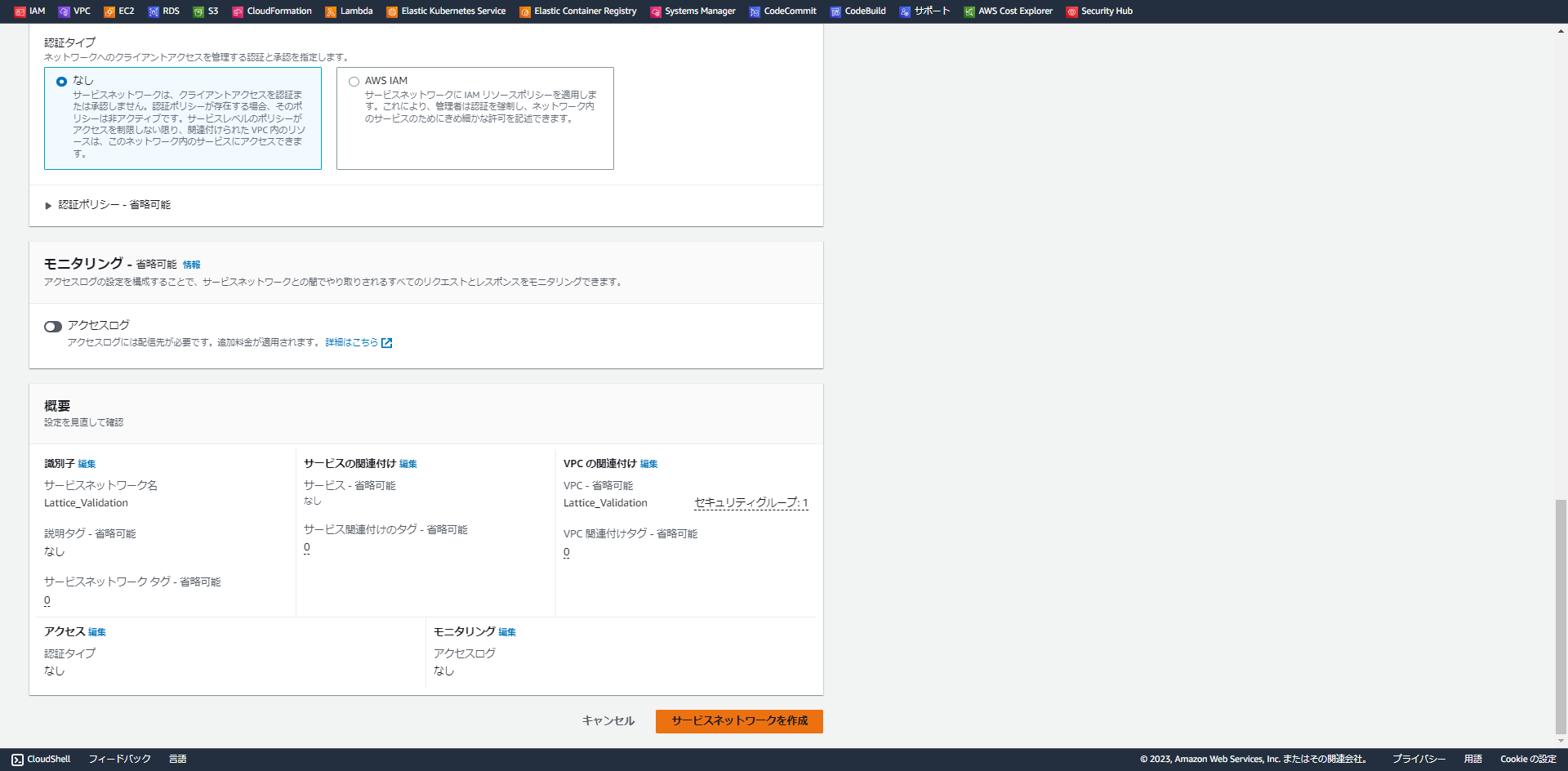

・さらに下にスクロールすると、認証やモニタリング等もここで設定できるみたいです。

とりあえず今回は疎通を見たいだけなので、ここはデフォルトのままスルー。

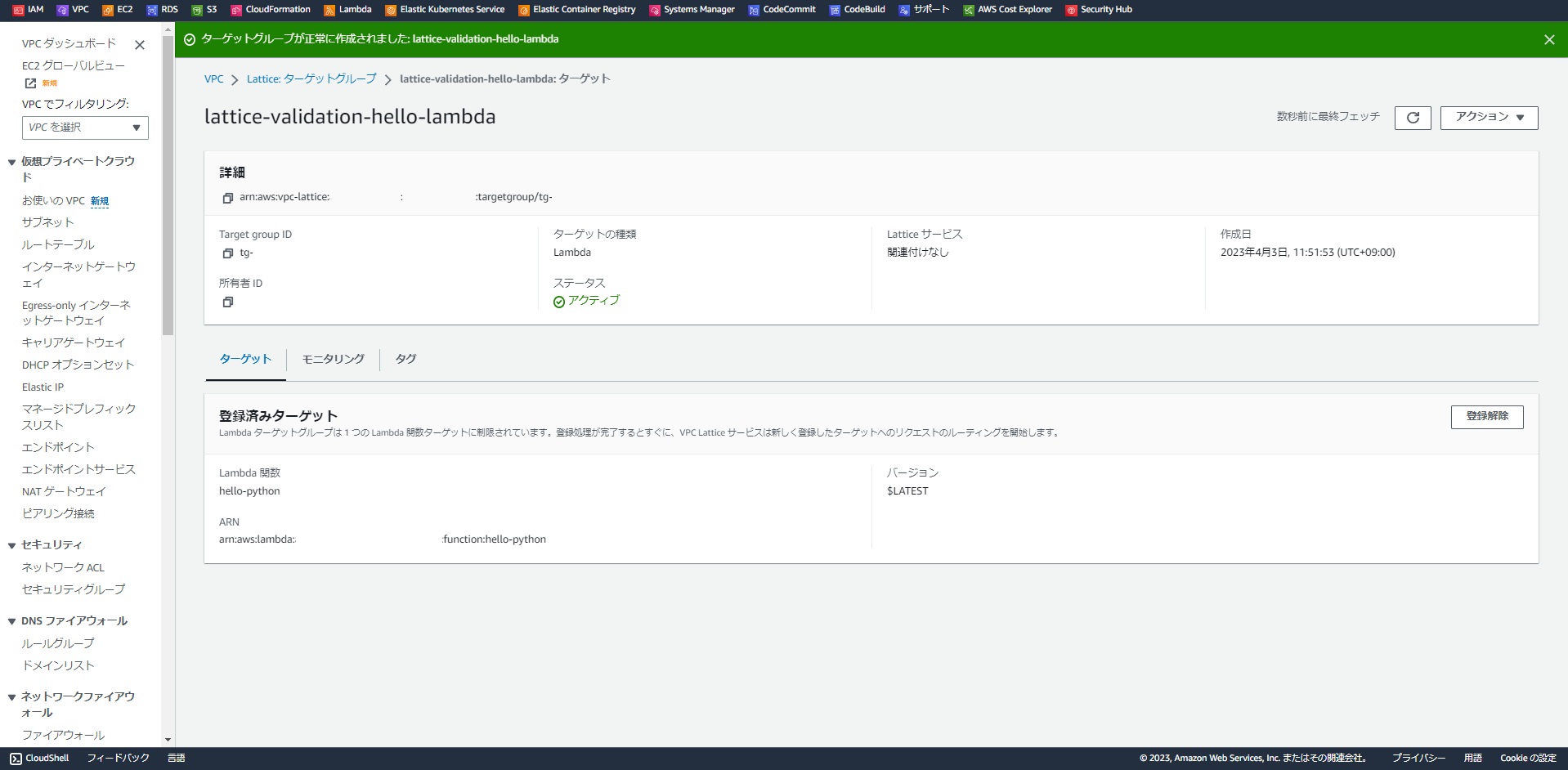

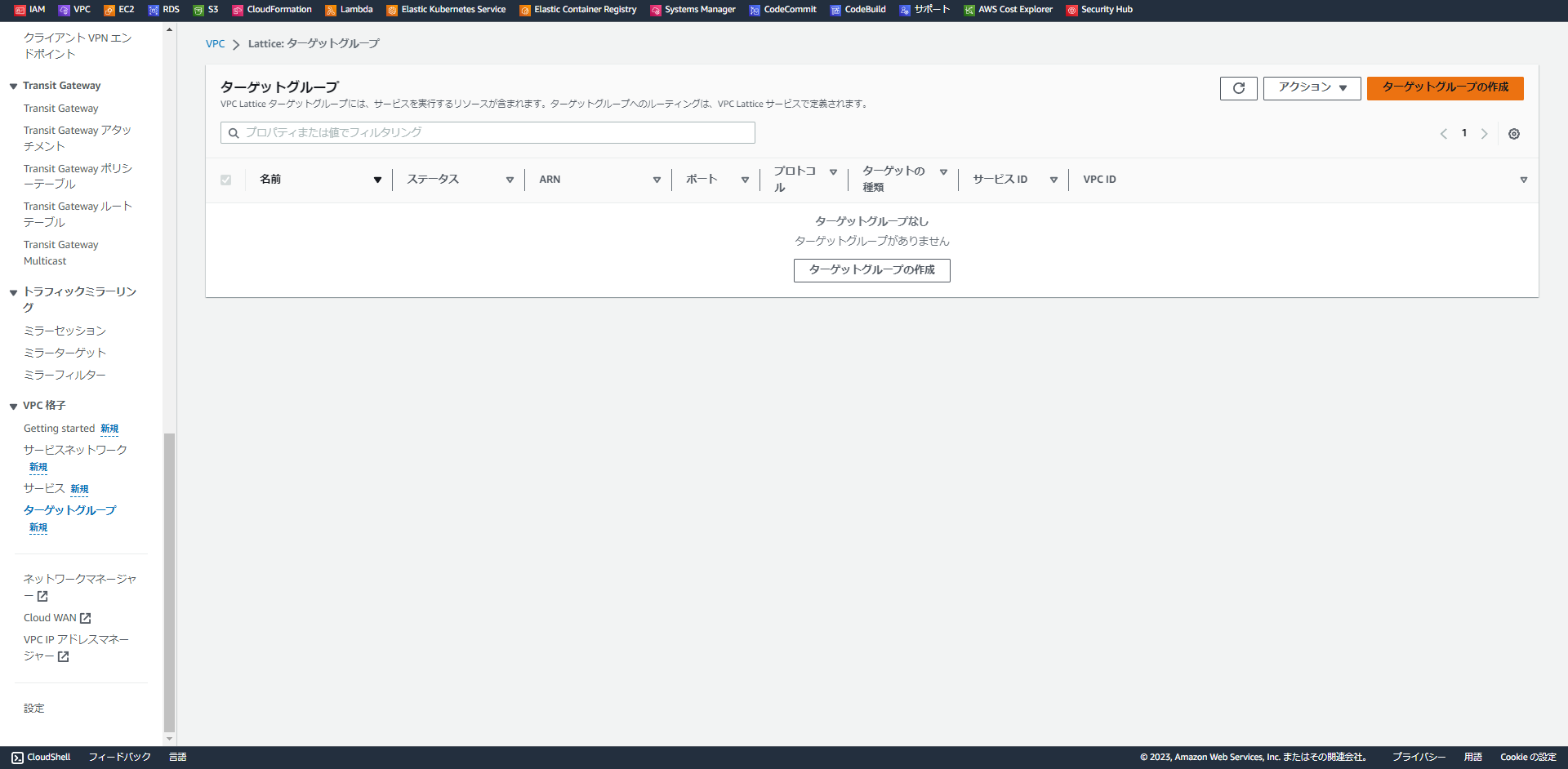

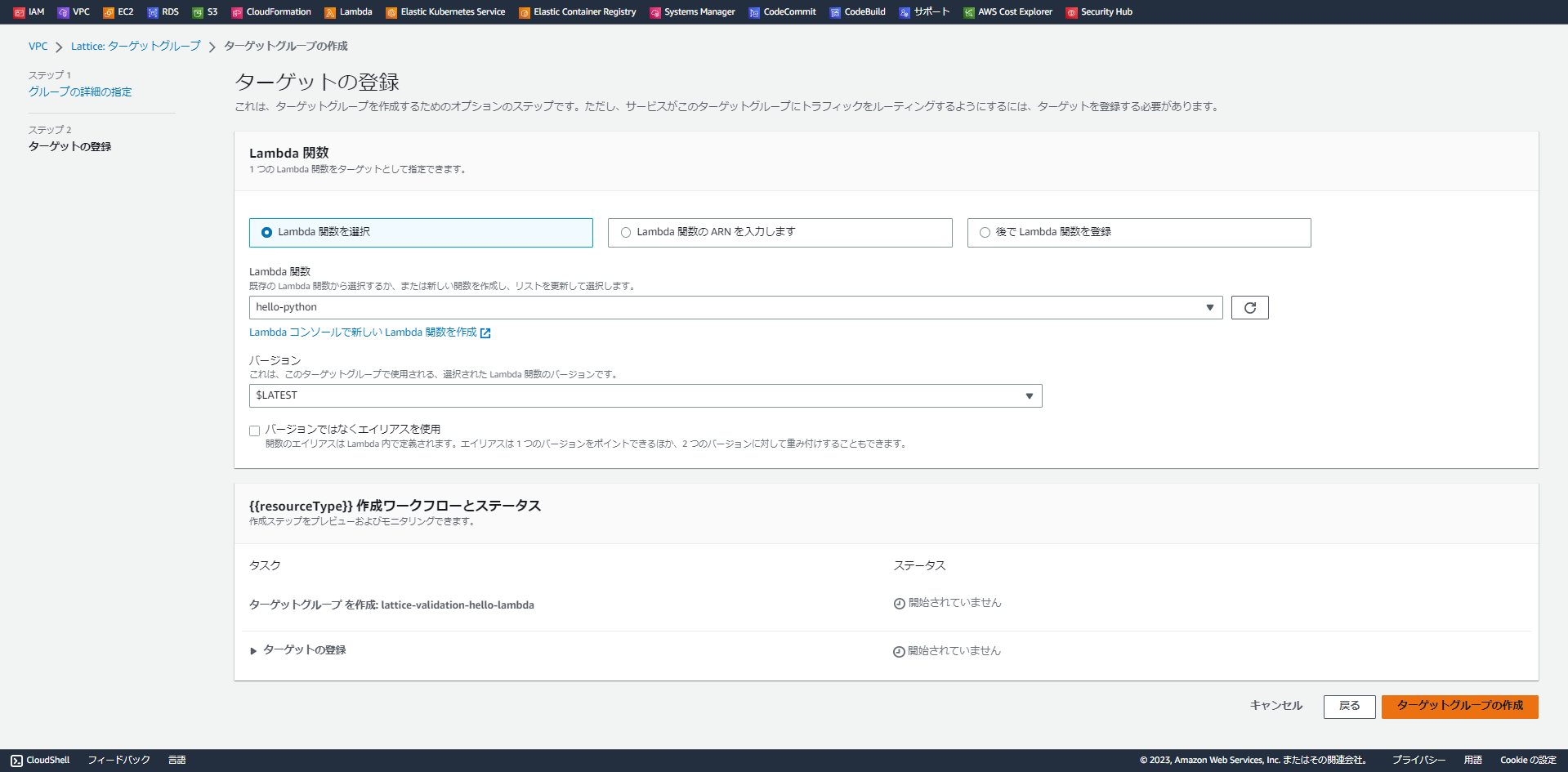

VPC Lattice Target Group の作成

・次にターゲットグループを作ります。VPC格子(Lattice)の下のターゲットグループ画面に移動して、「ターゲットグループの作成」をクリックします。

・今回はLambdaをターゲットにするので、「Lambda 関数」を選択してターゲットグループ名を入力します。

入力ができたら、「次へ」をクリック。

・ターゲットの登録画面で、Lambda関数をドロップダウンリストで選択できるので、選択します。

その後、「ターゲットグループの作成」をクリック。

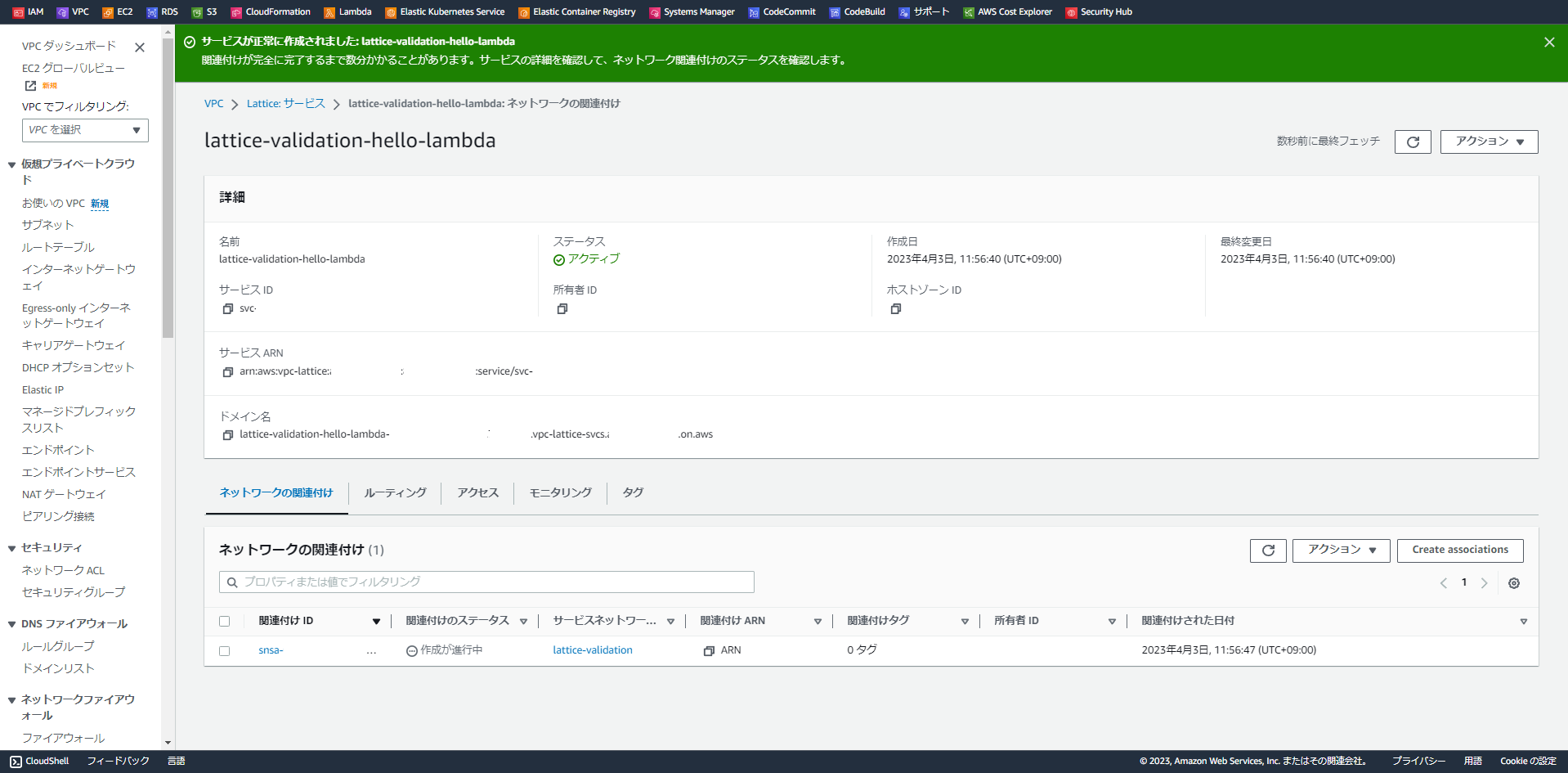

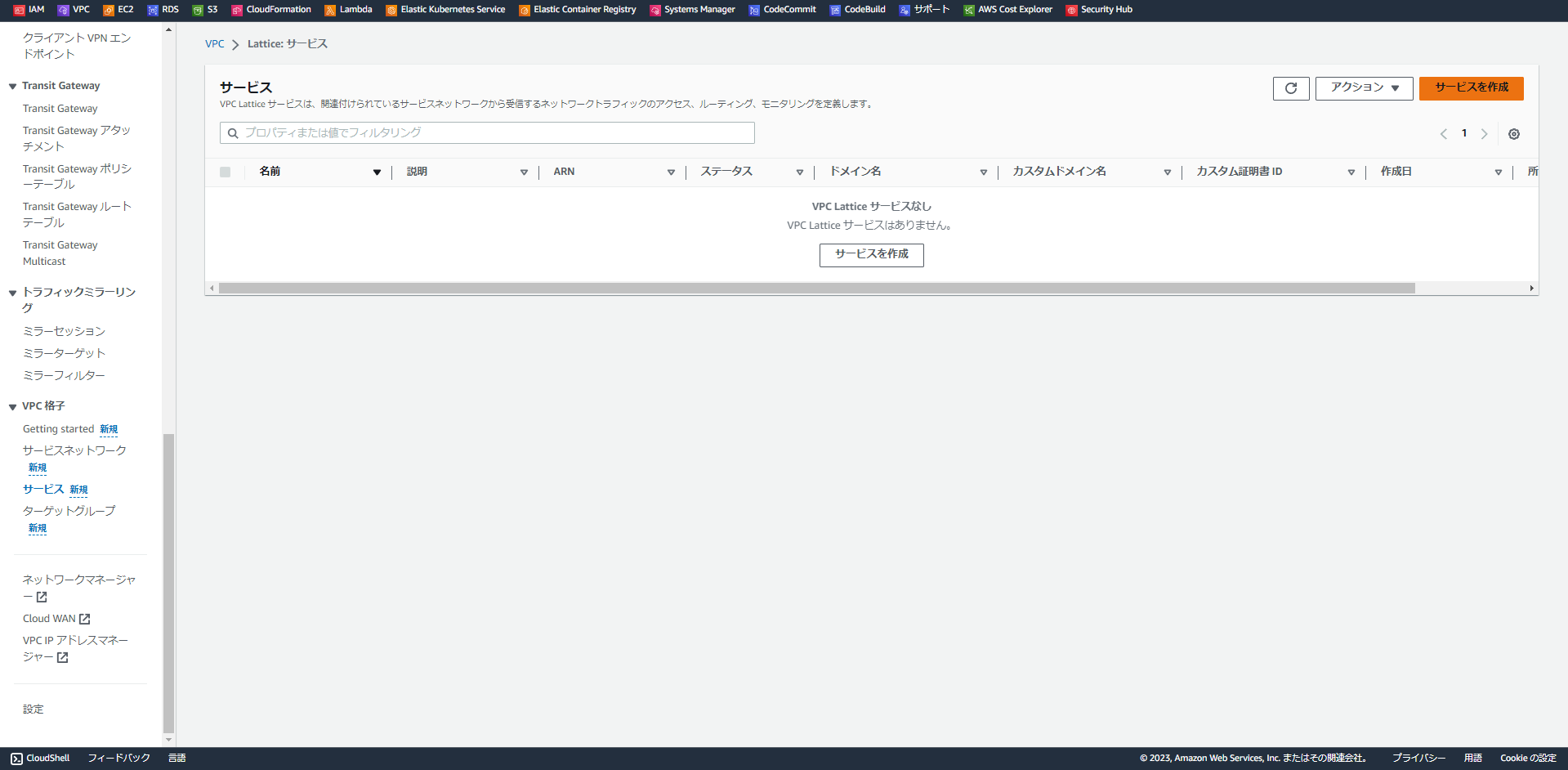

VPC Lattice Service の作成

・最後に、VPC Lattice上でのエンドポイントとなるServiceを作成していきます。

VPC格子(Lattice)の下の「サービス」画面に遷移し、「サービスを作成」をクリック。

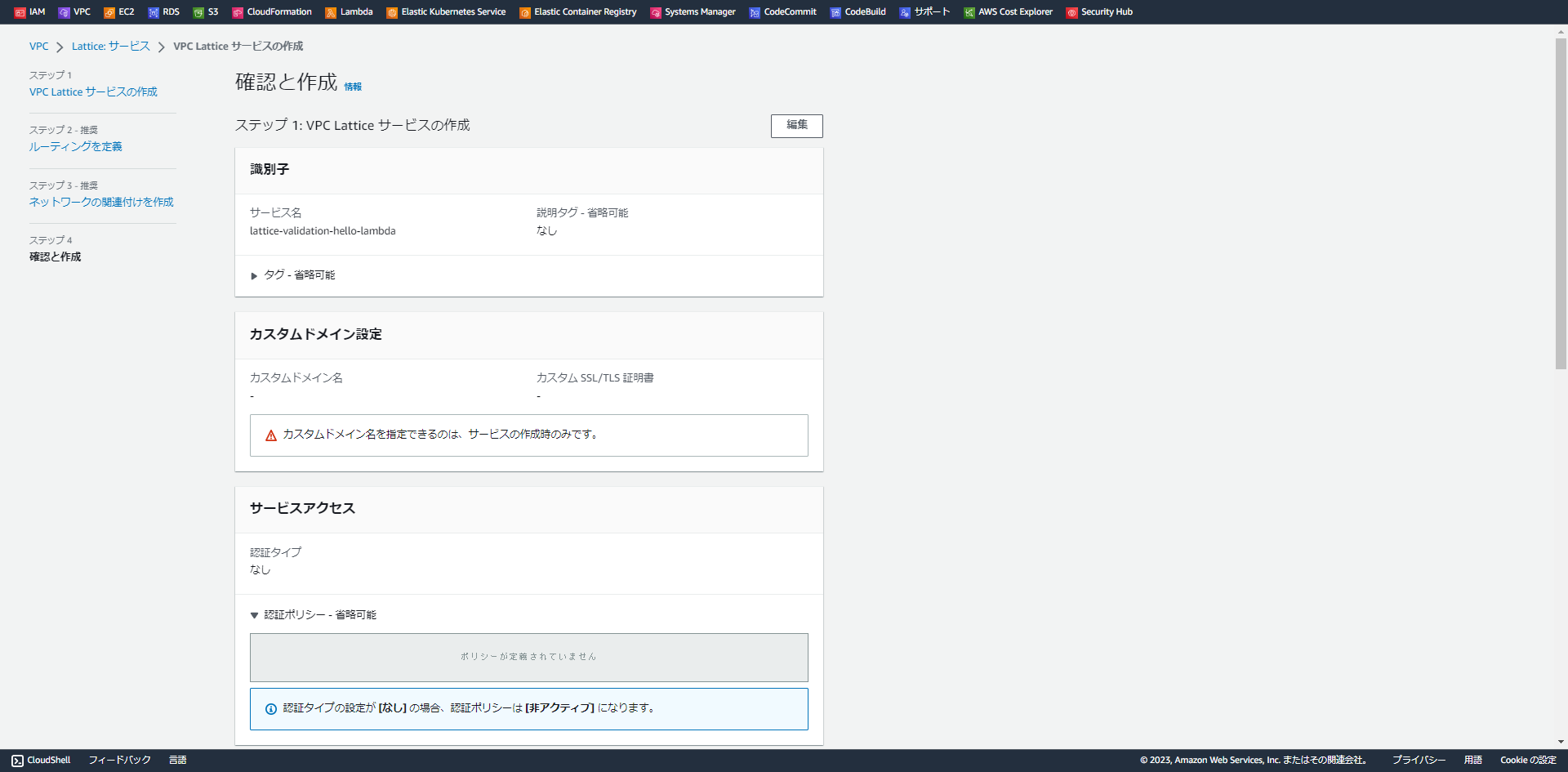

・下にスクロールすると、ここでも認証タイプやモニタリングの設定項目があるので、サービスごとの認証タイプやモニタリングの設定もできるのかもしれませんね。

今回はとりあえずスルーして「次へ」をクリック。

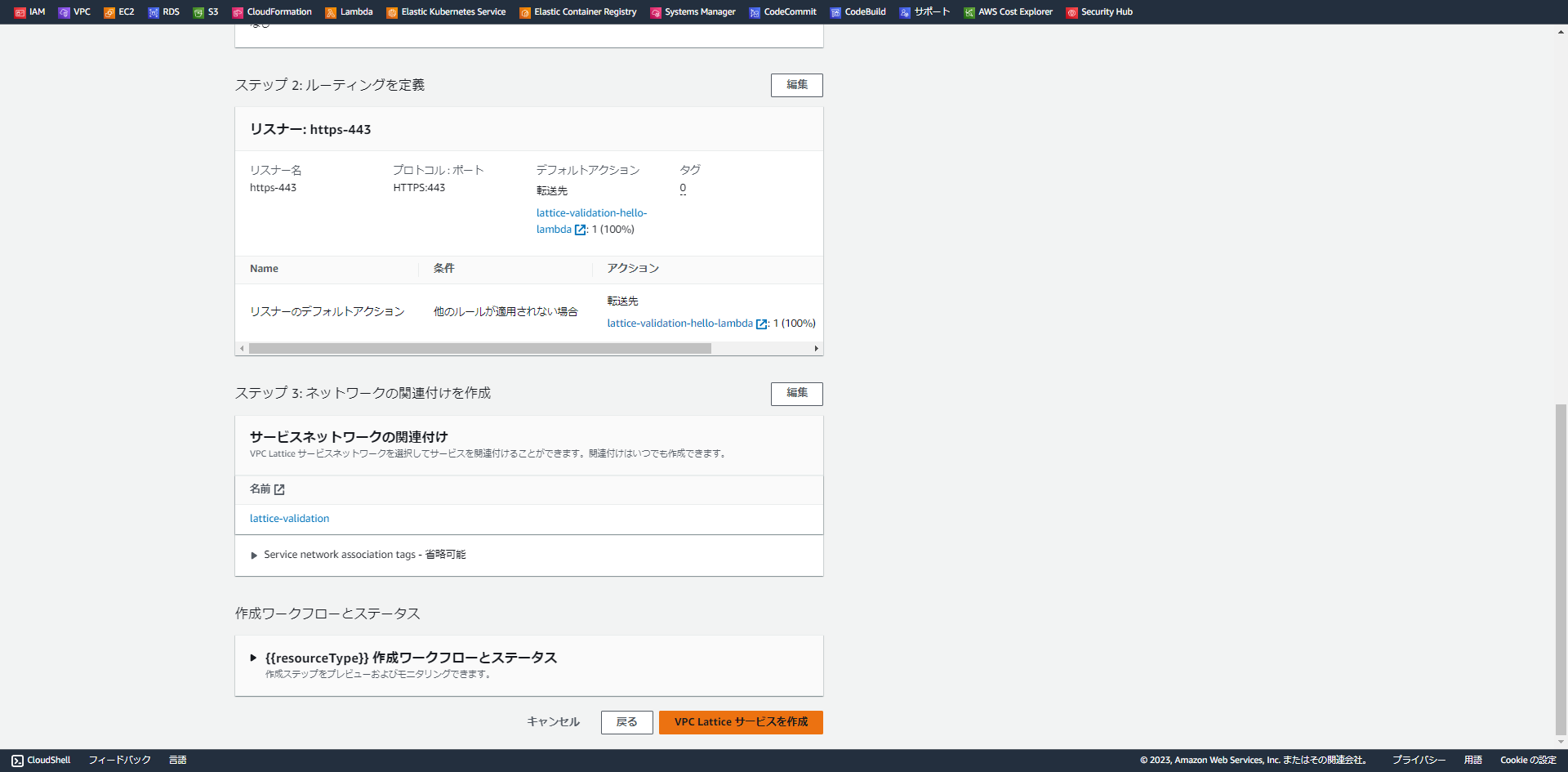

・ルーティングの定義画面が開きます。

「リスナーの追加」をクリック。

・リスナーが開くので、プロトコルやポートを指定し、デフォルトのアクションで先ほど作ったターゲットグループを指定しましょう。

今回は、HTTPSのリスナーを作成しました。なお、VPC LatticeはCloudFrontなどと同じく、デフォルトのドメインに対してVPC Latticeによって生成された証明書が利用できます。

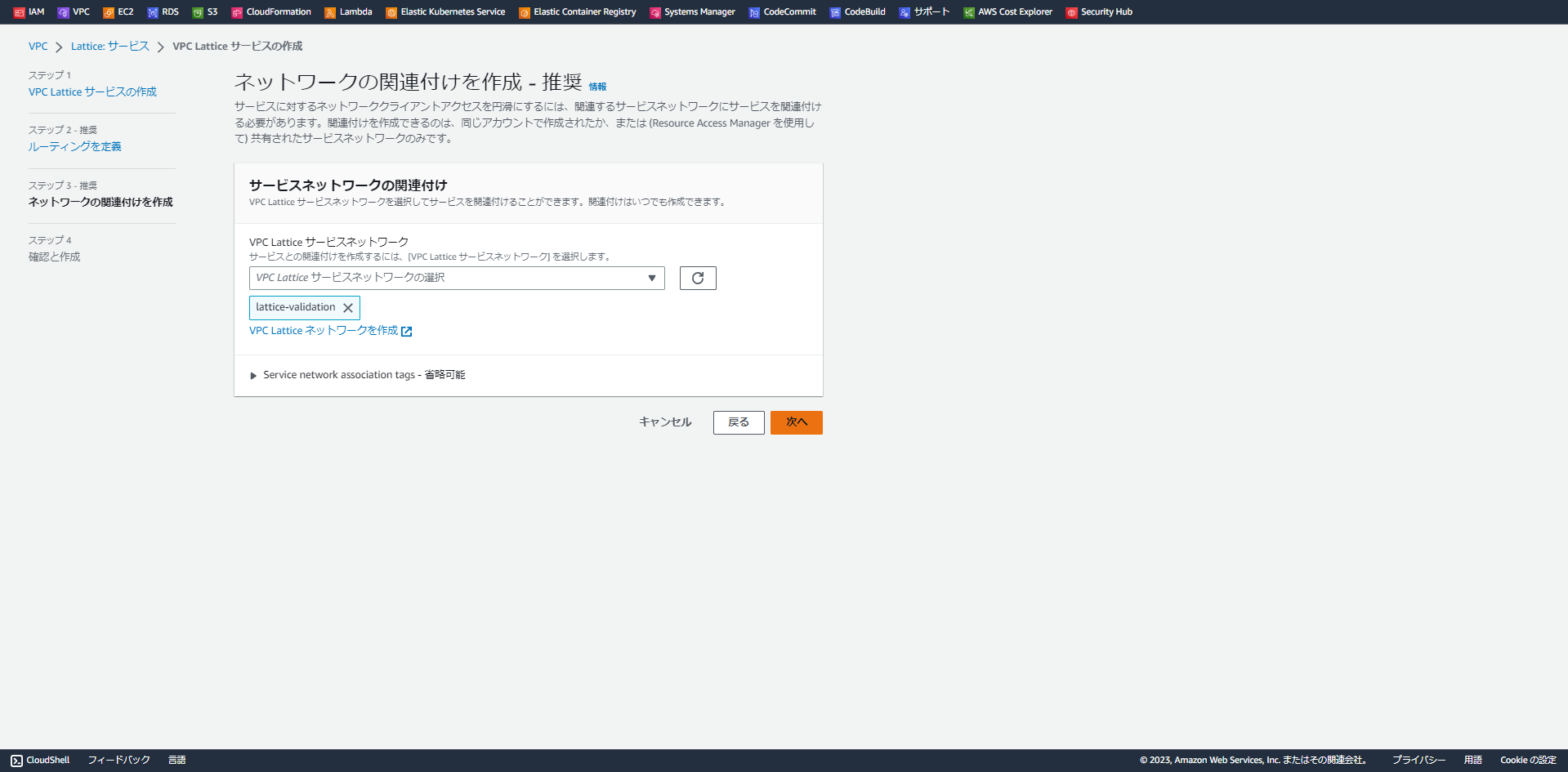

・サービスネットワークの関連付けでは、最初に作ったVPC Lattice サービスネットワークを指定します。

・確認と作成画面で問題なさそうなことを確認して、「VPC Lattice サービスを作成」をクリックします。

疎通確認

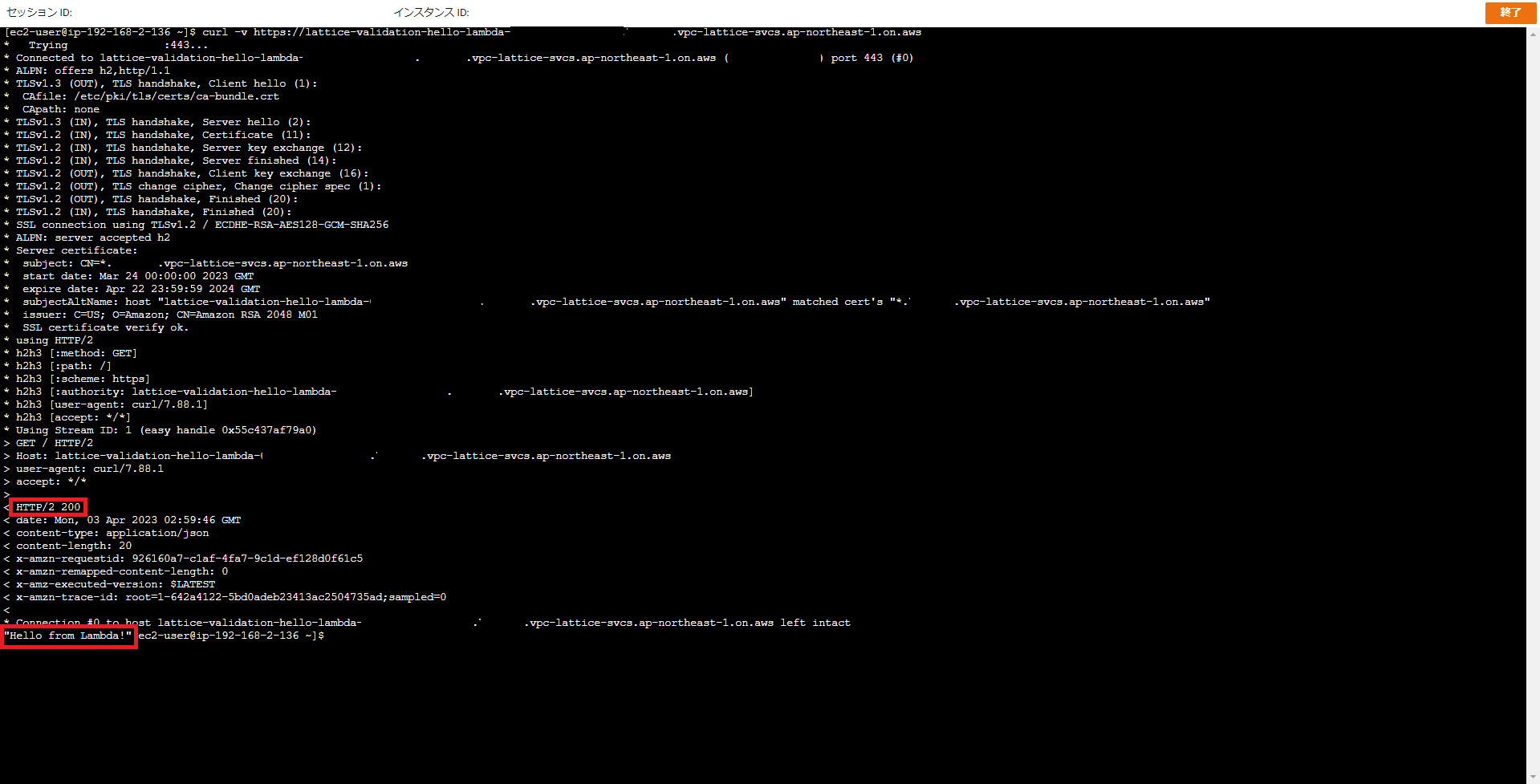

・早速EC2インスタンスに Session Managerでログインして、curl で https://{VPCLatticeのサービスドメイン名} を叩いてみましょう。

200番とデフォルトのレスポンスである"Hello from Lambda!"が返ってきています!

簡単でした!

おわりに

AWS Latticeはマルチアカウントやマルチクラスターなど、複数のサービス間で連携を行う必要が出てくる場面で今後有力な選択肢として挙げられるサービスとなると思います。VPCのネットワーク構造に依存しない設計となっているので、例えば今まで疎通させるには工夫が必要だった構成でも、簡単にサービス間連携を実現できるようになるかもしれません。

今後、このサービスを使った様々なアーキテクチャが検討されると思いますが、まずは入口の触ってみた記事としてこの記事が機能すれば幸いです。