はじめに

仕事でAWS Organizationsの設定をしたのでまとめました

前提

- サービスコントロールポリシーは登録済み

- IAMの細かい設定は割愛

AWS Organizations設定の流れ

1.アカウントの追加

2.アカウントの整理(OUの作成)

※サービスコントロールポリシーは前任者によって、設定済みでしたので、こちらの手順にはありません

3.IAMにてロールの設定

4.ロールの切り替え

設定してみた

1.アカウントの追加

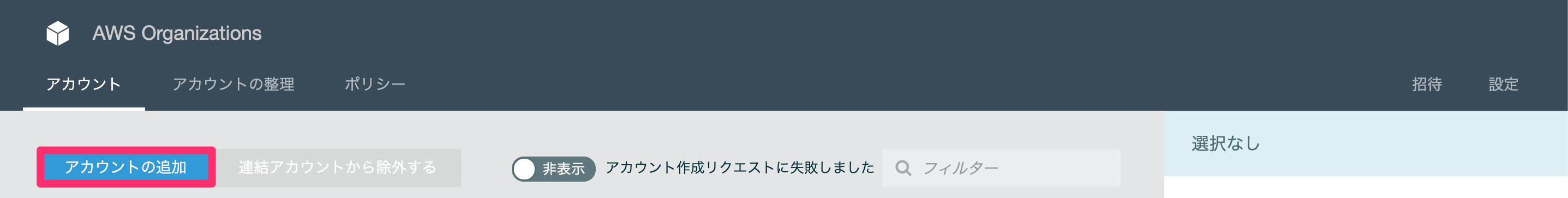

AWS Organizations コンソールにアクセスして、「アカウントの追加」ボタンをクリックします

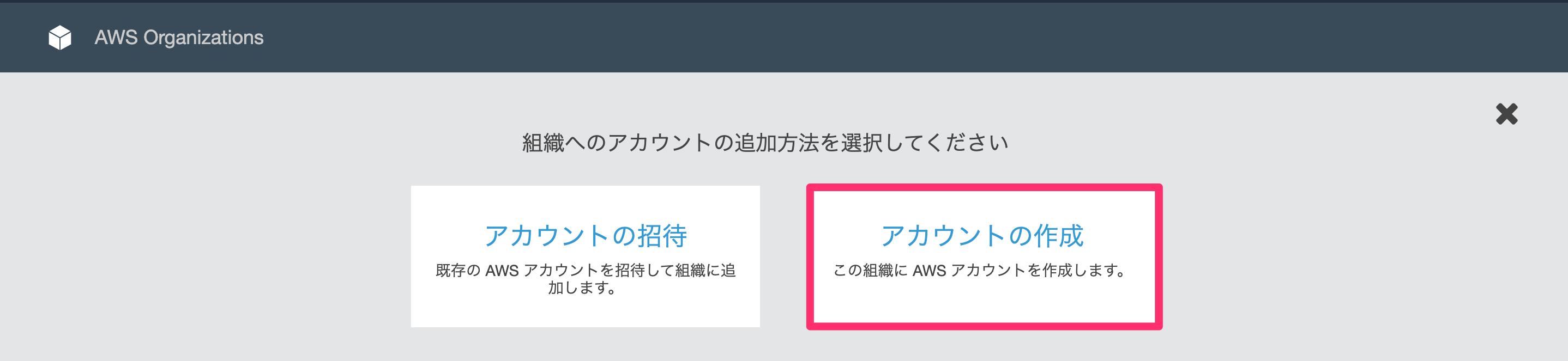

「アカウントの作成」ボタンをクリックします

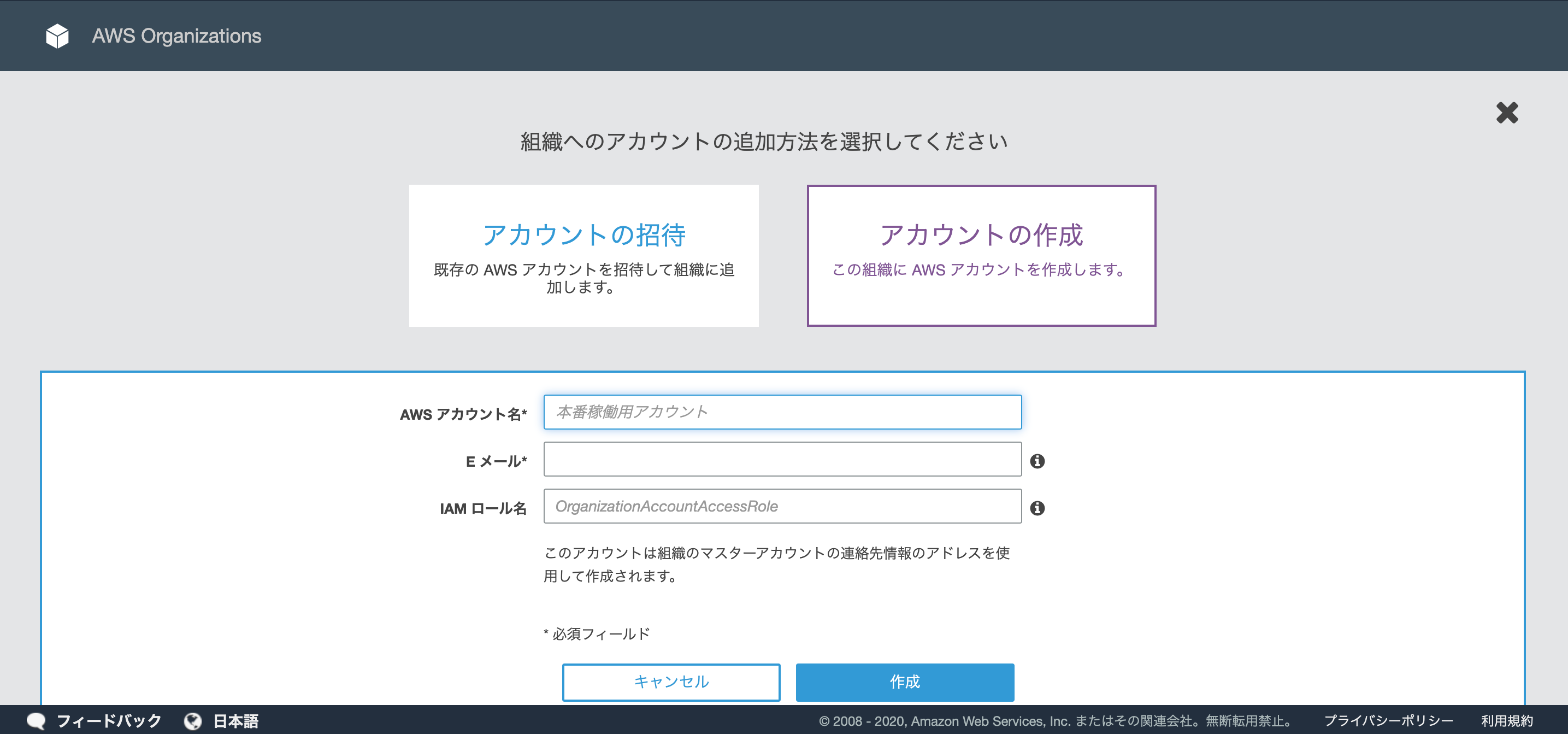

「アカウントの作成」ボタンをクリックします

以下を入力して、「作成」ボタンをクリックすると、一覧にアカウントが追加されます

- AWSアカウント名(必須)

- Eメール(必須)

- IAM ロール名(任意)

- 未入力だと「OrganizationAccountAccessRole」になります

- 後ほど、IAMの設定で使用するのでメモしておくのを忘れずに

2.アカウントの整理(OUの作成)

アカウントの管理(①)、新規組織単位(②)の順でクリック後、組織単位の名前を入力して、「組織単位の作成」ボタンをクリックします

組織のマスターアカウントにサインインすると、組織のルートに OU を作成できます。OU は、最大 5 レベルの深さまでネストできます。OU を作成するには、次のステップを完了します。

とあるので、5階層まで作成できるようです

「1.アカウントの追加」で追加したアカウントを選択(①)して、表示された「移動」のリンクをクリックします

移動する組織を選択(②)後、「移動」ボタンをクリックします

この操作でOUに組織アカウントが属するようになります

3.IAMにてロールの設定

グループを作成して、ロールを設定しました

グループのアクセス許可タブにある「グループポリシーの作成」をクリックして、以下のようにカスタムポリシーを指定します

- [Sid] : 任意の値を指定

- [ID] : 「1.アカウントの追加」で追加したアカウントIDを指定(アカウントの一覧に表示されています)

- [roleName] : 「1.アカウントの追加」で入力した「IAM ロール名」。未入力の場合は「OrganizationAccountAccessRole」を指定

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "[Sid]",

"Effect": "Allow",

"Action": [

"sts:AssumeRole"

],

"Resource": [

"arn:aws:iam::[ID]:role/[roleName]"

]

}

]

}

4.ロールの切り替え

AWSコンソールにログイン後、以下のURLで切り替えができます

[roleName]と[ID](3.IAMにてロールの設定と同じもの)はお使いの環境のものを指定してください

まとめ

ざっくりとなりますが、AWS Organizationsを簡単にまとめました

ロールの名称のメモは忘れずにしましょう