Proxmox on EVE-NG in Paloalto

EVE-NG 上で PaloAlto を動かせたのでちょっと試してみた。

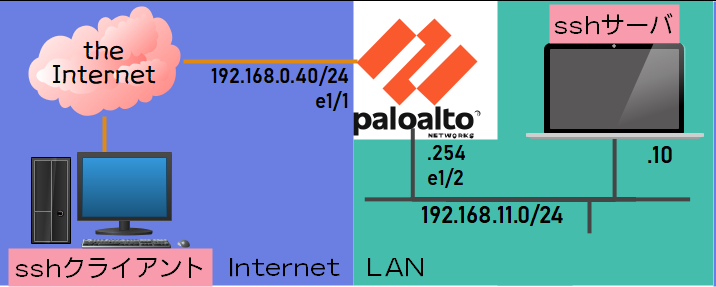

ネットワーク

- e1/1 : Internetゾーン

- e1/2 : LANゾーン

上のネットワークで ssh のポートフォワーディングを試してみる。

192.168.0.40:21110 → 192.168.11.10:22 (tcp)

- ssh クライアントから Palo Alto まで

src (ssh Client) → dst (192.168.0.40:21110) - Palo Alto から ssh サーバ

src (192.168.11.254:nnnn) → dst (192.168.11.10:22)

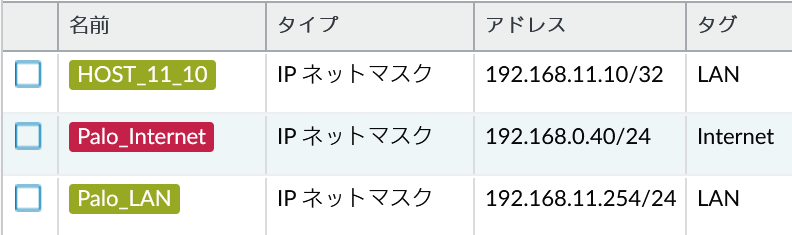

オブジェクト > アドレス

- HOST_11_10 : ssh server

- Palo_Internet : Palo Alto の Internet側アドレス

- Palo_LAN : Palo Alto の LAN側アドレス

Palo Alot のインターフェースへ付けるアドレスはネットマスクを書いておかないと /32 と解釈され通信できないので注意。

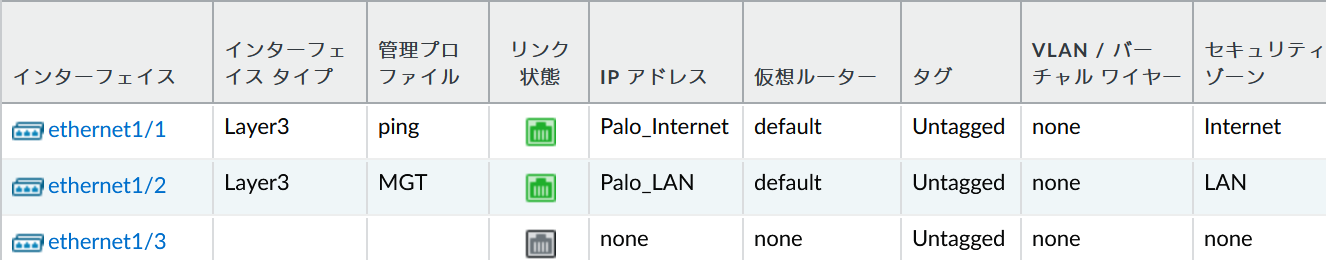

NETWORK > インターフェース

インターフェースにアドレスを設定

定義したオブジェクトを使ってインターフェースのアドレスを設定。

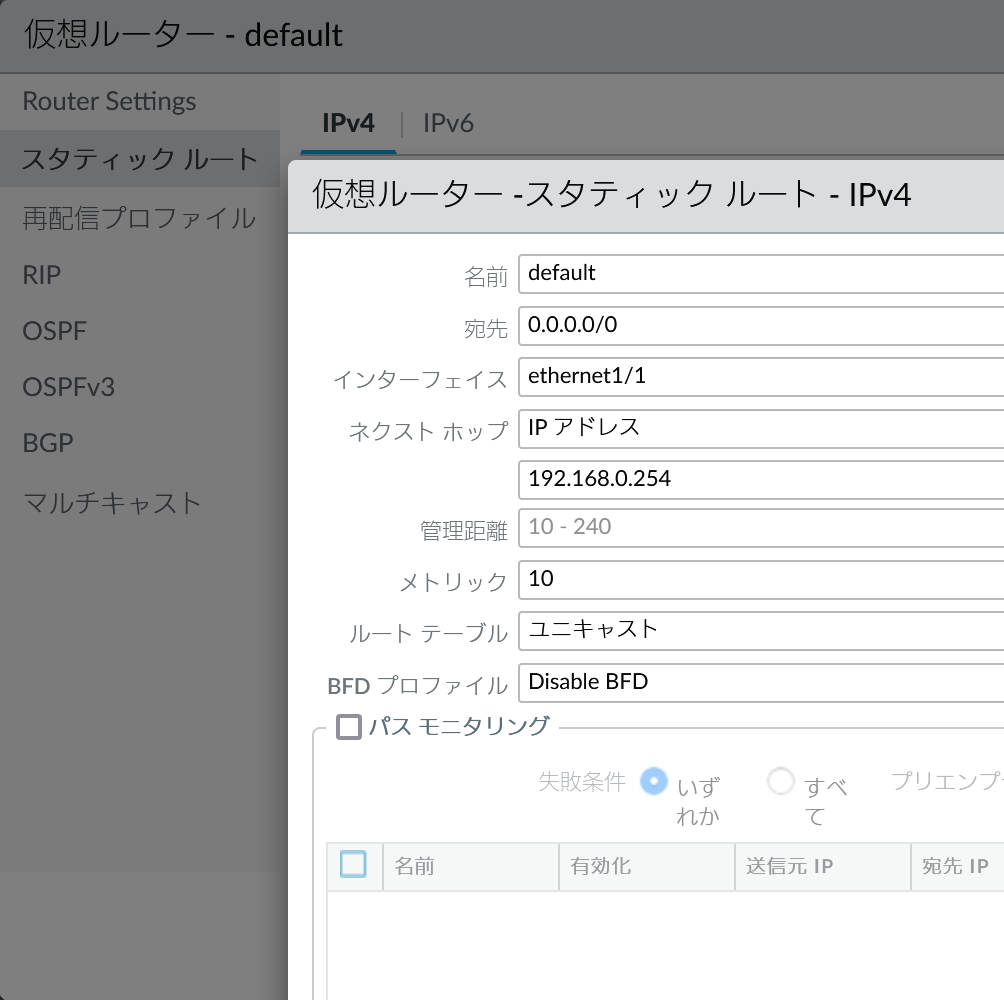

NETWORK > 仮想ルータ

OBJECTS > サービス

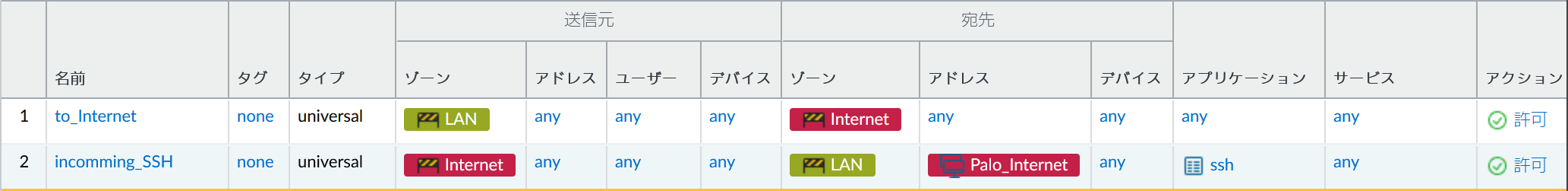

POLICIES > セキュリティ

1行目 : LAN から Internet へのアクセス

2行目 : Internet から LAN への ssh アクセス

POLICIES > NAT

1行目 : LAN から Internet への src NAT

2行目 : Internet から LAN への ssh 用 srcNAT & dstNAT

※2行目はグローバルアドレスからのアクセスであれば srcNAT は不要。

変換前宛先アドレスは OBJECT ではなく、IP アドレスを直接書く。

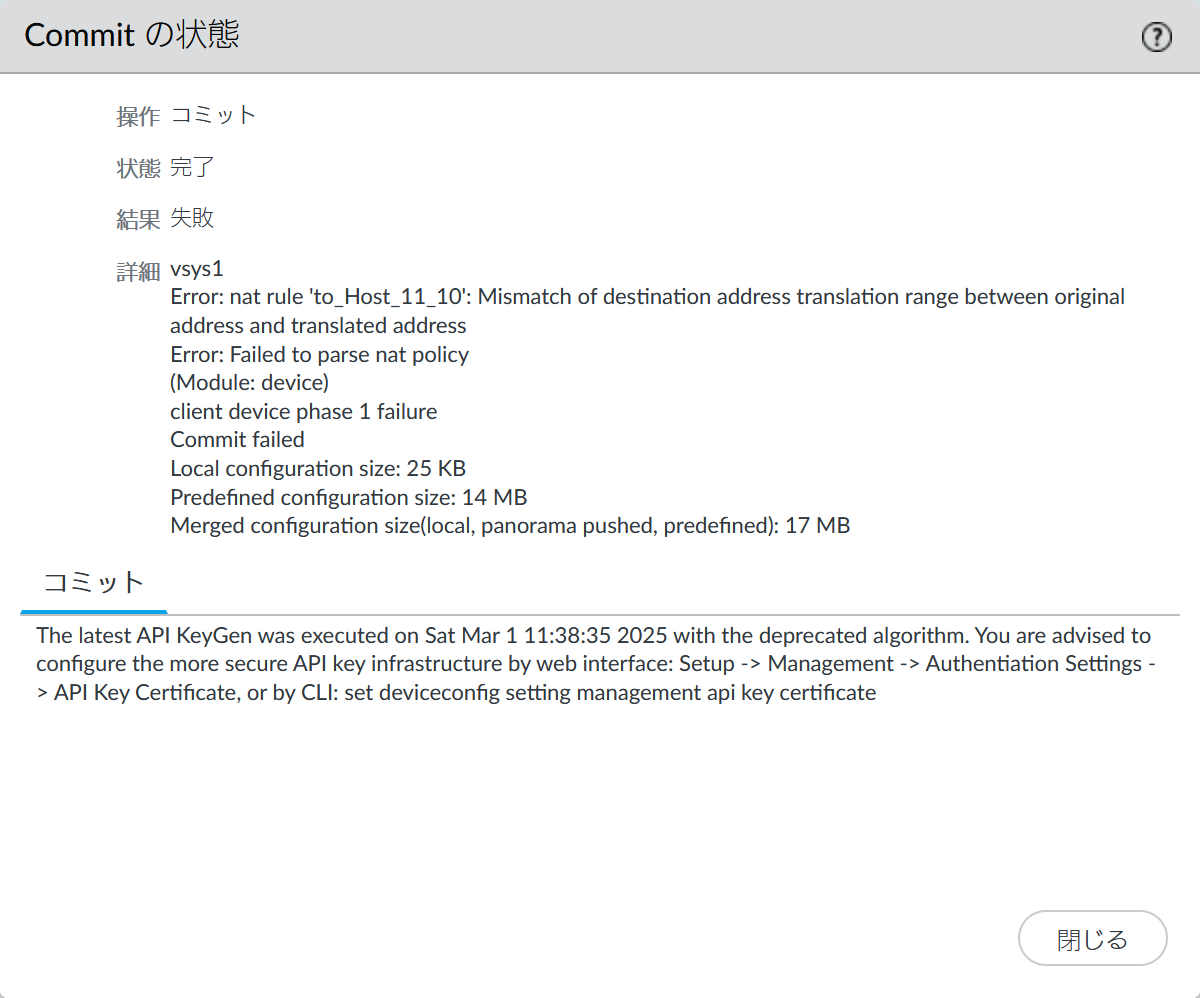

ここで NAT の設定を以下のように OBJECT を使って設定するとエラーになる。

Palo_Internet の定義は 192.168.0.40/24 と /24 に対して、変換先が /32 で、含まれるアドレスの数が異なるためエラーになる↓ (マスクを書いていない場合も /32 扱いになる)

エラーメッセージ : Error: nat rule '~~~': Mismatch of destination address translation range between original address and translated address

MONITOR > セッションブラウザ

通信中のトラフィックは「トラフィック」ではなく、「セッションブラウザ」で参照。

- Flow 1 は (行き) クライアントから Palo Alto

- Flow 2 は (戻り) サーバーから Palo Alto

意図したプロトコルで検出、ポリシー適用されているか?

| ✅ | 入力インターフェース (ゾーン) | ether1/1 (Internet) |

| ✅ | 出力インターフェース (ゾーン) | ether1/2 (LAN) |

| ✅ | あて先、ポート (Flow 1) | 192.168.0.40 / 21110 |

| ✅ | NAT後宛先、ポート (Flow 2) | 192.168.11.10 / 22 |

| ✅ | アプリケーション | ssh |

| ✅ | セキュリティールール | incomming_SSH |

| ✅ | NAT ソース (= src NAT) | True |

| ✅ | NAT 宛先 (= dst NAT) | True |

| ✅ | NAT ルール | to_Host_11_10 |

MONITOR > ログ > トラフィック

セッションが終了しないとこちらには載らない

- ログ出力のタイミングは

POLICIES > セキュリティのルール毎に設定 - セッション持続時間は

DEVICE > セットアップ > セッションのセッションタイムアウト