はじめに

前回うまくいかなかったDevice Trustの確立からやっていきます。

仮想マシンへの追加NIC設定

現在は10.0.4.0/24のネットワークにMgmtアドレスの設定だけが入っています。この先の設定を行っていくにあたって、あらかじめ必要なNICを追加しておいた方が良さそうなので、このタイミングで追加することにします。

| AWSでのサブネット名 | BIG-IP上のvlan名 | CIDR | 用途 |

|---|---|---|---|

| Public | internal | 10.0.1.0/24 | 通信用インターフェース |

| HA | HA | 10.0.3.0/24 | HA用インターフェース |

| Management | (mgmt) | 10.0.4.0/24 | Management用インターフェース |

もともとは10.0.2.0/24にPrivateというセグメントを用意していましたが、データ通信用を1ポートにして論理的ワンアーム構成を取ることにしました。

起動、NICの確認

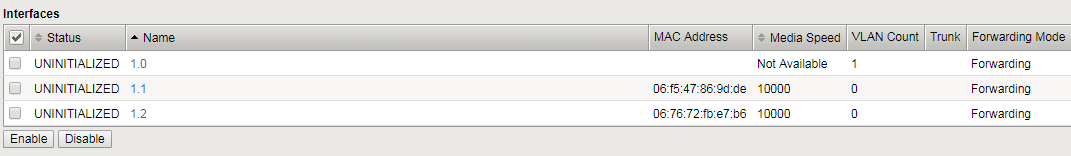

起動してGUIからNICの確認をしました。

3つNICが繋がっているのがわかりますが、どれがmgmt、internal、HAに相当するセグメントに繋がっているか分かりません。CLIでログインしても分からなかったのですが、AWSのコンソール上でeth1がinternal、eth2がHAセグメントであることが確認できました。

VLANの作成とIPの割り当て

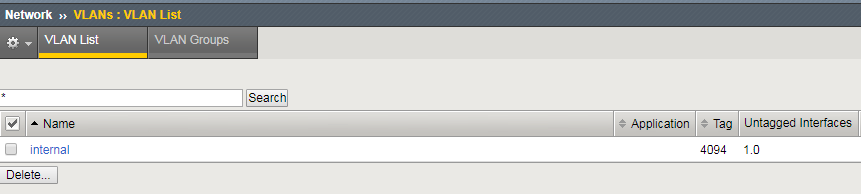

「Network」>「Vlans」で現在のVlan構成を確認します。

internalは作成されているものの、1.0インターフェース(mgmt)に紐付けられてしまっています。これは1.1につけなおし、さらにHA Vlanを作成して1.2に紐付けます。

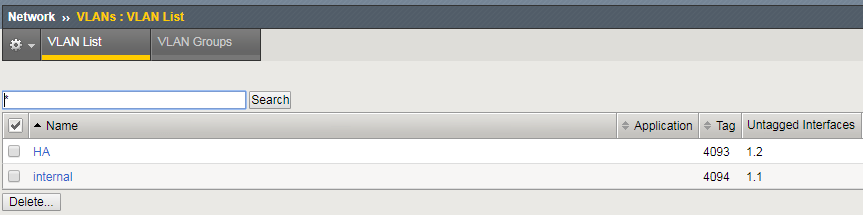

できました。

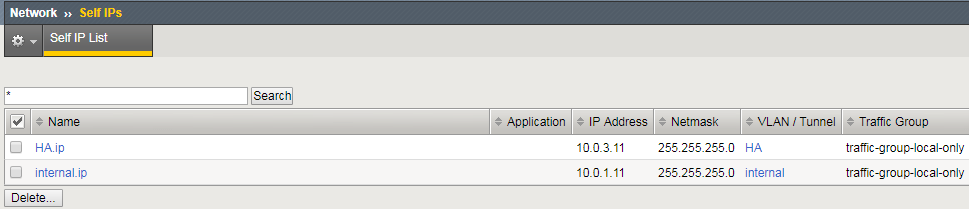

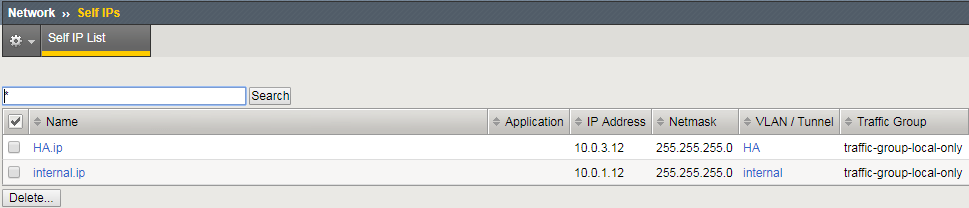

次はIPアドレスです。「Network」>「Self IPs」から、自分のNICの持つIPをそれぞれ設定します。

できました。

同様に、2号機でもVlanとアドレスの設定を行っていきます。

できました。この時点で、AWSのSecurity Groupの設定が間違っていなければ、HAセグメントおよびinternalセグメントでpingが届くようになるはずです。やってみます。

[admin@ip-10-0-4-11:Active:Standalone] ~ # ping 10.0.1.12 -c 1

PING 10.0.1.12 (10.0.1.12) 56(84) bytes of data.

64 bytes from 10.0.1.12: icmp_seq=1 ttl=255 time=5.36 ms

--- 10.0.1.12 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 5ms

rtt min/avg/max/mdev = 5.365/5.365/5.365/0.000 ms

[admin@ip-10-0-4-11:Active:Standalone] ~ # ping 10.0.3.12 -c 1

PING 10.0.3.12 (10.0.3.12) 56(84) bytes of data.

64 bytes from 10.0.3.12: icmp_seq=1 ttl=255 time=4.74 ms

--- 10.0.3.12 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 4ms

rtt min/avg/max/mdev = 4.747/4.747/4.747/0.000 ms

[admin@ip-10-0-4-11:Active:Standalone] ~ #

できました。うまくいくと嬉しいですね。

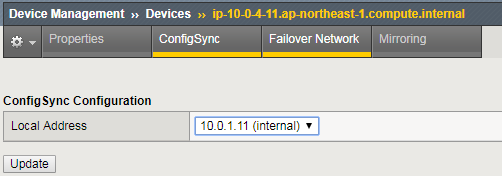

コンフィグ同期用アドレスの設定

いよいよ、前回失敗した部分の再挑戦です。メニューから「Device Management」>「Devices」>自分のデバイスを選択します。続いて上のメニューで「ConfigSync」を選び、Local AddressのIPをドロップダウンから選択します。使用するのはinternalのIPです。

できました。2号機でも同様の設定をしておきます。

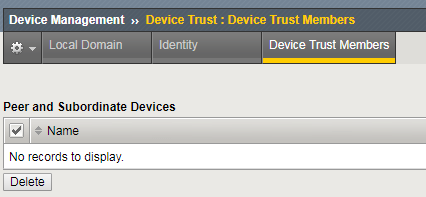

Device Trustの確立

メニューから「Device Management」>「Device Trust」>「Device Trust Members」を選択します。

今はTrustを確立している相手がいません。右上の「Add」を押して進みます。

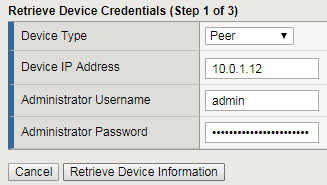

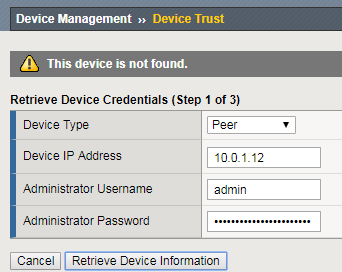

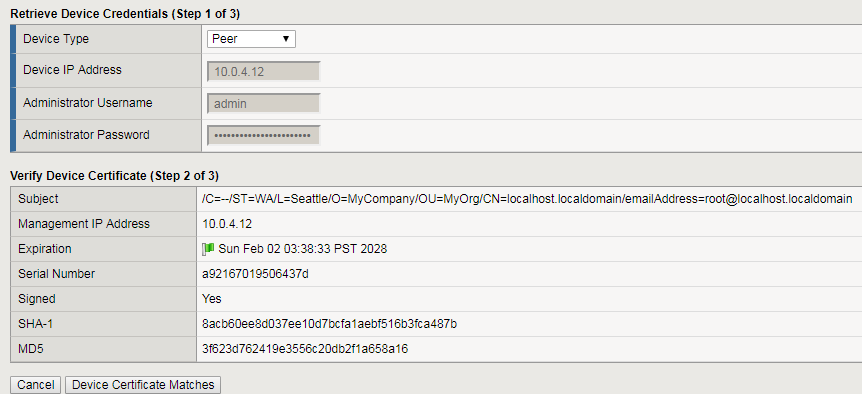

次の画面ではTrustを確立する相手の情報を入れます。Device TypeはPeerで大丈夫です。Device IP Addressはinternalセグメントのものを指定します。「Retrieve Device Information」を押すと少し待たされます。

……失敗です。AWSでは適当なPrivate IPを使えとここに書いてありましたが、もしかしてアプライアンス同様にMgmtを使う必要があるのでは。。。

Mgmtセグメントの10.0.4.12でうまくいきました。

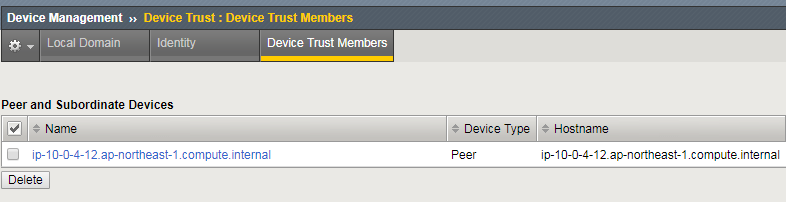

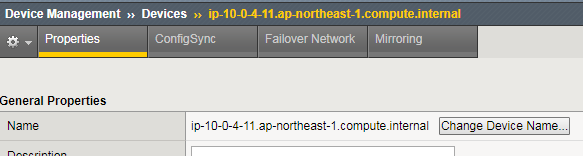

無事Device Trust Membersが追加できました。しかしNameが分かりにくいですね。管理のために分かりやすいNameをつけることにします。Nameは「Devices」から変更可能です。

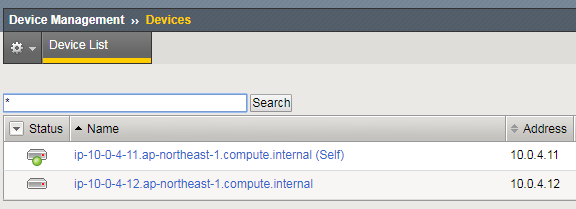

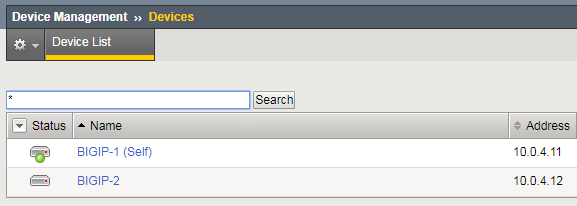

先ほどTrustを確立したので、自分と相手が見えています。(Self)がついている自分を選択します。

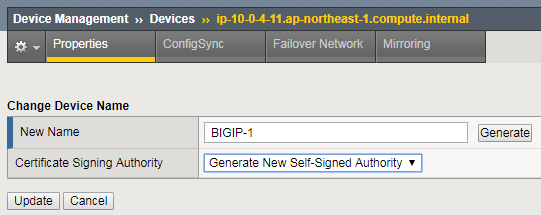

Nameの隣にある「Change Device Name...」を選択します。Trustを結んでいると、一旦Trustを破棄するように警告が出るため、指示に従ってTrustを解除してから再度Nameを変更します。

名前はBIGIP-1、Certificateを再生成にしてUpdateを押します。

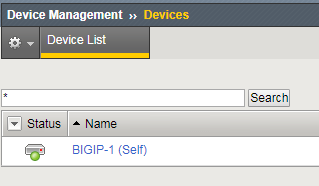

できました。2号機でも同じように、名前を変えましょう。名前が変わったら先ほどの手順で1号機からTrustを確立します。

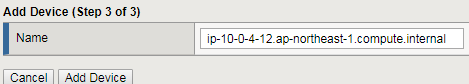

Add Deviceの直前で相手のNameを設定できるので、1号機からBIGIP-2と入力しておきます。

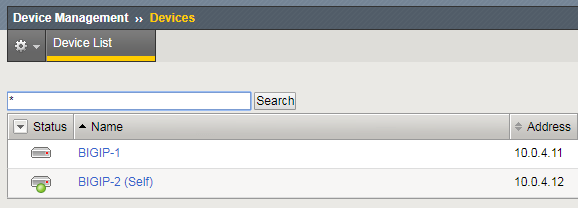

できました! なお2号機でも自動的に1号機のTrustを入手できています。2号機から見るとこんな感じです。

おわりに

長くなってしまったので、本日のまとめです。

ConfigSync用のアドレスにはinternalセグメントのIPを使う。

Trust交換前に、DeviceでNameを分かりやすい表示名に変えておく。

Trust交換用のアドレスにはManagementセグメントのIPを使う。