前回はWindows OS上で動作するツールからVSS Snapshotの取得を実行するところまで実施してみました。

今回はVSSではなく、通常のSnapShotを取得するところを、おさらいしてみたいと思います。

また、複数のドライブ(ボリューム)にまたがってDBのデータなどを同時に保存している場合は、同時にSnapShotを取得しないと、整合性が取れないバックアップとなってしまいます。そのため、一回のAPIコールで複数のボリュームのSnapShotを取得することができる機能を利用することになります。

それはマルチボリュームスナップショットという機能です。

Windows OSが動作するインスタンスからSnapShotを取得するには、AWS APIの操作が必要になるため、当然ですがAWS CLIを利用することになります。

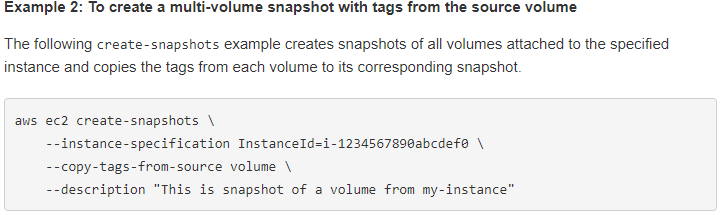

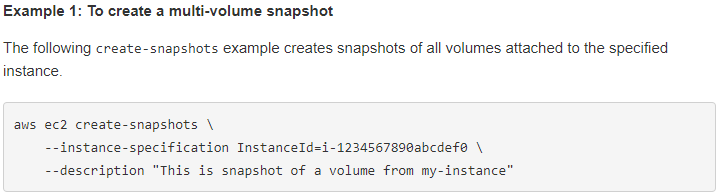

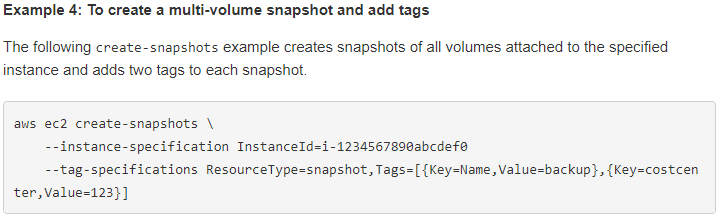

AWS CLIによるスナップショットの作成はcreate-snapshotsに詳しく記載がありますので、このページを参照しながら実施してみたいと思います。

その際は当然ながら、インスタンスにロールを適用し、ポリシーを当てる必要がありますので、どのようなポリシーが必要になるかも調べてみます。

取り合ず何も考えずにSnapShotを取得してみる

おもむろにコマンドプロンプトを起動して、実行してみましょう。

まず実行するのはサンプル1つ目。

以下の一行です。

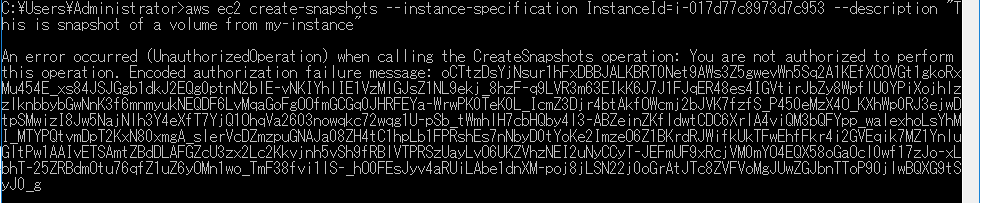

aws ec2 create-snapshots --instance-specification InstanceId=i-017d77c8973d7c953 --description "This is snapshot of a volume from my-instance"

えいっ!

はい!ブッブー!怒られましたーっ!

そりゃそうですよね。

権限がないといわれました。当たり前です。

とりあえずロールを作って、それらしいポリシーを当ててみましょう。

ポリシーを適用する

実行した文をもう一度見てみましょう。

aws ec2 create-snapshots --instance-specification InstanceId=i-017d77c8973d7c953 --description "This is snapshot of a volume from my-instance"

要素を一つ一つ見ていきます。

1.「aws ec2 create-snapshots」とりあえずSnapshotを作成するので、作成の権限は絶対に必要になりますね。

2.「--instance-specification InstanceId=i-017d77c8973d7c953」ここでインスタンスIDを指定しています。特に何かを読んだりするわけではないので不要に見えます。

3.「--description "This is snapshot of a volume from my-instance"」と記載があります。これは取得するスナップショットの詳細情報を追加するものですね。スナップショットの作成と同時なので特に不要でしょうか。

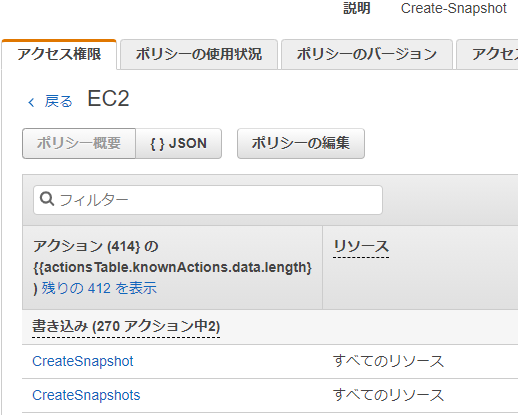

そこで、CLIを実行するEC2インスタンスに以下の様なポリシーを適用したロールを設定してみます。

- CreateSnapshot

- CreateSnapshots

ここで、複数形のものも指定しているのは、マルチボリュームで複数一度に取得する際には必要になるからです。

これで実行してみましょう。

ポリシーを付けて実行

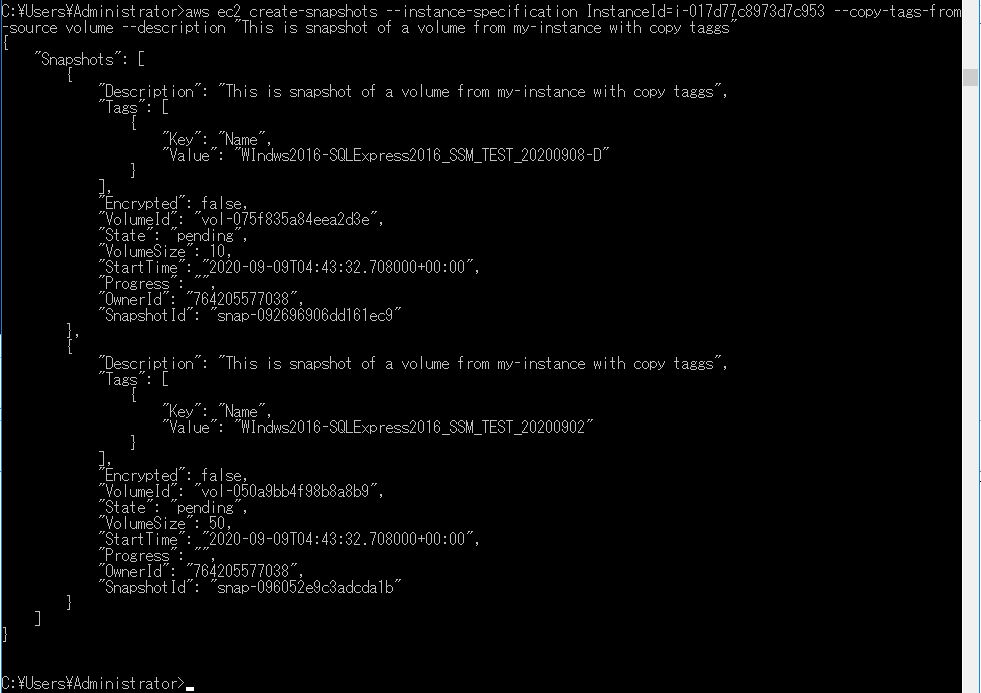

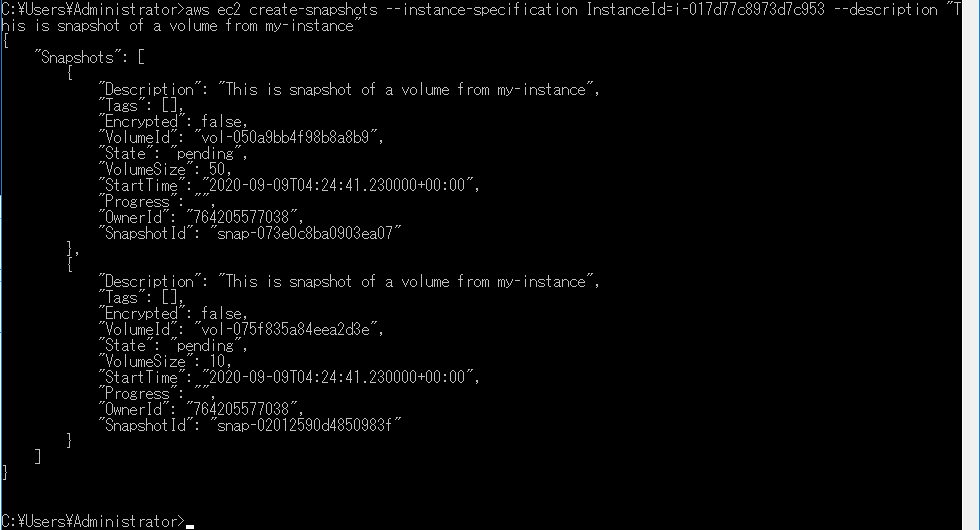

aws ec2 create-snapshots --instance-specification InstanceId=i-017d77c8973d7c953 --description "This is snapshot of a volume from my-instance"

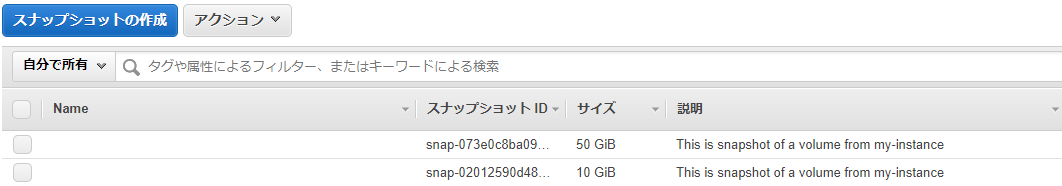

おぉ!動きましたね。

Snapshotも無事に取得できています!

タグをボリュームからコピーしてみよう

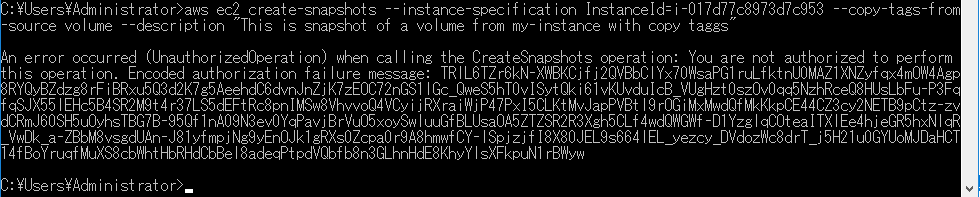

aws ec2 create-snapshots --instance-specification InstanceId=i-017d77c8973d7c953 --description "This is snapshot of a volume from my-instance"

はい!また怒られましたーっ!

さて、どんな権限が不足しているのでしょうか?

さっきと異なるのは、EBSからタグをコピーしてくる部分ですね。

そのため、以下の様にポリシーを追加してみます。

以下の2つのアクションのみを許可します。

- DescribeTags

- CreateTags

タグを読み込んで作成するので当たり前ですね。

ポリシーを付けて実行

さらに新規タグを付加してみよう

次のサンプルはルートボリュームを除いてコピーなのですが、特に必要性を感じないので、一つ飛ばして任意のタグをさらに付与してみます。

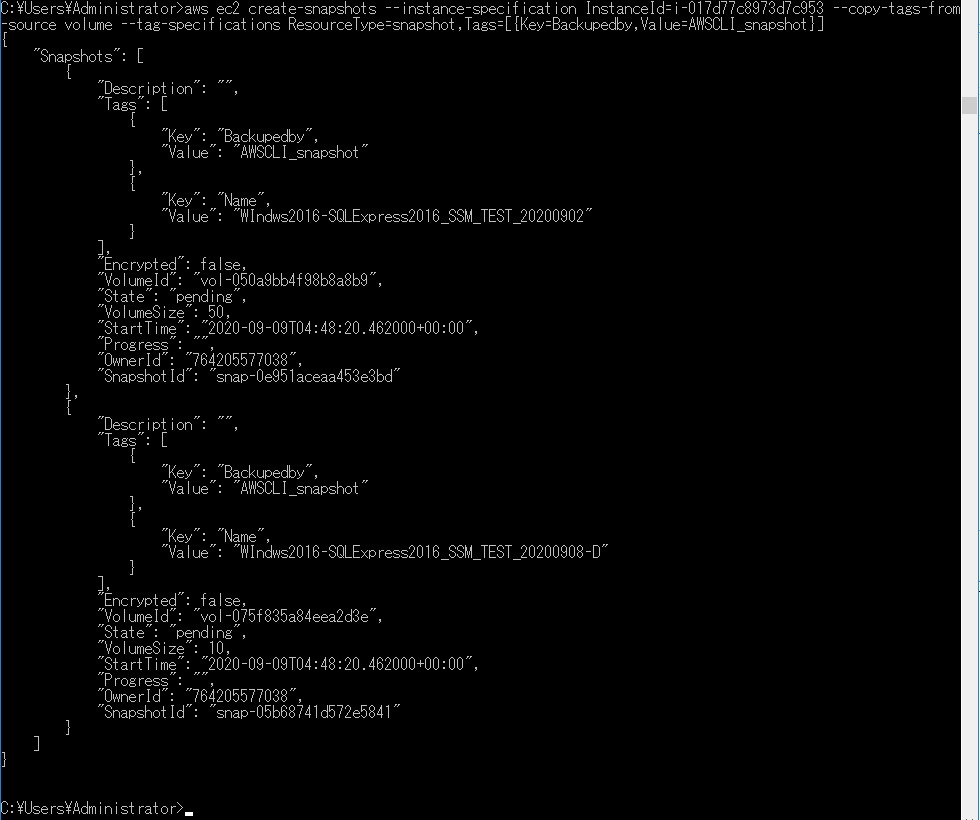

実際に動かした文はこちらです。「Backupedby」タグに「AWSCLI_snapshot」という文言を付けて目印にしてみます。

aws ec2 create-snapshots --instance-specification InstanceId=i-017d77c8973d7c953 --copy-tags-from-source volume --tag-specifications ResourceType=snapshot,Tags=[{Key=Backupedby,Value=AWSCLI_snapshot}]

今度はそのまま問題なく動きました。タグの付与はポリシーですでに許可しているからですね。

次回は、取得したSnapshotを消す方法を模索したいと思います。