はじめに

Microsoft 365系のセキュリティ関連は「Microsoft 365 Defender」に集約されてきています。

URLはこちら

https://security.microsoft.com/

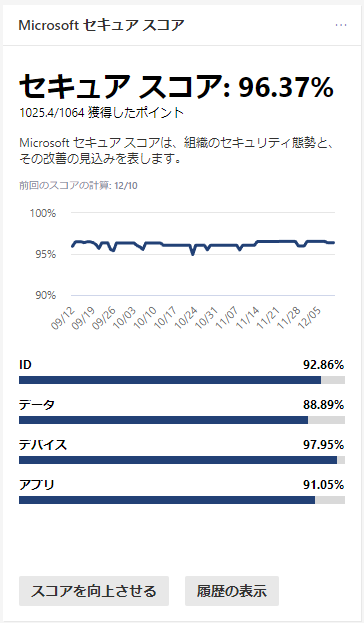

セキュリティの現況を数値で確認できるセキュアスコアというのがあります。Microsoft 365のライセンスの種別によって、確認される深さや広さは異なります。

こちらについて、2022/8頃に見直しを行い、約50から約95に引きあることを行いました。そちらに関するメモです。

ドキュメントはこちら

免責等

セキュアスコアは高いはほうがいいにはいいですが、各人・各組織によって条件等は異なります。このメモは参考程度ですので、やり方を推奨することもなく設定により思わぬ挙動になることもあります。そのような場合でも私からは支援することができません。各自の対応・責任等でお願いします。

私のテナントの概要

- ライセンス Microsoft 365 E5

- Intuneによるデバイス管理 ( Microsoft Endpoint Manager 名前は今後無くなるとか... )

- Azure AD Join (Windows PC)

- MS Defender for Endpoint P2稼働

- 対象としている台数 5台

2022年12月10日時点

Micorosfot 365 Denfender 関連

URLはこちら

https://security.microsoft.com/

概要

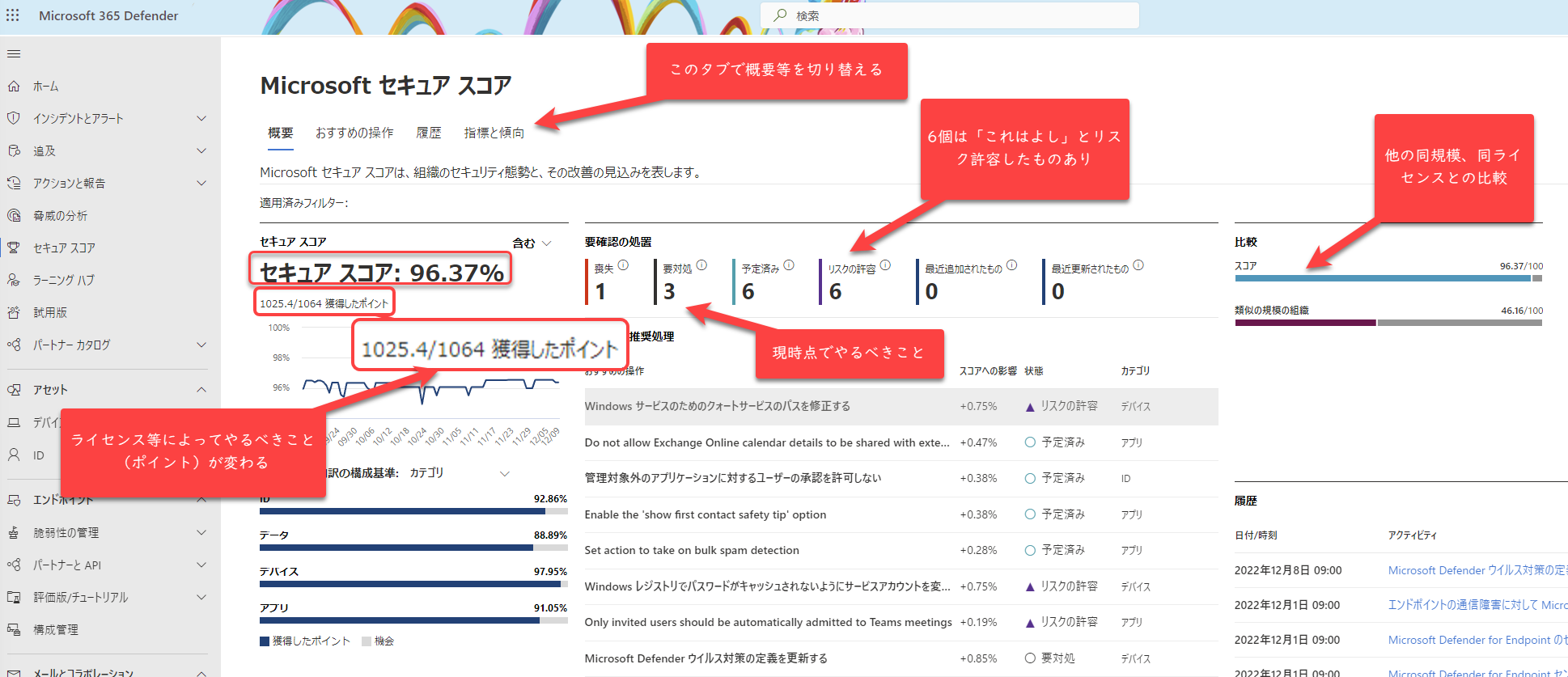

このような感じです。

推奨事項

登録した環境やエンドポイントのPCで弱いところがでてきます。それを1件1件みていき、対応していきます。

Intuneのデバイス構成ポリシーで共通化した設定としている場合は、Intuneの構成ポリシーを見直せば複数台に対処できます。

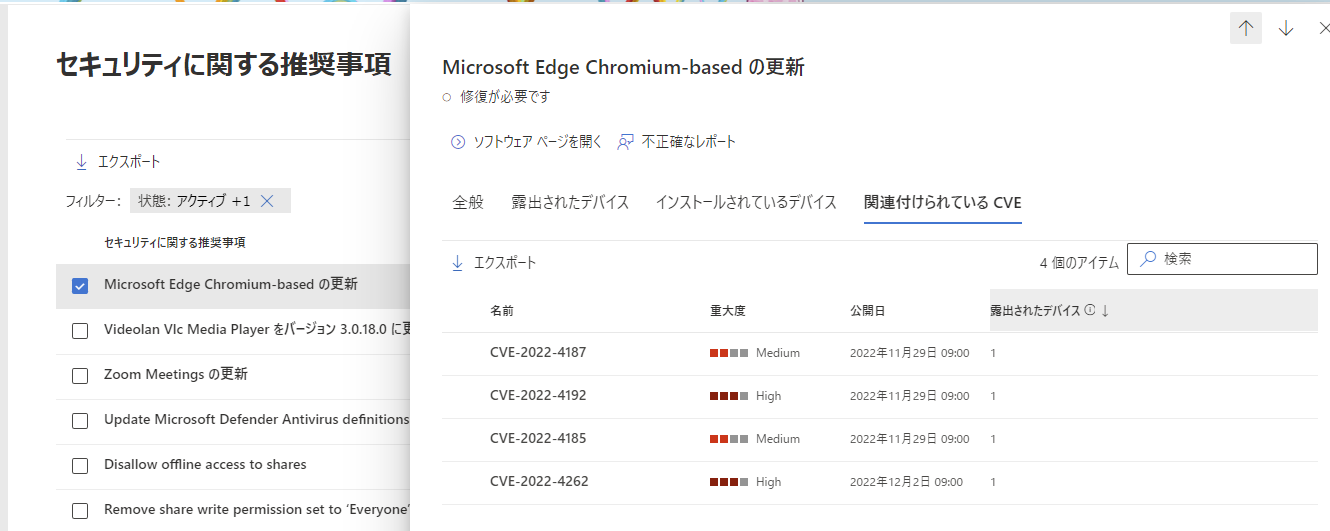

関連するCVEもわかる

CVEとも紐づいている画面あるので超ありがたいです。

個別の対応事項の例

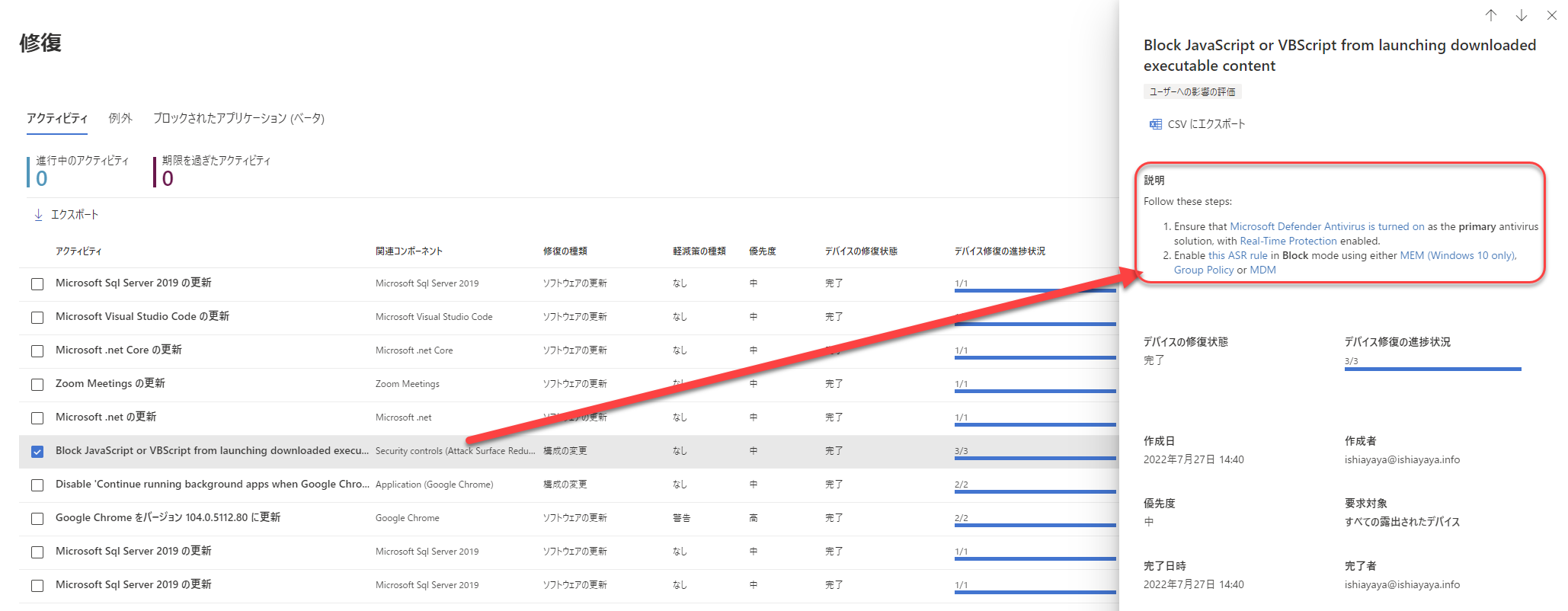

修正の対応方法案が画面に記されます。基本的にはそれを参考に対応します。

時々、AD環境でのグループポリシーの内容しか記載がないものもありました。そういった際はAzure ADのIntuneの構成ポリシーでも同様のものがあるはず、ということで探していきました。

修復タスク管理

タスク管理としてチケットをIntune(MEM : Microsoft Endpoint Manager)に発行することもできます。

例外事項

例外にしたものは、[修復]のメニューの[例外]タブで履歴として残っていきます。

Intune(MEM)関連

以下、Intune(MEM)で設定したことの概要です。

URLはこちら

https://endpoint.microsoft.com/

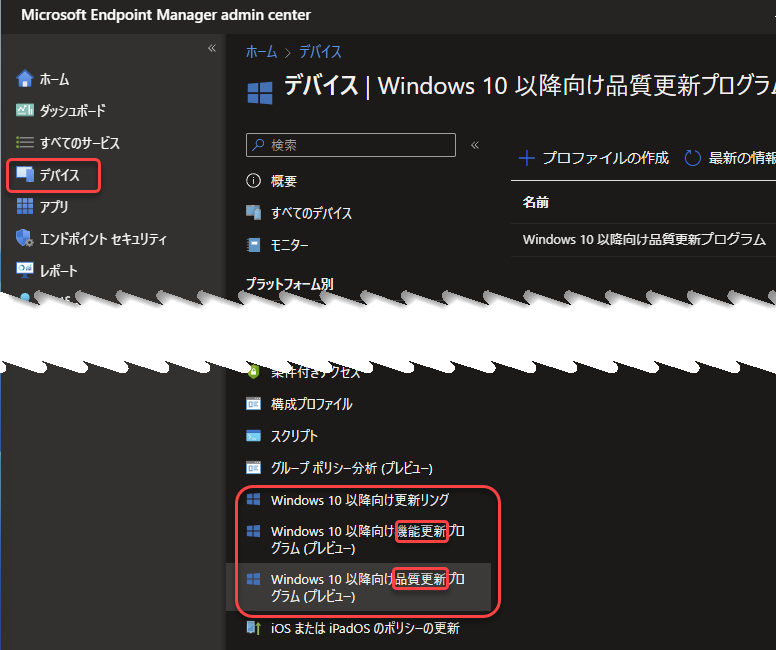

更新リング等の適用

Windows11 OSのアップデートができてないと、推奨事項にすぐでてくるな、とわかりましたので、更新リングと2つ更新プログラムを設定しました。

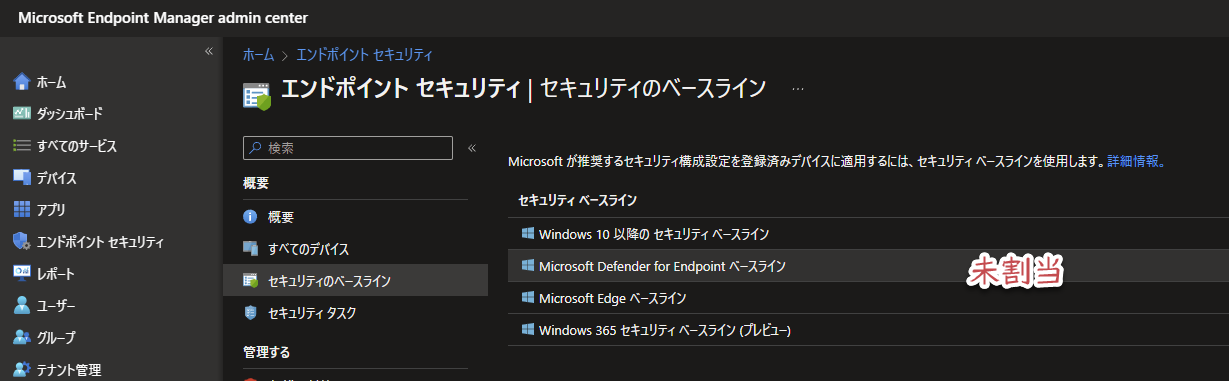

セキュリティのベースラインは使わない

Intuneにはベースラインといって、推奨設定をセットにしたものがあります。時々このセットの更新もあります。

以前はベースラインを使っていましたが、このセットの中だけではセキュアスコアが上がらないとわかりました。では、このベースラインを実施しておきながら、足りないところを構成プロファイルで、とやっていましたが、解明が難しいエラーに遭遇することがしばしありました。なので、現時点ではベースラインは使っていません。

本当は設定が楽なので使いたいのですが。

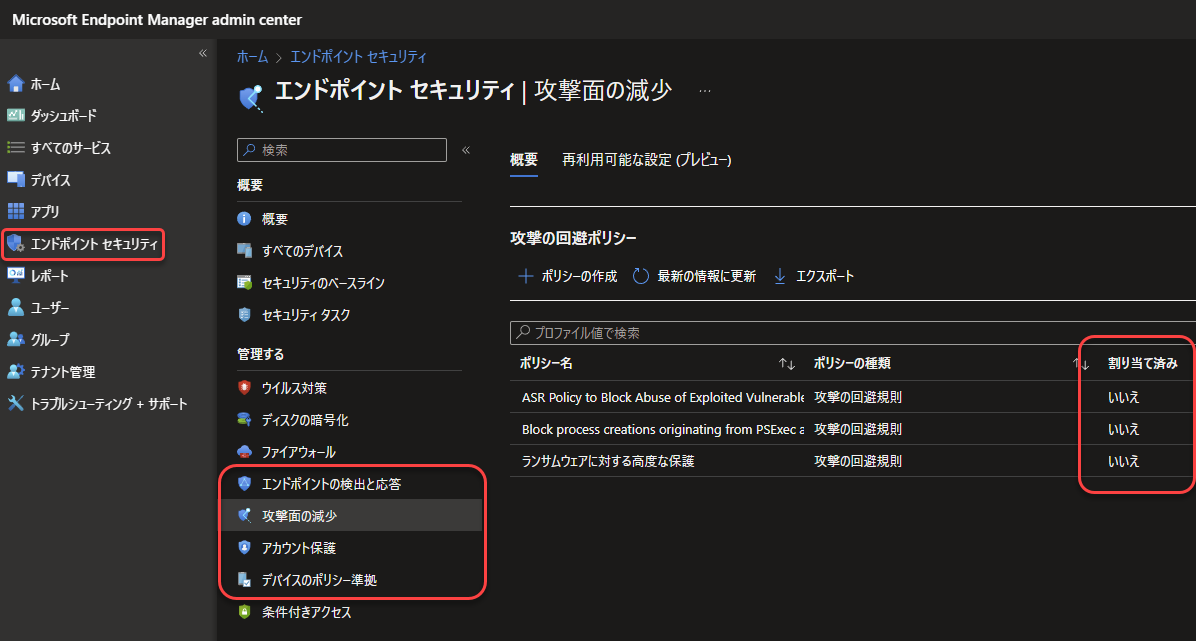

同じような構成プロファイルが複数の箇所で設定できる

デバイス/構成プロファイル(構成ポリシーが複数設定できるもの)で基本は設定していきますが、エンドポイントセキュリティの[管理する]以下にいくつかの観点のものが切り出されています。

こちらもエラーに遭遇することがあり、結局は使わずとなりました。

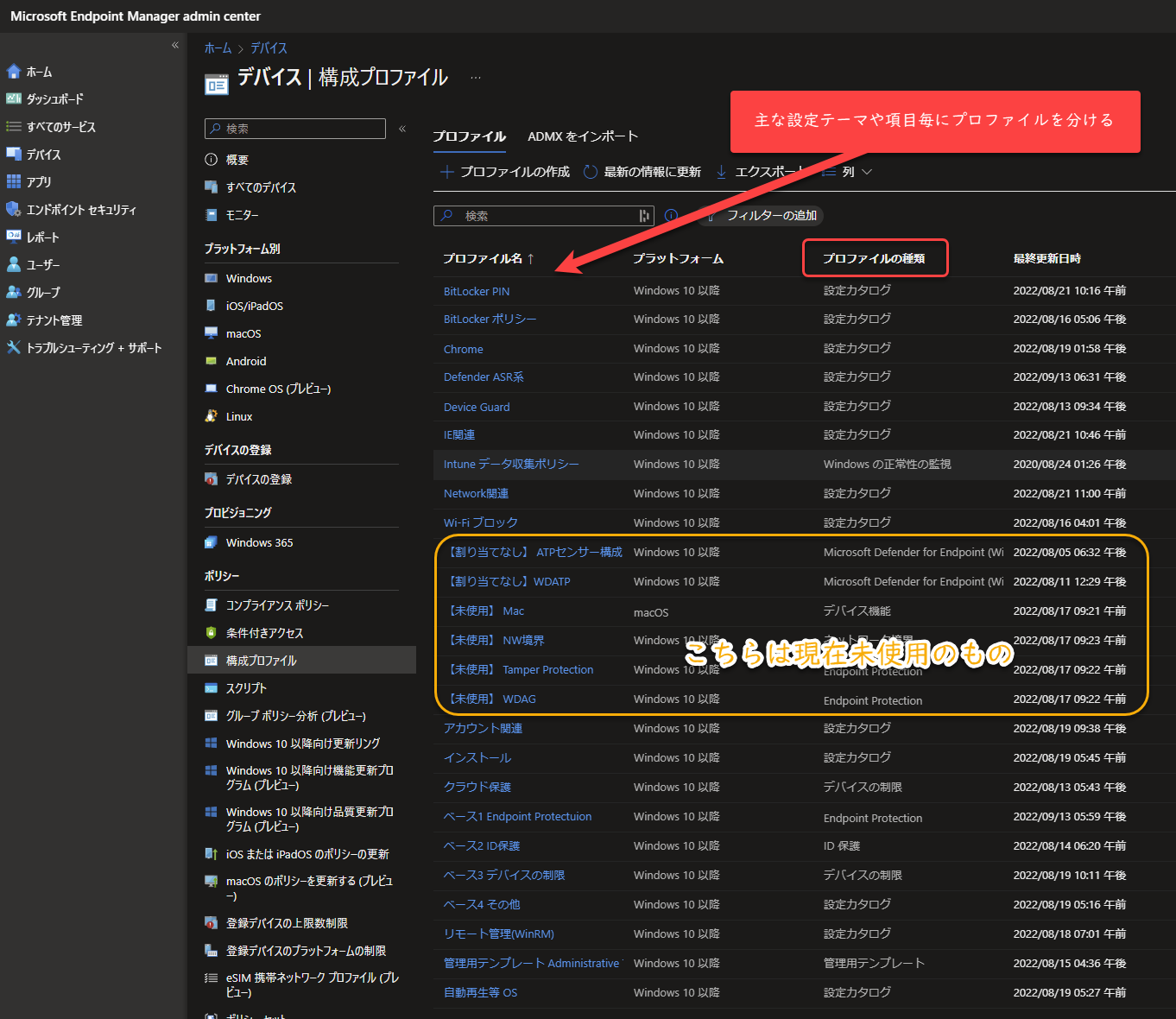

デバイスの構成プロファイル

構成プロファイルの数は図のとおり10強ぐらいです。

それぞれの構成プロファイルに細かな設定が沢山あります。

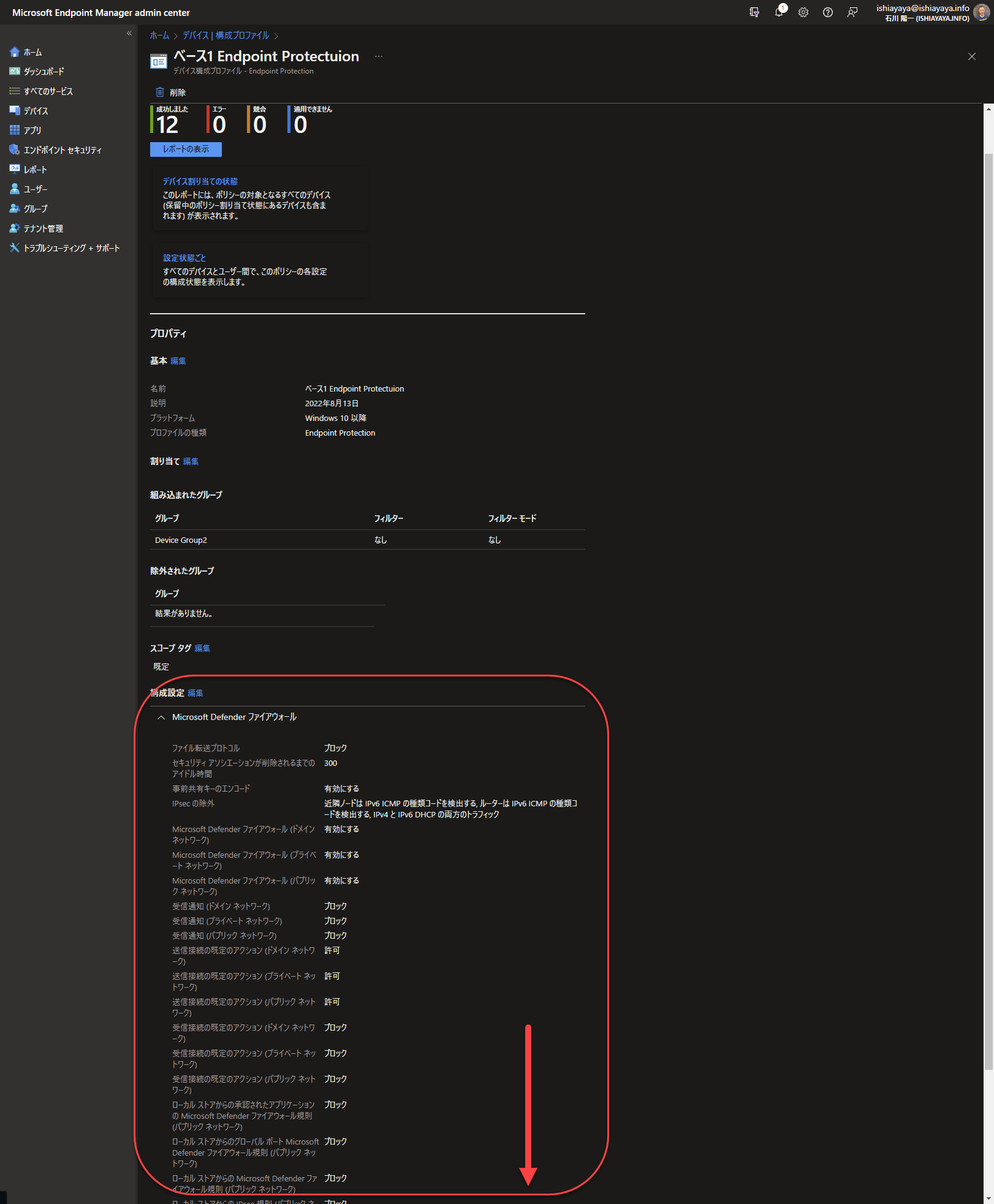

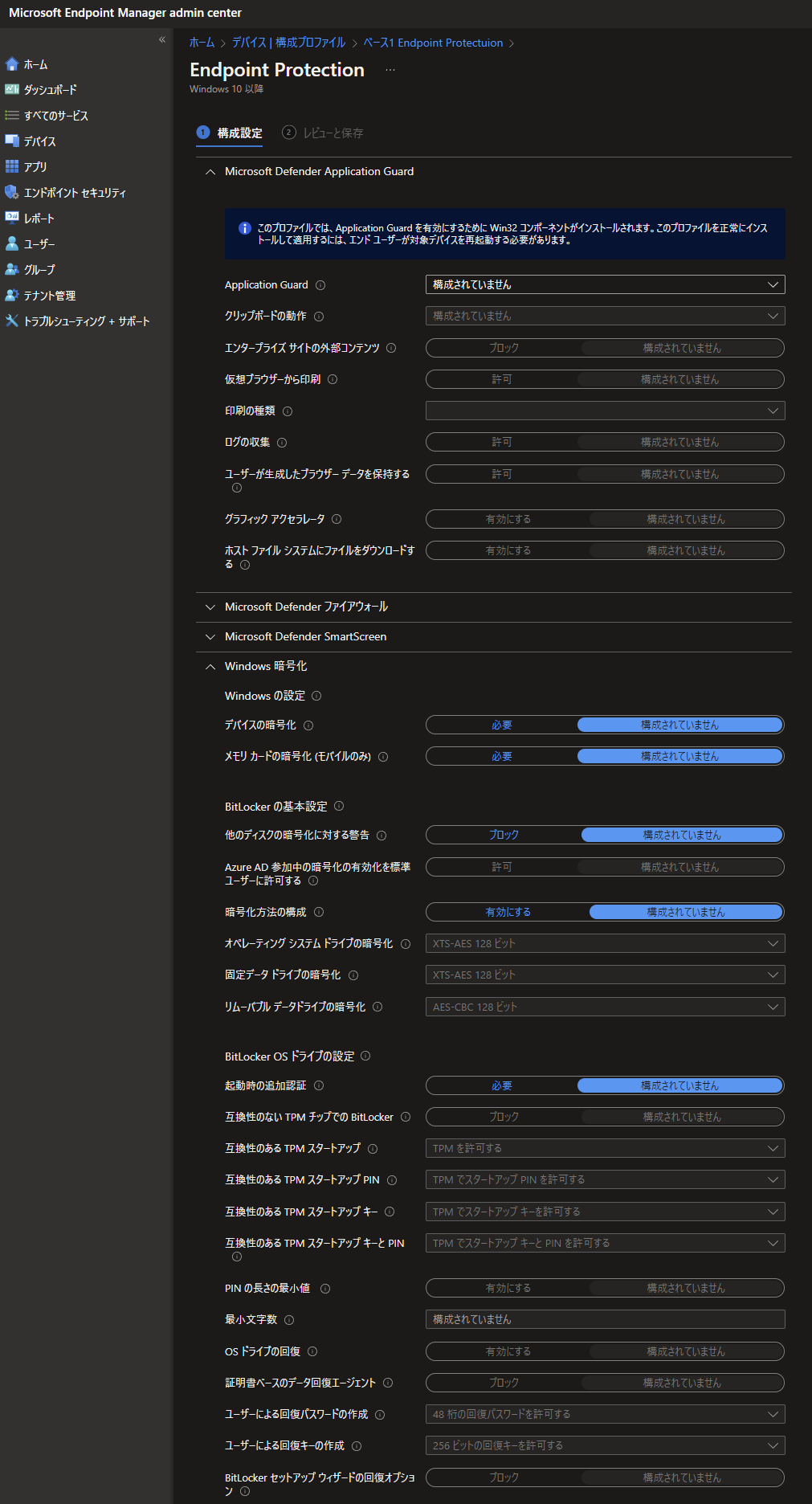

例えば「ベース1 Endpoint Protectuion」の設定後の画面のひとつはこんな感じです。

編集画面は[構成しない]ものも含むのでもっと膨大になります。

意味がわからないまま設定するのは超危険(通常動作としてのPCが動かなくなる可能性大)なので、デフォルト(既定)は何か、そしてヘ変更するとどのような動作がになるのか想定を持ちながら設定していくことが肝心です。

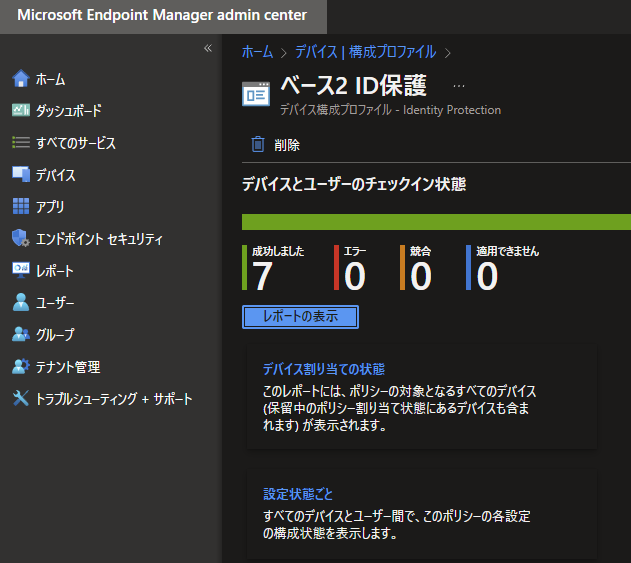

割り当ての状態の確認

設定したら(Intuneで同期しても)すぐに反映するとは限りません。時間がかかる場合もあります。

各種画面を参考にしてみていきます。

こういった状況確認画面の更新が超遅い(数日かかる)こともあります。設定後の、PC自体の実際の動きをみることと、管理画面の状態を両方ともみて、根気よく取り組むことが必要になります。

ひたすら潰しこむ

このような構成プロファイルの設定、反映確認を繰り返し、合わせてM365 Defenderのセキュアスコアの変化を見ていきます。

それによって、スコアを向上させ、さらに残タスクを減らし、またスコアを向上させ...といった形ですね。

反映時間もかかりますから、1~2週間はスコア向上に必要でした。

その他のセキュアスコア

M365 Defender 以外にもセキュアスコア、いろいろあります。

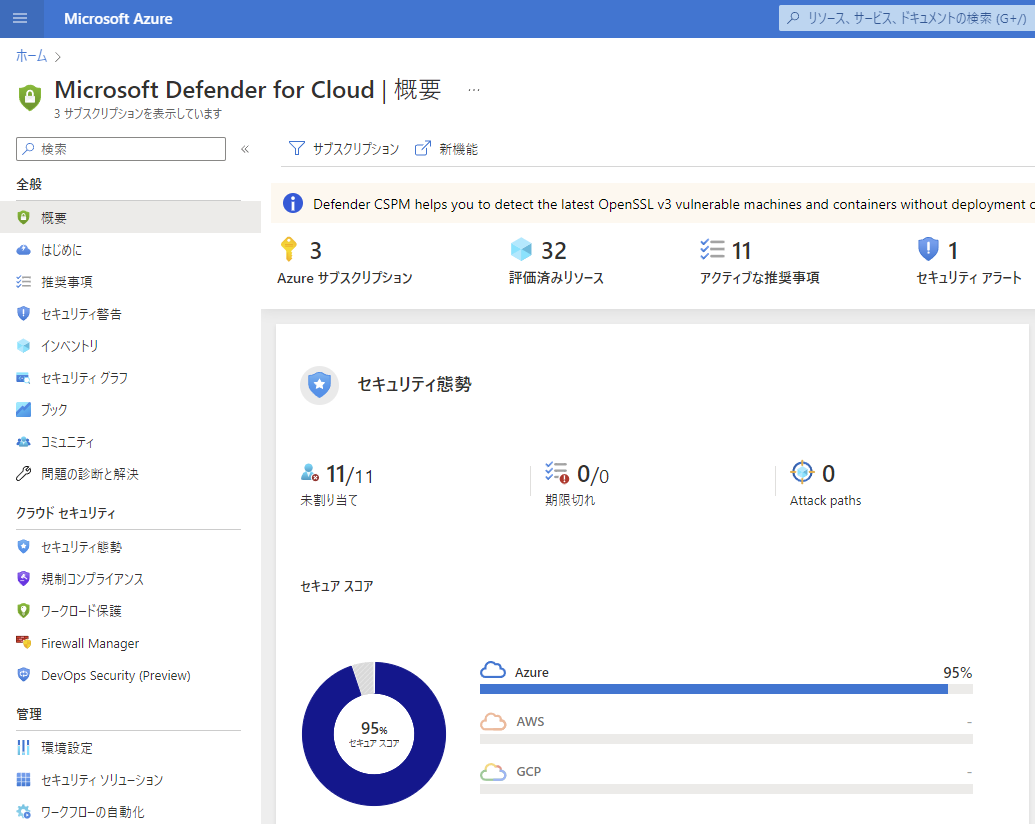

Microsoft Defender for Cloudのセキュアスコア

Azureについてのものですね。ドキュメントはこちら

以下 @hisnakad さんの参考記事です

私のAzureのサブスクリプションはこんなでした。

Azure AD Identityのセキュアスコア (Secure Score for Identity)

Azure ADのID関連に特化したものです。ドキュメントはこちら

私のテナントではこんなでした。

おわりに

セキュアスコアごとはコツコツ対応すること、継続して対応すること大事かなと考えています。

8月の見直しに取り組む前は、セキュアスコアが70以上いくことってあるのかしら?と平均値などから勝手に決めつけていきました。でも実際にいけましたねw

個別の構成プロファイルの概要の説明のニーズはありますかね?