IAM Identity Center(旧AWS SSO)でSonarQubeをアプリケーション登録する手順を確認した時のメモ。

作業手順としては以下のようになる。

- AWSで雛形のアプリケーションの作成

- SonarQubeの設定変更

- AWSで残りのアプリケーション設定

なお、SonarQubeは構築済みであることが前提となる。

AWS側作業その1

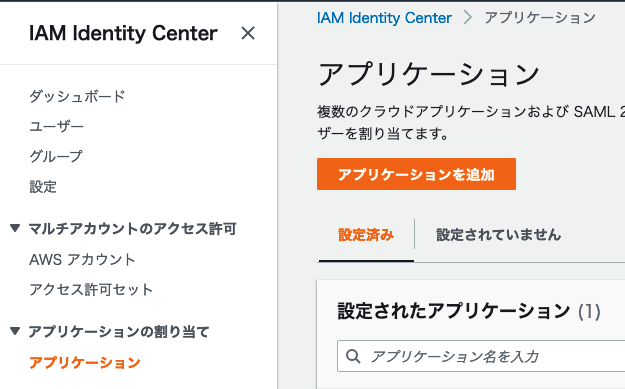

IAM Identity Centerからアプリケーションの割り当ての中のアプリケーションを選択し、「アプリケーションの追加」をクリックする。

「事前統合アプリケーション」でSonarQubeを入力し、出てきたものをクリックして次へを押す。

「アプリケーションを設定」の表示名と説明を好きなもので埋めて一旦SonarQubeに移動する。

SonarQube側作業

Administration > Configuration > General Settings > Security > SAML

からSAMLの設定画面に飛び、Enabledを有効化する。

以下の項目を埋めていく(入力しない箇所はデフォルト値を利用)。

- Provider ID:

IAM Identity Center SAML 発行者 URLのURL - SAML login url:

IAM Identity Center SAML 発行者 URLのURL - Provider certificate:

IAM Identity Center 証明書の内容から-----BEGIN CERTIFICATE----- と -----END CERTIFICATE----- を削除したもの - SAML user login attribute:

login - SAML user name attribute:

username - SAML user email attribute:

email

次に、Administration > Configuration > General Settings > GeneralでServer base URLの項目にSonarQubeのURLを設定する。

これを実施しないと、AWS SSOからログインする際に403が返ってログインできないので注意。

AWS側作業その2

先程の画面から再開し、以下設定していく。

- アプリケーションのプロパティ

- アプリケーション開始 URL:

https://<SonarQubeのURL>/sessions/init/saml?return_to=%2F

- アプリケーション開始 URL:

- アプリケーションメタデータ

- アプリケーション ACS URL:

https://<SonarQubeのURL>/oauth2/callback/saml - アプリケーション SAML 対象者:

sonarqube

- アプリケーション ACS URL:

設定が終わったら、「送信」ボタンを押してアプリケーション作成作業を完了させる。

その後、アプリケーションに対してユーザを割り当てる。

確認

アプリケーションを割り当てたユーザでログインすると、以下のようにSonarQubeが表示される。

クリックするとSonarQubeにログインできる。

また、SonarQubeにログインすると、SAMLによるログインボタンも表示されるようになる。

なお、従来のユーザでログインしたい場合はMore optionsをクリックすればログインできる。