Macな環境でもSQL Operations Studioが出てきたおかげで

ずいぶんAzureSQLDBを扱うことが楽になってきました。

(WindowsのVM環境を作ってSQLServer Management Studio(SSMS)使ったりしてました)

AzureSQLDBにはFirewall設定があるので職場などの作業環境のリモートIPアドレスを登録しておけばいいのですが、

リモートワークなどする際にわざわざFWに穴を開けるのも気が引けるもの・・

とかいってVPN張るにもいろいろオーバーヘッド大きすぎて辛いですしね

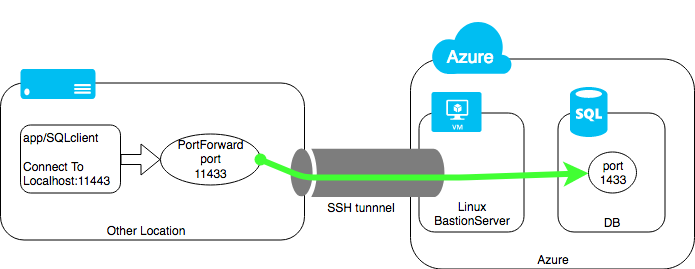

ということでLinuxサーバを踏み台(Bastion)サーバにしてSSHトンネル経由でAzureSQLDBに接続すれば、

毎度毎度FWに穴を開けなくてもセキュアにアクセスできるのではないかと考えた次第

(もちろんAzureSQLDBのSQLServerのFWには踏み台サーバのIPが登録されていることが前提です。)

図にするとこんな感じ

端的には

ssh -f -g -N -C -L 11433:AzureSQLDBのSQLServerのホスト名:1433 踏み台サーバのユーザ名@踏み台サーバIP/ホスト名 -p 22

と実行することで

・「localhost/127.0.0.1 port 11443」のアクセスは

・「AzureSQLDBのSQLServerの1433」に「SSHトンネル経由でアクセス」

されることになります。

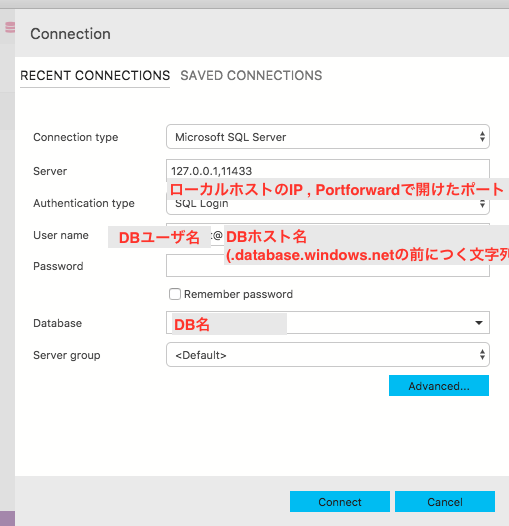

で、SQL Operations Studio等からは以下のように設定し接続をします

変わったところと言ったらServerの指定の部分で

User NameやDBのところはいつもどおりですね。

作業が終わったらpsで実行したsshをkillすることをお忘れなく・・

$ ps auxww|grep "ssh -f"

abc 12345 0.0 0.0 4287224 940 s009 S+ 6:29PM 0:00.00 grep ssh -f

abc 12346 0.0 0.0 4344356 668 ?? Ss 5:44PM 0:00.05 ssh -f -g -N -C -L 11433:xxxxxxxxxx.database.windows.net:1433 yyyyyyyy@xxx.xxx.xxx.xxx -p 22

$ kill -9 12346

$ ps auxww|grep "ssh -f"

abc 12345 0.0 0.0 4267768 896 s009 S+ 6:30PM 0:00.00 grep ssh -f

今回はAzureSQLDBで試しましたが、MySQLでもRedshiftでもHTTP通信でもなんでも応用出来ますし

いろいろ使いがいがありますのでPortfoward+Bastionってのを覚えておくといざというときに重宝します。

※追記

踏み台サーバがAzureVMの場合、クライアントはAzure内で動いているようにみえるため、

SQLserverにはダイレクトアクセスという接続になってしまうようで、

ポートは1433ではなく動的に接続ポートが変わってしまい、

サーバアドレスもjapanwest1-a.control.database.windows.netというようなところに変わるようです。

そのため、SSHトンネルを作っても結局は

SQLSTATE[42000]: [Microsoft][ODBC Driver 17 for SQL Server][SQL Server]

Cannot open server 'サーバ名' requested by the login.

Client with IP address 'リモートアドレス' is not allowed to access the server.

To enable access, use the Windows Azure Management Portal

or run sp_set_firewall_rule on the master database

to create a firewall rule for this IP address or address range.

It may take up to five minutes for this change to take effect.

となってしまうようです。

踏み台サーバ経由でAzureSQLserverにアクセスする場合は

AzureVMではない別な場所のサーバでやるしなないような気がします

なんだかなー

・ADO.NET 4.5 用の 1433 以外のポート

https://docs.microsoft.com/ja-jp/azure/sql-database/sql-database-develop-direct-route-ports-adonet-v12