はじめに

Cloud Runにて必要な権限を有したサービスアカウントのクレデンシャル情報(JSONファイル)を使用したい。

しかし、Gitにプッシュすることで自動デプロイしているので、JSONファイルを使用しようとすると、必然的にGitにJSONファイルをプッシュすることになってしまう。これは非常によろしくない…。

Secret Managerを使用することで解決できるみたいだが、詳しいやり方は転がっていなかったので、クラウド初心者の方でもできるように備忘録として残すことにします。

やりたいこと

Cloud RunではCloud StorageやTranscoder APIを操作する権限が必要なので、そのサービスアカウントを用意。

サービスアカウントをCloud Runに紐づけ。

そしてそのサービスアカウントを参照し、各サービスを利用できるようにします。もちろんJSONファイルなしで。

余談

JSONファイルを利用する場合、envファイルにJSONファイルへのパスを以下のような形で記載し配置しておいて、envファイルを読み込むよう設定すれば、勝手にクレデンシャル情報を読み込んでくれるようになります。(参考)

GOOGLE_APPLICATION_CREDENTIALS = "JSONファイルのファイルパス"

実際に設定してみる

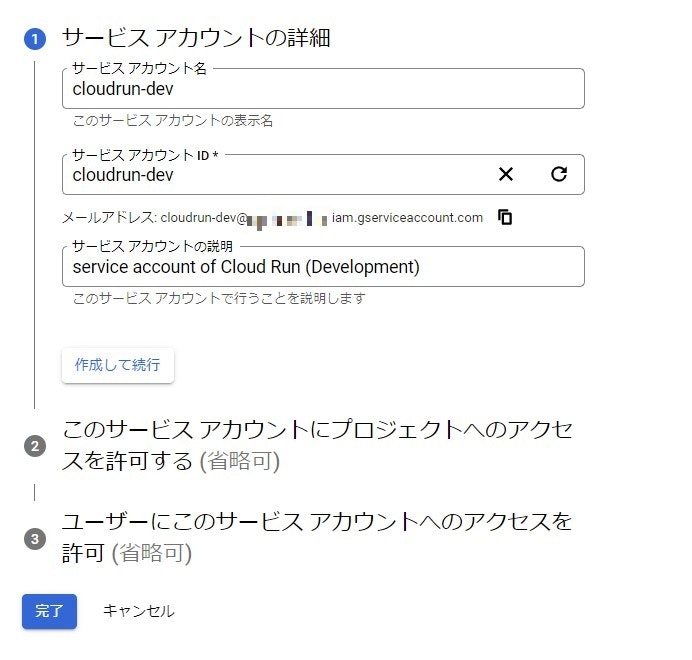

サービスアカウントの作成

「IAMと管理」から「サービスアカウント」選択、画面上部の「+サービスアカウントを作成」を選択します。

「サービスアカウント名」と「サービスアカウントID」を入力します。

「サービスアカウント名」を入力すれば自動的にプロジェクト内でIDが被らないよう「サービスアカウントID」が保管されます。

何の用途で使うかわかりやすい名前にしましょう。

「サービスアカウントの説明」は任意ですのでスキップ可能です。

「作成して続行」します。

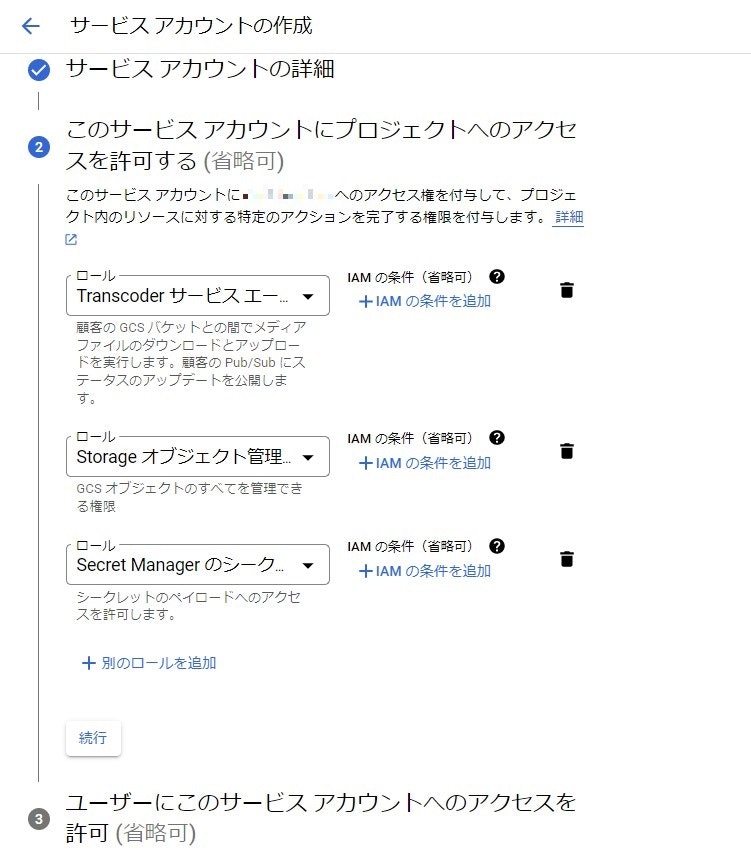

続いてロールの割り当てです。

ここで追加する必要はありません。IAM一覧からも追加可能です。

必要最低限のロールを割り当てましょう。

ロールを割り当てる際は必ず、「Secret Managerのシークレットアクセサー」を割り当ててください。

③はスキップして「完了」します。

③の「ユーザーにこのサービスアカウントへのアクセスを許可」は、作成したサービスアカウント自体を制御するアカウントを絞る設定ができます。

作成されたことを確認します。

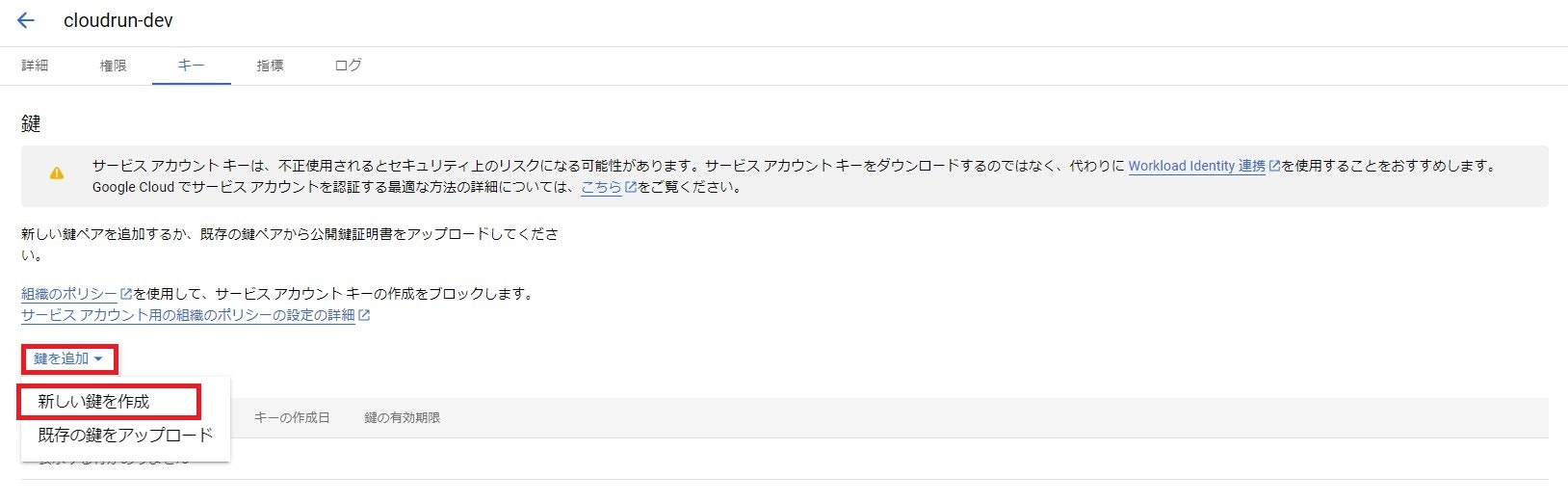

そして、対象のアカウントを選択し、画面上部の「キー」を選択します。

「鍵を追加」→「新しい鍵を作成」します。キーのタイプは「JSON」を選択してください。

そうすると自動でダウンロードされます。

十分取り扱いには気を付けましょう。

これでサービスアカウント側の設定は以上です。

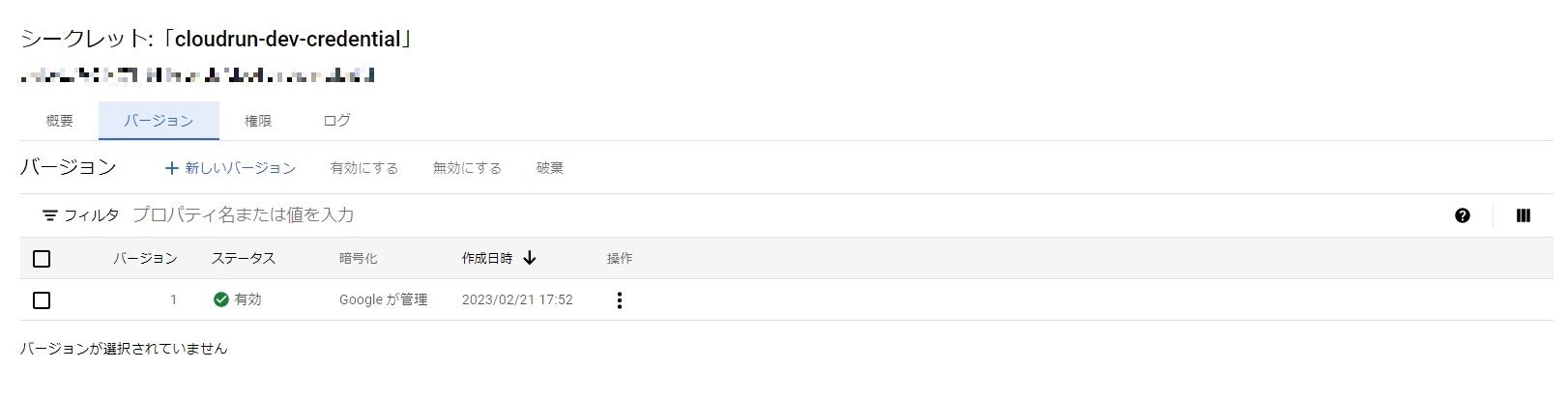

Secret Managerの設定

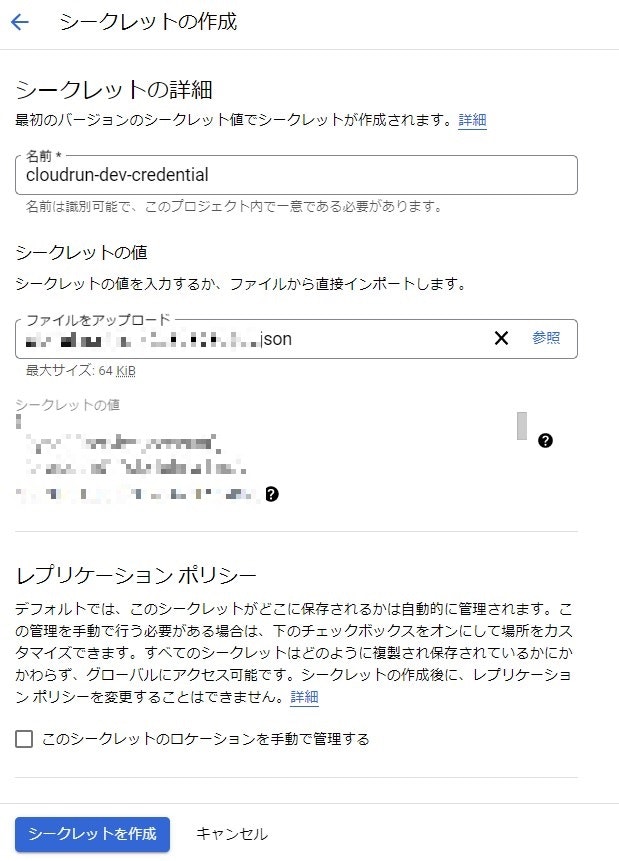

Secret Managerを有効にし、「シークレットを作成」します。

名前はわかりやすいものを。

シークレットの値はファイルを参照もしくは直接入力します。

今回は先ほどダウンロードしたJSONファイルをインポートします。中身をコピペでも問題ないです。

「シークレットを作成」します。

これでSecret Manager側の設定は以上です。

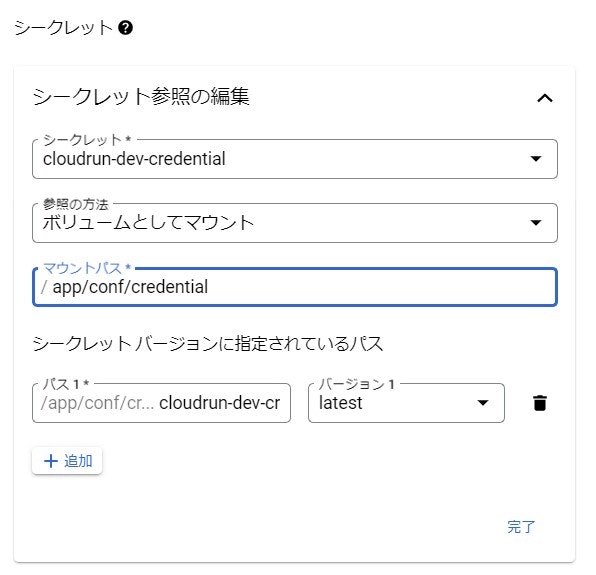

Cloud Runの設定

対象のCloud Runを選択し、画面上部の「新しいリブジョンの編集とデプロイ」を選択します。

下の方に行くと「シークレットの参照」とあるので、こちらを設定します。

シークレットは先ほど作成したものを選択。

ここで権限エラーが出た場合は「付与」すれば問題ないです。

参照の方法は「ボリュームとしてマウント」。

マウントパスはお好きなように設定してください。

今回は私が記事に書いたデプロイ方法で行っていますので、ファイルパスもそれに則って決めました。

こうすることで、JSONファイルを設定したファイルパスで読み込むことができるという優れものなのです。

マウントパスの設定は、指定したパスの配下には何もないようにしてください。

「マウント」とあるので、指定したパスの配下にソースコード等があったりすると、参照できなくなってしまいますので注意してください。

そしてここで生成されたパスは控えておいてください。

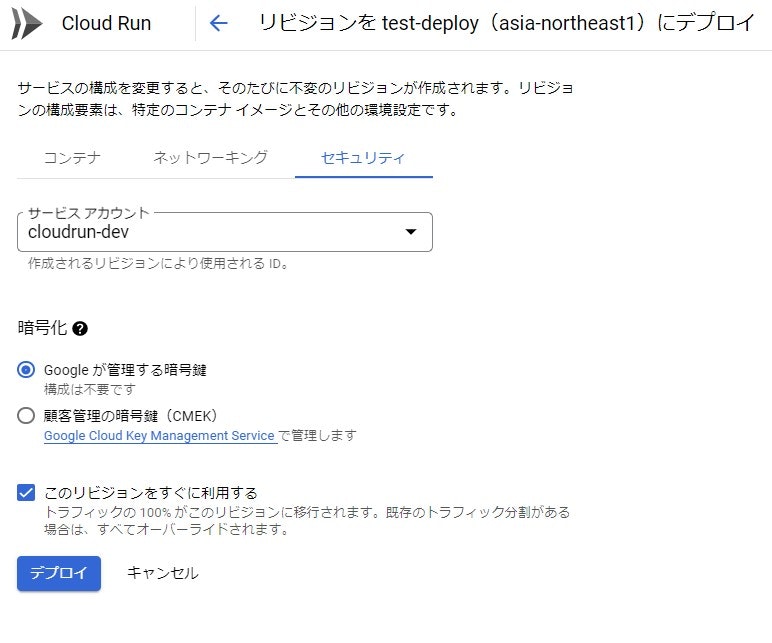

最後に上に戻り、「セキュリティ」タブを選択。

「サービスアカウント」を、Cloud Run用に作成したものに変更し、「デプロイ」します。

これでCloud Run側の設定は以上です。

ソースコード上の設定

余談で説明した通り、envにJSONのファイルパスを指定すれば、勝手に読み込まれるという機能を活かし、envファイルにファイルとしてマウントしたクレデンシャルのパスを記載します。

GOOGLE_APPLICATION_CREDENTIALS = "/app/conf/credential/cloudrun-dev-credential"

最後にデプロイして設定完了です!

これで必要なリソースにアクセスできるようになりました!

最後に

ここまで読んでいただきありがとうございます![]()

AWSのIAMと違ってロールを割り当てるだけでなく、サービスアカウントを使う際はクレデンシャル情報を参照しなければなりません。

GitHubにクレデンシャル情報は置きたくないと思うので、ぜひこちらを参考にCloud Runのリソースへのアクセス制御を設定してもらえれば幸いです。

是非ご指摘等あればお待ちしております。