はじめに

前記事(https://qiita.com/hugo-crt/items/40c4bcb883c74085e539)

の続きです。

今回は実際の作業者ユーザである、IAMユーザを作成します。

一度作り方を覚えてしまえば、最低限責任範囲の切り分けができて

基本的なセキュリティ対策を講じていますといえますね。

どうやら巷ではIAMって最初の方に勉強するけど、細部をチューニングしていくにつれ沼にハマっていく、

実はかなり高度なサービスであると聞いたことがありますが、これはまた別のお話。

我々初学者は基本的なところから知っていけばいいんです。

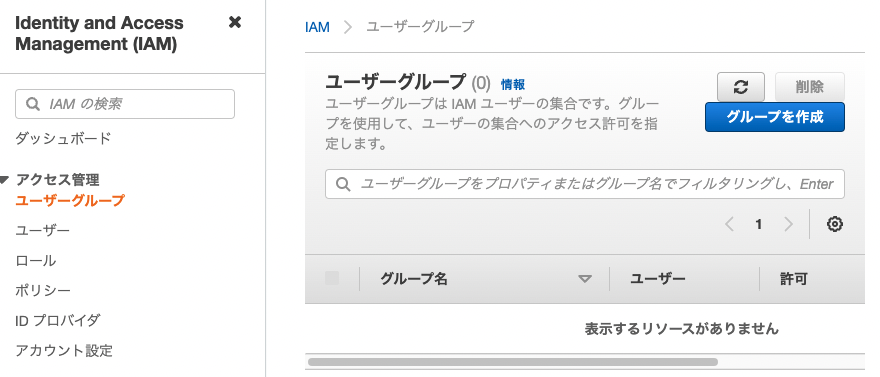

IAM:IAMグループの作成

グループ作成の方法を学びます。

なぜユーザ作成ではなくグループなのかというと、

端的に権限やポリシーの設定が楽になるからです。

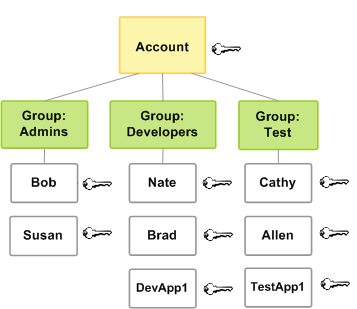

下の画像を見てください。

この画像では管理者(Admins)・開発者(Developers)・テスター(Test)の3グループに分かれています。

役割によって必要な設定をグループに与えてしまえば、その役割に沿って必要な制限事項が勝手に付与されるのです。

大規模なプロジェクトの場合、数十、数百のユーザに対して各種設定を一人一人割り振るのは大変です。

なので、役割ごとに作業範囲を均一に設定することで、ユーザ作成の負担を軽減できます。

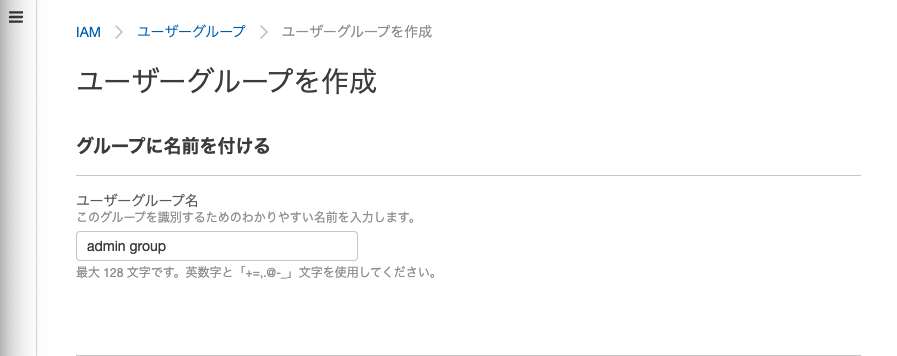

ではまずはグループを作成していきましょう。

-

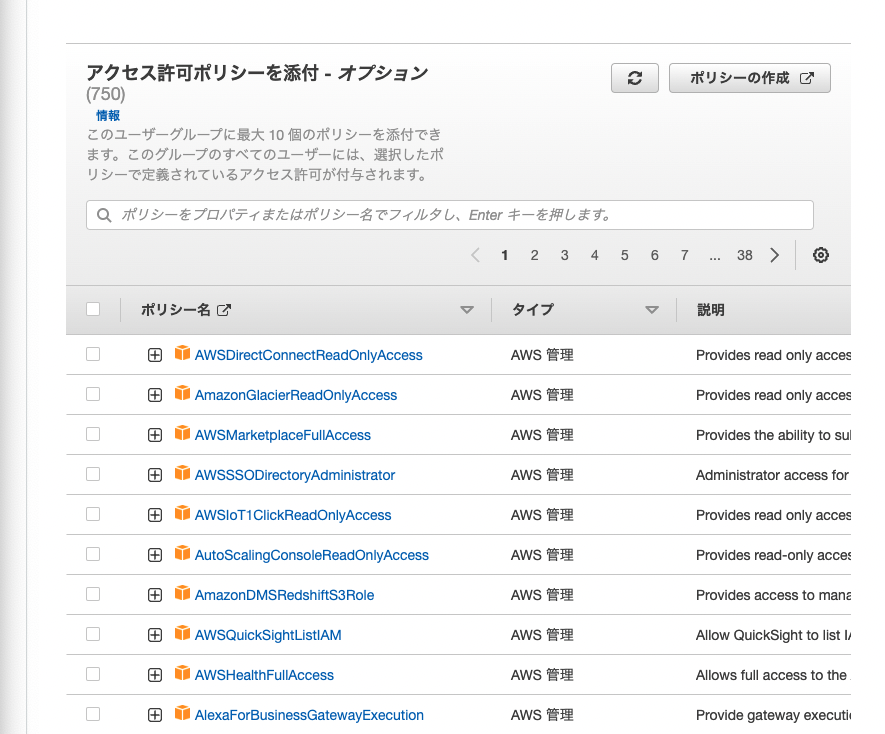

設定画面を下にスクロールするとアクセス許可ポリシーが設定できる項目にたどり着くので、検索窓で「administrator」と入力して「AdministratorAccess」のチェックボックスにチェックを入れたら画面右下のグループの作成をクリックします。

ちなみにポリシー名をクリックすると、そのポリシーのアクセス権限の状態が確認できます。

今回は割愛します。是非見てみてください。

-

グループの作成が完了すると以下の画面に遷移します。

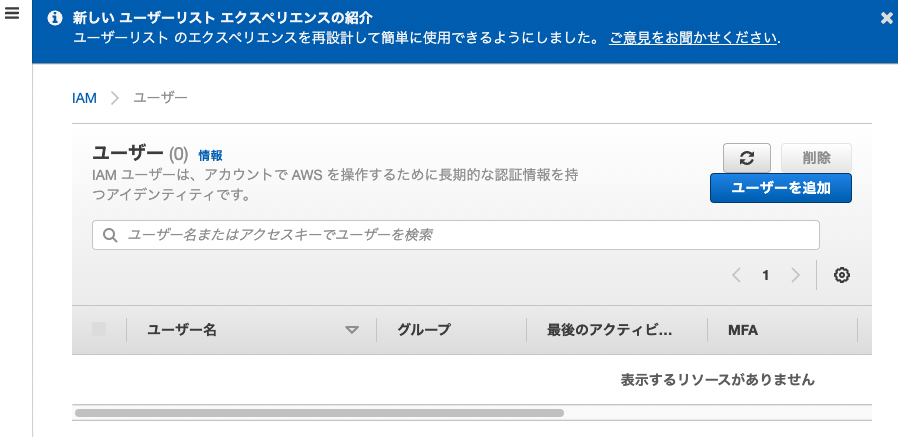

IAM:IAMユーザーの作成

-

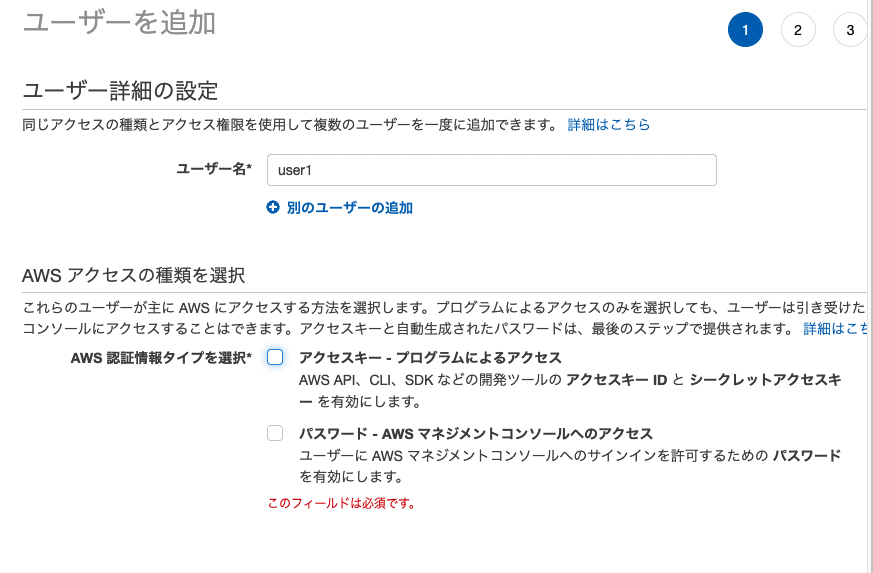

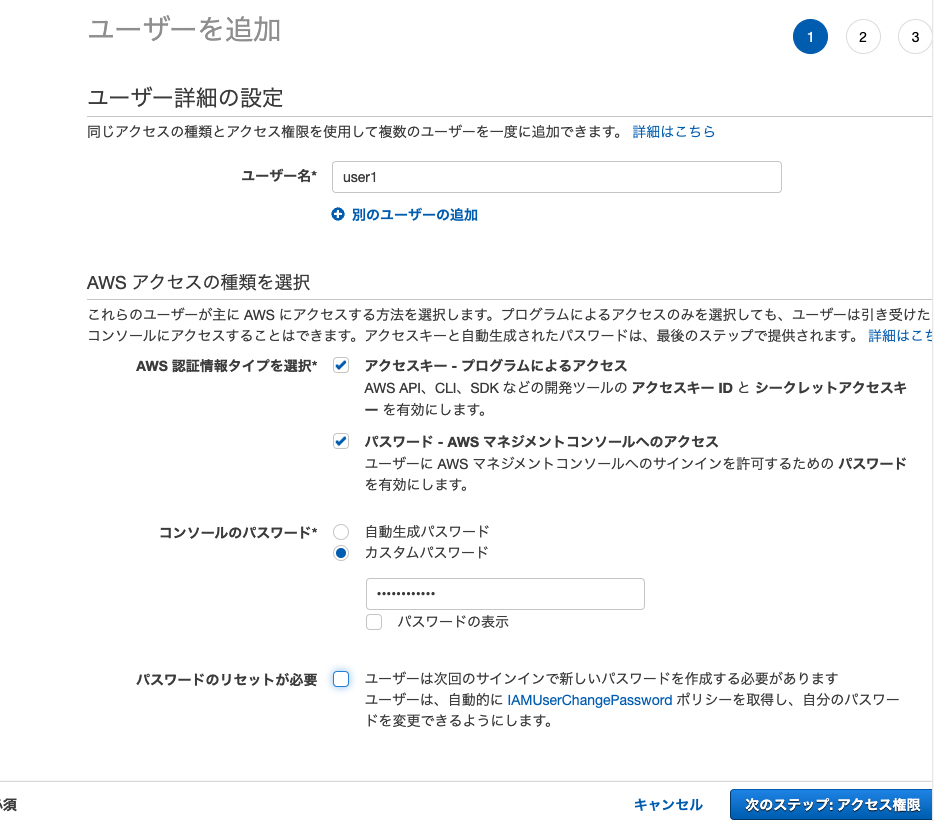

ユーザ名を入力します。

-

今回はカスタムパスワードを設定し、パスワードのリセットは不要としました。

-

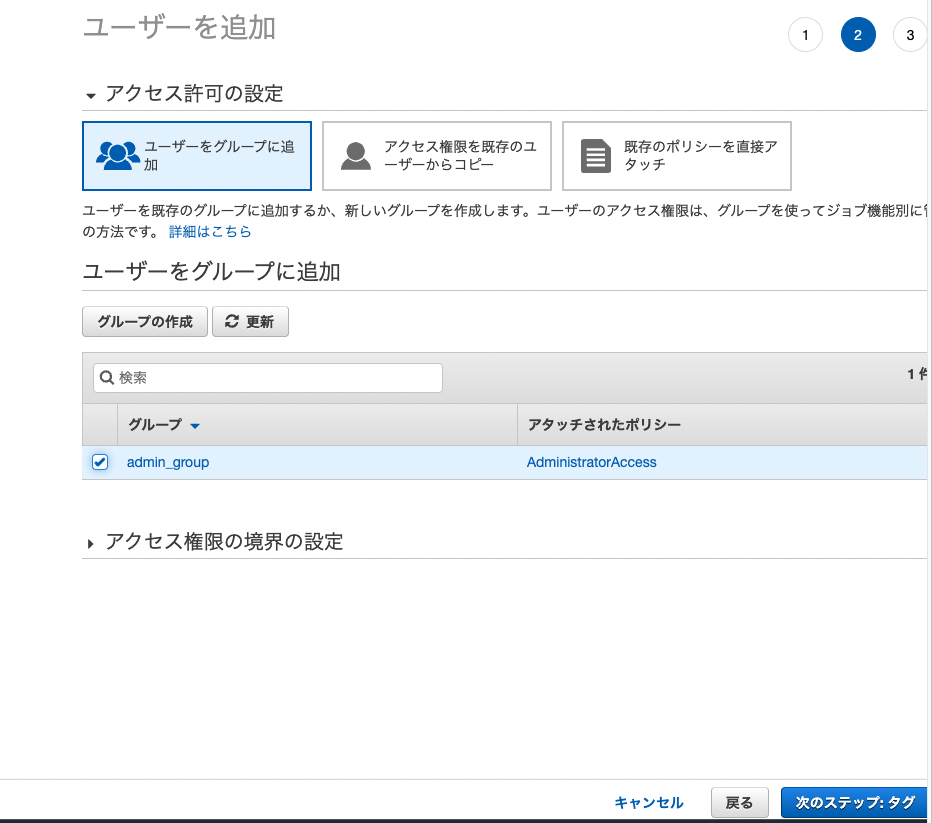

先ほど設定したグループにユーザを追加します。

-

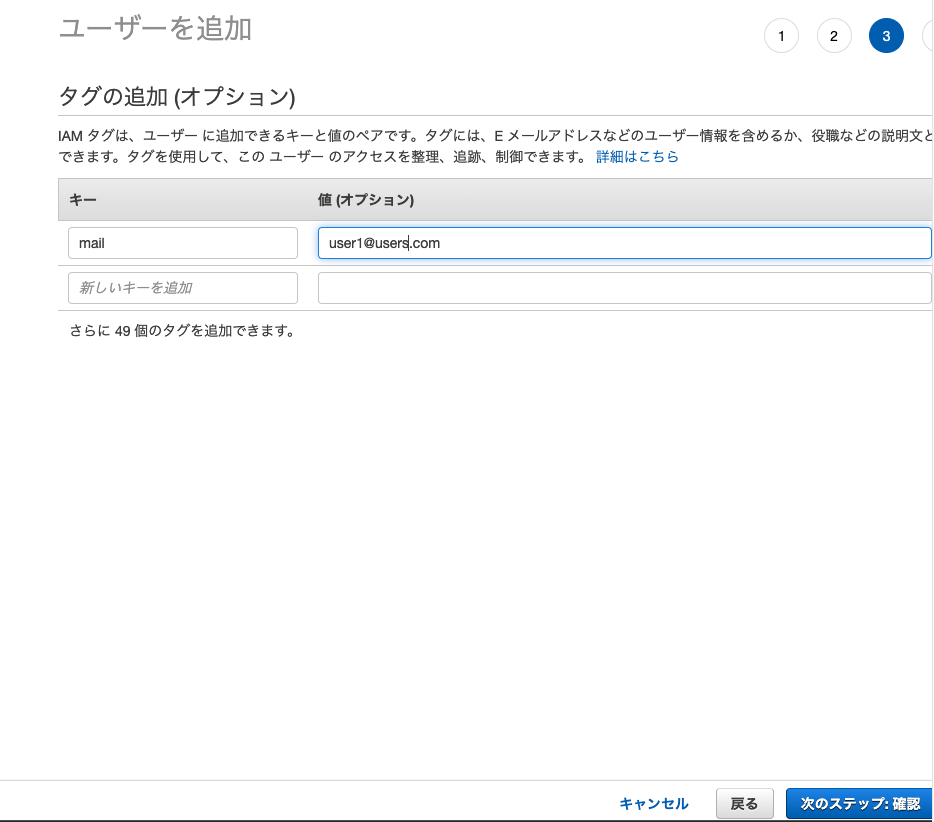

ここはユーザを特定するための情報をタグとして設定します。

-

今回はお試しでメールアドレスを入力しました。

-

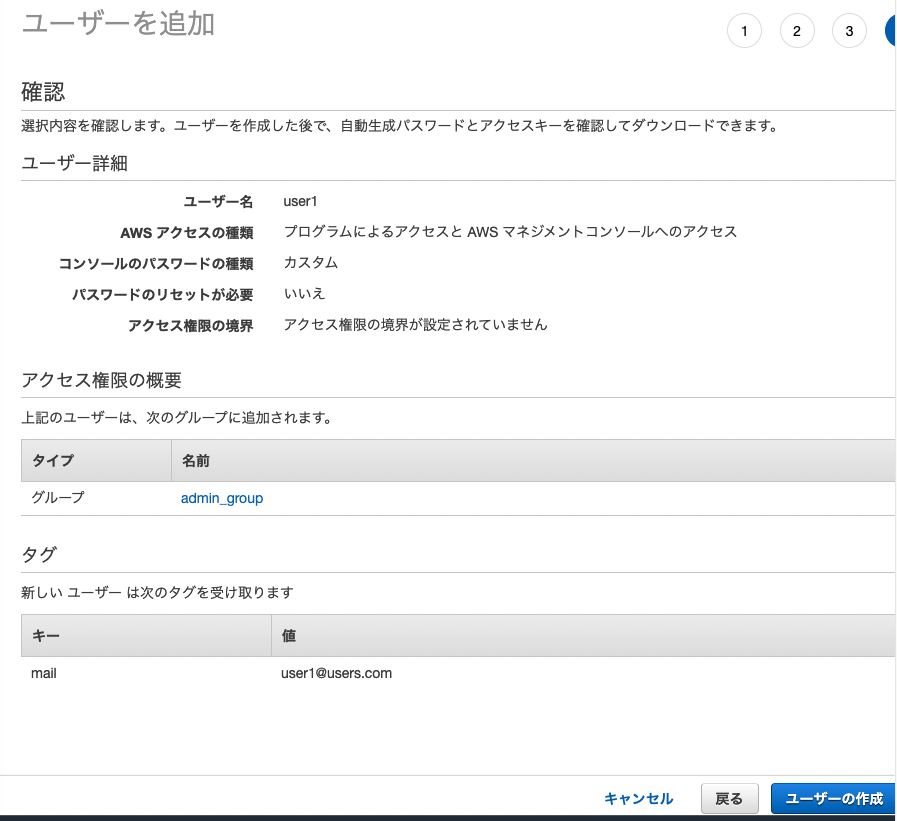

入力情報が間違っていないか確認します。

ここまできたらユーザ作成はほぼ完了です。

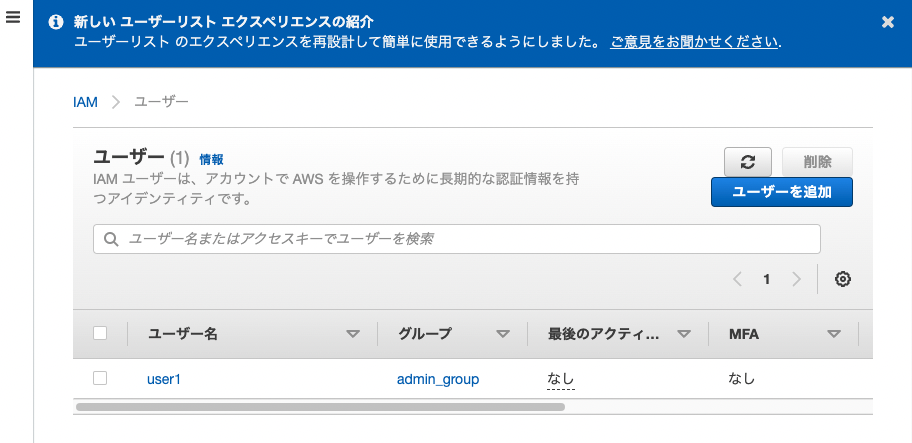

ユーザーが作成されましたね。

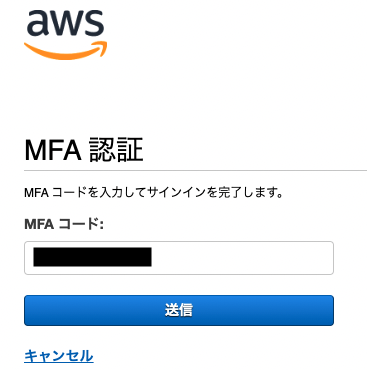

しかしこのままではMFAデバイスの割り当てがされていないので設定しましょう。

-

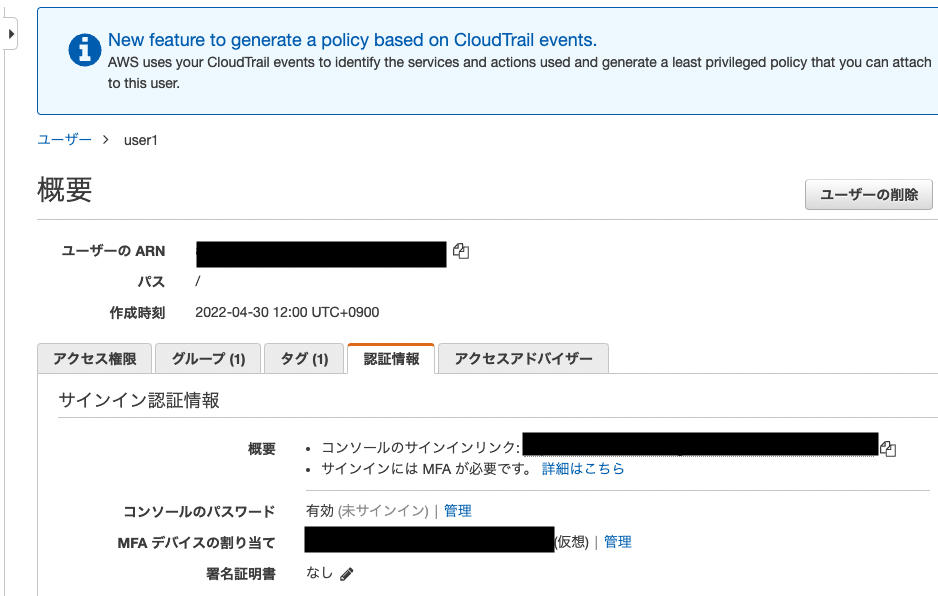

遷移された画面の中にある「認証情報」タブをクリックし、「MFAデバイスの割り当て」の「管理」をクリックして設定すると以下の画面になります。

設定方法は前回の記事で説明したので割愛します。 -

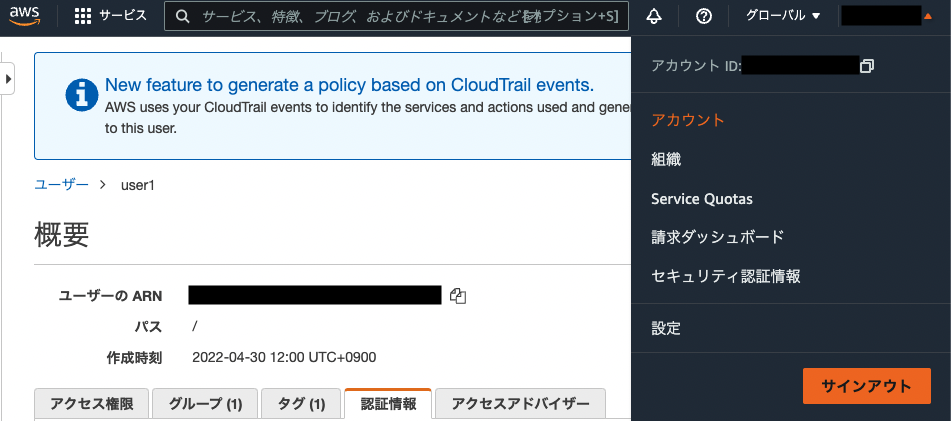

後ほどIAMユーザとしてログインする際に便利な裏技があるので、

コンソールのサインインリンクをコピーしておきます。

右側にあるコピーのアイコンをクリックします。

-

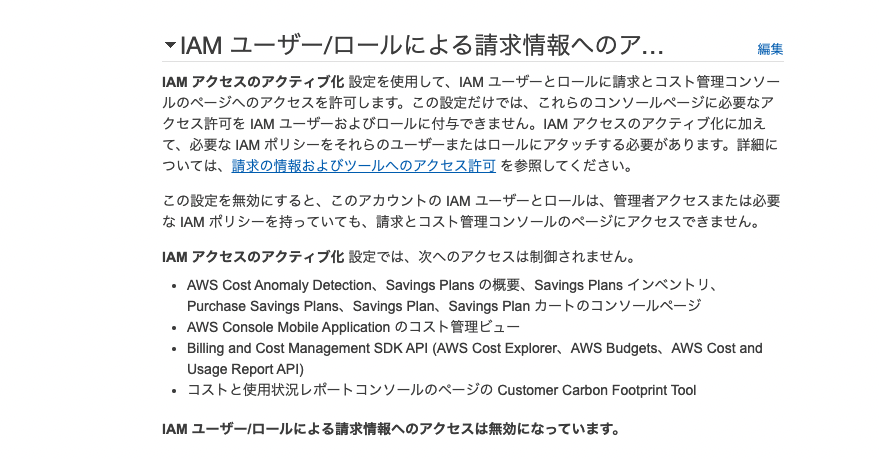

今回作成したユーザは管理者権限をポリシーで付与したので、請求情報へアクセスできるよう設定します。

-

遷移した画面を下にスクロールし、IAMユーザー/ロールによる請求情報へのアクセスの項目で、右にある「編集」をクリックします。

-

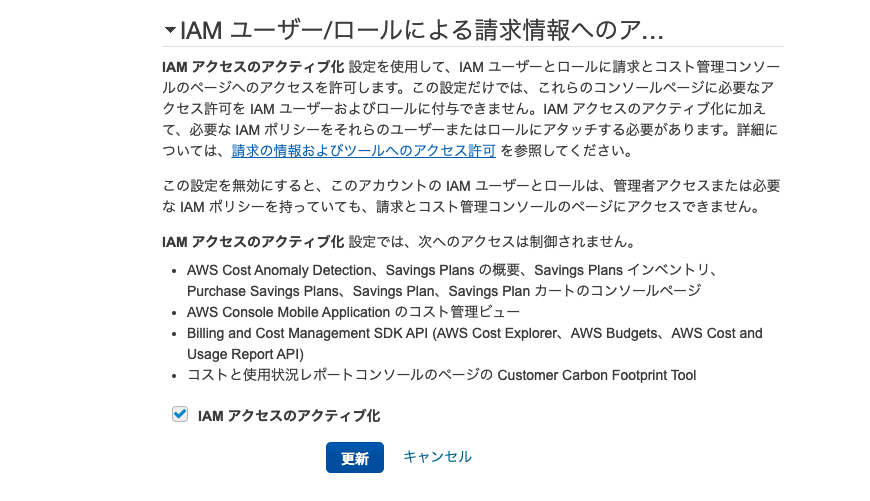

IAMアクセスのアクティブ化にチェックを入れ、更新します。

-

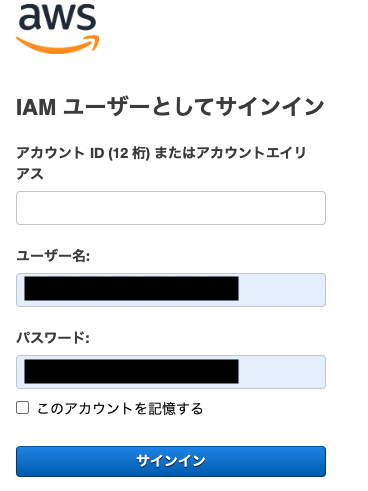

すると既にユーザ名とパスワードが入力された状態で認証画面に飛びました。

-

各自確認してほしいのですが、先ほどの裏技を入力しないと、メールアドレスやパスワードなど、

一つずつ認証していくのでめんどくさそうでした。

最後に

GW中は雨予報が多く、友人もそこまではしゃいでないから勉強に集中できるなと思った矢先、

本日快晴で外出したくなりました。

座りっぱなしも体に悪いことだし、散歩しながら勉強したことを思い返してリフレッシュしようかな。