Microsoft Entra Global Secure Access(GSA) とは?

Microsoft Entra Global Secure Accessは、Microsoft が提供しているクラウドによる安全なネットワーク接続のサービスで、Gartner社が提唱しているSSE(Security Service Edge) というものです。

Microsoft の SSE はデバイスからインターネット上のサービス(SaaS)や Microsoft 365 に安全に接続する Microsoft Entra Internet Service と社外にあるデバイスから社内のリソースに安全に接続する Microsoft Entra Private Access の二つで構成されています。

これら Microsoft の SSE ソリューションを使用するにはデバイスに Global Secure Access(GSA) Client をインストールします。インストール後、GSA Client は自動起動しデバイスから一番近い GSA ネットワークの POP(Point-of-Presence) に自動的に接続します。現時点(2024年4月03日)では Windows 10/11 用と Android用の GSA Client が利用可能です。ただし、Windows、Android ともにインストールするには、前提条件があります。詳細は以下のリンクをご確認ください。

また、GSA Client による GSA 接続方法については秀逸なブログ記事があります。この記事の最後にリンクを載せておきます。

さて、ちょっと前置きが長くなりましたが、GSA のリモートネットワーク接続は、GSA Client をインストールできないデバイスや環境から GSA に接続する方法です。

リモートネットワーク接続とは

デバイスに GSA Client をインストールするのではなく、お客様のオンプレミスネットワーク機器(CPE)から IPSec で GSA に接続します。リモートネットワーク接続(プレビュー)の利用に際しても前提条件がありますので、以下をご確認ください。

オンプレミスのネットワーク機器(CPE)を利用してのテストはハードルが高いですよね。実は Azure 仮想ネットワークを使用してリモートネットワーク接続を行う事が可能です。

Azure 仮想ネットワークでリモート ネットワークを作成

それでは、Azure の仮想ネットワークを使用して GSA に接続する方法を試してみましょう。

大まかな構成手順はこんな感じです。

- リソース グループを作成する (Azure portal)

- 仮想ネットワークを作成する (Azure portal)

- 仮想ネットワーク ゲートウェイを作成する (Azure portal)

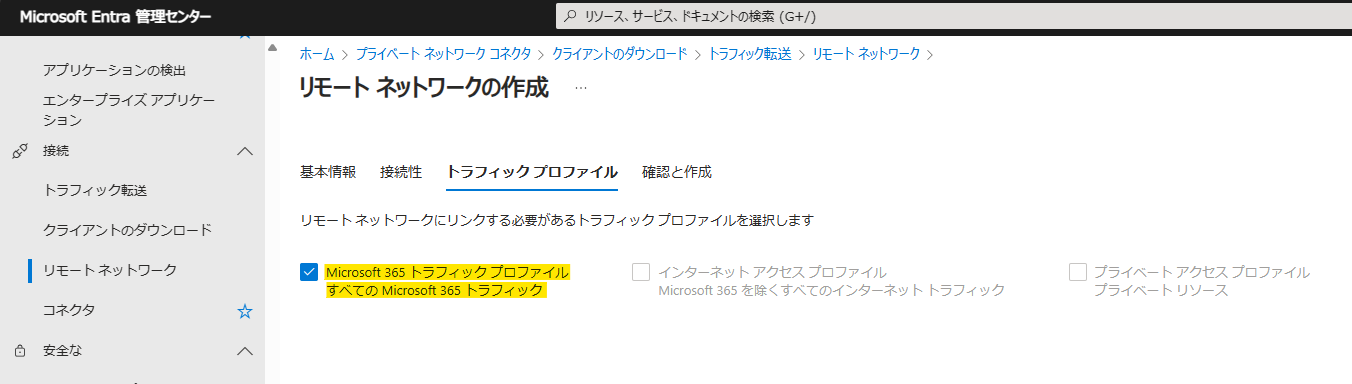

- デバイス リンクを設定したリモート ネットワークを作成する (Microsoft Entra 管理センター)

- ローカル ネットワーク ゲートウェイを作成する (Azure portal)

- サイト間 (S2S) VPN 接続を作成する (Azure portal)

- 接続を検証する (両方)

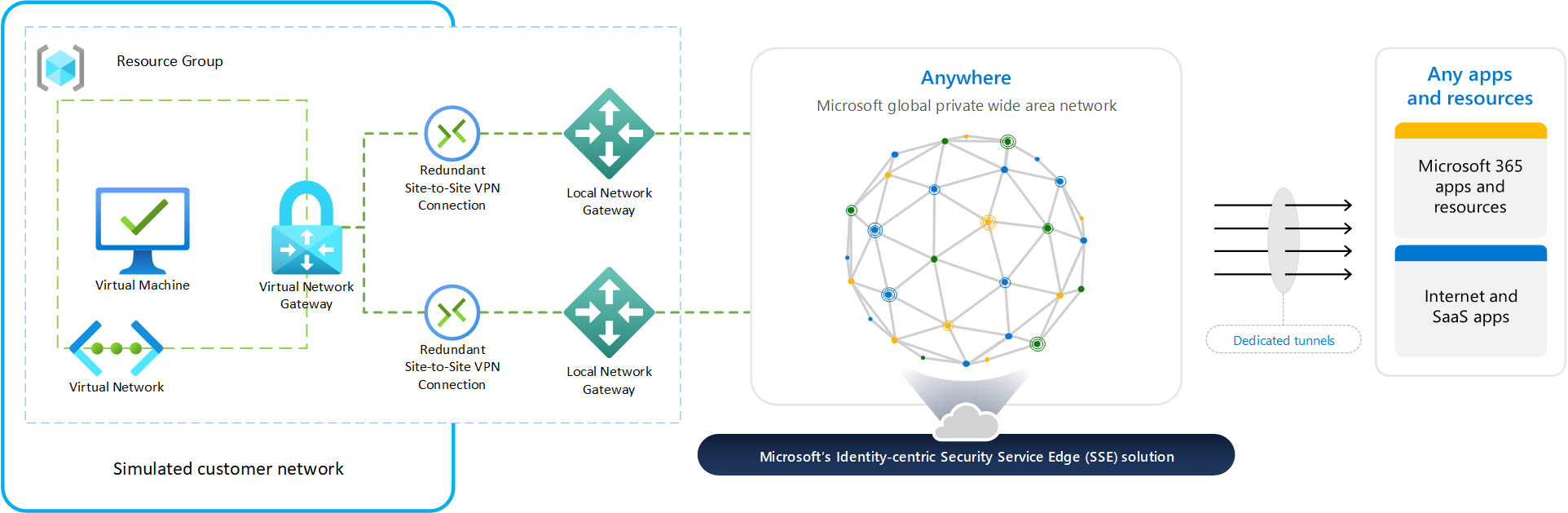

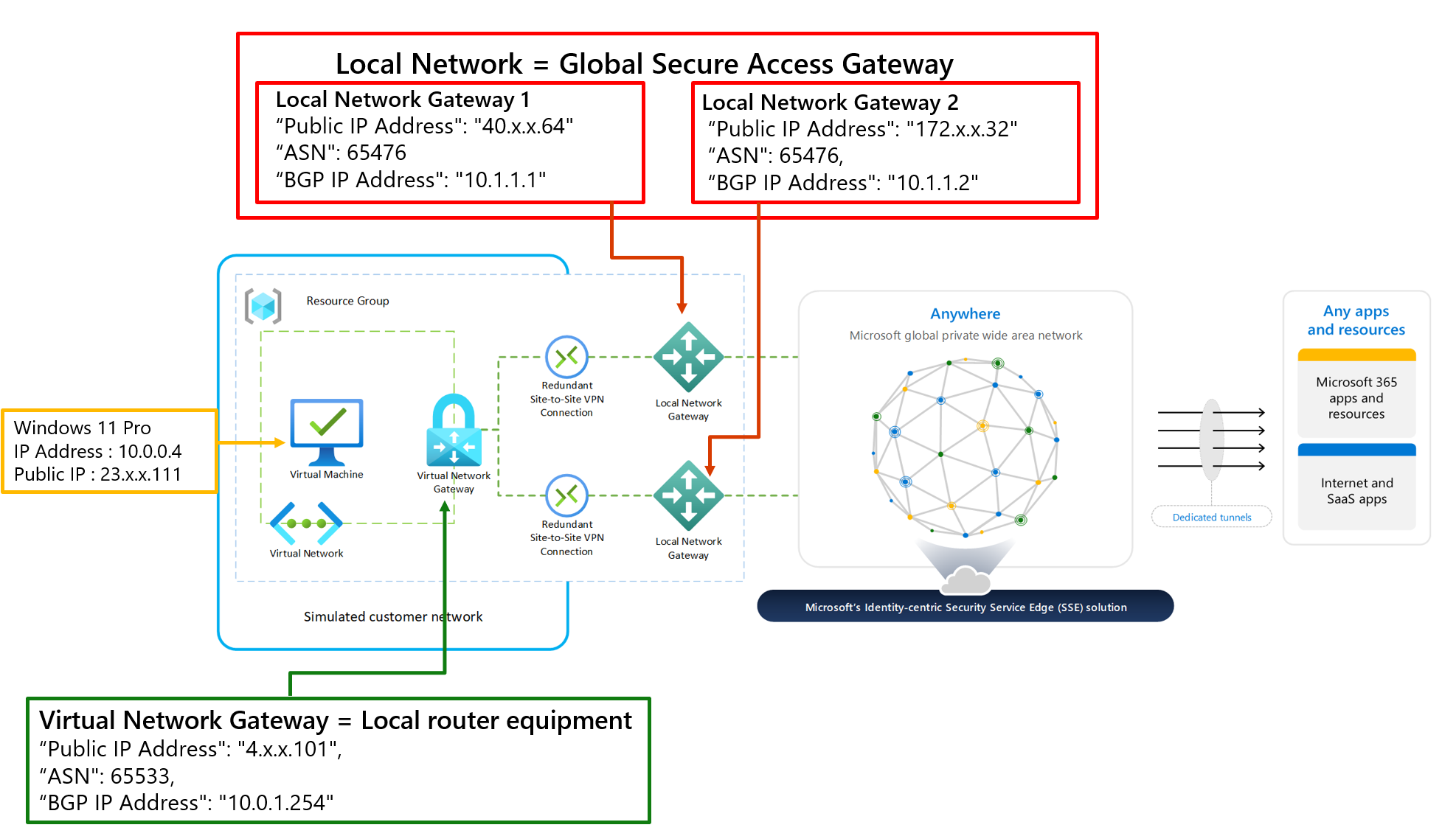

構成後のイメージは以下のようになります。左側の Azure 上の仮想マシン(Virtual Machine)から仮想ネットワークゲートウェイを経由して GSA に接続し、Microsoft 365 へトラフィックを流します。

詳細な手順は以下のページにありますので、その手順に沿って設定します。私はこのようなネットワーク周りの設定はぜんぜん明るくないのですが以下の手順通りやると何とかできました。

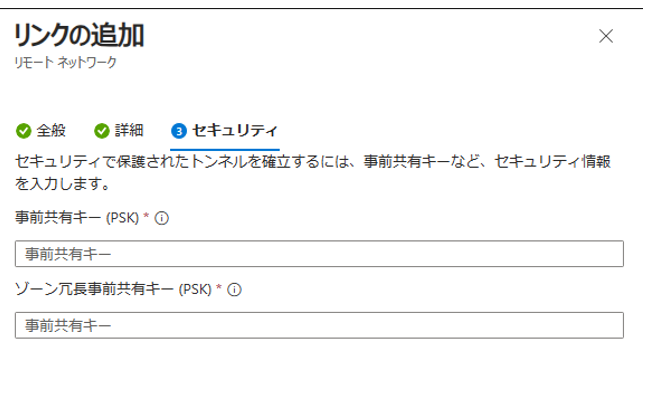

検証なので冗長構成にする必要はないのですが初めてなので手順通り冗長構成にしました。少し戸惑ったのがリモートネットワーク接続で作成する事前共有キー(PSK)です。冗長構成にしたので事前に任意の共有キーを二つ登録する必要があります。

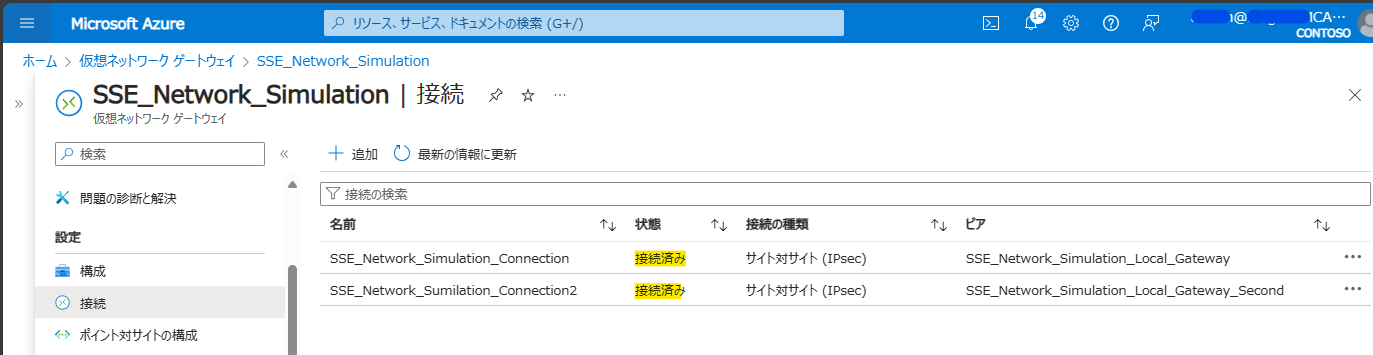

サイト間 (S2S) VPN 接続する際にこのキーを入力します。接続が完了すると以下のように接続済みと表示されます。(冗長構成にしたので二つ表示されました。)

手順通りに設定してできた環境の構成イメージは以下になります。

リモートネットワークの正常性ログによる確認

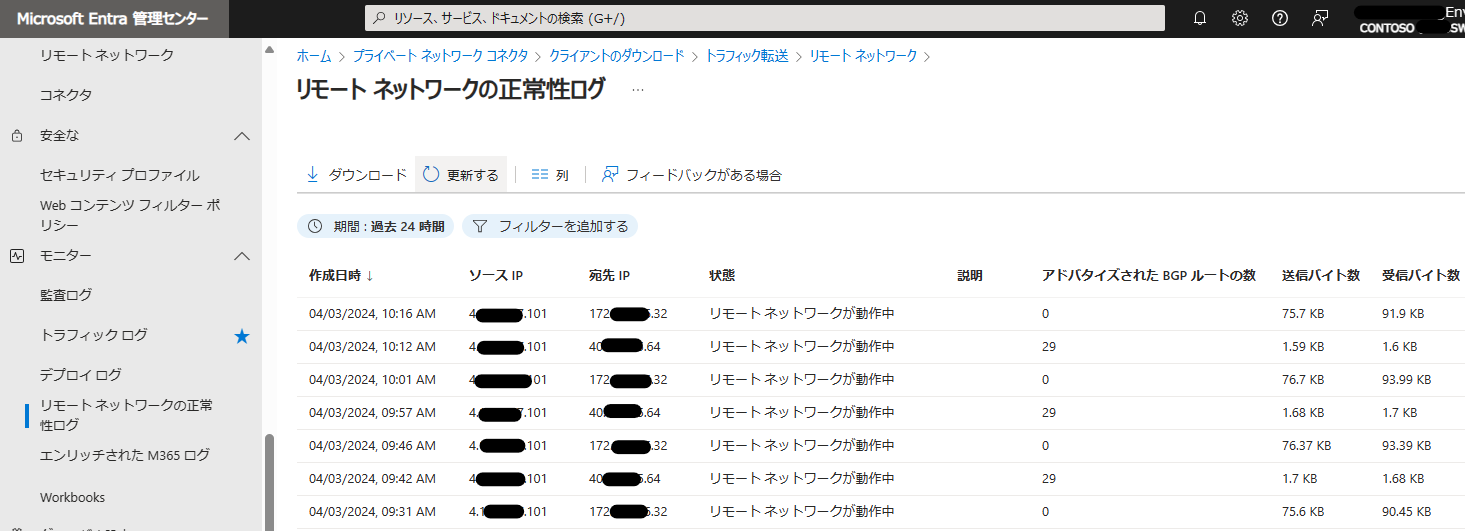

まずはリモートネットワーク接続が正常に繋がっているかをEntra 管理センターのリモートネットワークの正常性ログから確認します。

ローカルネットワークゲートウェイのメイン(40.x.x.64)、セカンダリー(172.x.x.32)ともに正常に接続できているようです。

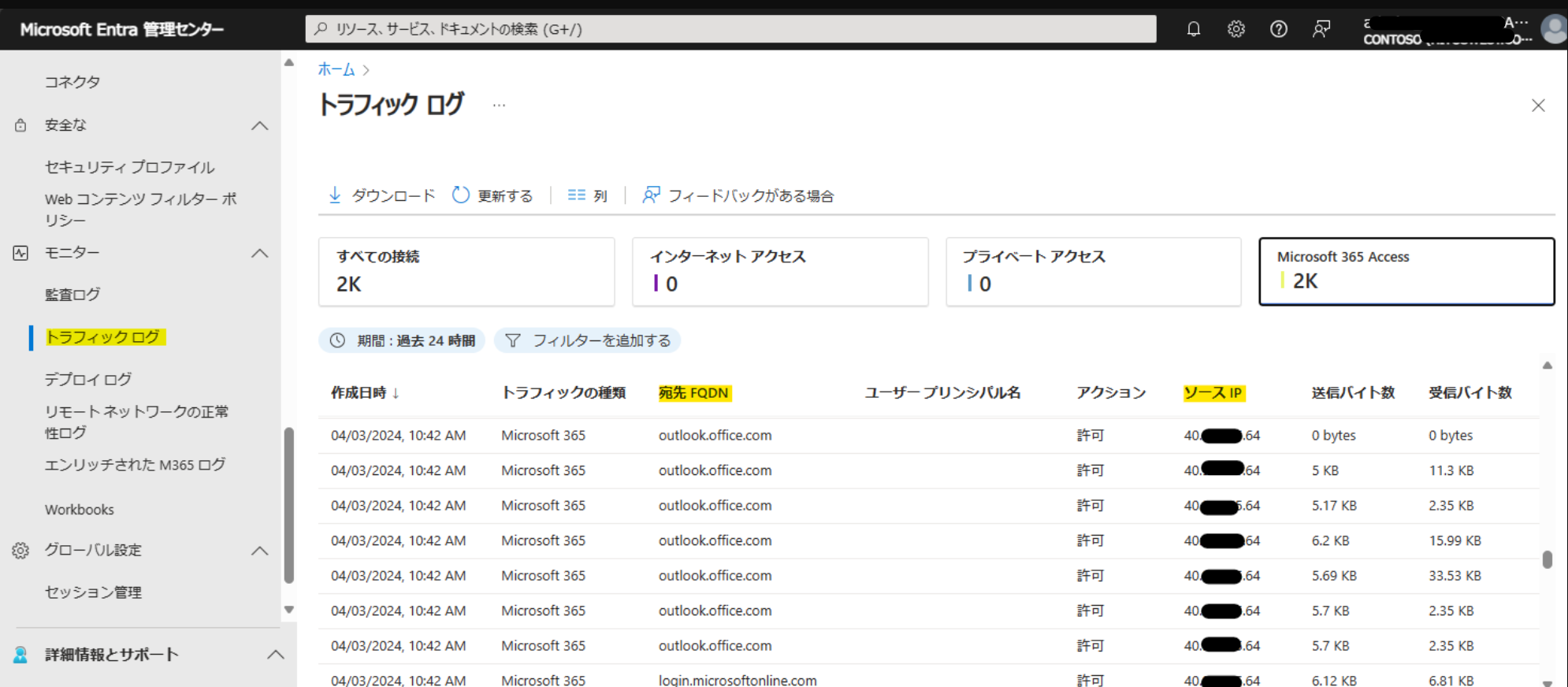

Windows 11 Pro 仮想マシンから Outlook へのアクセス

次に GSA を構成した仮想ネットワーク上にある Windows 11 Pro 仮想マシン(Public IP: 23.x.x.111)から Outlook(outlook.office.com) にアクセスします。Entra 管理センターのトラフィックログを見るとアクセス元のソース IP が40.x.x.64なのでメインのローカルネットワークゲートウェイを経由して GSA から Outlook のオンラインサービスにアクセスしていることが分かります。残念ながらトラフィックログには、アクセス元の Windows 11 Pro 仮想マシンの IP アドレスやユーザープリンシパル名は表示されません。プレビュー中なので表示されないのかもしれません。

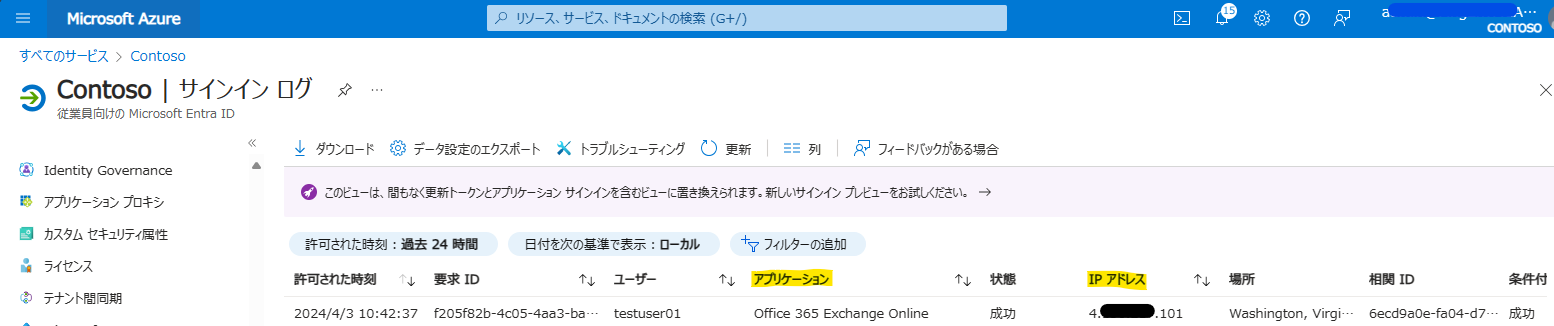

次に Entra ID のサインインログを見てみましょう。サインインログでは IP アドレスが4.x.x.101となっており、仮想ネットゲートウェイがアクセス元として表示されます。

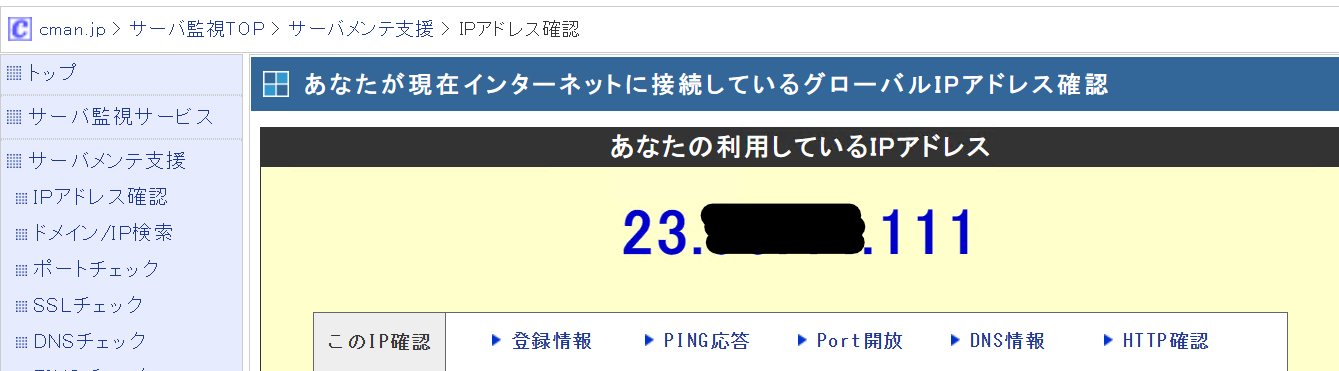

続いて、GSA を構成した仮想ネットワーク上 Windows 11 pro 仮想マシンから Microsoft 365 以外のサービスにアクセスするとアクセス元の IP アドレスがどのように見えるのかを確認してみます。アクセス元のグローバル IP アドレスを確認できる Web サイト CMAN で確認します。Windows 11 Pro 仮想マシンから CMAN へアクセスすると IP アドレス 23.x.x.111 と仮想マシンに割り当てられた IP アドレスが表示されました。Microsoft 365 へのアクセス以外は GSA を経由していないことがわかります。

ユニバーサル テナント制限を試す

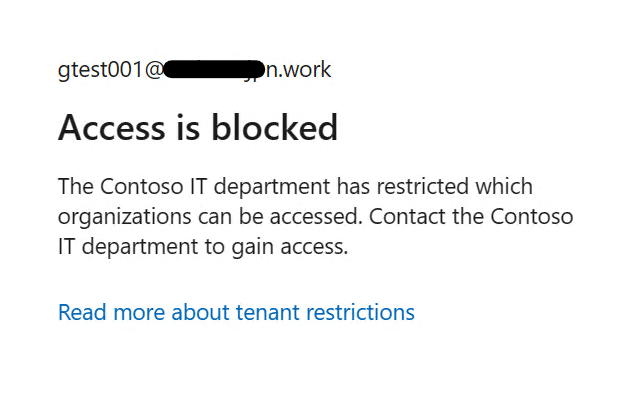

GSA の Microsoft 365 トラフィック転送を使用するとユニバーサルテナント制限が使用できるようになります。この機能を使用すると Microsoft 365 アクセスは GSA を構成した Entra ID テナントの Microsoft 365 テナントのみアクセスが可能になります。その結果、GSA ネットワークから他(外部)テナントの Microsoft 365 へのアクセスは制限されます。この機能を有効化するには Entra ID でテナント制限を有効化しておく必要があります。

ユニバーサルテナント制限の詳細については以下をご確認ください。

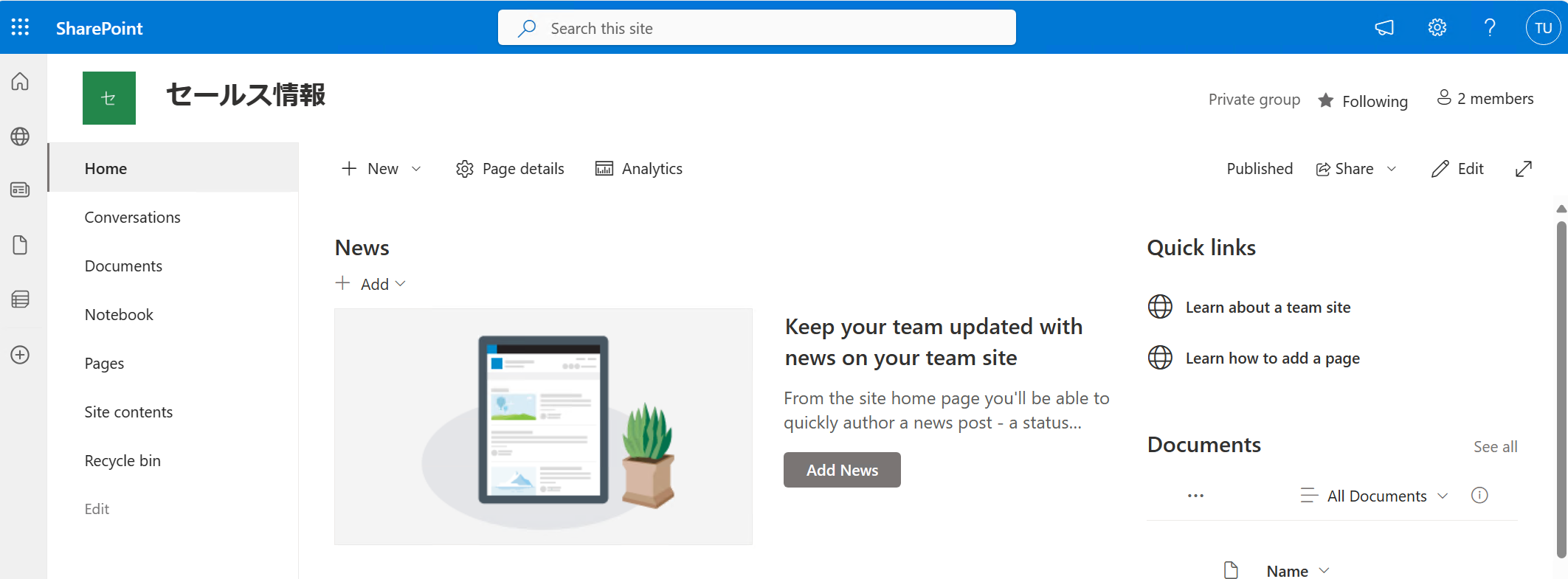

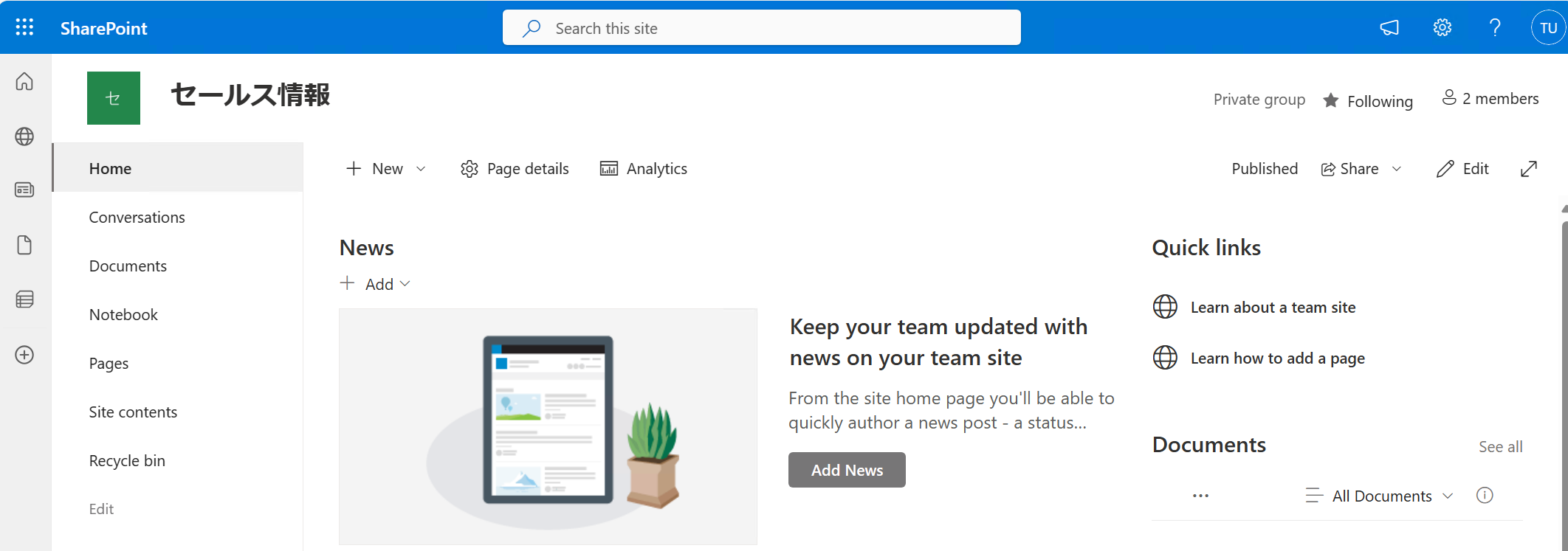

まずは先ほどと同じデバイスから GSA を構成した Entra ID のアカウントで Sharepoint にアクセスします。

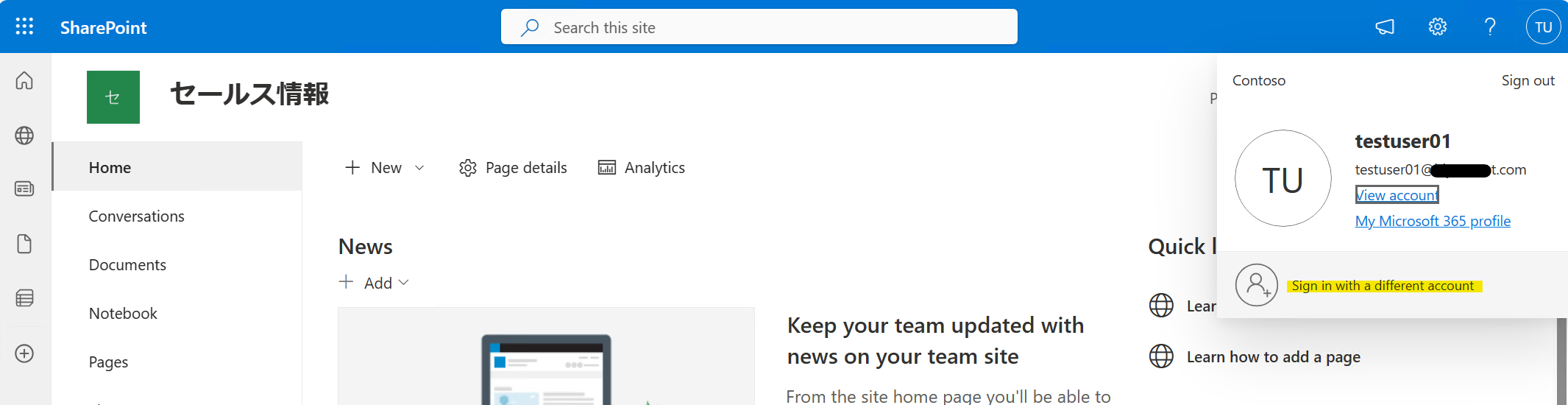

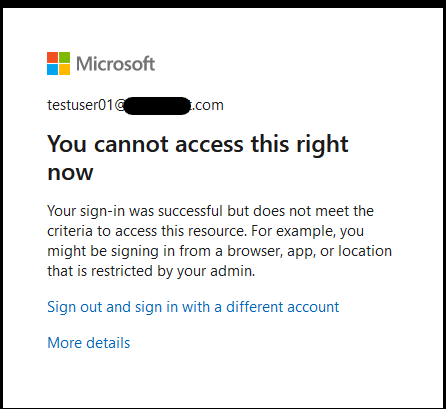

問題なく表示されます。次に"Sign in with a different account"をクリックして外部テナントのアカウントで Sharepoint に入り直します。

すると以下のメッセージが表示されてブロックされます。リモートネットワーク接続でもユニバーサルテナント制限は機能しました。

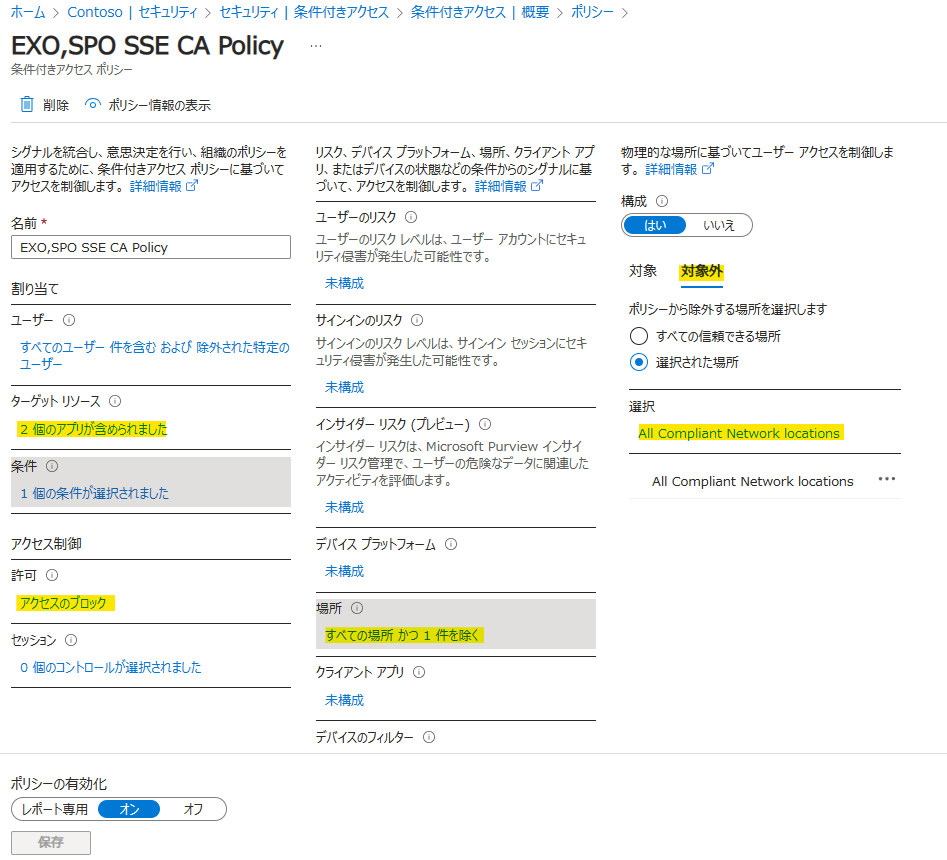

条件付きアクセスポリシーをためす

最後に条件付きアクセスポリシーを試してみます。ポリシーは、次のように設定しています。

- ユーザー: すべてのユーザー(管理者除く)

- ターゲットリソース: Exchange Online、Sharepoint Online

- 場所: 対象(すべての場所)、対象外(選択された場所:All Compliant Network locations)

- アクセス制御:アクセスブロック

All Compliant Network Locations は GSA ネットワークを意味しており、Exchange Online、Sharepoint Online にアクセスするには GSA ネットワークからアクセスする必要があり、それ以外のネットワークからのアクセスをブロックします。

条件付きアクセスポリシーをオンにして、まずは、GSA リモートネットワーク接続の環境下にある Windows 11 Pro仮想マシンから Sharepoint にアクセスします。問題なくSharepointにアクセスできます。

次に、GSA ネットワークに接続していない Windows PC から Sharepointに先ほど成功したアカウントでアクセスするとユーザー認証後に以下のメッセージが表示されて Sharepoint にはアクセスできません。

まとめ

現在はプレビュー中の Microsoft Entra Global Secure Access のリモートネットワーク接続を試してみました。ネットワーク周りの設定は初めてでしたが、手順通りに設定を進めると正常に接続することができました。GSA Client をインストールできないデバイスや環境においてはとても有用な方法だと思います。現時点では Microsoft 365 トラフィックのみの対応ですが、今後はインターネットのサービスにも対応する予定ですので、期待して待ちましょう。

イベントのお知らせです。4月16日に大阪で開催!!

参加無料、事前登録はこちらお願いします!

https://msevents.microsoft.com/event?id=4009020836

さらにもう一つのイベントのお知らせです。

Microsoft Security Forum 2024 Online ― AI 時代のセキュリティガバナンス

日付・時間:2024年4月23日 (火) 12:00-17:30 公開後はOnDemand配信

参加:事前登録制(参加登録無料)お申込みは以下リンクよりお願い致します。

https://info.microsoft.com/JA-DAT-CATALOG-FY24-04Apr-23-MicrosoftSecurityForum2024OnlineTrackA-SREVM36119_Catalog-Display-Page.html

Microsoft Entra Global Secure Access については以下のブログがとても参考になりますので、是非、ご確認ください。

投稿内容は私個人の意見であり、所属企業・部門とは関係ありません。また、いかなる保証を与えるものでもありません。