1. はじめに

Microsoft Sentinel でインシデント検知運用を行うと、様々な形で誤検知チューニングを行う必要が出てきます。

誤検知チューニングの方法は幾つかの方法があるのですが、この記事では SOAR 機能と呼ばれるロジックアプリを用いて、インシデントに含まれる IP 情報から、Sentinel のウォッチリスト (DB) をチェックして自動クローズさせる手法をご紹介します。

なお、ユーザー情報をロジックアプリでウォッチリストから除外するための設定例は以下をご参照下さい。

2. [参考] 誤検知チューニングどこで行う?

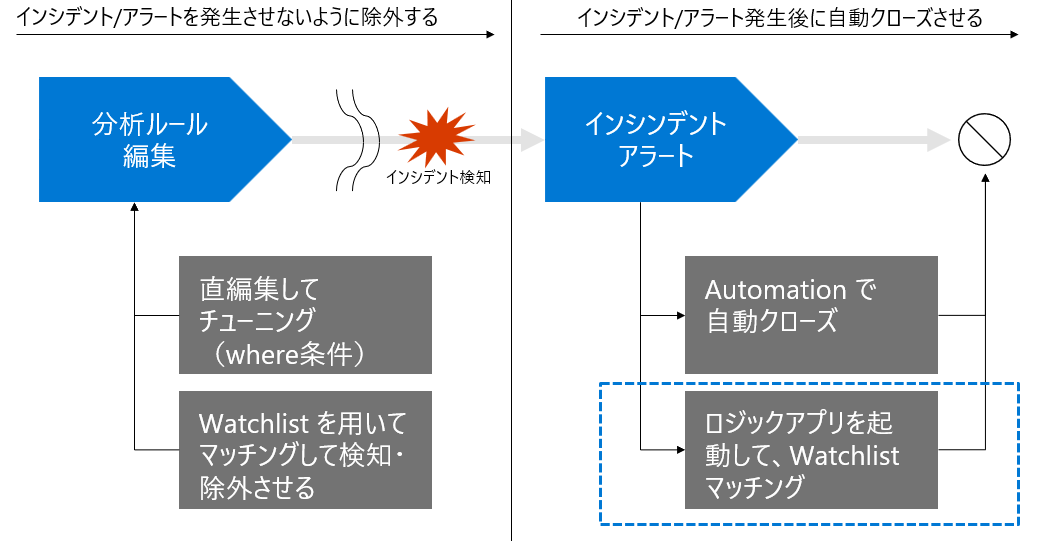

本記事ですが、インシデントを検知した後にロジックアプリを起動して除外する方法になります。

誤検知チューニングの方式をまとめると、以下のイメージです。今回の投稿はこちらの青枠の箇所を試してみます。

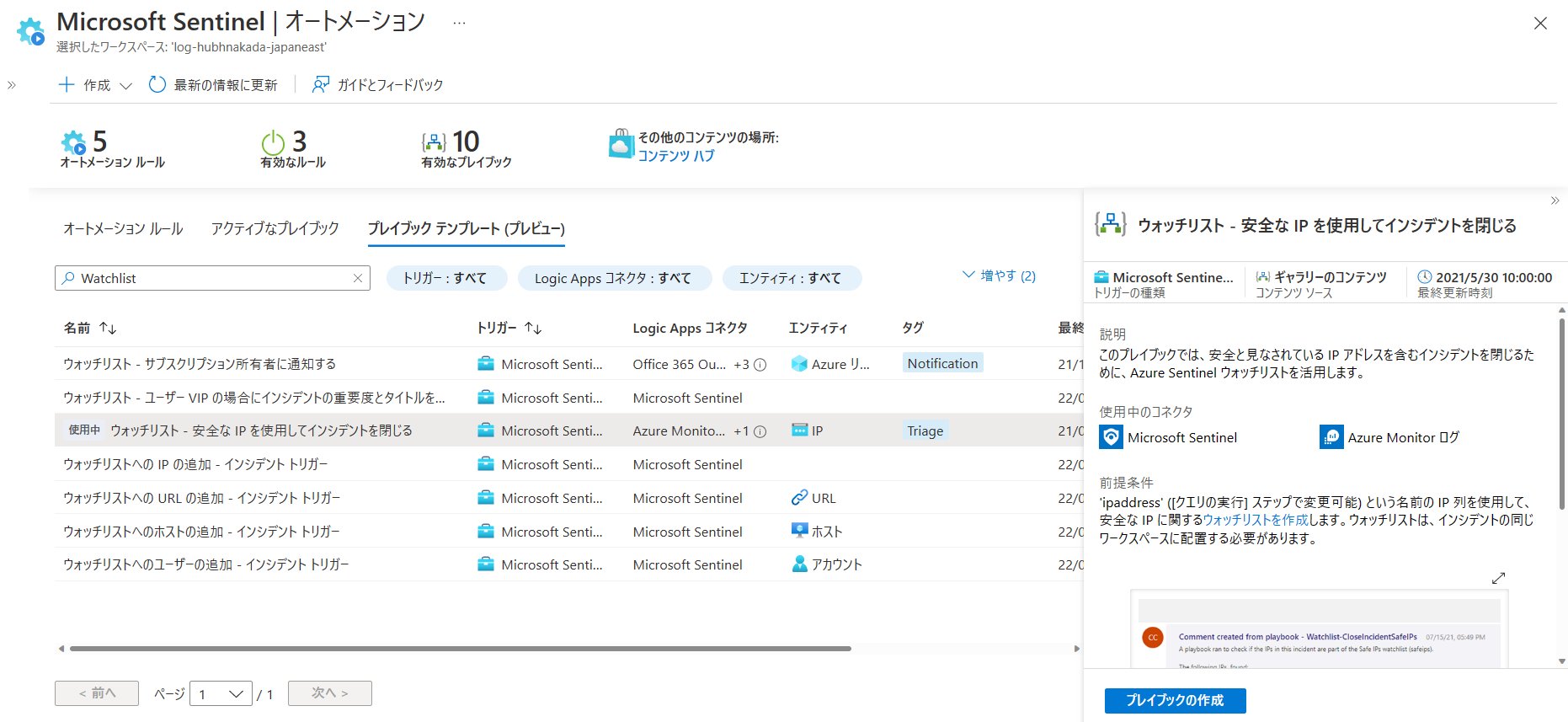

3. プレイブックテンプレートを用いる

ロジックアプリ開発に慣れている方は自作出来そうな要件ですが、Sentinel ウォッチリストを取り込んでマッチングさせるテクニックが必要なので、今回 Sentinel のプレイブックテンプレートを用いることにしました。

元々は Github Azure Sentinel で公開されていたものですが、現在は Microsoft Sentinel のプレイブックテンプレート画面から選んでデプロイすることが出来るようになっています。

テンプレートを見ると、他にもウォッチリストの入出力の参考になるものがあるので、自社カスタマイズされる方は参考になるのではと思います。

4. やってみる

実際にデプロイして試してみます。対象のプレイブックテンプレートは以下です。

「ウォッチリスト - 安全な IP を使用してインシデントを閉じる」

4.1 テンプレートのデプロイ

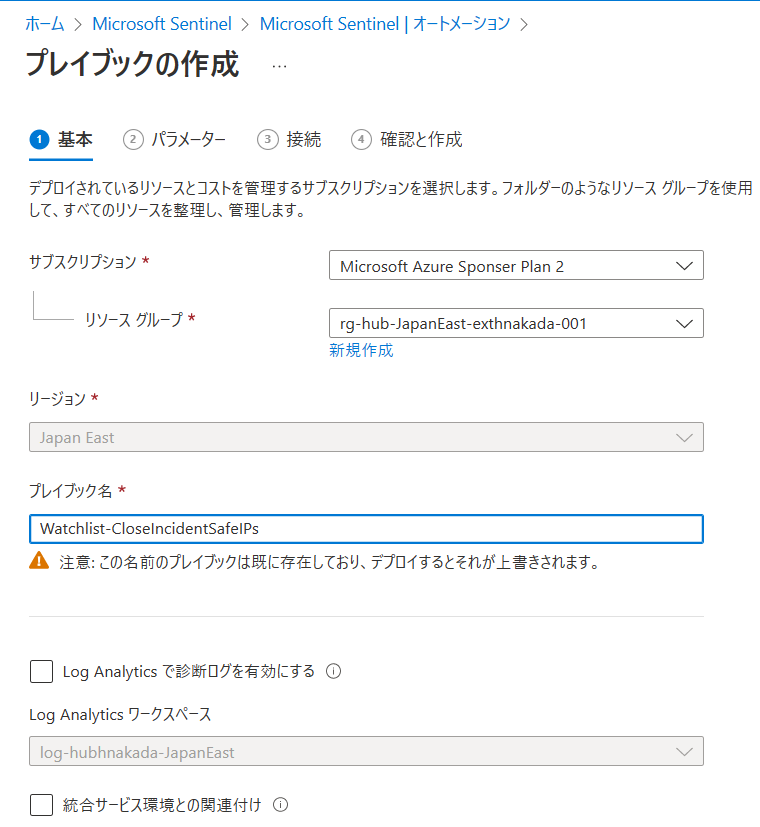

実際にデプロイして試してみます。

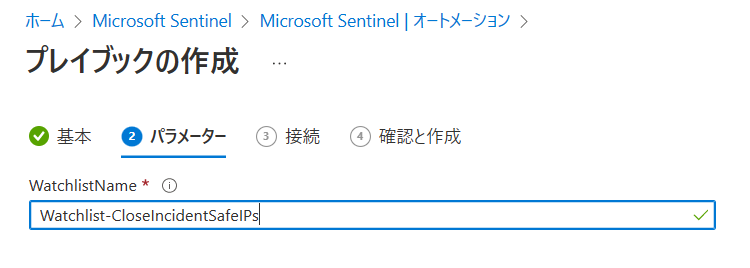

テンプレートからデプロイするので、ロジックアプリを保存するリソースグループ、リージョン、プレイブック名を記入します。デフォルトでは Watchlist-CloseIncidentSafeIPs がプレイブック名になっています。

Sentinel 側に lookup するウォッチリスト名がパラメータになっています。(この後作成する必要あり)

ホワイトリストの IP を登録して管理するウォッチリスト名を記入しましょう。

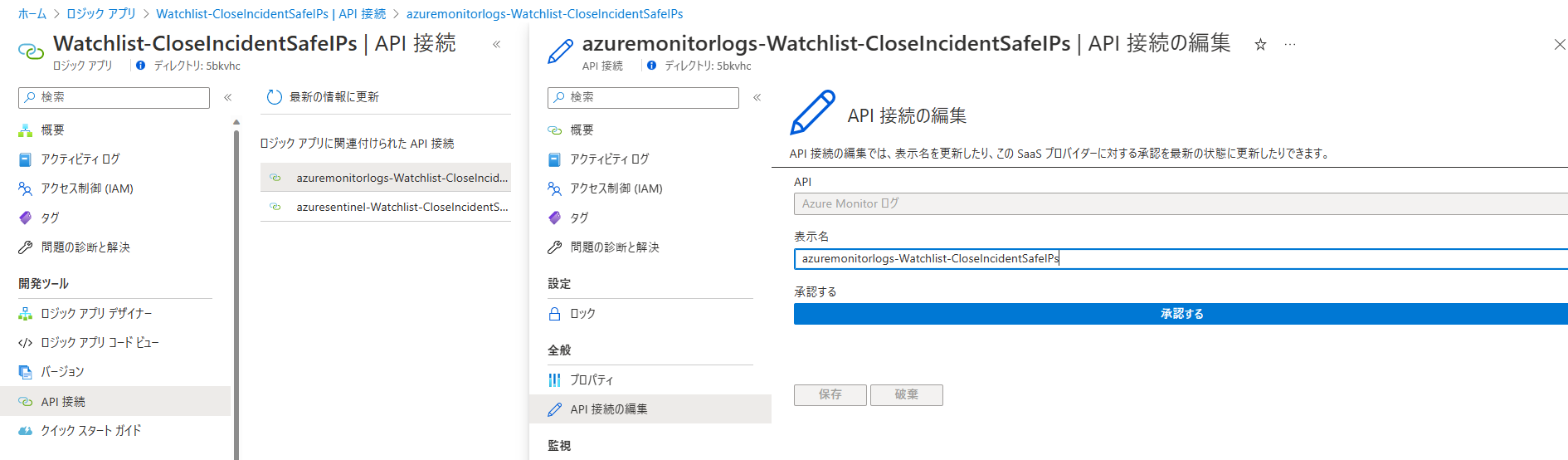

ロジックアプリから Microsoft Sentinel へはマネージド ID、Azure Monitorに対して API 接続が行うテンプレートになっています。

4.2 ウォッチリストの作成

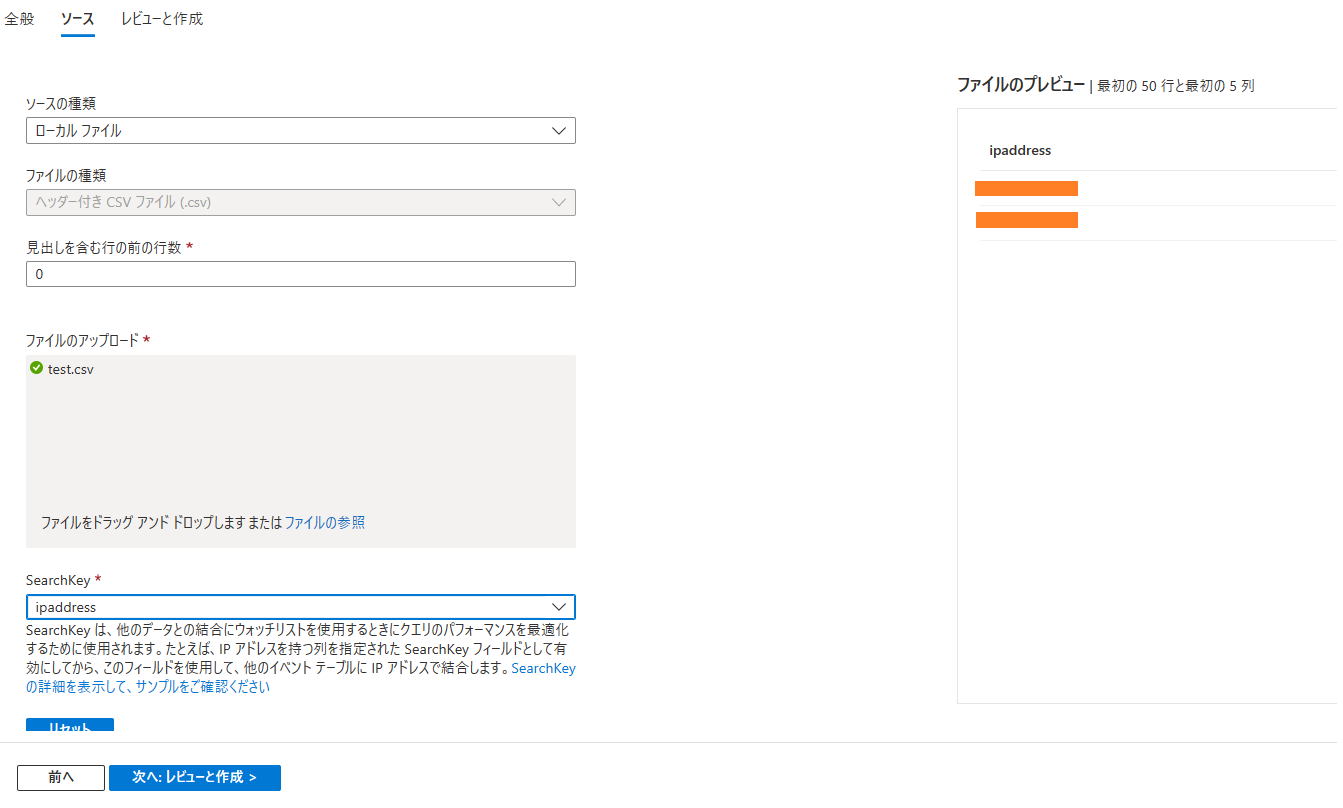

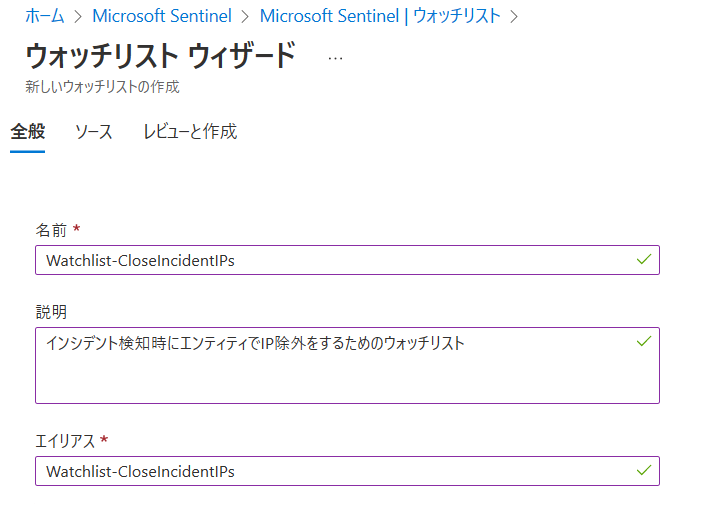

ロジックアプリから lookup するためのホワイトリスト IP を登録するウォッチリストを作成します。

エイリアスがロジックアプリ側からクエリーチェックするキーワードなのでご注意下さい。

ウォッチリストの登録方法は幾つかの方法があります。

大量のデータが有る場合は Azure Storage に一度アップロードしたものを用いることが出来ますが、今回は Azure Portal から CSV でアップロードを行いました。

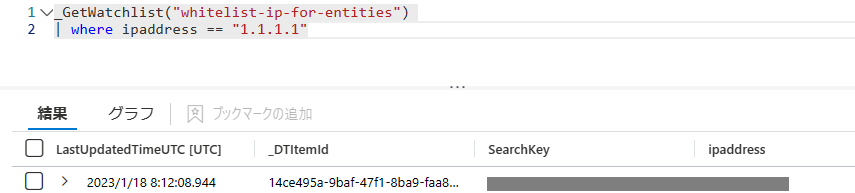

今回利用したテンプレート(「ウォッチリスト - 安全な IP を使用してインシデントを閉じる」)では、lookup の検索キーが決まっており、ipaddress でチェックしています。テンプレートの Description の前提条件に記載されているのですが、分かり難いのでご注意ください。

4.3 ロジックアプリを編集する

次にロジックアプリを編集します。

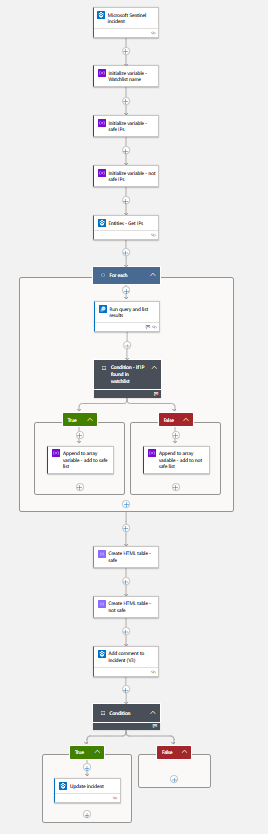

テンプレートでデプロイしたロジックアプリを開き、ロジックアプリデザイナーを開くと、以下のような流れであることが分かります。

フローを日本語化するとこんな感じです。

- Sentinel のインシデント作成時にアプリ起動

- コード(ロジックアプリ)上のパラメータ情報から、ウォッチリスト名を GET

- 安全かNGかを入れ込む JSON アレイを作成 (safeIPs / NotSafeIPs)

- インシデント情報からエンティティを GET

- For Each 繰り返し処理

- Condition 条件 - クエリー結果があれば

- [Yes] SafeIPs の配列に IP を入れる

- [No] NotSafeIPs の配列に IP を入れる

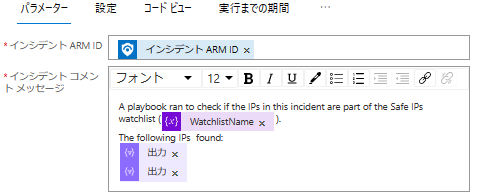

- HTML のテーブル作成 (SafeIPs / NotSafeIPs)

- 対象インシデントにコメントを追加

- Condition 条件 - クエリー結果があれば

4.4 ロジックアプリ API の承認と権限設定

このテンプレートは API 接続を行っています。Sentinel コネクタはマネージド ID で承認されますが、Azure Monitor に対しては AAD 承認を行う必要があります。

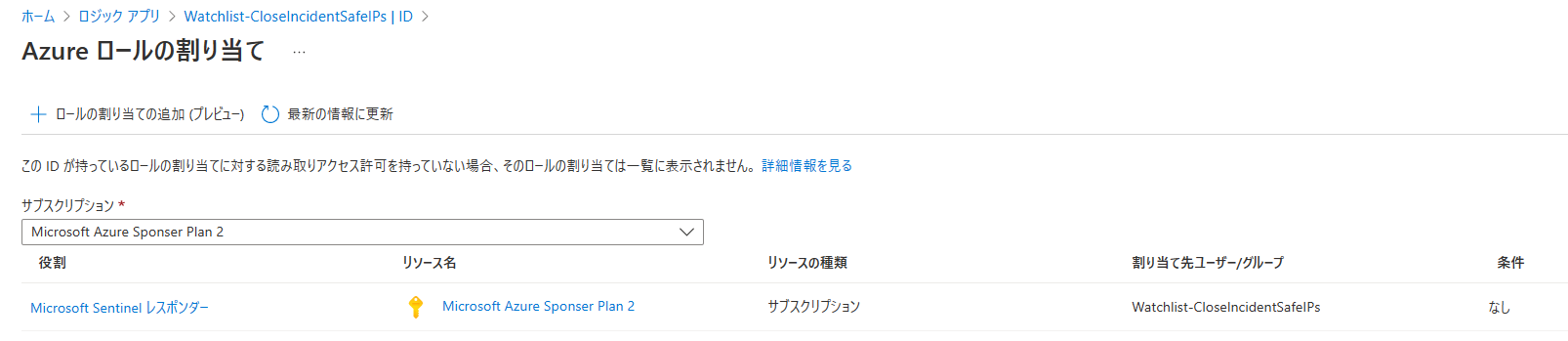

また、Sentinel のウォッチリストを読み取るための権限が必要です。

そのままだと Unautorized エラーが出ていたので、Sentinel レスポンダーロールを付与してあげます。

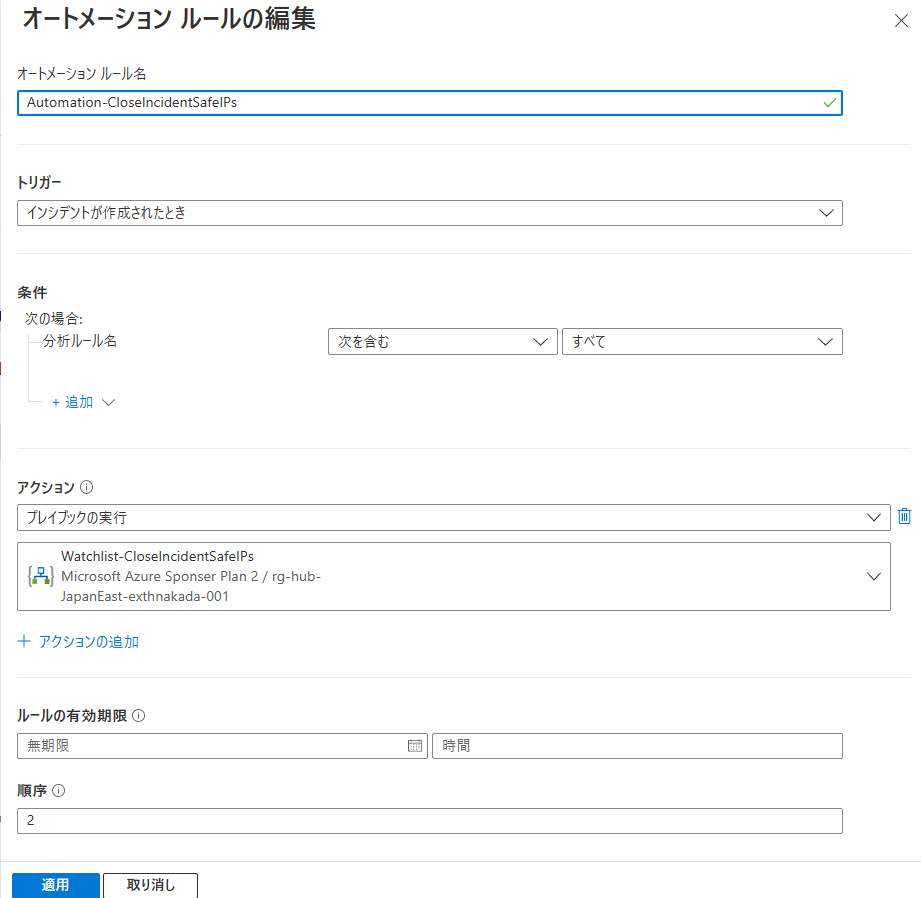

5. 最後にオートメーションで対象のインシデントや分析ルールを指定する

ロジックアプリとウォッチリストの設定が終わりましたら、起動するためのオートメーション設定を Sentinel で行います。

オートメーション設定では多数の設定を行うケースがほとんどなので、このルールを起動するための順番には注意しましょう。

6. テスト結果例

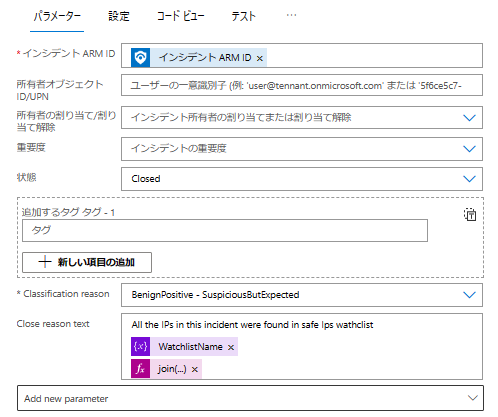

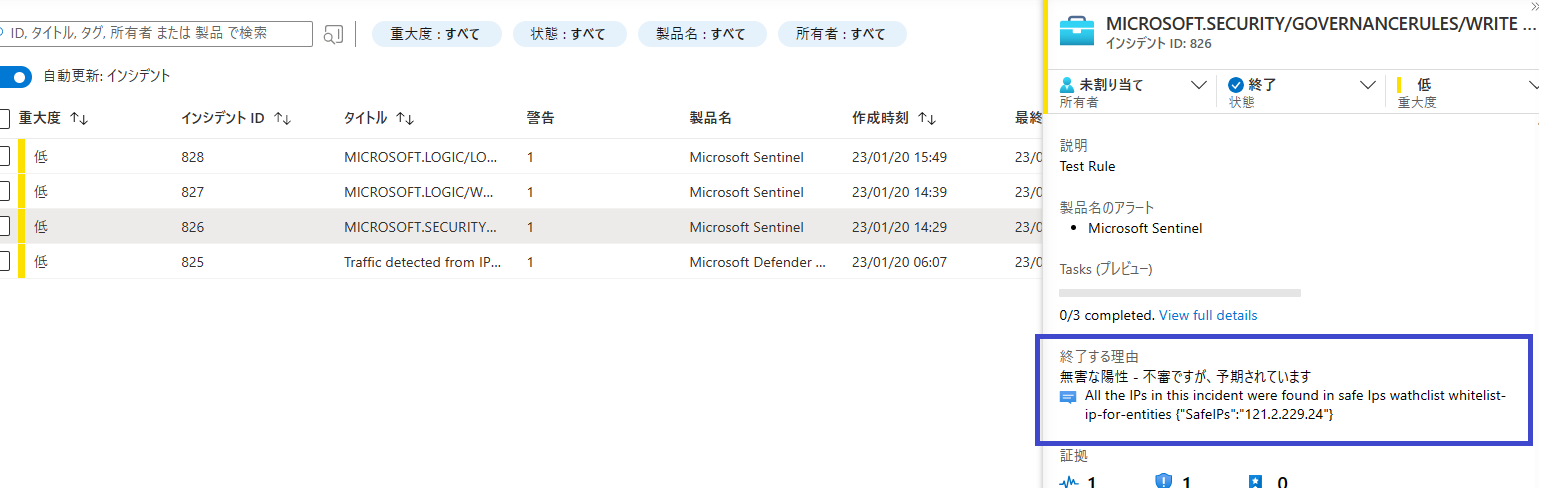

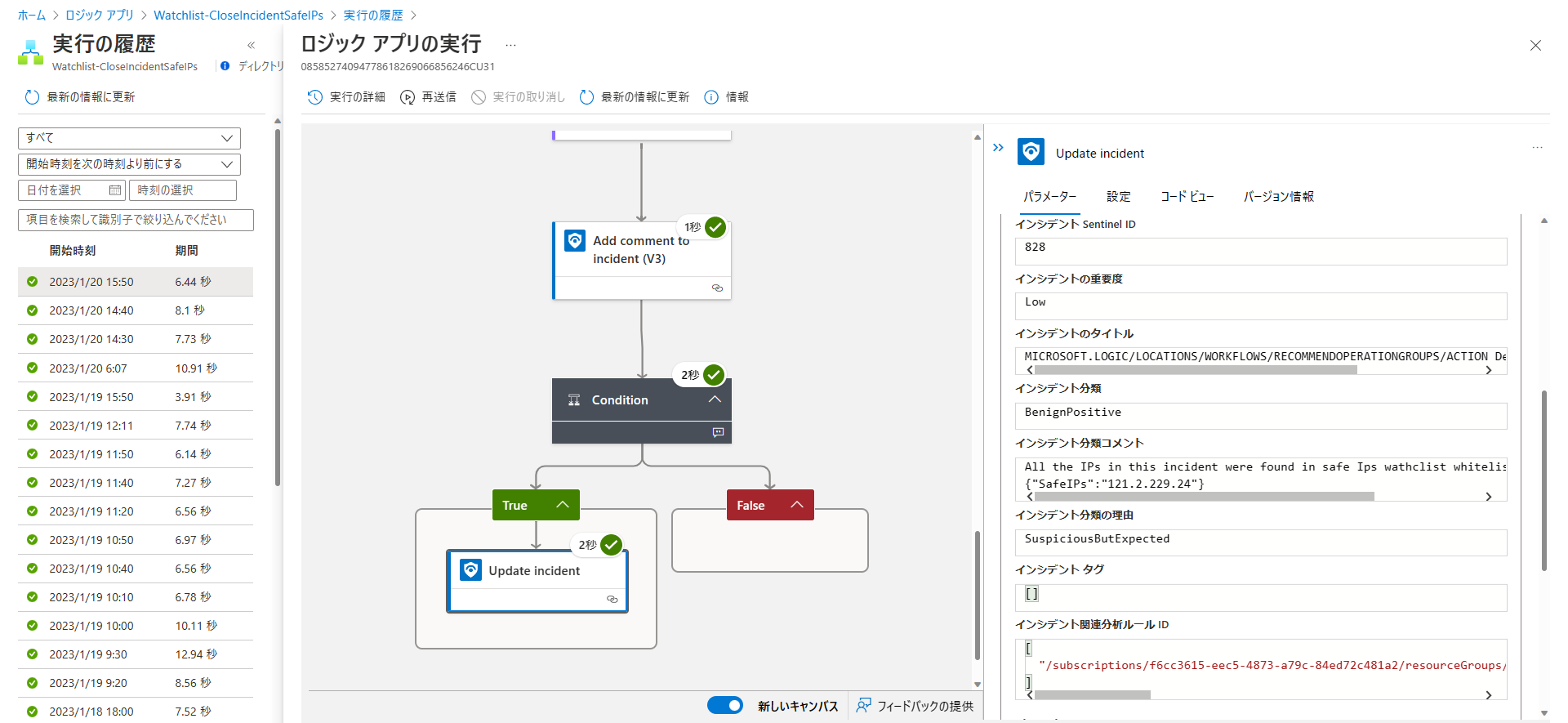

このテンプレートが実行され、成功すると以下のようなアクションになります。

- エンティティにホワイトリストの IP が含んだインシデントが生成される(誤検知)

- ロジックアプリが起動して、ウォッチリストをチェックして自動クローズする

- クローズ時にコメント追加

All the IPs in the incident were found in safe Ips watchlist ~

ロジックアプリ側で見ると、成功・失敗の履歴だけでなく、どのフローがどのように処理されたのかチェックすることが出来ます。デバッグに使えて便利!ですね。

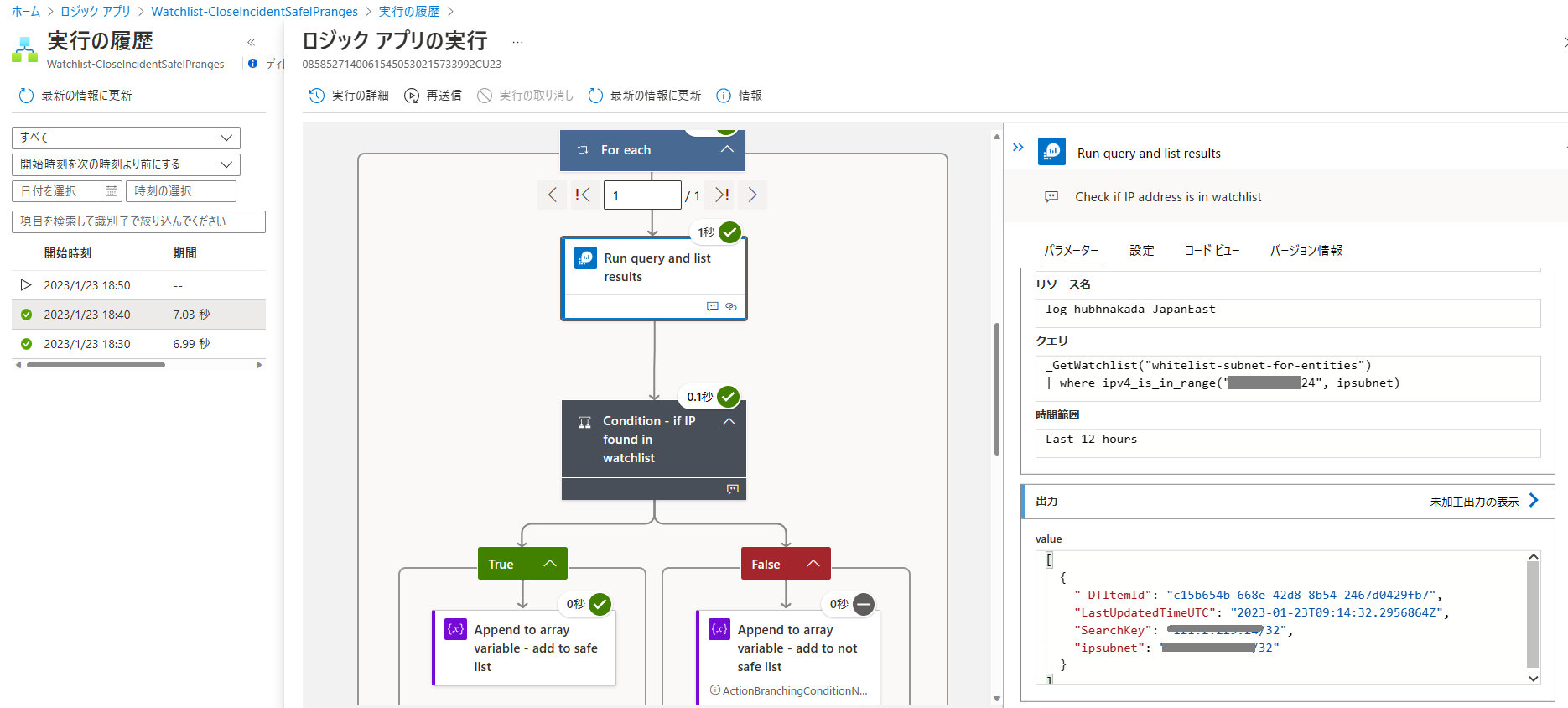

7. 応用例 ~ サブネットでも検知出来るようにカスタマイズ ~

本テンプレートのロジックアプリで用いられているクエリーでは、ウォッチリストに対して IP アドレスの完全文字マッチングのルールになっており、企業で用いるサブネット指定ではクエリー検知が出来ないようになっています。このまま使う場合、企業側でホワイトリストの IP サブネットが有る場合、レンジ分の IP アドレスを登録するような無駄な作業が発生してしまいます。

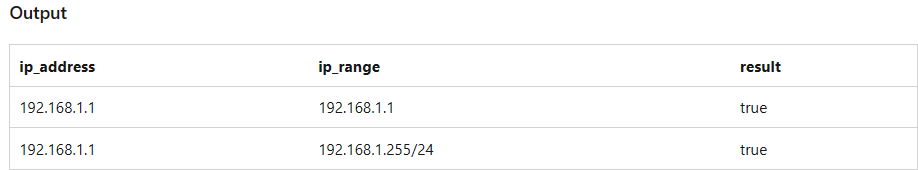

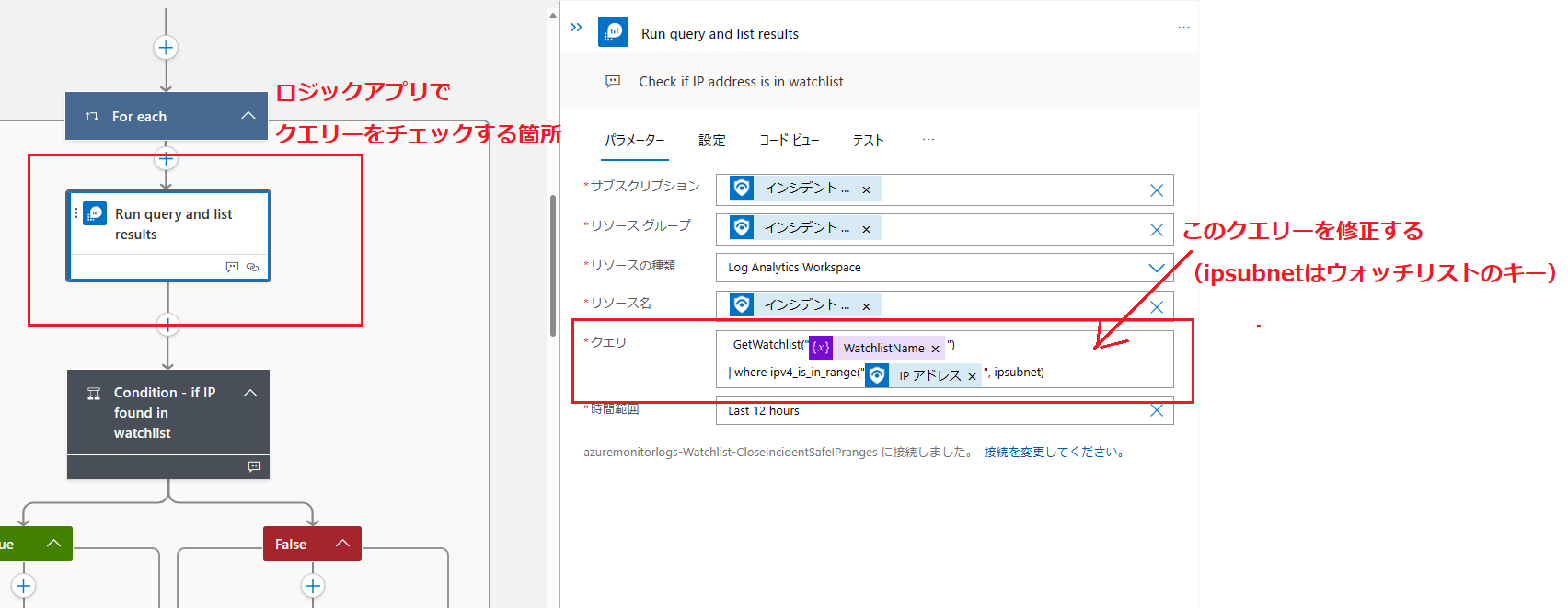

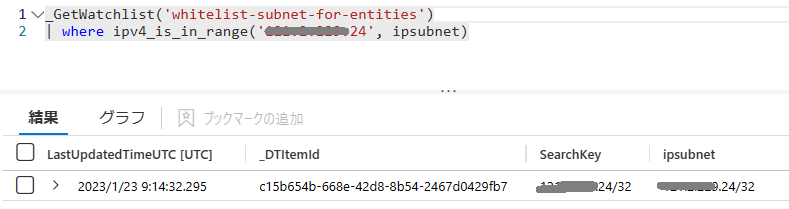

調べてみたところ、ipv4_is_in_range 関数を用いると、ウォッチリストに IP サブネットや IP アドレスを入れてもマッチングしてくれることが分かりました。

この関数はとても便利で、ip_range側の指定は IP アドレスでもサブネット範囲でも true を返してくれます。

| extend result = ipv4_is_in_range(ip_address, ip_range)

実際に KQL で打つと以下のような結果になります。

これを用いてロジックアプリのテンプレートをカスタマイズしてみましょう。

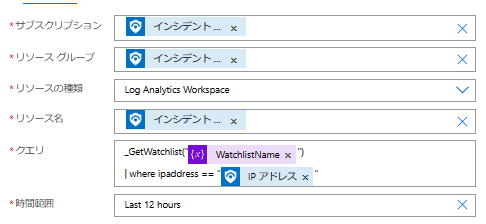

ロジックアプリのカスタマイズ箇所を張り付けておきます。

クエリ部分を ipv4_is_in_range で判定出来るように修正するだけです。

上記で試してみたところ、無事動作することが出来ました。

これで、企業側のホワイトリストの IP 範囲、IP アドレスをウォッチリストにまとめて投入出来ますね!

8. まとめ

Sentinel のプレイブックテンプレートは様々なものが提供されているのですが、ロジックアプリの中身まで見ないとどのような処理が行われて何が出来るのか分かり難いと思いました。誤検知チューニングの方法の一例になりますが、どなたかの参考になれば幸いです。

*本稿は、個人の見解に基づいた内容であり、所属する会社の公式見解ではありません。また、いかなる保証を与えるものでもありません。正式な情報は、各製品の販売元にご確認ください。