1. はじめに

2023 年の Microsoft Ignite で発表された Defender XDR (旧 Microsoft 365 Defender ポータル)に Microsoft Sentinel を統合する機能が 2024/4/6 にパブリックプレビューとして公開になりました。本記事では設定方法についてご紹介したいと思います。

本機能の主なメリットを挙げると、以下のようなところになります。

| 機能 | 概要 |

|---|---|

| Advanced Hunting Query | Defender XDR ポータルからクエリを実行することで、ハンティングがより効率的になり、コンテキストの切り替えが不要になる |

| SAP の自動攻撃中断 | 新しくリリースされた SAP の攻撃中断機能を用いる。本機能は Defender ポータルでのみ使用できるため |

| 統合されたエンティティ | Defender ポータルのデバイス、ユーザー、IP アドレス、Azure リソースのエンティティ ページには、Microsoft Sentinel と Defender のデータ ソースからの情報が表示されるようになる |

| 統合されたインシデント | セキュリティインシデントを Defender XDR 側で管理・調査する |

2. 前提条件

2024/4/9 現在、Microsoft Defender ポータルに接続出来る Sentinel のワークスペースは 1 つのみとなっています。複数のサブスクリプションに Sentinel を展開しているケースなどご注意下さい。

Microsoft Defender ポータルでは、1 つのMicrosoft Entra テナントと、一度に 1 つのワークスペースへの接続がサポートされます。 この記事のコンテキストでは、ワークスペースは、Microsoft Sentinel が有効になっている Log Analytics ワークスペースです。

権限設定としては公式 Docs の前提条件に記載のあるロールが必要になります。

| タスク | Azure 組み込みロールが必要 | 範囲 |

|---|---|---|

| Microsoft Sentinel を有効にしてワークスペースを接続または切断する | 所有者 またはユーザー アクセス管理者 と Microsoft Sentinel 共同作成者 | - 所有者またはユーザー アクセス管理者ロールのサブスクリプション - Microsoft Sentinel 共同作成者のサブスクリプション、リソース グループ、またはワークスペース リソース |

| Sentinel データ テーブルのクエリまたはインシデントの表示 | Microsoft Sentinel 閲覧者 または次のアクションを持つロール: Microsoft.OperationalInsights/workspaces/readMicrosoft.OperationalInsights/workspaces/query/readMicrosoft.SecurityInsights/Incidents/readMicrosoft.SecurityInsights/incidents/comments/readMicrosoft.SecurityInsights/incidents/relations/read``Microsoft.SecurityInsights/incidents/tasks/read |

サブスクリプション、リソース グループ、またはワークスペース リソース |

| インシデントに対する調査アクションの実行 | Microsoft Sentinel 共同作成者 または次のアクションを持つロールMicrosoft.OperationalInsights/workspaces/readMicrosoft.OperationalInsights/workspaces/query/readMicrosoft.SecurityInsights/incidents/readMicrosoft.SecurityInsights/incidents/writeMicrosoft.SecurityInsights/incidents/comments/readMicrosoft.SecurityInsights/incidents/relations/readMicrosoft.SecurityInsights/incidents/relations/readMicrosoft.SecurityInsights/incidents/relations/writeMicrosoft.SecurityInsights/incidents/tasks/readMicrosoft.SecurityInsights/incidents/tasks/write

|

サブスクリプション、リソース グループ、またはワークスペース リソース |

| サポート リクエストの作成 | Microsoft.Support /* を使用した所有者または共同作成者 またはサポートリクエストの共同作成者 またはカスタム ロール | サブスクリプション |

3. オンボードしてみる

2024.4 現在、本機能はプレビューのため、以下「プレビュー機能を有効にする」設定が必要です。

上記設定が有効になると、Defender XDR 側の概要にプレビュー機能として本機能の紹介が表示されます。

「ワークスペースを接続する」を選択すると、テナント内に存在する Microsoft Sentinel のワークスペースが表示されます。

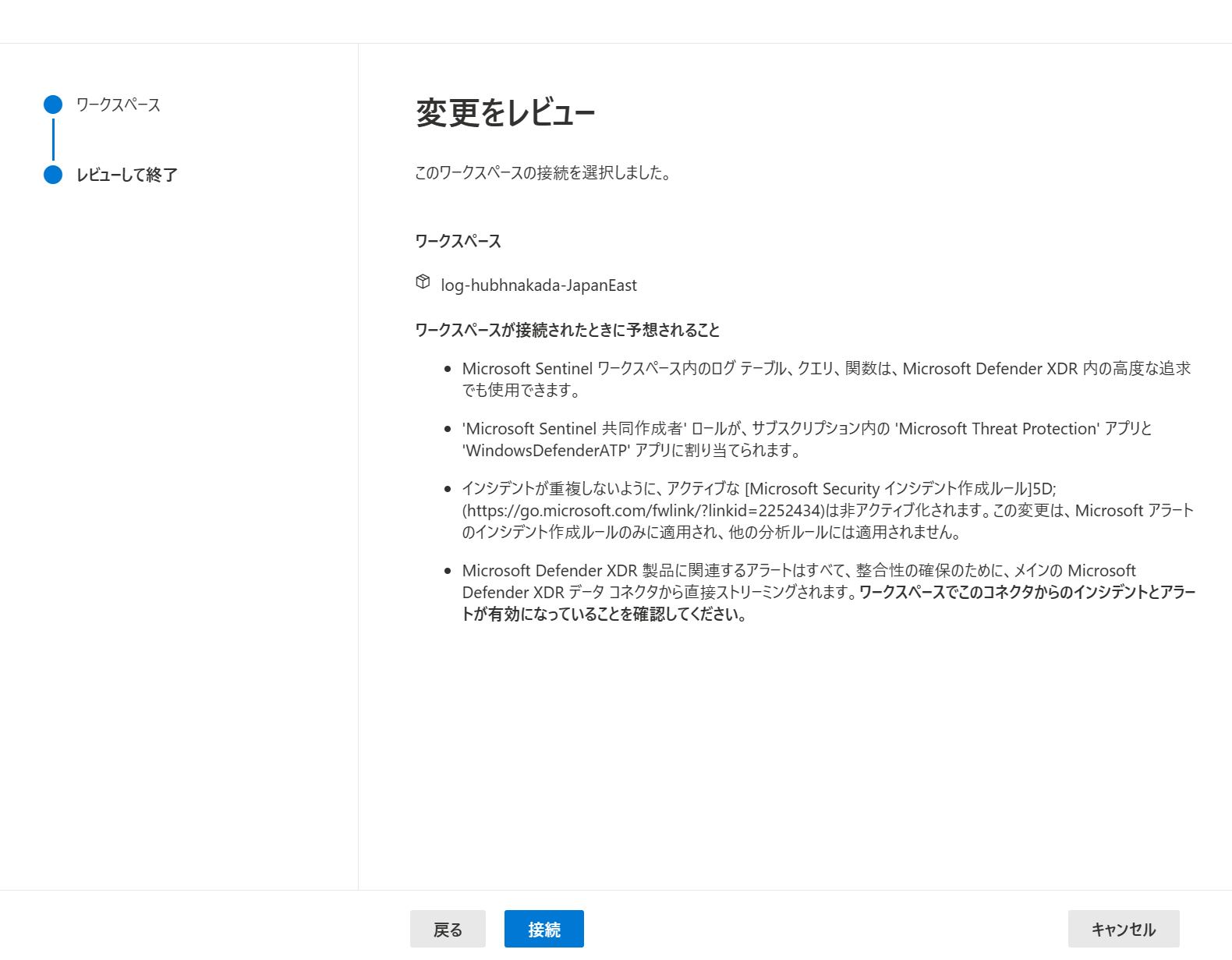

対象の Sentinel ワークスペースを選択して進めると、以下のように本機能によって提供される変更内容を確認することが出来ます。

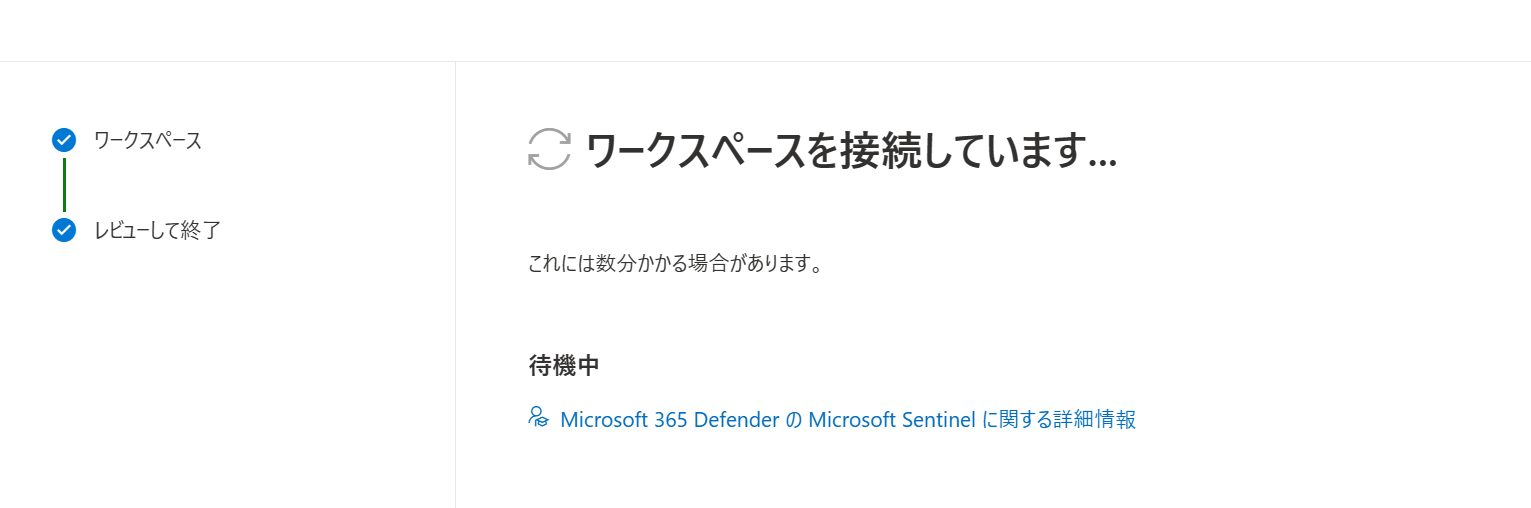

「接続」を押すとワークスペースの接続が始まります。

無事完了すると、以下のような表示に切り替わります。

4. 使ってみる

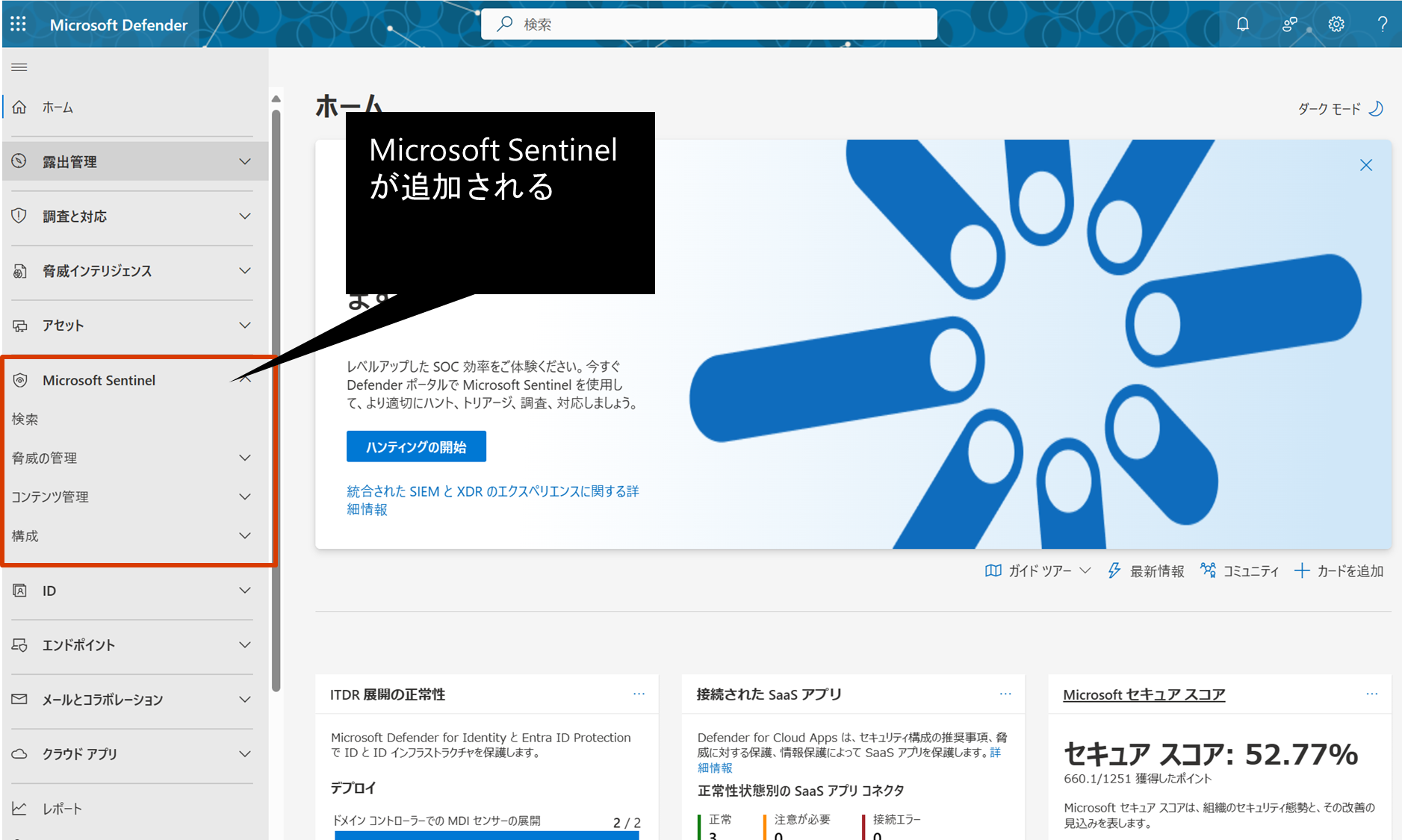

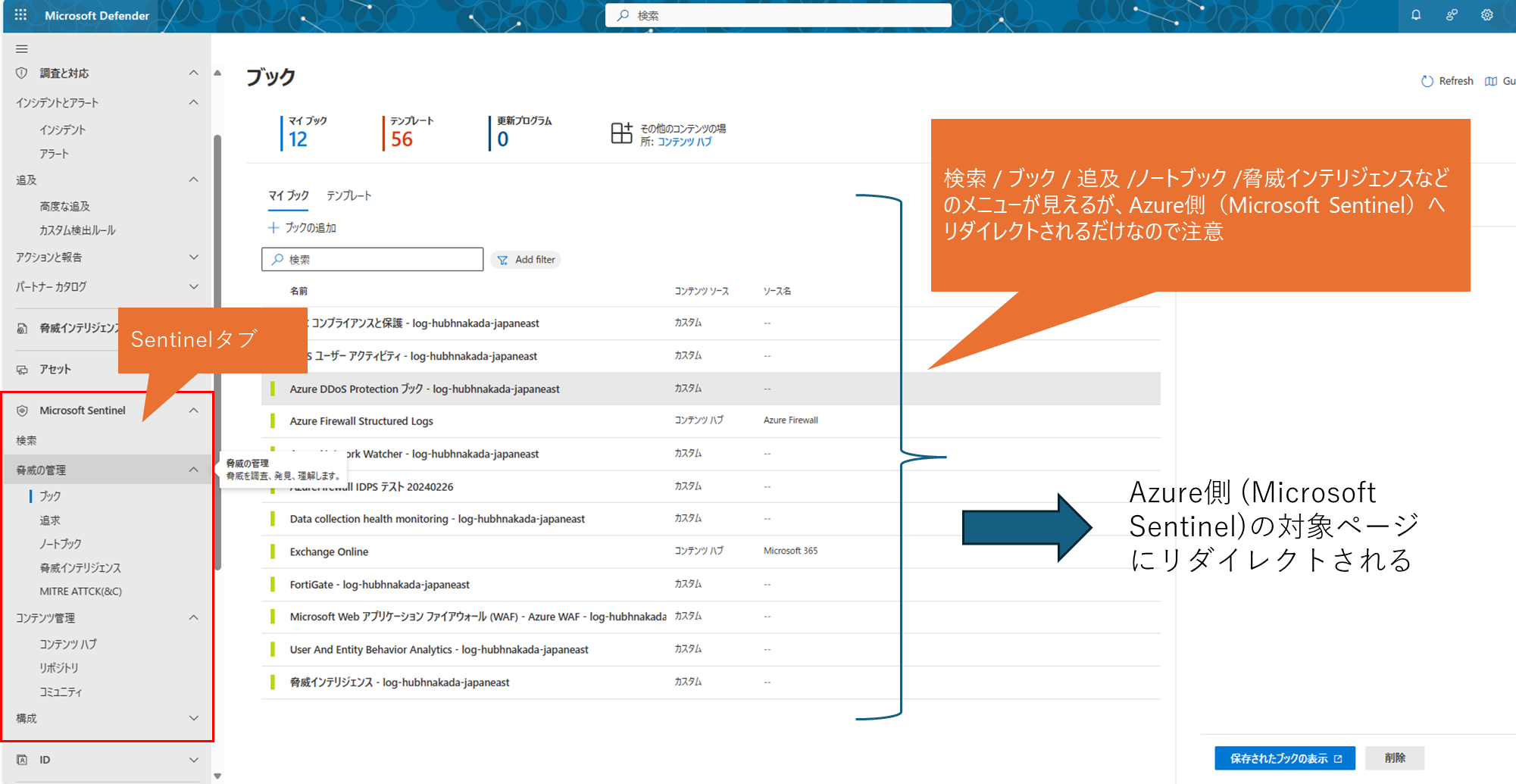

Defender XDR に Microsoft Sentinel を統合すると、Defender XDR 画面から Microsoft Sentinel のメニューが追加され、管理することが出来るようになります。

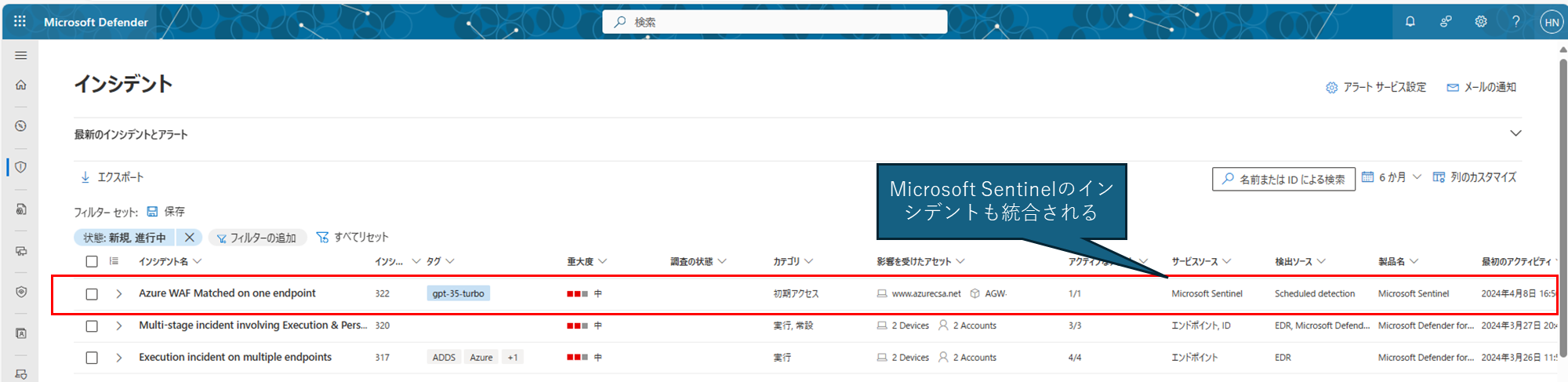

4.1 インシデント統合

本機能によって、Defender XDR のインシデント/アラート画面に Microsoft Sentinel のインシデント/アラート情報も連携されます。

インシデント画面

インシデント詳細からは Defender XDR と同様な表示が行われます。

- 攻撃ストーリー(下記イメージ画面)

- アラート(インシデントの元となったアラート情報)

- 資産 (Defender XDR 側の資産情報と連携)

- 調査

- 証拠と対応 (Sentinel のエンティティ情報)

- 概要

- 類似したインシデント

-

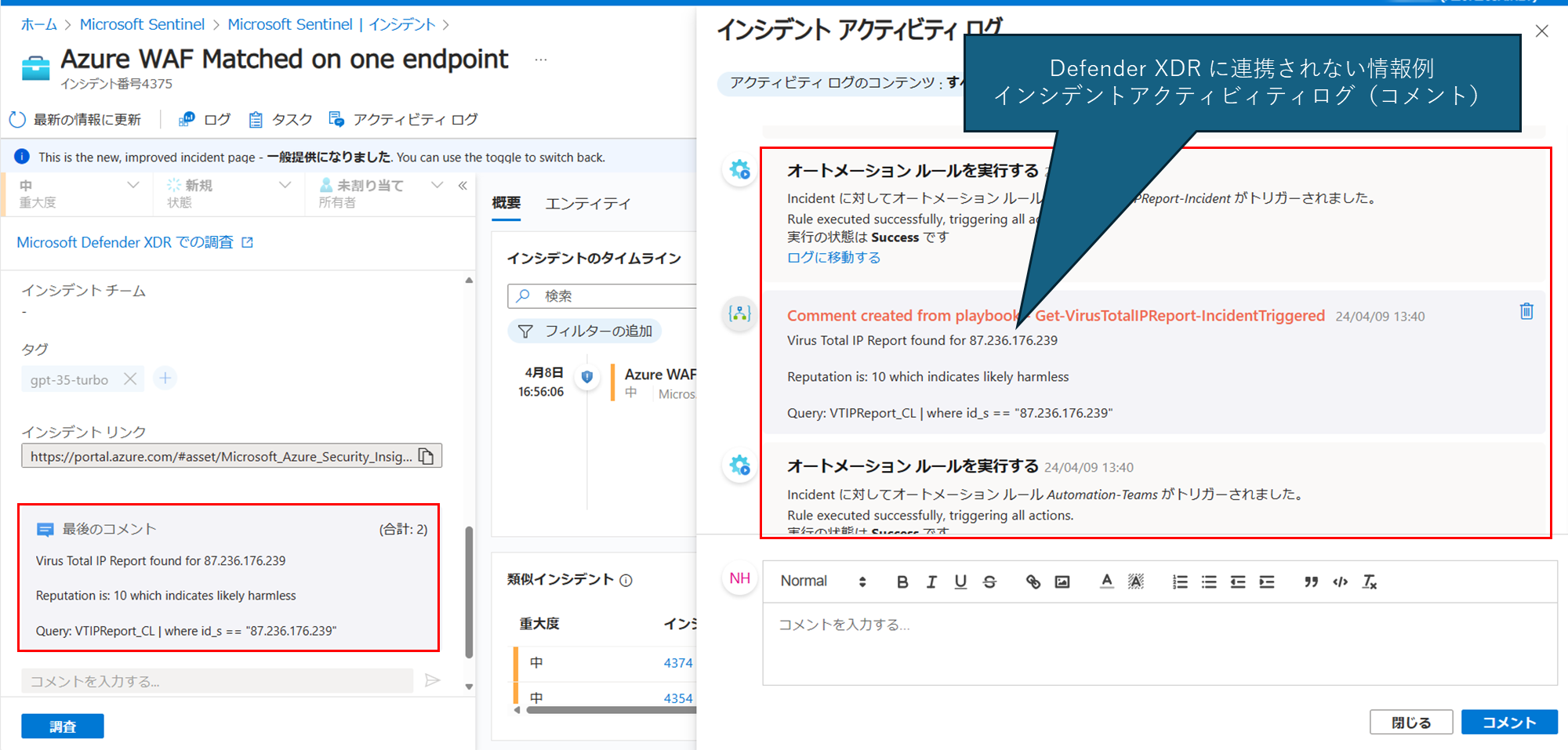

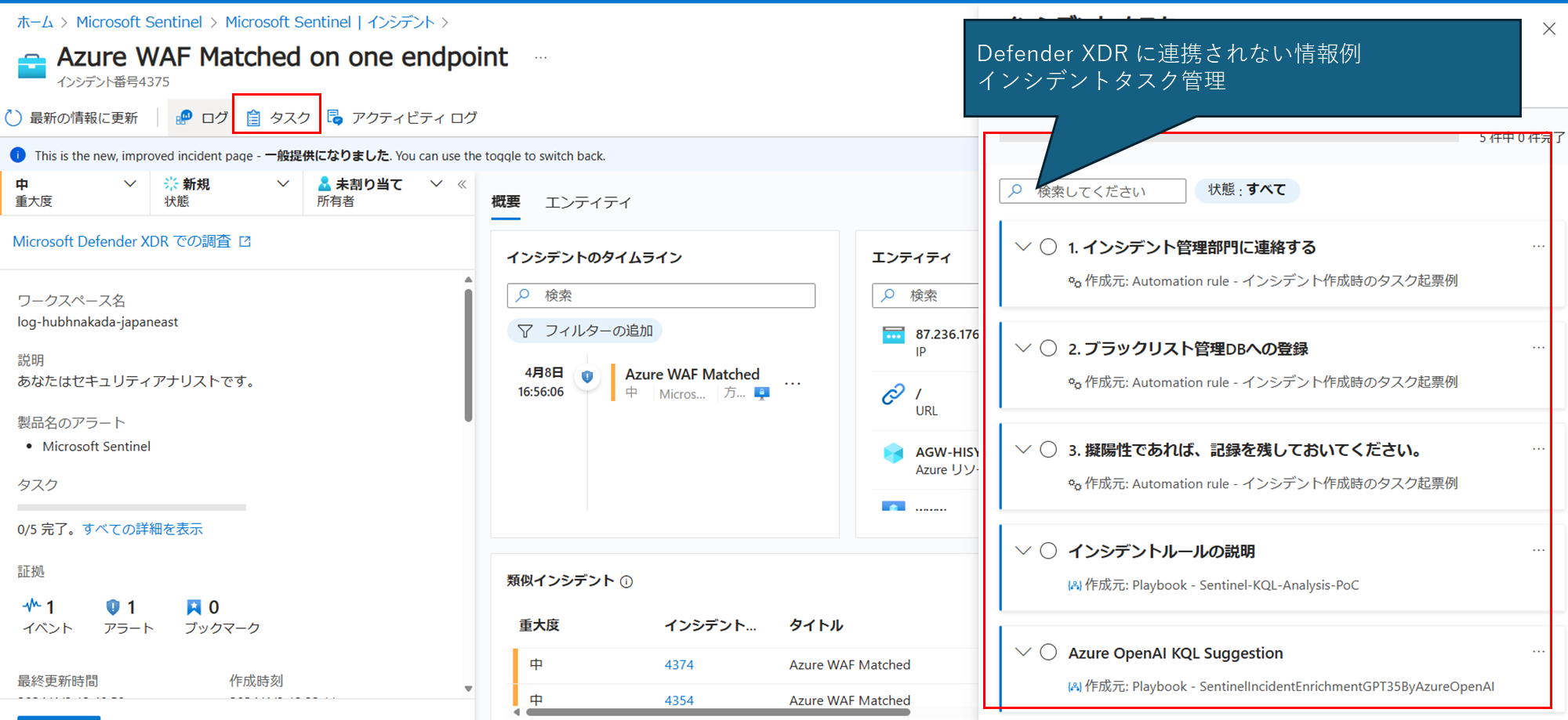

Microsoft Sentinel のインシデント情報から連携されない情報もあります

- 手元の環境で確認した限り、以下の情報が連携されず確認することが出来ませんでした

- Sentinel インシデントに記載される Description (詳細) 情報

- インシデントアクティビティログ

- タスク管理

- SOAR 機能を利用して、ロジックアプリで外部脅威情報 (VirusTotal) を参照しコメントに追加する連携を行っていましたが、Defender XDR 側の通知からは確認が出来ませんでした

- 同様に、「タスク」機能でインシデント作成時にタスク起票させるように実装していますが、こちらも Sentinel 独自の機能扱いのように見えます。

- 手元の環境で確認した限り、以下の情報が連携されず確認することが出来ませんでした

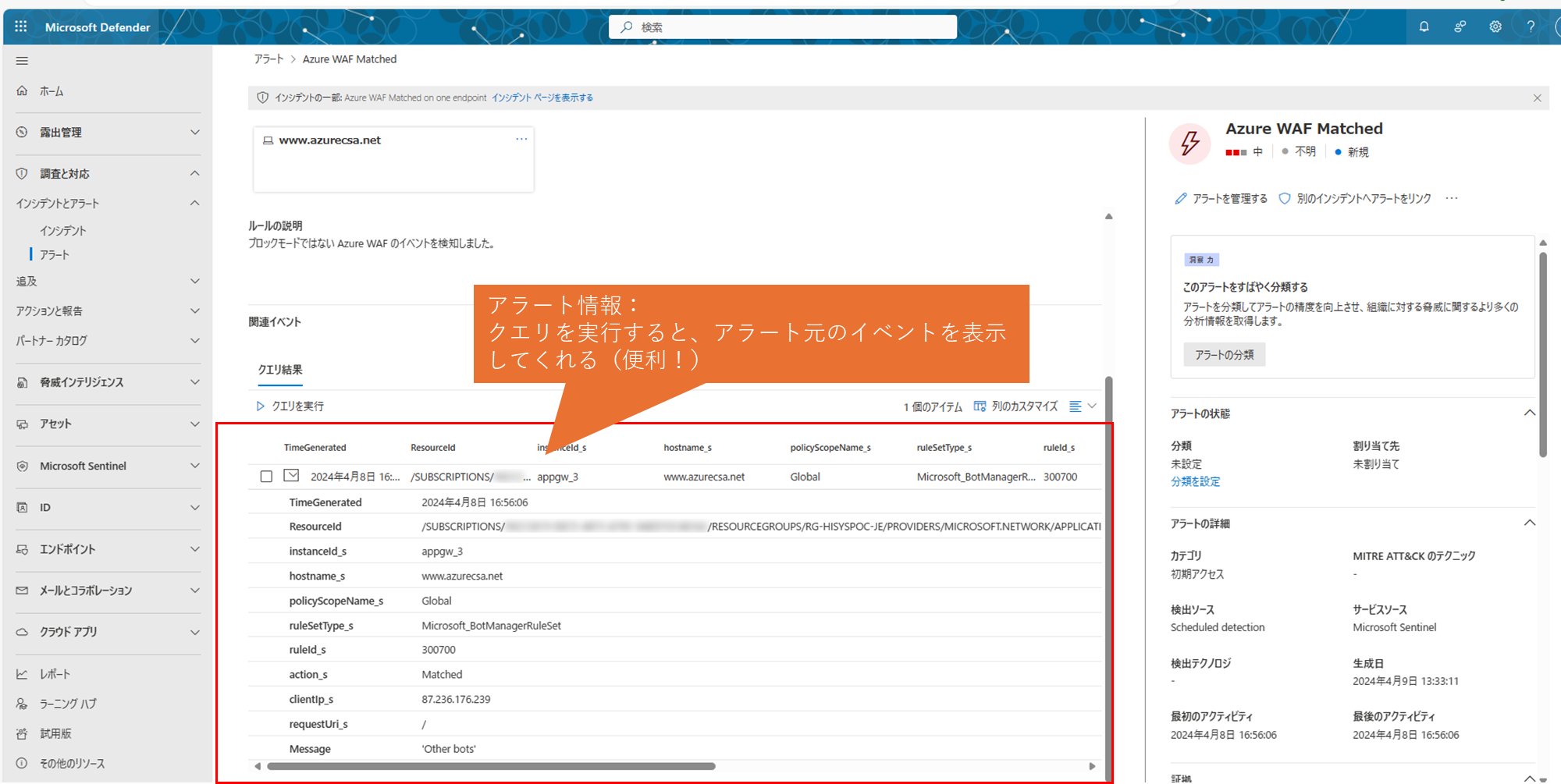

アラート画面

アラート画面では、Microsoft Sentinel にて検知したアラート毎に情報を確認することが出来ます。

こちらは Sentinel からでは辿るのが大変なアラート判定元のイベント情報をクエリーする機能があり便利です。

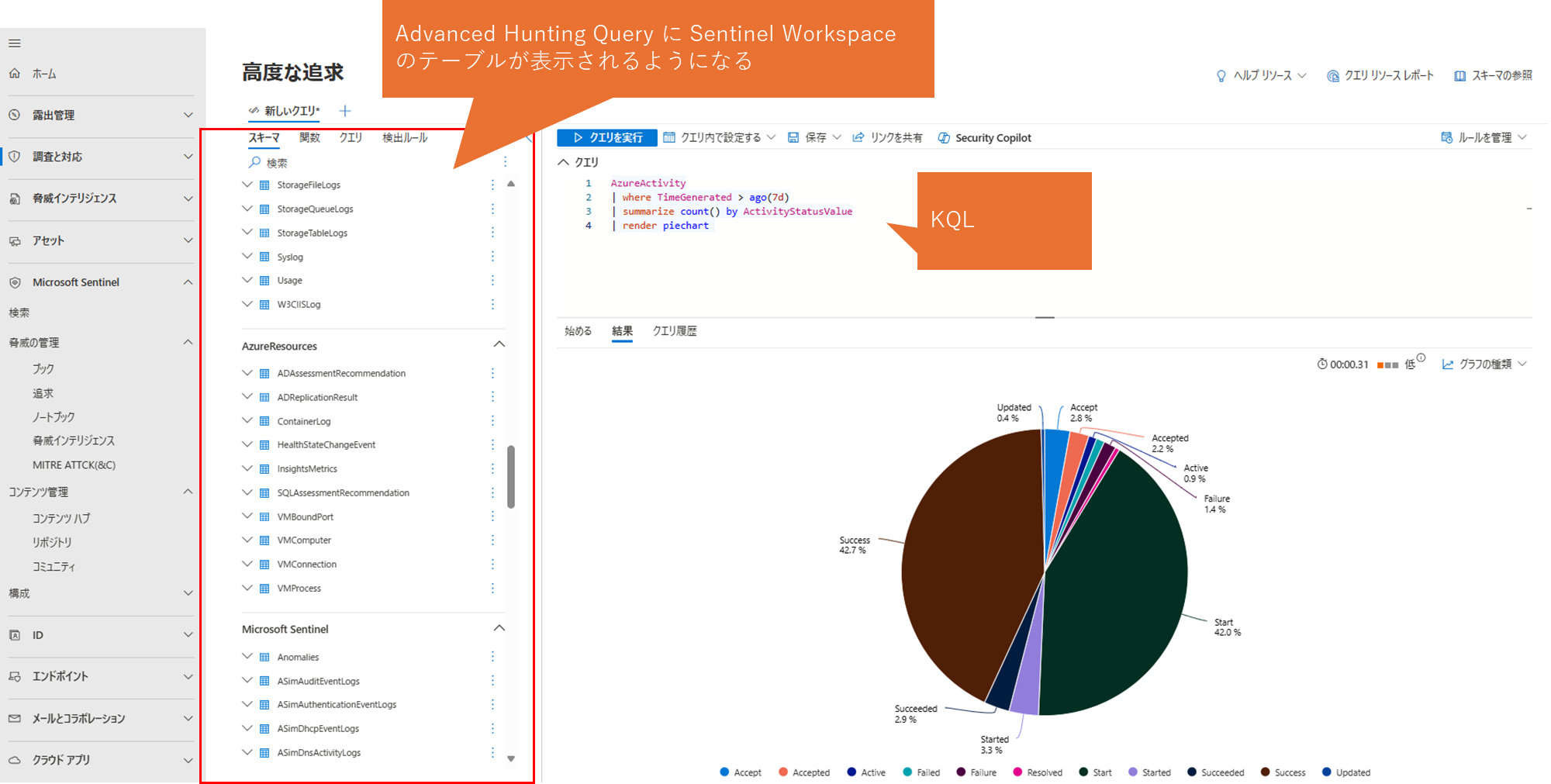

4.2 アドバンスドハンティングクエリー

Defender XDR の Advanced Hunting Query と Sentinel のテーブルが統合して横断検索出来るようになります。

詳細は以下公式 Docs を参照下さい。

公式 Docs 内に Microsoft Sentinel 側で Defender XDR のログを取り込んでクエリーを行う通常ケースの例が紹介されています。以下のようなケースや、Advanced Hunting Query の Quata (Limit) に引っかかるようなケースでは、Microsoft Sentinel (Log Analytics) 側に取り込んでクエリー分析した方が良さそうです。

-

30日以上のデータ保有期間に対して、クエリを行う場合

- Defender XDR Advanced Hunting Query の制限のため。

- 30 日以上のクエリー検索の場合は、Sentinel 側にログを集約して実施すること -

Microsoft Sentinel で使用した Kusto 演算子を使用する場合

- ADX オペレータであれば、Advanced Hunting Query でも動作する

- Sentinel (Log Analytics) 側の KQL Function などを用いるようなケース -

要考察

Timegeneratedフィルターをどちらで設定するか

- クエリでTimegeneratedを設定すると、Sentinel からストリーミングされたフィルター処理されたデータが使用される

- Defender XDR データ側 (最大 30 日間) でクエリを実行する場合は、Defender XDR 側でクエリ エディターで提供されている時間フィルタードロップダウンを使用せよとのこと

実際に試してみると、「Advanced Hunting Query」にSentinel ワークスペースのテーブルが表示されます。

以下は AzureActivity Log をクエリーした場合の例です。

また、現時点で以下のような既知の問題が紹介されています。詳細は公式 Docs をチェックして下さい。

-

IdentityInfoテーブルは Defender XDR の既存テーブルを採用するため、Sentinel のIdentityInfoテーブルはクエリー不可 - Microsoft Sentinel の

SecurityAlertテーブルはAlertEvidenceに置き換えられる - MS Graph API からは Sentinel のテーブルは叩けない

4.3 設定画面

Defender XDR に追加される「Microsoft Sentinel」タブですが、Azure 側の Microsoft Sentinel 設定画面にリダイレクトされる機能となります。Defender XDR ポータルの中で構成管理、設定変更が出来る訳ではないのでご注意ください。以下Docsからの抜粋です。

既存の Microsoft Sentinel 機能の多くは、Defender ポータルに統合されています。 これらの機能については、Azure portalポータルと Defender ポータルでの Microsoft Sentinel のエクスペリエンスが似ている点に注意してください。 Defender ポータルで Microsoft Sentinel の操作を開始するには、次の記事を使用します。 これらの記事を使用する場合、このコンテキストの出発点は、Azure portalではなく Defender ポータルであることに注意してください。

5. まとめ

Defender XDR 側での運用が主であり、Microsoft Sentinel に取り込まれている 3rd Party 製品のアラートや、Azure 基盤側のインシデントなども統合管理したいお客様に朗報の機能が出てきました。一部、Microsoft Sentinel 固有のインシデント管理機能が連携されていない点、Advanced Hunting Query で注意すべき点が散見されますので、実際にお客様側で触っていただきながらご評価いただければと思います。本記事がどなたかの参考になれば幸いです。

*本稿は、個人の見解に基づいた内容であり、所属する会社の公式見解ではありません。また、いかなる保証を与えるものでもありません。正式な情報は、各製品の販売元にご確認ください。

参考情報