1. はじめに

[2023.6.25] Private Endpoint 経由の Blob Storage 対する AntiMalware Scanning がサポートされました!!

[2023.9.1] GA になりました!!

Azure Storage に対するマルウェアスキャン検知の機能が 2023.3.28 の Microsoft Secure にて発表されました!

Microsoft Defender for Storage でもハッシュ評価分析で同様な機能を提供していましたが、実ファイルをスキャンしているものでは無い点や、スキャン結果に遅延があり大きな課題になっていました。以下公式 Doc からの抜粋です。

アップロードした BLOB のマルウェアを準リアルタイムでスキャンする場合は、新しい Defender for Storage プランにアップグレードすることをお勧めします。 マルウェア スキャンの詳細について確認してください。

今回 Azure Storage Blob データに対して Microsoft Defender Antivirus (MDAV) ベースでのファイルスキャンが SaaS 型で提供され、ニアリアルタイムでの検知・通報まで動作するようになっています。

本記事では、プレビュー発表された内容について触れたいと思います。

2. イメージ & 価格

新たな Microsoft Defender for Storage によるマルウェアスキャンは以下のようなイメージになります。

機能は分かりやすく、blob に格納されたデータに対して動的にマルウェアスキャンが稼働し、スキャン結果をタグ付けで返す、といったものです。イベント駆動 (Event Grid) を用いてニアリアルタイムによる自動化 (automation) も設定することが出来るようになっています。

現在、Microsoft Defender for Storage の価格は以下のようになっています。

ストレージアカウント単位で約 1,200 円、マルウェアスキャンを用いると 1TB で約 18,000 円といった計算になります。

マルウェアスキャンについては、コンテナ単位での有効化は出来ないため、ストレージアカウントを分けるなどの工夫が必要かもしれません。

3. 制限事項 - 2023.7.7 現在

今回初リリース、プレビュー段階といったこともあり、幾つかの制約事項があります。

- Azure blob ストレージのみ対応。Azure Files 未対応。

- スキャンサイズは 2GB まで。ZIP ファイル対応(パスワード ZIP は不可)

- お客様ファイルの暗号化 (Customer Side CMK) は不可

- 旧式の Azure Storage v1 はサポート外

- スキャンレートは 2GB/分 が目安

- Azure Data Lake Storage Gen2 で用いる階層型ネームスペースは未対応

- 追加 / ページ BLOB 未対応

4. やってみる - Antimalware Scanning!

公式 Docs にも Malware Scanning のテスト方法が記載されていますので、併せてご確認下さい。

4.1 Defender for Storage を有効化する

はじめに Microsoft Defender for Cloud 側で Defender for Storage を有効化します。

新プランへの移行が促されている場合は、新プランへの変更を本画面で実施する必要があります。

4.2 ストレージアカウントでアンチマルウェアスキャンを有効化する

アンチマルウェアスキャンの有効化は、各 Azure Storage アカウント単位で実施する必要があります。リソース側 Azure Storge の Microsoft Defender for Storage 設定から、以下を有効化します。

| 項目 | 設定 | 意味 |

|---|---|---|

| Microsoft Defender for Storage | オン | 本設定で有効化。ここをオフにすると、リソース単位で Microsoft Defender for Storage を無効化出来ます。 |

| Sensitive data threat detection(preview) | オン/オフ | 今回新たに機能追加された機能。PIIに相当する情報を検知して通知することが出来ます。 |

| On-upload malware scanniing(preview) | オン | MDAV (Microsoft Defender Antivirus)によるマルウェアスキャン機能を有効化します。 |

| Set limit of GB scanned per month | - | 月のスキャン上限値を設定することが出来ます。課金対策に用いることが出来ます。 |

| Send scan results to Log Analytics | (ターゲットの LAW) | スキャン結果をログとして Log Analytics に記録するオプション。Microsoft Defender for Cloud のアラートでも脅威検知アラートが検知するため、監査用途に。 |

| Send scan results to Event-Grid topic | (ターゲットの Event-grid) | ニアリアルタイムでマルウェア検知時にイベント駆動するためのオプション。 |

4.3 マルウェア検体テスト - EICAR の例

マルウェアファイルのアップロードとしては EICAR のサンプルを用いることが出来ます。私の場合は、Azure CLI で eicar 検体ファイルをシェルスクリプトで実施しています。

#!/bin/bash

az storage blob upload --file eicar.txt --name example2.txt --account-name [ストレージアカウント名] --container-name [blob コンテナ名] --account-key [アカウントキー] --overwrite

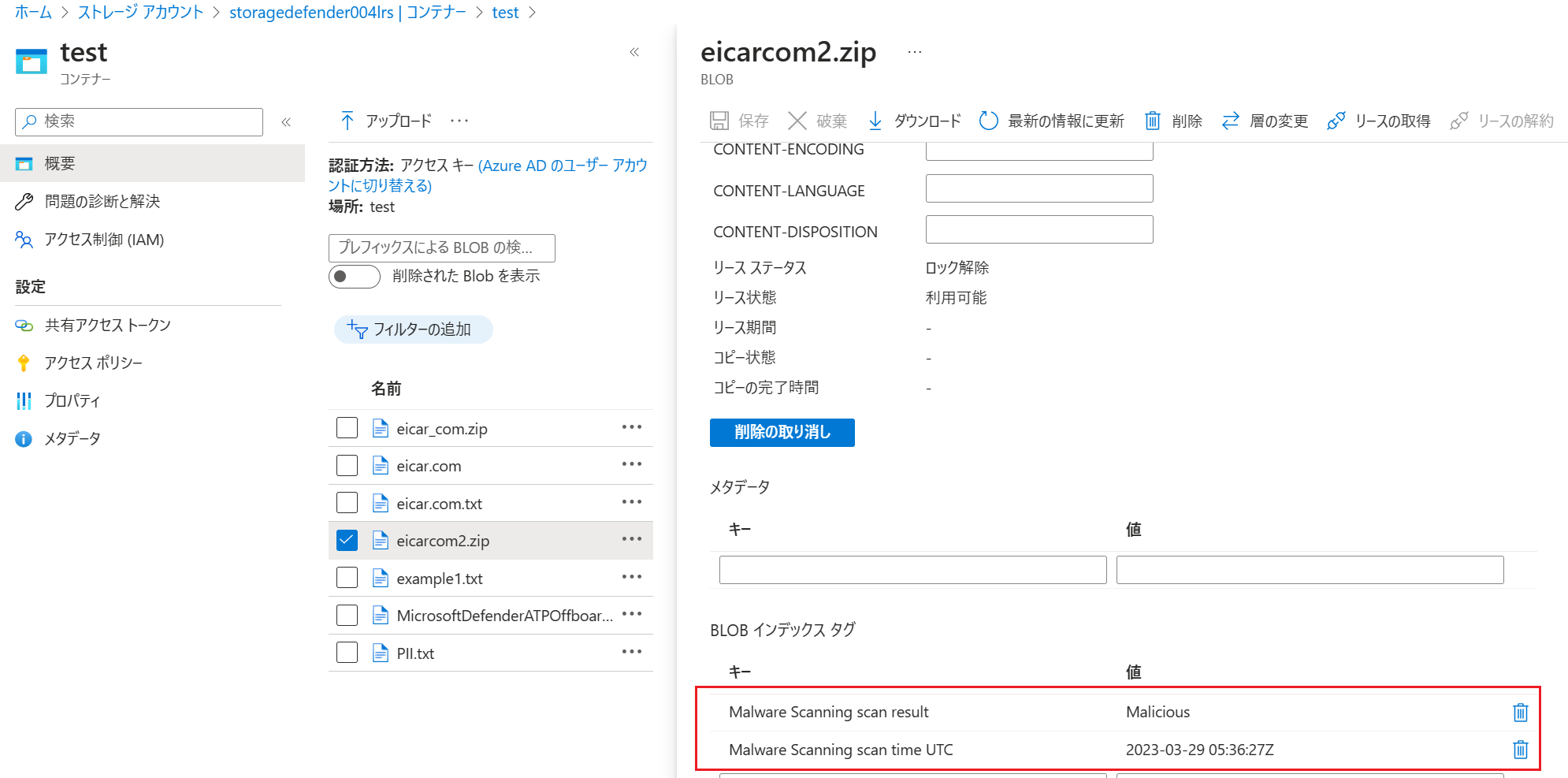

マルウェア検体ファイルをアップロードすると、Antimalware Scanning を有効にしたアカウントではBlob のファイルに Malware Scanning scan result タグが付与されることが分かります。

大量のファイルが blob に上がっており、対象のタグを調べたい場合は azure-cli で抽出して、jq などでフィルターすると良いのではと思います。

[root@vmLinux002 ~]# az storage blob list --container-name test --account-name storagedefender004lrs --include t

[

{

"container": "test",

~省略~

"tagCount": 2,

"tags": {

"Malware Scanning scan result": "No threats found",

"Malware Scanning scan time UTC": "2023-04-02 22:50:03Z"

},

"versionId": null

jq を用いたフィルター例も挙げておきます。

- Blob ファイルの名前とスキャン結果のリスト抽出例

[root@vmLinux002 ~]# az storage blob list --container-name test --account-name storagedefender004lrs --include t | jq -r '.[] | { name: .name, tag: .tags }'

{

"name": "eicar.com",

"tag": {

"Malware Scanning scan result": "Malicious",

"Malware Scanning scan time UTC": "2023-03-29 05:36:28Z"

}

}

{

"name": "eicar.com.txt",

"tag": {

"Malware Scanning scan result": "Malicious",

"Malware Scanning scan time UTC": "2023-03-29 05:36:27Z"

}

}

{

"name": "example1.txt",

"tag": {

"Malware Scanning scan result": "No threats found",

"Malware Scanning scan time UTC": "2023-03-29 07:58:08Z"

}

}

- Blob ファイルの名前とスキャン結果が

Maliciousの場合の抽出例

[root@vmLinux002 ~]# az storage blob list --container-name test --account-name storagedefender004lrs --include t | jq -r '.[] | { name: .name, tag: .tags } | select(.tag."Malware Scanning scan result" == "Malicious")'

{

"name": "eicar.com",

"tag": {

"Malware Scanning scan result": "Malicious",

"Malware Scanning scan time UTC": "2023-03-29 05:36:28Z"

}

}

{

"name": "eicar.com.txt",

"tag": {

"Malware Scanning scan result": "Malicious",

"Malware Scanning scan time UTC": "2023-03-29 05:36:27Z"

}

}

4.4 Defender アラートの例

Defender for Storage では、マルウェアスキャン判定の際にアラートとして Microsoft Defender for Cloud のセキュリティ警告に通知します。メール通知などと組み合わせて確認を行うことをお勧めします。

4.5 Log Analytics ワークスペースへの監査ログ

Override 設定で Log Analytics ワークスペースを設定すると StorageMalwareScanningResults テーブルが作成されて、ログが残るようになります。証跡監査用途に用いると良さそうです。

5. ニアリアルタイムで自動削除を行ってみる

マルウェアスキャンの結果から、マルウェア感染したファイルを blob に残すのではなく、自動削除や別の Storage に隔離するようなニーズが考えられます。本機能ではほぼリアルタイム(ニアリアルタイム)で駆動する Event-Grid トピックと連携して Azure Functions やロジックアプリを起動することが出来るようになっています。

今回、以下のような構成を取ってみました。

設定手法を以下ご紹介します。

5.1 Event Grid 側でトピックを作成する

はじめに Defender for Storage malware scanning から受け取るための Event Grid Topic を作成します。Defender for Storage 設定と同一のリソースグループで管理することをお勧めします。

5.2 Defender for Storage 設定より、Event-Grid Topic のターゲットを設定する

Antimalware Scanning 稼働時に送る Event Grid のトピック先を設定します。

なお、Event-grid のトピック設定側で高度なフィルターを設定して、Defender for Storage が Malicious 判定したイベントだけに絞り込む設定が出来ます。スキャン時の情報は公式 Docs に掲載されていますので、Malicious のイベント時にロジックアプリが駆動する設定を入れるのが良いと思います。

data.scanResultType に Malicious が入る設定例です。

5.3 ロジックアプリを作成する

Event-grid のトピックから起動し、ターゲットの Azure blob Storage の blob ファイルを削除するロジックアプリを作成します。ステップはそれほど複雑ではなく、コツを掴めば簡単なので、ご興味ある方は以下参考例をご確認頂いてチャレンジしてみて下さい。

5.3.1 Event-grid のトピック(リソースイベント)を拾う

パラメータにサブスクリプションと、事前に設定した Event-grid のトピックを選択しています。

これでマルウェアスキャン検知時に Event-grid よりロジックアプリが起動します。

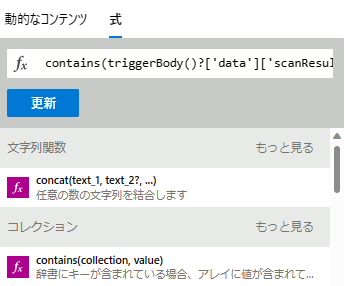

5.3.2 Malware 判定条件の設定

Event-grid に流入するイベントが Defender for Storage によるマルウェア判定かどうかを設定します。

条件として、contains 関数を用いて、event-grid の JSON フィールドより、['data'][scanResult'] の値が Malicious であった場合に true 判定を返す設定を入れています。以下内容を式に設定して下さい。

contains(triggerBody()?['data']['scanResultType'],'Malicious')

5.3.3 Event-grid から流れるマルウェアスキャン情報を正規化で分解する

条件判定でマルウェアだった場合、トピックから拾うデータを JSON で正規化して、後続の Blob アクションに使えるように正規化します。

マルウェア検知時の結果を流してサンプルペイロードから生成することが出来るようになっています。

{

"properties": {

"blobUri": {

"type": "string"

},

"correlationId": {

"type": "string"

},

"eTag": {

"type": "string"

},

"scanFinishedTimeUtc": {

"type": "string"

},

"scanResultDetails": {

"properties": {

"malwareNamesFound": {

"items": {

"type": "string"

},

"type": "array"

},

"sha256": {

"type": "string"

}

},

"type": "object"

},

"scanResultType": {

"type": "string"

}

},

"type": "object"

}

5.3.4 BLOB を削除する

ロジックアプリの BLOB コネクタを用いてターゲットのBLOBを削除します。

注意点として「BLOB を削除する (v2)」コネクタの設定では、対象の BLOB は以下のようなコンテナ以下の URI を指定して上げる必要があります。

/aaa/bbb.txt/bbb.csv

前のステップで正規化されたデータでは、以下のような bloburi が取れるのですが、/test/example2.txt だけを抽出するため、

"blobUri": "https://storagedefender004lrs.blob.core.windows.net/test/example2.txt"

以下のように uriPath 関数を用いて抽出する必要があります。

設定したイメージは以下のようになります。

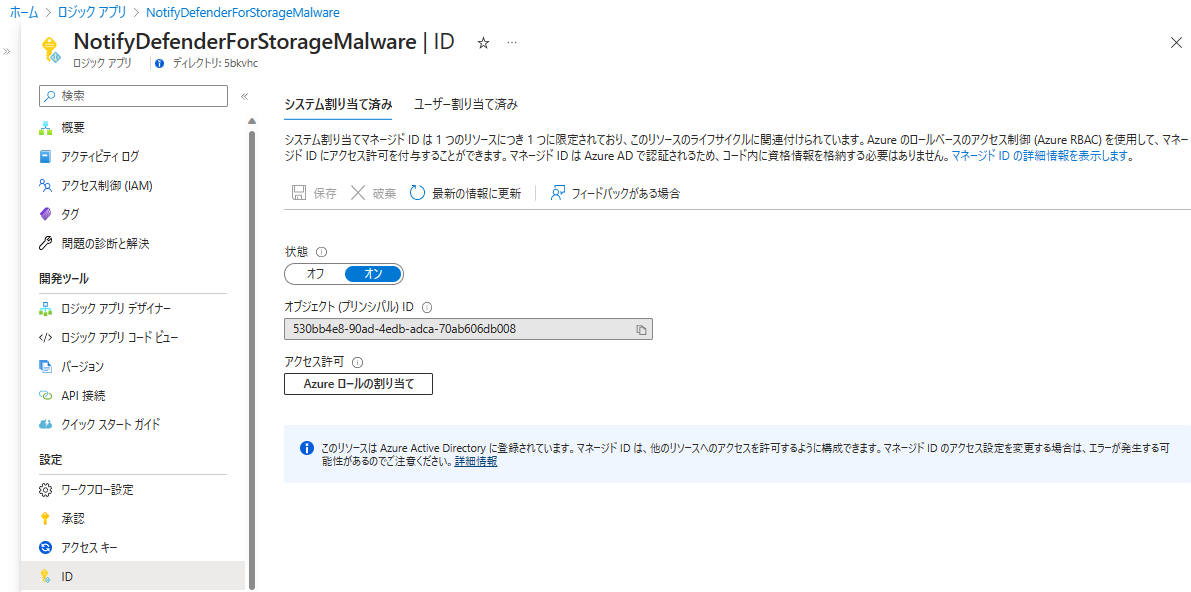

なお、Azure Storage の Blob コネクタの認証方法としては、ストレージアクセスキーを用いるか、AAD 認証を通すか、マネージド ID を用いて 5.3.5 で紹介する「ストレージ BLOB データ共同作成者」のロールを付与する方法の 3 通りが有ります。

マネージド ID 場合は、接続する ID は後続で作成するマネージド ID を設定して下さい。

5.3.5 [おまけ] メール通知をしておく

削除したことを通知するため、今回は O365 のコネクタを用いてメール通知を入れてみました。

5.3.6 ロジックアプリにマネージド ID を用いて blob データの削除権限を持たせる

最後に作成したロジックアプリに対して、Azure blob データの読み取り・削除権限を持たせます。

今回は「ストレージ BLOB データ共同作成者」の権限を割り当てました。

5.3.7 テスト結果

無事ロジックアプリが動作すれば、実行履歴からデータの削除の出力が確認出来ます。

最終ステップでメール通知を入れていたので、以下のように対象のファイルを削除した通知も確認が出来ました。

なお、Event-grid トピック側の情報でも履歴をみることが出来ます。

エラーや遅延時間なども見れますので、troubleshooting に活用してみて下さい。

なお、今回は Blob データの削除を行いましたが、別の blob ストレージに copy することで隔離 (quarantine) も出来ます。隔離については、以下記事を投稿しましたので参考として下さい。

6. まとめ

新しく発表された Defender for Storage のアンチマルウェアスキャン機能をご紹介いたしました。即時性があり、ファイルベースでのニアリアルタイムスキャンが実現出来るため、外部から受け付ける Azure Blob ストレージサービスを構築されているお客様に待望の機能が発表された形になります。今後のロードマップに期待しつつ、プレビューを試していただければと思います。

本記事がどなたかの参考になれば幸いです。

*本稿は、個人の見解に基づいた内容であり、所属する会社の公式見解ではありません。また、いかなる保証を与えるものでもありません。正式な情報は、各製品の販売元にご確認ください。