Orca SecurityのAPIを試してみました。この記事はCI/CDパイプラインからVMやS3を継続的にスキャンして重大なCVE等の脆弱性を発見することを想定した実験メモです。

実験を実施頂く場合はOrca Securityのトライアルライセンスが必要になります。こちらから申請お願いします。

実験メモ

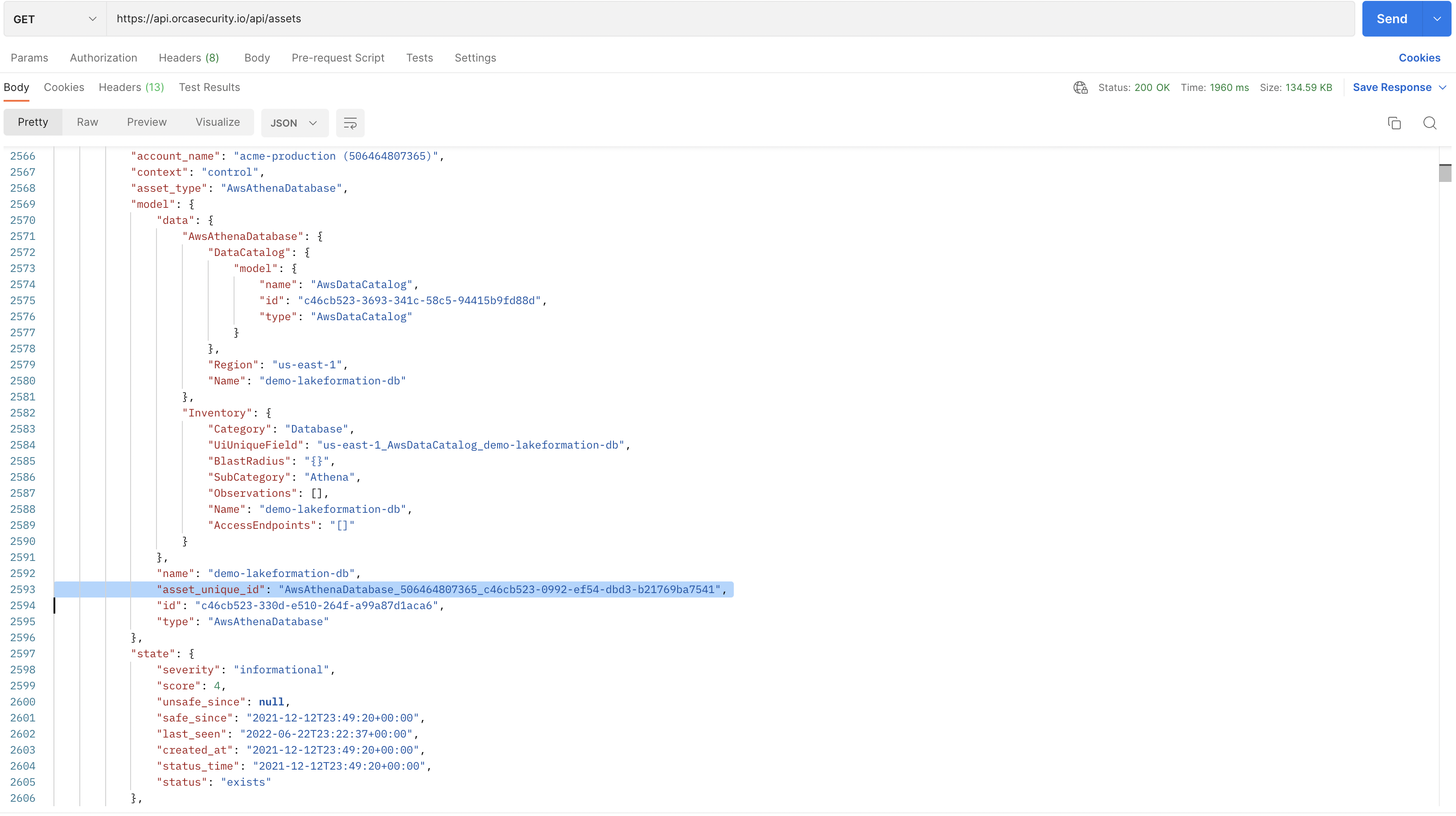

api.orcasecurity.io/api/assetsにGETリクエストを送信してOrca Securityがスキャンしたアセットを確認します。"asset_unique_id"のValueをメモします。

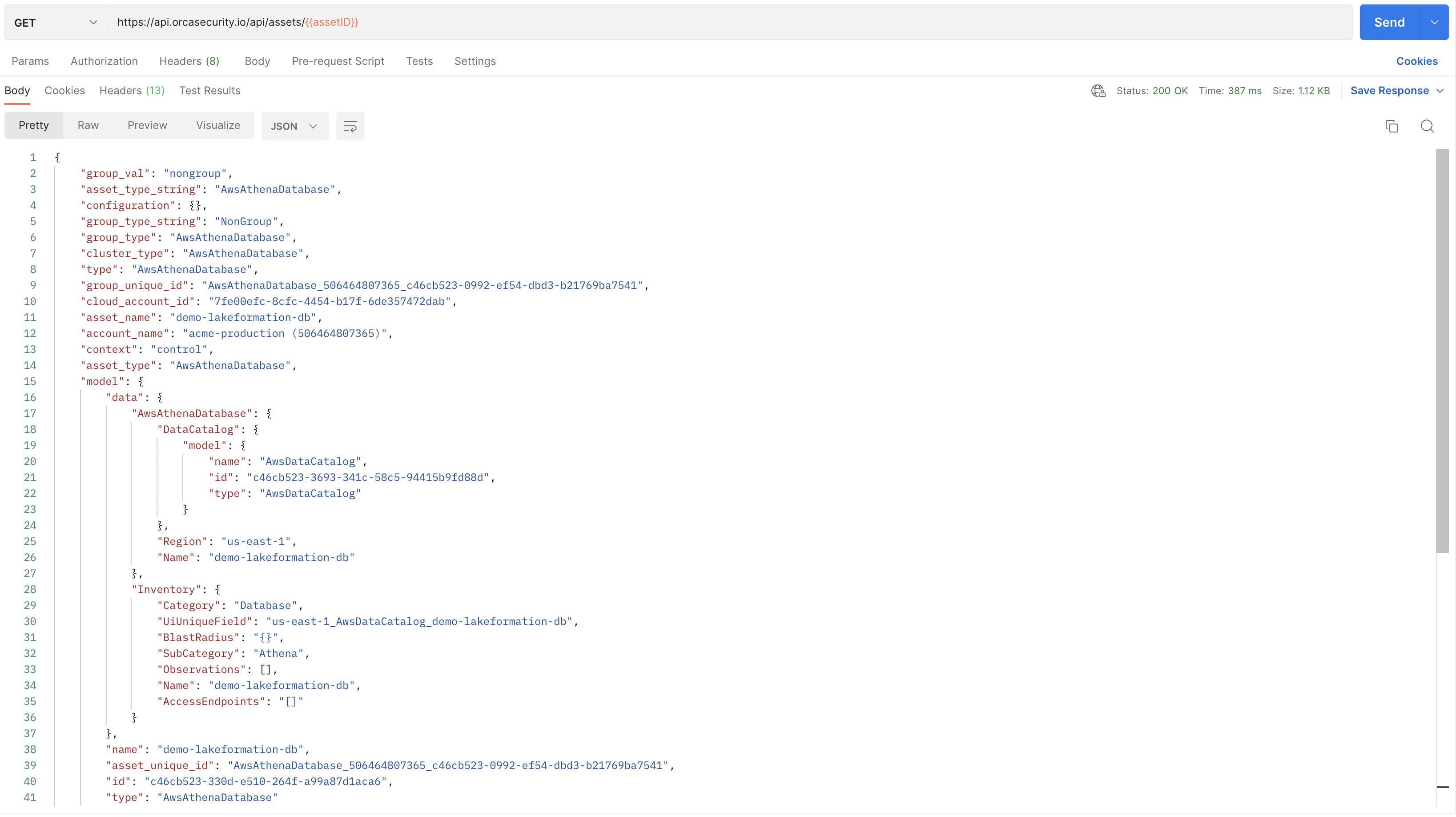

api.orcasecurity.io/api/assets/{{asset_unique_id}}にGETリクエストを送信してアセットの詳細を確認します。この実験ではAWS Ahtenaを対象としています。"cloud_provider_id"と"asset_unique_id"のValueをメモします。

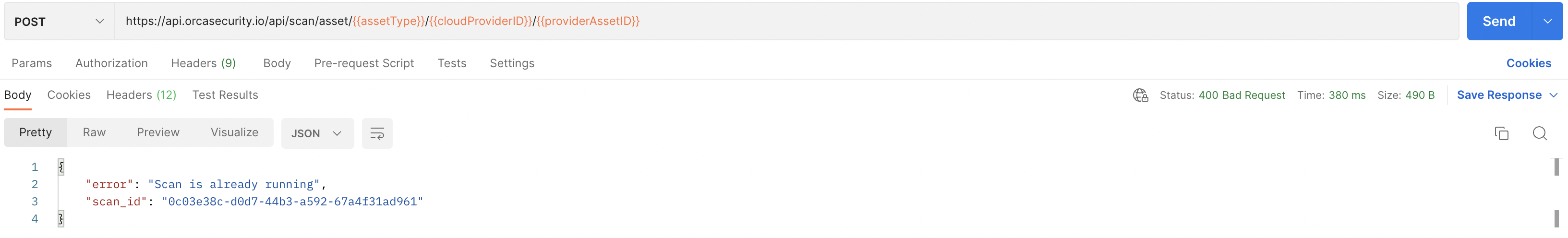

api.orcasecurity.io/api/scan/asset/{{assetType}}/{{cloudProviderID}}/{{providerAssetID}}にPOSTリクエストを送信してAthenaのスキャンを開始します。{{assetType}}には"db"を指定します。"scan_id"

をメモします。

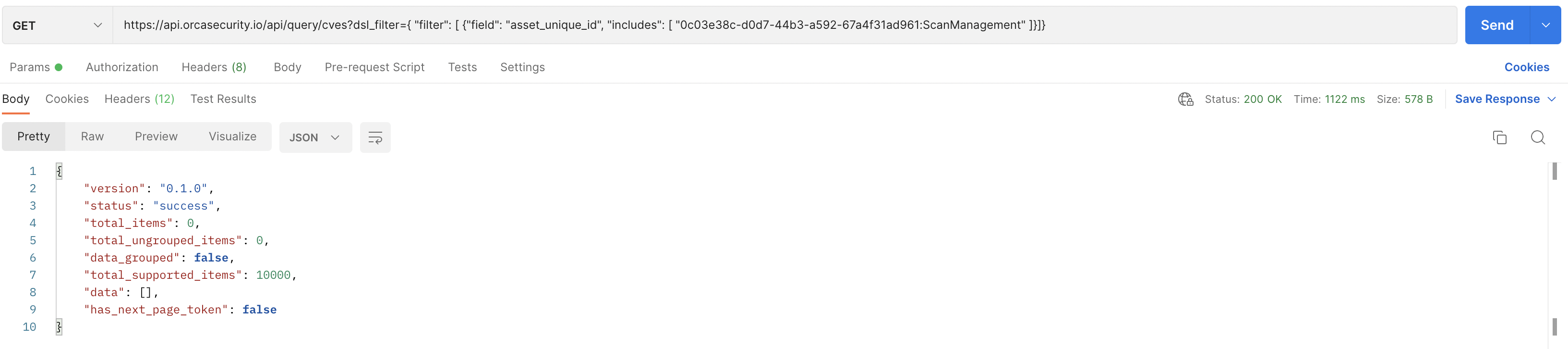

api.orcasecurity.io/api/query/cves?dsl_filter={ "filter": [ {"field": "asset_unique_id", "includes": [ "scan_id" ]}]}にGETリクエストを送信して結果を確認します。この実験ではCVEの有無をチェックしています。CVEはありませんでした。Deployしても問題なさそうです。

まとめ

実験メモを拝見頂きありがとうございます。Cloud環境は従来のOn-premise環境と特性が異なるため、脆弱性や設定ミス等多くのセキュリティインシデントの温床を抱えていますね。"Shift Left"と言う言葉を聞かない日は無いくらいSDLCの初期フェーズでセキュリティをケアすることが安全なSoftwareサービスを提供するために重要な取り組みになってきました。仮想マシンやコンテナイメージのスキャンニングはCI/CDに組み込んでその筋の専門サービスに任せて開発に集中したいですよね。

Orca Securityとは?

Gartner社が使いはじめたCNAPP(Cloud Native Application Protection Platform)にカテゴライズされるCloud Securityに特化したSolutionです。多くのお客様がAgent型のSolutionやAWS/Azure/GCPがNativeで持っているSecurity Solutionを利用しているかと思います。これらのSolutionはスケーラビリティやカバーできる範囲、Alertの重要度判別に課題を多く抱えており、実用には耐えられないものが大多数でした。Orca Securityはこれらの課題を解決すべく誕生しました。