第1章 はじめに

1.1 GIGA スクール構想とは

GIGAスクール構想とは、日本政府が推進する教育ICT化の取り組みであり、全ての児童生徒に対して一人一台の学習端末を配布し、インターネットに接続できる環境を整えることを目指しています。この構想の背景には、急速に進展するデジタル技術に対応し、従来の教育方法では補えない新たな学びのニーズに応えるという目的があります。

具体的には、2020年度から始まったこのプロジェクトは、教育の質を大幅に向上させることを目指しています。全国の学校に高速かつ大容量のインターネット接続環境を整備し、教員と生徒がICTを活用した授業を行えるようにすることが主要な目標です。これにより、個々の生徒が自分のペースで学習を進めることが可能となり、教員も多様なデジタル教材を効果的に活用できるようになります。

GIGAスクール構想のもう一つの重要な目的は、地方と都市部の教育格差を解消することです。デジタル化が進むことで、地域にかかわらずすべての子どもたちが質の高い教育を受けられる環境が整備されます。これにより、教育の均質化が図られ、全国どこでも同じように高度な学びの機会が提供されることが期待されています。

さらに、ICTを活用することで、生徒たちが情報リテラシーを高め、将来のデジタル社会に適応できる能力を育成することもGIGAスクール構想の重要な狙いです。インターネットやデジタルツールを日常的に使用することで、生徒は情報の取捨選択や安全なネット利用の方法を自然と学び、これからの社会で必要となるスキルを身につけることができます。

このように、GIGAスクール構想は日本の教育に大きな変革をもたらすものであり、その成功は未来の社会を支える人材の育成に直結します。教育の現場でICTをどのように活用し、どのような環境を整備するかは、今後の教育政策において非常に重要な課題となります。この構想が実現することで、日本の教育が新たなステージに進み、国際的な競争力を高めることが期待されています。

1.2 パスワードレス認証はなぜ必要なのか?

現代のデジタル社会において、パスワード認証は私たちの日常生活に深く根付いています。ほとんどのオンラインサービスやシステムでは、パスワードを用いてユーザー認証を行っています。しかし、パスワード認証には多くの課題があり、その限界が明らかになっています。特に、教育現場では生徒や教員が多くのパスワードを管理する必要があり、これがセキュリティリスクの増大につながっています。

パスワード認証の主な問題点として、パスワードの使い回しや簡単なパスワードの設定が挙げられます。これにより、アカウントがハッキングされるリスクが高まり、重要な個人情報や教育データが漏洩する危険性が増します。また、パスワードを忘れてしまった場合のリセット手続きも煩雑で、学習の効率を低下させる要因となります。

パスワードレス認証は、こうした問題を解決するための新しい認証方法として注目されています。パスワードを使用せずに、より安全で便利な認証を実現することで、教育現場のセキュリティを強化し、生徒や教員の負担を軽減します。特に、Windows端末では、標準で利用できるWindows HelloのPIN認証や顔認証などがパスワードレス認証として広く利用されています。

PIN認証は、短い数値コードを使用してログインする方法であり、パスワードよりも安全性が高く、使いやすいです。一方、Windows Helloは、生体認証を活用することで、ユーザーが顔や指紋を使って迅速かつ安全にログインできるようにします。これにより、ユーザーはパスワードを覚える必要がなくなり、セキュリティが大幅に向上します。これらの認証方法は、教育現場での実装が進んでおり、セキュリティの強化と利便性の向上に寄与しています。

第5章では、パスワードレス認証の詳細について詳しく説明します。なぜこの認証方法が必要なのか、その利点や実際の導入方法について理解を深めるための情報を提供します。パスワードレス認証を導入することで、教育現場がどのように変わるのか、そしてその結果として得られるメリットについて一緒に考えていきましょう。

1.3 この記事の目的と対象読者

この記事の目的は、GIGAスクール構想の一環として、教育現場でのクラウドサービスの安全な利用を実現するために、Windows端末におけるパスワードレス認証の導入と設定方法について詳しく解説することです。特に、パスワードレス認証の利点や具体的な設定手順を明確に示し、教育関係者が実践できるようにサポートすることを目指しています。

この記事の対象読者は、ITにあまり詳しくない教育関係者、例えば、小中学校の教員や教育委員会のスタッフ、学校のICT担当者、そして教育現場にシステムを構築・提供する企業の担当者です。彼らは日々の教育活動の中で多くのデジタルツールを利用していますが、必ずしもITに精通しているわけではありません。そのため、この記事では専門的な技術用語をできるだけ避け、わかりやすい言葉で説明を行います。

具体的には、以下のような方々を対象としています:

- 教員: クラスでICTを活用した授業を行うために、セキュリティを強化しつつ、パスワードレス認証の導入方法を学びたい教員。

- 教育委員会スタッフ: 学校全体のICT環境を管理し、安全で効率的な運用を図りたい教育委員会の担当者。

- 学校のICT担当者: 学校のネットワークやデバイスの管理を行うICT担当者で、パスワードレス認証の設定や運用に関する知識を深めたい方。

- システム提供企業の担当者: 教育現場にシステムを構築・提供する企業の担当者で、最新の認証技術を理解し、安全なシステムを提供するための情報を求めている方。

この記事を通じて、これらの読者がパスワードレス認証の必要性とその利点を理解し、実際に Windows 端末での設定を行う際の具体的な手順を把握することで、教育現場におけるセキュリティを高め、学習環境をより安全で効率的なものにすることが期待されています。

1.4 このシナリオを実行する場合に必要となるライセンス

このシナリオを実行するためには、Intune のライセンスが必要です。Intune は、Microsoft のクラウドベースのデバイス管理サービスであり、教育機関や企業がデバイスの管理とセキュリティを一元的に行うためのツールです。以下に、必要なライセンスについて説明します。

Microsoft Intune ライセンス

-

概要

Intuneを利用することで、デバイスの設定、セキュリティポリシーの適用、アプリケーションの配布などをリモートで管理することができます。特に、TAP(Temporary Access Pass)を使用してWindows Helloを設定する際には、Intuneの機能が不可欠です。

ライセンスの包含

Intuneのライセンスは以下のMicrosoft 365プランに含まれています。

- Microsoft 365 GIGA PROMO: 日本のGIGAスクール構想第一期に対応した特別なプランで、教育機関向けの高度なデバイス管理機能を提供します。

- Microsoft 365 A1 for Device (Legacy): 日本のGIGAスクール構想第ニ期に対応した教育機関向けの基本的なデバイス管理機能を提供します。

- Microsoft 365 A1 for Device: 日本のGIGAスクール構想第ニ期に対応した教育機関向けの基本的なデバイス管理機能およびMicrosoft 365 Apps を提供します。

- Microsoft 365 A3: 教育機関向けの包括的なプランで、Intuneを含む広範な管理とセキュリティ機能を提供します。

- Microsoft 365 A5: A3の全機能に加え、さらに高度なセキュリティと分析機能を提供します。

第2章 クラウドサービスの基礎知識

2.1 クラウドサービスとは何か

クラウドサービスとは、インターネットを通じて提供される様々なコンピュータサービスのことを指します。これには、データストレージ、サーバー、データベース、ネットワーキング、ソフトウェア、分析、インテリジェンスなどが含まれます。クラウドサービスの最大の特徴は、ユーザーが物理的なハードウェアやインフラを持たずに、必要なときに必要なだけのリソースを利用できる点にあります。

クラウドサービスは、パブリッククラウド、プライベートクラウド、ハイブリッドクラウドの3つの主要な形態があります。パブリッククラウドは、インターネット上で第三者が提供するサービスで、多くの企業や個人が利用しています。プライベートクラウドは、特定の組織専用のサービスで、高いセキュリティと制御を提供します。ハイブリッドクラウドは、パブリッククラウドとプライベートクラウドの組み合わせで、両方の利点を活用することができます。

教育現場では、クラウドサービスの利用が急速に進んでいます。GIGAスクール構想では、学習におけるクラウドサービス利用 と 校務におけるクラウドサービス利用 の大きく分けて2種類が存在します。

2.2 教育現場でのクラウドサービス

教育現場でクラウドサービスを利用することには多くの利点があります。

2.2.1 学習におけるクラウドサービス利用

学習においてクラウドサービスは、教材の提供、学習管理システム(LMS)、オンライン授業、学生の成績管理など、様々な場面で活用されています。これにより、教師は教材をオンラインで共有し、生徒は自宅やどこからでもアクセス可能な環境が整います。たとえば、Microsoft Teams や Google Classroom やなどのプラットフォームを利用することで、授業の進行、課題の提出、フィードバックの受け取りがスムーズに行えます。また、クラウドサービスを通じて、教育コンテンツやリソースを容易にアップデートできるため、最新の情報や教材にアクセスできるメリットもあります。

学習におけるクラウドサービス利用の利点を以下にまとめます。

-

コスト効率の向上

クラウドサービスを利用することで、教育機関は高価な物理的ハードウェアやソフトウェアの購入および保守コストを削減できます。必要なリソースをオンデマンドで利用できるため、無駄な支出を避けることができます。 -

スケーラビリティと柔軟性

クラウドサービスは、ユーザー数やデータ量の増加に応じてリソースを柔軟に拡張することができます。これにより、学校は新しい学習プログラムやデジタル教材を迅速に導入でき、教育のニーズに対応できます。 -

アクセスの容易さ

クラウドサービスはインターネット経由で利用できるため、教員や生徒は自宅や学校外からもアクセスすることが可能です。これにより、学習の継続性が確保され、リモート学習の環境が整います。 -

コラボレーションの促進

クラウドサービスを利用することで、教員や生徒がリアルタイムで共同作業を行うことができます。共同編集やファイル共有機能を活用することで、グループワークやプロジェクトベースの学習が促進されます。

2.2.2 校務におけるクラウドサービス利用

校務においてもクラウドサービスの利用は広がっており、学校運営や管理業務の効率化に寄与しています。例えば、学校の経営管理システムや生徒情報管理システムはクラウドベースで運用されることが多く、データの一元管理やアクセスの容易さが向上しています。また、クラウドサービスを利用することで、学校内外でのコミュニケーションが円滑になり、教職員間の情報共有がスムーズになります。さらに、バックアップやセキュリティ面でもクラウドサービスは優れており、データの保護や災害時のリカバリが迅速に行える利点があります。

校務におけるクラウドサービス利用の利点を以下にまとめます。

-

効率的なデータ管理

クラウドサービスを利用することで、学校の事務作業やデータ管理が効率化されます。これにより、紙ベースの作業が減り、時間とリソースの節約が可能となります。 -

教育データの利活用の推進

校務支援システムをクラウドに移行することで、校務システムのデータと学習系データを統合し、教育データの利活用を推進することができます。これにより、生徒の学習進捗や成果をより詳細に分析し、個々のニーズに合わせた指導が可能となります。 -

セキュリティの強化

クラウドサービスプロバイダーは、高度なセキュリティ対策を実施しており、データの保護に努めています。パスワードレス認証の導入により、認証プロセスがさらに強化され、不正アクセスのリスクが減少します。 -

バックアップと災害復旧

クラウドサービスはデータのバックアップと災害復旧機能を提供します。これにより、データが失われた場合でも迅速に復旧することが可能です。 -

リソースの共有

クラウドを活用することで、複数の校務担当者が同時に同じデータにアクセスし、情報を共有することができます。これにより、コミュニケーションが円滑になり、業務の効率が向上します。

クラウドサービスの導入は、教育現場に多大な利便性と効率性をもたらします。特に、パスワードレス認証の実現により、セキュリティが強化されることで、教育機関全体のICT環境が向上し、安全かつ効果的な学習環境と校務管理が整備されます。

第3章 パスワード認証のリスクと限界

3.1 パスワード認証の限界と危険性

パスワード認証は、オンラインサービスやシステムのユーザー認証方法として長らく利用されてきました。しかし、パスワード認証には多くの限界と危険性があり、これらが教育現場におけるセキュリティリスクの増大を招いています。

まず、パスワード認証の最も大きな限界の一つは、ユーザーが容易に推測されやすいパスワードを設定してしまうことです。多くのユーザーは覚えやすさを重視して、簡単なパスワードや使い回しのパスワードを設定しがちです。この結果、ハッカーにとって容易に推測可能となり、アカウントが不正アクセスされるリスクが高まります。

さらに、パスワード認証はその管理の難しさからも危険性が生じます。ユーザーは複数のサービスに異なるパスワードを設定することが推奨されていますが、これを実践するのは容易ではありません。パスワードを頻繁に変更する必要がある場合、その都度新しいパスワードを覚えるのは困難です。これが原因で、ユーザーはパスワードをメモに残したり、ブラウザに保存したりすることが増え、結果としてセキュリティが低下します。

また、パスワードの強度も重要な要素です。短いパスワードや簡単なパスワードは、ブルートフォース攻撃(総当たり攻撃) や パスワードスプレー攻撃 に対して非常に脆弱です。攻撃者はプログラムを使って全ての可能な組み合わせを試すことで、短時間でパスワードを解読することができます。強力なパスワードは長く、複雑である必要がありますが、そのようなパスワードを覚えるのはユーザーにとって大きな負担となります。

これらの問題点から、パスワード認証はその限界と危険性が明白であり、教育現場においてもこれらのリスクに対処する必要があります。次の章では、これらの課題を解決するためのパスワードレス認証について詳しく説明し、その利点と具体的な実装方法を探っていきます。

3.2 ブルートフォース攻撃とパスワードスプレー攻撃

パスワード認証の限界と危険性を理解するためには、ブルートフォース攻撃とパスワードスプレー攻撃という2つの主要な攻撃手法を知ることが重要です。これらの攻撃手法は、教育現場におけるアカウントセキュリティに重大な脅威をもたらしています。

3.2.1 ブルートフォース攻撃

ブルートフォース攻撃(総当たり攻撃)は、攻撃者が可能なパスワードの全ての組み合わせを試すことでアカウントにアクセスしようとする方法です。この攻撃は、特定のアカウントに対して 行われることが一般的で、例えば「1234」や「password」などの短くて単純なパスワードはすぐに解読されてしまいます。

ブルートフォース攻撃の効果は、パスワードの長さと複雑さに大きく依存します。短いパスワードや単純なパスワードは短時間で解読される可能性が高く、逆に長くて複雑なパスワードは解読に時間がかかります。しかし、攻撃者が強力なコンピュータを使用する場合でも、時間とリソースの問題でブルートフォース攻撃が成功する確率は減少します。

教育現場では、生徒や教員が短くて簡単なパスワードを設定しているケースが多く見られます。これが、ブルートフォース攻撃の成功率を高める要因となり、アカウントの不正アクセスを引き起こす可能性があります。

3.2.2 パスワードスプレー攻撃

パスワードスプレー攻撃は、攻撃者が一般的なパスワードを多数のアカウントに対して試みる攻撃手法です。例えば、「password123」や「123456」といったよく使われるパスワードを使用して、多数のアカウントに対して一斉にログインを試みます。この方法は、特定のアカウントに絞らず、多数のアカウントに対して広範囲に攻撃を仕掛けることが特徴です。

パスワードスプレー攻撃の成功率は、ユーザーが簡単で一般的なパスワードを使用している場合に高まります。この攻撃手法は、アカウントのロックアウトを回避するために、同じアカウントに対して連続して試行を行わないようにするなどの工夫がされています。

パスワードスプレー攻撃は検知が難しいため、近年、パスワードスプレー攻撃によるアカウント侵害が多発しています。この攻撃は、広範囲にアカウントを狙うため、検知システムに見逃されることが多く、結果として多くのアカウントが不正アクセスされるリスクが高まります。

教育現場において、パスワードスプレー攻撃は特に危険です。多数の生徒や教員が同じネットワークに接続しているため、一度に多くのアカウントが攻撃対象となり得ます。また、パスワードの使い回しや簡単なパスワード設定が多いことから、この攻撃手法の効果が増大します。

これらの攻撃手法は、パスワード認証の根本的な脆弱性を突くものであり、教育機関がこれに対処するためには、パスワードレス認証や多要素認証の導入が効果的です。

3.2.3 パスワードスプレー攻撃によるアカウント侵害の事例

パスワードスプレー攻撃は、教育現場においても深刻な脅威となっています。実際の事例を通じて、そのリスクの大きさを理解することが重要です。

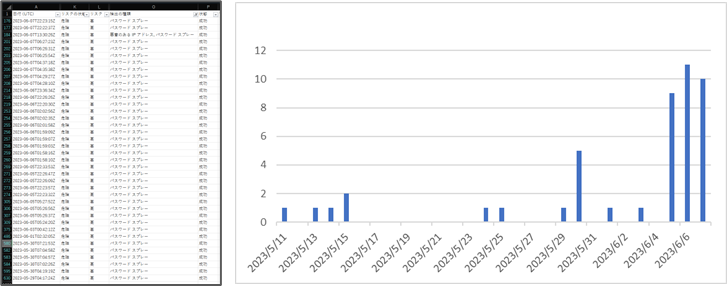

下の図は某教育委員会で2023年5月11日から2023年6月12日の1ヵ月の間に、パスワードスプレー攻撃により不正サインインされたアカウント数を示しています。この期間中に多数のアカウントがパスワードスプレー攻撃の標的となり、結果として多くの不正サインインが発生しました。

この事例は、対岸の火事ではありません。国内の教育用 Microsoft 365 テナントまた他社のクラウドサービスでも同様の攻撃が起きている可能性が非常に高いのです。私自身がいくつかの教育委員会と一緒にセキュリティ調査を実施した結果、ほとんどの教育委員会がパスワードスプレー攻撃でアカウント侵害を受けていたことが判明しました。この事実は、パスワードスプレー攻撃がどれほど広範囲にわたって実行され、どれだけ多くのアカウントがリスクにさらされているかを示しています。

さらに、GIGAスクールで使用されているアカウントは、連番で作成されていることが多いため、攻撃者にとって格好の的となっています。連番アカウントは予測しやすく、攻撃者がアカウントを特定する手間が省けるため、パスワードスプレー攻撃の成功率が高まります。

パスワードスプレー攻撃の検知は難しく、その影響を受けたアカウント数は短期間で急増する可能性があります。このような攻撃手法は、特に教育機関においては、非常に危険です。多くの生徒や教員が同じネットワークに接続しているため、一度に多数のアカウントが攻撃対象となり得ます。また、パスワードの使い回しや簡単なパスワード設定が多いことから、この攻撃手法の成功率が高まります。

このような事例を通じて、パスワードスプレー攻撃の深刻さを認識し、適切な対策を講じることが不可欠です。

3.3 パスワードの文字数と強度

3.3.1 パスワードの強度と安全性

パスワードの強度は、アカウントのセキュリティに直結する重要な要素です。強度の高いパスワードは、攻撃者が不正アクセスを試みる際に解読するのが難しく、アカウントを保護するための基本的な防御手段となります。パスワードの強度を決定する主な要素には、文字数、複雑性、予測可能性があります。

-

文字数

一般的に、パスワードは長いほど強力です。短いパスワードは総当たり攻撃(ブルートフォース攻撃)やパスワードスプレー攻撃に対して脆弱です。例えば、4桁のパスワードはたった10,000通りの組み合わせしかなく、現代のコンピュータでは数秒で解読可能です。一方、12文字以上のパスワードになると、可能な組み合わせが飛躍的に増え、解読にかかる時間が大幅に長くなります。 -

複雑性

パスワードの複雑性も強度に大きく影響します。アルファベットの大文字と小文字、数字、特殊文字(!@#$%^&*など)を組み合わせることで、パスワードの強度を高めることができます。単一の文字種のみを使用したパスワードは予測されやすく、解読されやすい傾向があります。例えば、「password123」といった単純なパスワードよりも、「P@ssw0rd!23」の方が遥かに強力です。 -

予測可能性

簡単に推測できるパスワードは、いくら長くても脆弱です。誕生日、名前、簡単な辞書単語などは避けるべきです。攻撃者はまず最も一般的なパスワードから試行するため、これらの情報を含むパスワードはリスクが高くなります。例えば、「123456」や「password」は非常に予測されやすく、広く使われているため危険です。

パスワードの強度と安全性を高めるためには、これらの要素を考慮した上でパスワードを設定することが重要です。しかし、強力なパスワードは覚えにくく、頻繁に変更するのが難しいため、ユーザーにとって負担となる場合があります。このような問題を解決するために、次の章では短いパスワードと長いパスワードの違いについて詳しく説明し、最適なパスワード設定方法を探ります。

3.3.2 短いパスワードと長いパスワードの違い

パスワードの強度を考える際に、文字数は非常に重要な要素となります。短いパスワードと長いパスワードでは、その安全性や解読の難しさに大きな違いがあります。

-

短いパスワードの問題点

- 短いパスワードは覚えやすく、入力も簡単ですが、セキュリティ面で大きなリスクを伴います。短いパスワードの最大の問題点は、ブルートフォース攻撃に対して非常に脆弱であることです。ブルートフォース攻撃は、全ての可能な文字の組み合わせを試すことでパスワードを解読する方法です。例えば、4文字のパスワードは10,000通りの組み合わせしかないため、現代のコンピュータでは数秒で解読可能です。

- また、短いパスワードはパスワードスプレー攻撃にも弱いです。パスワードスプレー攻撃は、一般的なパスワードを多数のアカウントに対して試みる攻撃手法です。短いパスワードは一般的な組み合わせになりやすく、攻撃者にとっても狙いやすい目標となります。

-

長いパスワードの利点

- 一方、長いパスワードは短いパスワードに比べて遥かに安全です。文字数が増えることで、可能な組み合わせが指数関数的に増加し、ブルートフォース攻撃による解読が極めて困難になります。例えば、8文字のパスワードは約218兆通りの組み合わせがありますが、12文字のパスワードになるとその組み合わせは 80垓(がい) を超えます。このような長いパスワードは、攻撃者が全ての組み合わせを試すのに膨大な時間とリソースを要するため、実質的に解読不可能となります。

- さらに、長いパスワードは多様な文字を組み合わせることが容易であり、アルファベットの大文字と小文字、数字、特殊文字を含むことで、パスワードの強度をさらに高めることができます。例えば、「aB3!cD5#」のようなパスワードは、複雑であり、推測されにくいものとなります。

-

結論

- 短いパスワードは覚えやすさと引き換えに多くのセキュリティリスクを伴いますが、長いパスワードはその安全性が飛躍的に高まります。理想的には、ユーザーは長くて複雑なパスワードを使用するべきですが、その管理の難しさを解決するために、パスワード管理ソフトの利用やパスワードレス認証の導入が効果的です。次の章では、パスワードの解読にかかる時間の比較について詳しく説明します。

3.3.3 パスワード解読にかかる時間

パスワードの強度を評価する上で、解読にかかる時間は非常に重要な指標となります。パスワードの解読には主にブルートフォース攻撃が用いられますが、解読にかかる時間はパスワードの長さと複雑性に大きく依存します。以下では、パスワード解読にかかる時間を具体例を用いて説明します。

-

短いパスワードの解読

短いパスワードは、解読に非常に短時間しかかかりません。例えば、4文字の数字のみのパスワード は 10,000通り の組み合わせしかありません。現代のコンピュータは毎秒数百万回の試行が可能であるため、4桁のパスワードは数秒以内に解読されます。- 4桁の数字パスワード: 数秒以内

- 6桁の数字パスワード: 数分以内

-

中程度のパスワードの解読

アルファベットと数字を組み合わせた8文字のパスワードの場合、組み合わせの総数は 62の8乗(約218兆通り) となります。これでも、強力なコンピュータやボットネットを用いた攻撃では数時間から数日で解読可能です。- 8文字のアルファベット+数字: 数時間〜数日

-

長いパスワードの解読

さらに複雑なパスワード、例えば12文字のアルファベット、数字、特殊文字を組み合わせたものは、可能な組み合わせの数が飛躍的に増加します。具体的には、94の12乗(約80垓通り) となり、これは現代の技術をもってしても現実的には解読不可能な時間がかかります。- 12文字のアルファベット+数字+特殊文字: 数千年〜数十億年

-

パスワード解読時間の比較のまとめ

以下に、パスワードの長さと複雑性に基づく解読時間の目安を示します。

| パスワードの長さ | 解読時間 |

|---|---|

| 4文字 | 数秒 |

| 6文字 | 数分 |

| 8文字 | 数時間から数日 |

| 10文字 | 数十年 |

| 12文字 | 数千年~数十億年 |

これらの例からわかるように、パスワードの長さと複雑性を増すことで、解読にかかる時間を劇的に延ばすことができます。しかし、これらの長く複雑なパスワードは覚えにくく、ユーザーにとって管理が難しいことも事実です。第4章では、これらの課題を解決するための パスワードレス認証 の必要性と利点について詳しく説明します。

第4章 パスワードレス認証の必要性

4.1 パスワードレス認証とは

パスワードレス認証とは、従来のパスワードを使用しない認証方式を指します。この認証方法は、パスワードの管理や入力に伴うリスクや手間を排除し、より安全で便利なユーザー認証を実現します。パスワードレス認証の技術は多岐にわたり、以下のような方法が含まれます。

-

PINコード

PINコードは、パスワードよりも簡単で覚えやすい数値の組み合わせを用いた認証方法です。通常、短い数値列を使用するため入力が迅速であり、またデバイスごとに異なるPINを設定できるため、パスワードの使い回し問題を解消します。Windows Helloでは、このPINコードもパスワードレス認証の一つとして利用されています。 -

生体認証

生体認証は、ユーザーの身体的特徴を用いて認証を行う方法です。指紋認証、顔認証、虹彩認証などが代表的な例です。これらの技術は、各ユーザーに固有の情報を使用するため、非常に高いセキュリティを提供します。Windows Helloはこの生体認証を利用したパスワードレス認証の一例です。顔認証や指紋認証を使用して迅速かつ安全にログインでき、パスワードを入力する手間が省けます。 -

セキュリティキー

FIDO2などの物理的なセキュリティキーを使用する方法も、パスワードレス認証の一環です。ユーザーはUSBやBluetoothで接続するセキュリティキーを使用して認証を行います。この方法は、フィッシング攻撃に対して強力な防御策となります。

パスワードレス認証の主な利点は、セキュリティの向上とユーザーの利便性の向上です。パスワードは覚えにくく、忘れやすい上に、簡単に推測されたり、盗まれたりするリスクがあります。一方、パスワードレス認証は、これらのリスクを大幅に低減し、ユーザーがスムーズにサービスにアクセスできるようにします。

教育現場では、パスワードレス認証の導入が特に有益です。生徒や教員が多数のパスワードを管理する負担を軽減し、不正アクセスのリスクを低減することで、安全で効率的な学習環境を提供できます。次の節では、なぜパスワードレス認証が必要なのか、その具体的な理由について詳しく説明します。

4.2 なぜパスワードレス認証が必要なのか

パスワードレス認証が必要とされる理由は、従来のパスワード認証が抱える多くの課題とリスクを解決できるためです。パスワードレス認証の導入は、セキュリティの強化、ユーザーの利便性向上、そして運用効率の改善に直結します。

4.2.1 セキュリティの強化

従来のパスワード認証は、多くのセキュリティリスクを伴います。簡単に推測されるパスワードや使い回しのパスワードは、ブルートフォース攻撃やパスワードスプレー攻撃の格好の標的となります。これに対し、パスワードレス認証は以下の方法でセキュリティを強化します。

-

PINコード

デバイスごとに設定されるため、特定のデバイスからしかアクセスできません。パスワードと異なり、サーバーに保存されないため、データベースの漏洩によるリスクが低減します。 -

生体認証

指紋や顔認証など、ユーザー固有の生体情報を利用するため、他人が不正にアクセスすることが極めて困難です。 -

セキュリティキー

フィッシング攻撃や中間者攻撃に対する強力な防御策となります。

4.2.2 ユーザーの利便性向上

パスワードは覚えにくく、頻繁に忘れがちです。特に、複雑で長いパスワードを複数のアカウントで使い分けることは、ユーザーにとって大きな負担となります。パスワードレス認証は、これらの問題を解消し、ユーザーの利便性を大幅に向上させます。

-

簡便さ

PINコードは短くて覚えやすく、生体認証は指紋や顔を認識するだけでログインできます。 -

迅速なアクセス

パスワードを入力する必要がないため、ログインプロセスが迅速になります。 -

ストレスの軽減

パスワードを忘れたり、リセットしたりするストレスがなくなります。

4.2.3 運用効率の改善

教育機関において、パスワード管理はIT管理者にとっても大きな課題です。パスワードリセットのサポートや、パスワード漏洩による対応には多くの時間とリソースが費やされます。パスワードレス認証の導入により、これらの運用負担が軽減されます。

-

パスワードリセットの削減

ユーザーがパスワードを忘れることがなくなるため、リセットのサポートが不要になります。 -

セキュリティ対応の効率化

パスワード漏洩のリスクが減少し、セキュリティインシデントへの対応が容易になります。 -

一元管理の容易さ

生体認証やセキュリティキーの導入により、認証情報の一元管理が可能となり、システム全体のセキュリティが向上します。

4.2.4 教育現場における特有のメリット

教育現場では、児童生徒や教員が多くのデジタルツールやプラットフォームを使用します。パスワードレス認証は、教育現場特有のニーズにも応えます。

-

生徒の負担軽減

特に若い生徒にとって、複数のパスワードを管理するのは難しいです。パスワードレス認証により、ログインが簡単になり、学習に集中できる環境が整います。 -

教員の効率向上

教員がデジタルツールをスムーズに利用できるようになり、授業の準備や進行が効率化されます。 -

全体的なセキュリティ向上

学校全体のセキュリティが強化され、生徒や教員のデータ保護が確実になります。

これらの理由から、パスワードレス認証は現代の教育現場において必要不可欠な要素となっています。

4.3 パスワード認証とPIN認証

パスワード認証とPIN認証は、どちらもユーザーを認証するための方法ですが、それぞれに異なる特徴と利点があります。この節では、これらの違いを分かりやすく説明します。

4.3.1 パスワード認証

パスワード認証は、ユーザーが設定した文字列(パスワード)を入力することで認証を行う方法です。以下にパスワード認証の特徴を挙げます。

-

汎用性

パスワード認証は、ほとんどのオンラインサービスやシステムで標準的に使用されています。 -

複雑性

強力なパスワードは、アルファベットの大文字と小文字、数字、特殊文字を組み合わせることで、非常に複雑にすることができます。 -

リスク

パスワードは使い回しや推測されやすいというリスクがあります。ブルートフォース攻撃やパスワードスプレー攻撃の対象となりやすく、漏洩した場合は大きなセキュリティ問題に繋がります。

4.3.2 PIN認証

PIN認証は、ユーザーが設定した数桁の数値(PIN)を入力することで認証を行う方法です。以下にPIN認証の特徴を挙げます。

-

デバイス固有

PINコードは特定のデバイスごとに設定されるため、パスワードのように複数のサービスで使い回されることがありません。これにより、1つのデバイスが侵害された場合でも他のデバイスには影響を与えません。 -

簡単さ

数字のみで構成されるため、覚えやすく、入力も迅速です。短くてもセキュリティが保たれるのは、PINコードがデバイスに依存しているためです。 -

セキュリティ

PINコードはデバイス上でローカルに保存され、サーバーに送信されないため、サーバーのデータベースが侵害されても影響を受けません。また、デバイスにはTPM(トラステッド・プラットフォーム・モジュール)というセキュリティチップが搭載されており、PINコードが安全に保管されます。

4.3.3 比較と利点

パスワード認証とPIN認証を比較すると、それぞれに固有の利点があります。

-

セキュリティ

パスワードは複数のサービスで使い回されることが多く、一度漏洩すると広範囲に影響を及ぼします。対して、PIN はデバイス固有であり、デバイスが物理的に保護されている限り安全です。 -

利便性

パスワードは長くて複雑なものが求められるため覚えにくいですが、PIN は短くて覚えやすく、入力も迅速です。 -

リスク管理

パスワードはリセットが必要になる場合が多く、その手続きが煩雑です。PIN はデバイスに依存しており、リセットの頻度が少なくて済みます。

Windows Hello では、これらの利点を活かして、PIN認証を中心に据えたパスワードレス認証を実現しています。PIN コードはユーザーの利便性を保ちながら、デバイス固有のセキュリティを提供し、パスワード認証の持つ多くのリスクを回避する手段となります。

第5章 Windows 端末におけるパスワードレス認証の導入方法

5.1 Windows Hello とは

Windows Hello は、Microsoft が提供するパスワードレス認証技術であり、Windows 10 以降の OS に標準搭載されています。Windows Hello は、ユーザーがパスワードを入力する代わりに、PINコードや顔認証、指紋認証などを使用して迅速かつ安全にデバイスにログインできるように設計されています。この技術は、従来のパスワードに代わる安全で便利な認証方法を提供し、セキュリティリスクを大幅に軽減します。

5.1.1 Windows Hello の特徴と利点

-

セキュリティの強化

- Windows Hello は、PIN コードや生体認証を使用するため、従来のパスワード認証よりも高いセキュリティを提供します。パスワードは容易に推測されたり、盗まれたりするリスクがありますが、生体認証はユーザー固有の特徴を利用するため、不正アクセスが困難です。

- PINコードはデバイス固有であり、オンラインで共有されることがないため、サーバー攻撃によるリスクが低減します。

-

ユーザーの利便性向上

- パスワードを覚える必要がなく、PIN コードや顔認証、指紋認証を使用することで、迅速かつ直感的にログインできます。これにより、ユーザーはより快適にデバイスを使用でき、ログインの手間が省けます。

- PIN コードは短くて覚えやすく、入力が迅速であるため、パスワードよりもユーザーにとって便利です。

-

幅広い互換性

- Windows Hello は、さまざまなデバイスで利用可能です。ノートPC、デスクトップ、タブレットなど、多様な Windows デバイスで PIN コードや生体認証を設定できます。

- また、多くのサードパーティ製のカメラや指紋リーダーにも対応しており、既存のハードウェアと組み合わせて使用することができます。

5.1.2 仕組み

Windows Hello は、デバイスの内蔵カメラや指紋リーダーを使用してユーザーを認証します。認証情報はデバイス内の専用セキュリティチップ(TPM)に安全に保存され、外部に送信されることはありません。これにより、認証情報の漏洩リスクを最小限に抑えます。

-

PINコード

ユーザーが設定した数桁のPINコードを入力することでログインできます。PIN コードはデバイスごとに異なり、サーバーに保存されないため、オンライン攻撃に強いです。 -

顔認証

デバイスのカメラを使用して、ユーザーの顔をスキャンし、保存された顔データと照合します。照合が成功すると、デバイスにログインできます。 -

指紋認証

デバイスの指紋リーダーに指を置き、保存された指紋データと照合します。照合が成功すると、デバイスにログインできます。

Windows Hello は、パスワードの管理や入力に伴う煩わしさを排除し、安全かつ快適な認証体験を提供します。次の節では、Windows Hello の設定方法について詳しく説明します。

5.2 Windows Hello の一般的な設定方法(SMS認証)

一般的には、Windows Hello を設定する際に SMS 認証がよく利用されます。SMS 認証は、ユーザーのスマートフォンに送信される確認コードを使用して認証を行う方法です。この方法は広く利用されていますが、教育現場では児童生徒がスマートフォンを持っていない場合が多く、教職員も私有のスマートフォンを使用することになるため、このシナリオは現実的ではありません。

5.2.1 SMS認証の簡単な紹介

-

電話番号の入力

Windows Helloの設定プロセスで、ユーザーは自分の電話番号を入力します。 -

確認コードの受信

入力された電話番号にSMSで確認コードが送信されます。 -

確認コードの入力

受信した確認コードを設定画面に入力し、認証を完了します。

このように、SMS認証はスマートフォンを用いて簡単に認証を行うことができますが、教育現場では別の認証方法を検討する必要があります。次の節では、Temporary Access Pass(TAP)を使用して Windows Hello を設定する方法について詳しく説明します。

5.3 TAP を使用した Windows Hello の設定方法

5.3.1 Temporary Access Pass (TAP) とは

Temporary Access Pass(TAP)は、特定の状況下で一時的にアクセスを許可するためのパスコードを提供する機能です。もともとTAPは、ユーザーが新しいデバイスをセットアップする際や、既存のデバイスのセキュリティ設定を再構成する際に、セキュリティを維持しながら迅速にアクセスを許可するために利用されます。これにより、ユーザーがスマートフォンを持っていなくても、簡単にWindows Helloを設定できます。

教育現場においては、児童生徒がスマートフォンを持っていない場合や、教職員が私有のスマートフォンを使用しない場合が多いため、TAPは非常に有用なツールとなります。TAP を使用する利点とは以下の通りです。

-

セキュリティの強化

TAPは一時的なアクセスコードを使用するため、長期的なセキュリティリスクが低減されます。 -

スマートフォン不要

児童生徒や教職員がスマートフォンを持っていない場合でも、TAPを使用して安全にWindows Helloを設定できます。 -

簡便な設定プロセス

TAPを使用することで、初期設定が迅速かつスムーズに行えるため、教育現場での展開が容易です。

TAPを使用してWindows Helloを設定する手順を紹介します。詳細な設定手順については、次の節で詳しく説明します。

5.3.2 TAPを使用したWindows Hello の設定手順

TAP を使用した Windows Hello の設定手順の概要は以下の通りです。

-

TAP ポリシーの設定

TAP が利用できる期間や回数などを設定する TAP ポリシーを作成します。 -

TAPの有効化

TAP を利用するユーザーを設定します。 -

Windows Hello の有効化

ユーザーが Windows Hello を利用できるようにする Intune のポリシーを作成し、Windows Hello を利用するユーザーに割り当てます。 -

PIN コードの設定

ユーザーが PIN コードの設定を行います。 -

顔認証の設定 (任意)

顔認証 (Windows Hello) に対応したカメラが搭載された端末は、顔認証の設定を行います。

以下に TAP を使用した Windows Hello の詳細な設定手順を示します。

1. TAP ポリシーの設定

- 管理者は Entra ID の管理センター にサインインします。

- 画面左のメニューの[保護]→[認証方法]を選択します。

- [ポリシー]→[一時アクセスパス]を選択します。

- 「有効化およびターゲット」を選択し、[有効化する] のトグルスイッチをオンにします。

- 「構成」を選択し、[編集]をクリックします。

- 「一時アクセスパスの設定」が表示されるので、最短有効期間、最長有効期間、既定の有効期間を設定し、「一時使用を必須にする」のトグルスイッチを ON にします。設定が完了したら、[更新] をクリックします。

- [保存]をクリックします。

2. TAP の作成

- TAP ポリシーを有効にすると、Microsoft Entra ID でユーザーの TAP を作成できます。

- 管理者は Entra ID の管理センター にサインインします。

- 画面左のメニューから[ID]→[ユーザー]→[すべてのユーザー]をクリックし、TAPを作成するユーザーを選択します。

- [認証方法] をクリックします。

- 古いユーザー認証方式のエクスペリエンスですと[認証の追加]が表示されません。[新しいユーザー認証方式のエクスペリエンスに切り替えてください。今すぐ使用する場合は、こちらをクリックしてください。]をクリックします。

- 新しいユーザー認証エクスペリエンスの画面が表示されたら [認証方式を追加]をクリックします。

- [一時アクセスパス]を選択します。

- TAPが利用開始できる開始時間、アクティブ化期間を設定し、[追加]をクリックします。

- 一時アクセスパスの詳細が表示されます。パスの指定で表示された、一時アクセスパスをユーザーに知らせます。

3. Windows Hello の有効化

- 次に 各端末で Windows Hello の設定ができるように Intune で構成プロファイルを作成します。

-

Microsoft Intune 管理センターにサインインします。

- 画面左のナビゲーターメニューから [デバイス] → [Windows] → [構成プロファイル] をクリックします。

- [作成] → [新しいポリシー] をクリックします。

- 「プロファイルの作成」の画面で「プラットフォーム」は[Windows 10 以降] を選択します。

- 「プロファイルの種類」は [テンプレート]を選択、「テンプレート名」は [ID保護] を選択し、[作成] をクリックします。

- 「基本]の画面で、名前と説明を入力し、[次へ]をクリックします。

- 「構成設定」の画面で、各項目を以下のように設定を行い、[次へ] をクリックします。

- 「割り当て」の画面で、このプロフィアを割り当てるグループを設定します。下の例ではすべてのデバイスを割り当てています。

- 「適用性ルール」の画面では、何も設定せずに [次へ] をクリックします。

- 「確認および作成」の画面で、設定内容を確認し、確認後 [作成] をクリックします。

- これで、Windows Hello をユーザーが使えるようにするプロファイルの設定が完了しました。

4. PIN コードの設定

- ユーザー自身が PIN コードの設定をする方法を紹介します。

- ユーザーは Windows にサインインした後、[スタートメニュ] → [設定] → [アカウント] → [サインインオプション]を選択します。 PIN (Windows Hello) の [セットアップ] をクリックします。

- 「アカウントでの Windows Hello の使用」の画面で [OK] をクリックします。

- 「一時アクセスパスの入力」の画面が表示されるので、管理者から知らされた一時アクセスパスを入力します。

- 「PIN のセットアップ」の画面が表示されるので、新しいPIN、PINの確認を入力し、[OK] をクリックします。

- これで PIN の設定は完了です。

5. 顔認証の設定(任意)

- Microsoft Surface など、顔認証 (Windows Hello) に対応したデバイスであれば、続けて顔認証のセットアップを行います。「サインインオプション」の画面で、[顔認証] → [セットアップ] をクリックします。

- 「Windows Hello へようこそ」の画面が表示されたら、[開始する] をクリックします。

- ユーザー確認のために PIN コードを入力します。

- PIN コードの入力が完了するとカメラが起動し、顔認証の設定が行われます。

- 設定が完了すると「すべて完了しました。」の画面が表示されます。

5.4 Windows Hello の設定後の Windows 端末へのサインイン

Windows Hello の設定完了後は PIN や顔認証でサインインできるようになります。

第6章 TAP の一括作成

第5.3.2項の2ではGUIによる TAP の作成を紹介しました。