はじめに

株式会社ジール所属の@hiroaki_yoshidaです。

普段はAWSやPythonを使った開発を行っています。

開発に携わるにあたり、現場で学んだ事をアウトプットしていこうと思います。

今回の記事はAmazon Redshift(以下 Redshift)の権限管理についてです。

わたしは元々SnowFlakeでの権限管理は経験があるのですが、SnowFlakeにはロールという概念があり、今回紹介するRBACとはそのロールと同様な事ができるようになったという紹介になります。

RedshiftのRBAC実装についてのアナウンス

AWSの公式ページからは以下の様に発表されています。

引用元:https://aws.amazon.com/jp/about-aws/whats-new/2022/04/amazon-redshift-role-based-access-control/

今までの権限管理の方法

今までRedshiftで権限を管理する際は、下記の2通りしかありませんでした。

- ユーザーへ直接権限を付与

- ユーザーグループへ権限を付与

- 【NEW】ロールへの権限付与

ユーザーグループはグループに権限を与え、そこにユーザーを所属させることでグループ単位で権限を管理できるというものです。

今回紹介するRBACは新たに追加された権限の管理方法です。

RBACとは

Roll Base Access Controlの頭文字を取ったものになります。

名前の通り、ロールベースアクセス制御になります。

ロールベースアクセス制御では以下のような特徴があります。

- ロール毎に権限を管理できる

- ロールを継承できる

それぞれ詳しく見ていきましょう

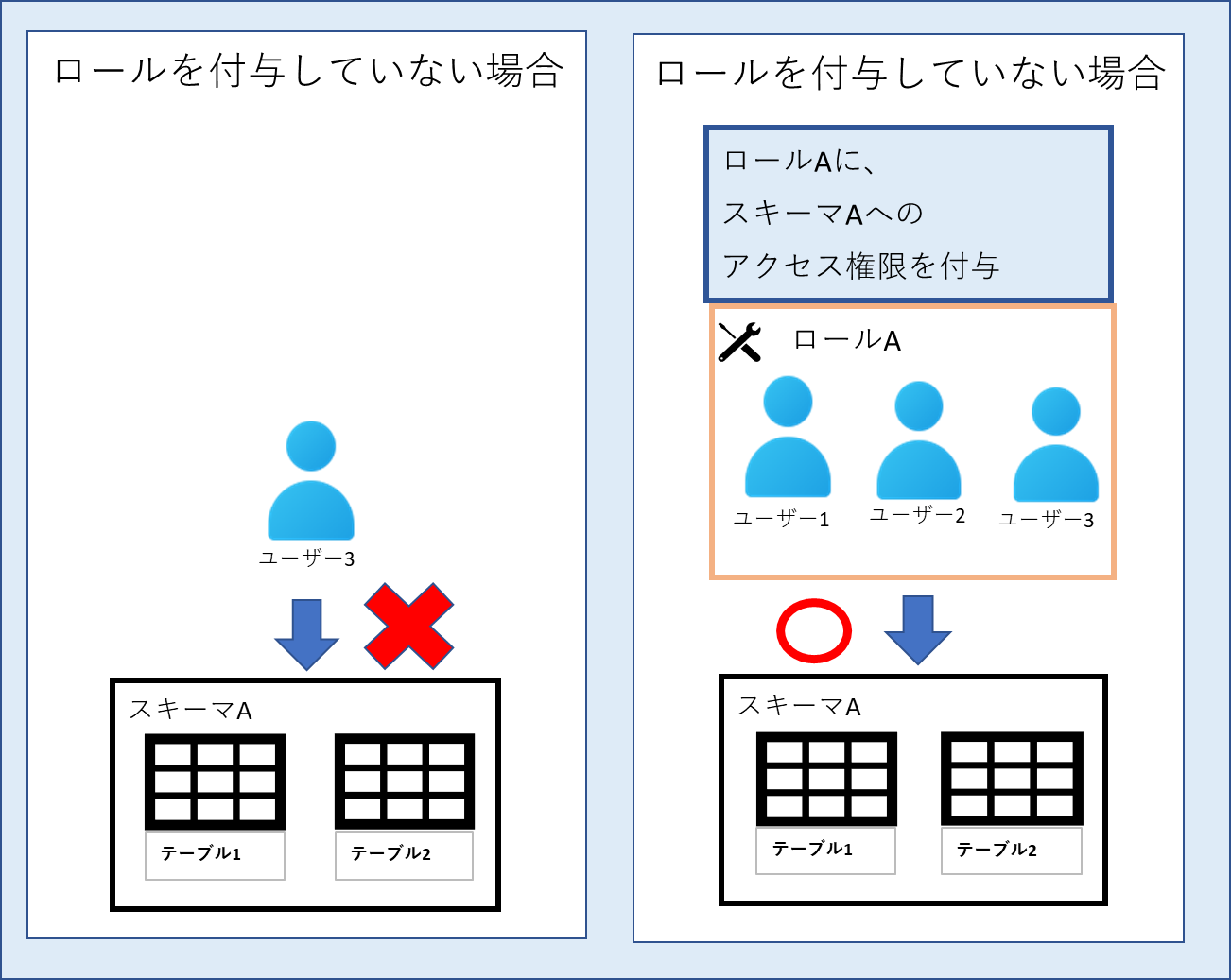

1.ロール毎に権限を管理できる

ロールに対して権限を割り振り、ユーザーに対してそのロールを付与することでユーザーに権限を与えることができます。

例として、ユーザー3は特に権限を与えていない為スキーマAにはアクセスできませんが、ユーザー3に対してロールAを付与することでユーザー3がスキーマAにアクセスする事ができるようになります。

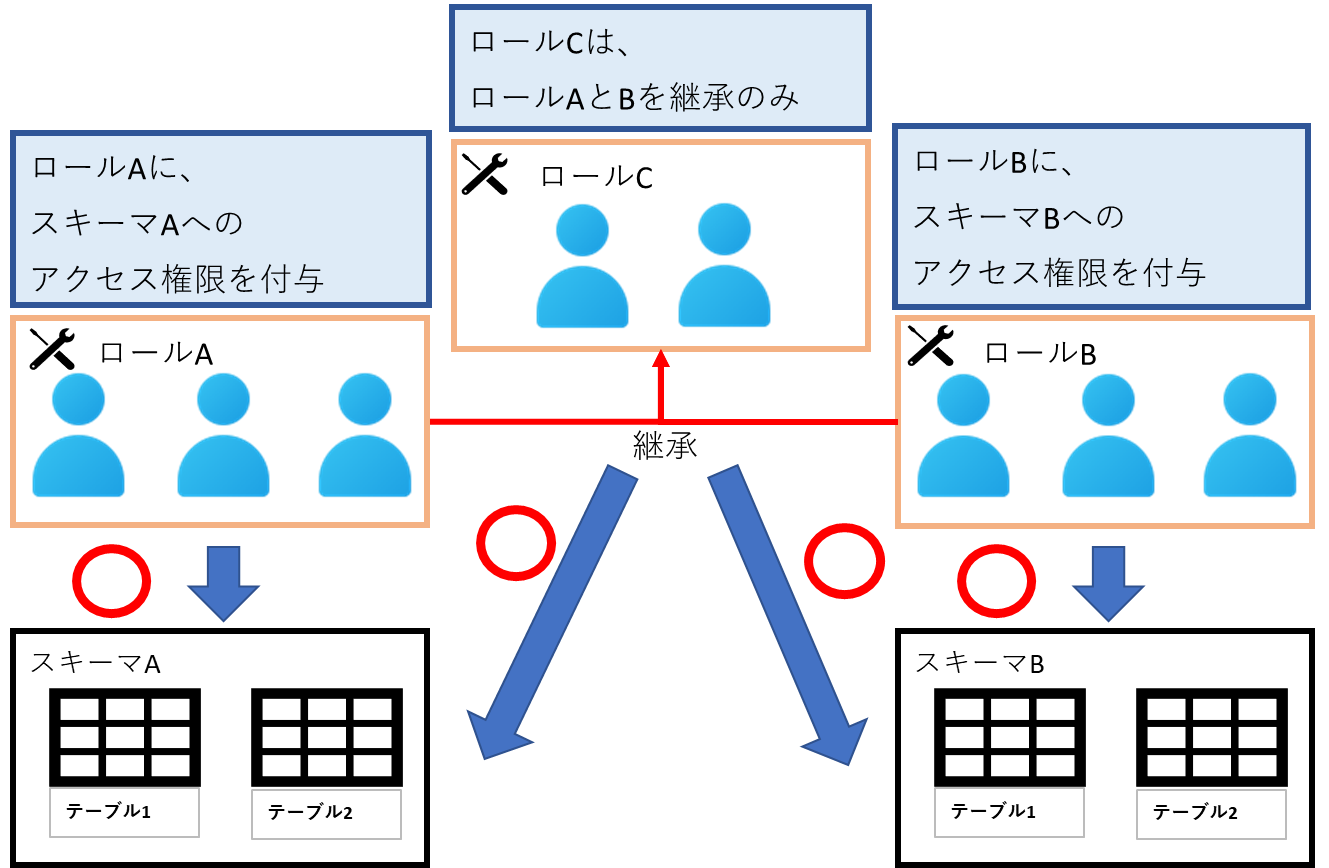

2.ロールを継承できる

上位のロールが下位のロールから権限を継承することができます。

例としてスキーマA・Bへのアクセス権を与えらえれたロールA・Bを継承したロールCを用意します。

ロールCは特に権限を与えていませんが、ロールA・Bを継承した為、スキーマA・Bの両方へアクセスする事が可能です。

ユーザーグループと比較した場合のRBACのメリット

メリットとしては下記が挙げられます

- 記述するSQLが少なくなる

- 権限管理が容易になる

例を用いて考えてみたいと思います。

人事部門だけがスキーマを持っており、スキーマを参照できていましたが、今回新たに営業部門のスキーマを作成した為、データを参照できる営業部ロールを新しく作成しました。

それぞれのスキーマはその部門と管理者のロールでしか参照できません。

今回新たに連携されたスキーマは、管理者ロールへ権限を付与する必要があります。

★ ユーザーグループ で権限管理している場合

管理者のユーザーグループへの権限付与の際に実行するクエリは下記になります。

GRANT USAGE ON SCHEMA schema_b TO GROUP group_c;

GRANT SELECT ON ALL TABLES IN SCHEMA schema_b TO GROUP group_c;

※ group_cというのがスキーマ管理者のユーザーグループになります。

★ ロール で権限管理している場合

スキーマ管理者のロールへの権限付与の際に実行するクエリは下記になります。

GRANT ROLE role_b TO ROLE role_c;

※ role_cというのがスキーマ管理者のロールになります。

また、管理が容易については、下記のSQLを実行すると、ロールがどのロールへ継承したのか、されたのかが確認できます。

SELECT * FROM svv_role_grants

この結果から権限構成を簡単に把握することができます。

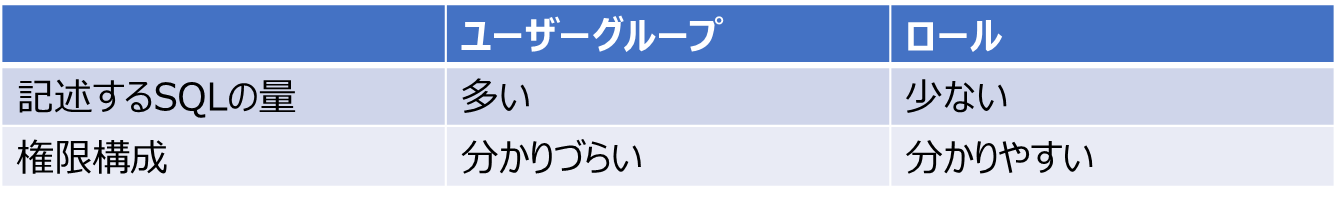

今回のケースだとあまり差はないのですが、ロール の方がシンプルにかけていますよね。

なんでもそうですが、記述する量が多いと管理が大変で、ミスも多くなります。

また、 ユーザーグループ は各グループが独立しており、権限構成を把握するのが難しいです。

その為、どのグループが一番権限を持っているのかが把握しにくいです。

その点 ロール については継承という概念がある為、上下関係があり分かりやすいです。

まとめると下記の様になります。

まとめ

この記事ではRedshiftのRBACについて説明しました。

従来の権限管理の方法よりも簡単でわかりやすくなっている事がポイントかと思います。

権限管理でのミスは重大なインシデントに繋がるので、できるだけ簡単にわかりやすくしておきたいですね。

次回は実際にRBACの検証をおこなったので、そちらの内容を共有したいと思います。

株式会社ジールでは、「ITリテラシーがない」「初期費用がかけられない」「親切・丁寧な支援がほしい」「ノーコード・ローコードがよい」「運用・保守の手間をかけられない」などのお客様の声を受けて、オールインワン型データ活用プラットフォーム「ZEUSCloud」を月額利用料にてご提供しております。

ご興味がある方は是非下記のリンクをご覧ください: