AWS re:Invent 2023で発表されたAWS Security Hubの新機能の中から、個人的に気になった「セキュリティコントロールのカスタマイズが可能になった」というアップデートを確認してみたので、まとめてみます。

AWS Security Hubとは

AWS Security Hubは、AWS環境全体のリソースに対してセキュリティのベストプラクティスをチェックしてくれるクラウドセキュリティ体制管理サービスです。

AWS ConfigやAmazon GuardDuty、Amazon Inspectorなど、様々なセキュリティサービスと連携しており、セキュリティアラートを集約して簡単に修復を加えることも可能となります。

セキュリティチェックの基準であるコントロール(AWS Config)の基準を簡単に編集できるようになりました。

今まで、例外的に認めてる要件を許可するためには、無効化するか個別に設定する必要がありました。今回のアップデートで、アカウントに閉じた範囲で簡単にカスタマイズすることが可能になりました。

それでは、実際にカスタマイズしてみます。

セキュリティコントロールのカスタマイズ

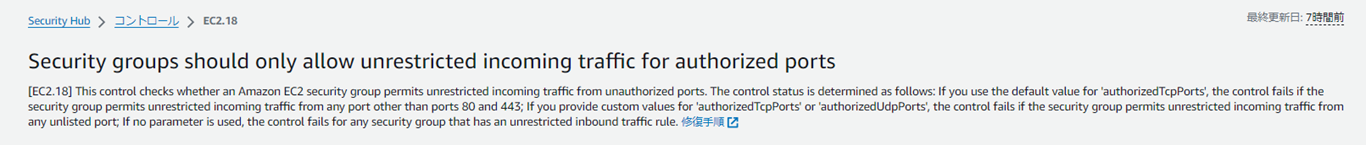

「80・443ポート以外のソースがAnyとなる通信は許可しない」というルールである以下のSecurity groups should only allow unrestrcted incoming traffic for authorized portsをもとに、カスタマイズが簡単にできるかたしかめてみる。

以下のように、ためしに80・443以外のぽとからAnyの通信許可設定を入れてみます。

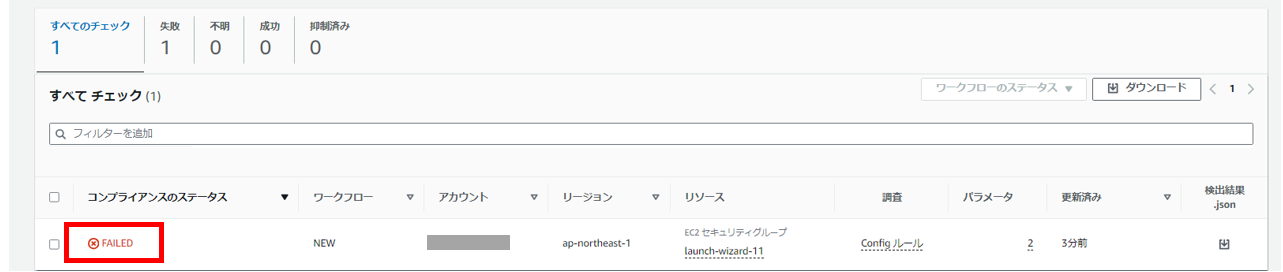

少し時間たつと、想定通り、以下のようにコンプライアンスステータスがFailedになって怒られます。

そこで、指定したポートからの通信については、このルールで怒られないようにカスタマイズしてみます。

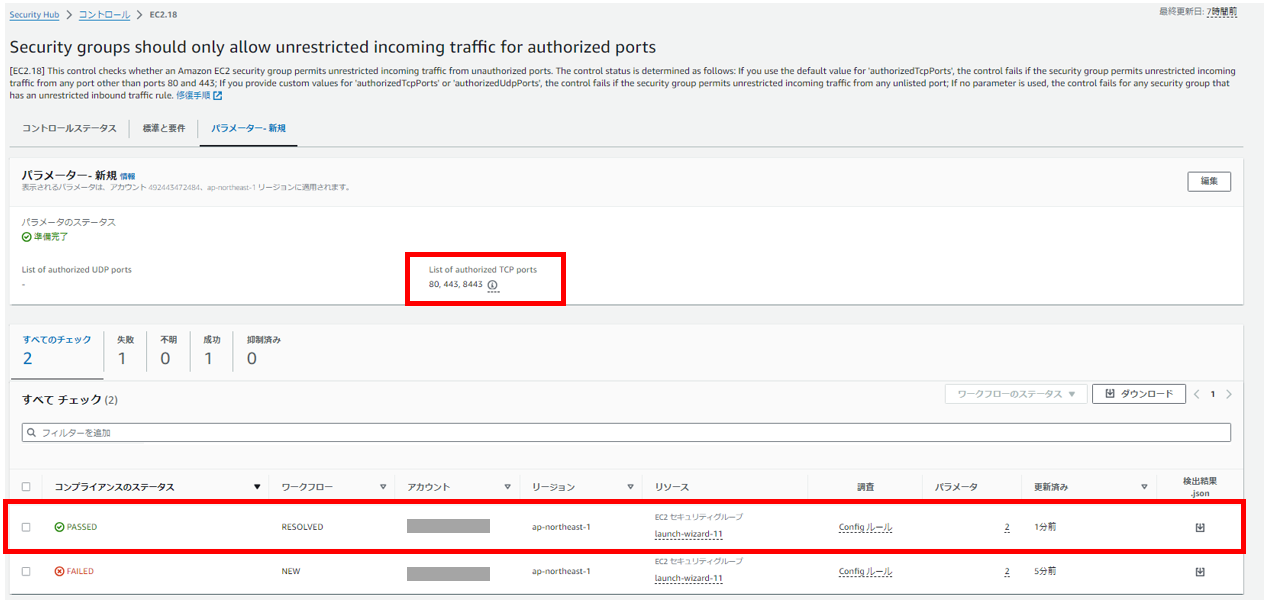

カスタマイズ可能なコントロールを選択すると、以下のようにパラメーターというタブが表示されています。

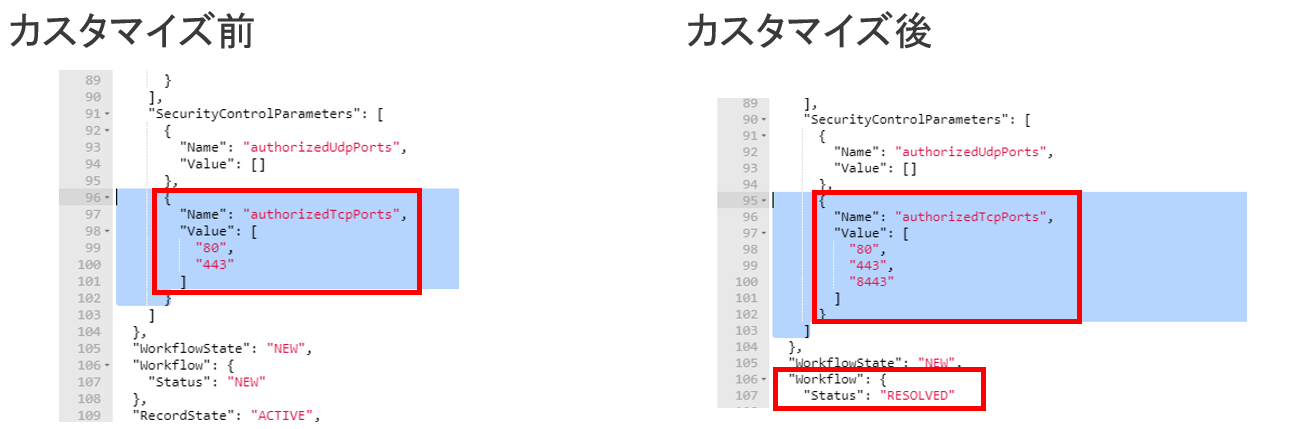

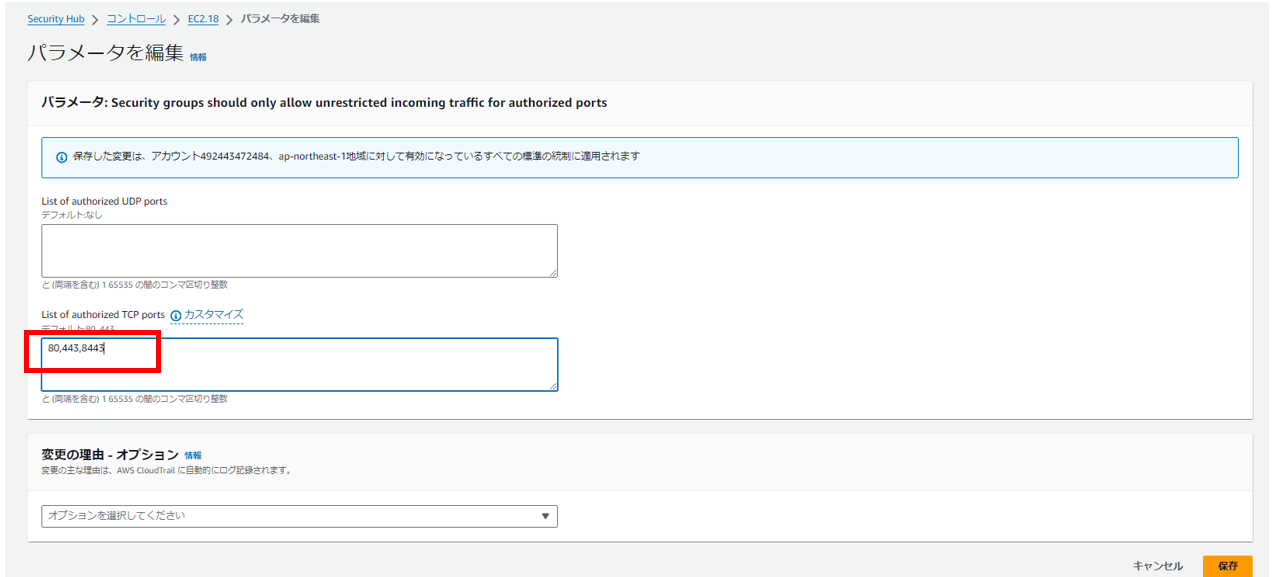

このパラメータータブ内の、パラメーターの編集より、変更可能なパラメーターについては値を編集することができます。今回は、先ほどセキュリティグループに設定したポートを許可対象となるように追加します。

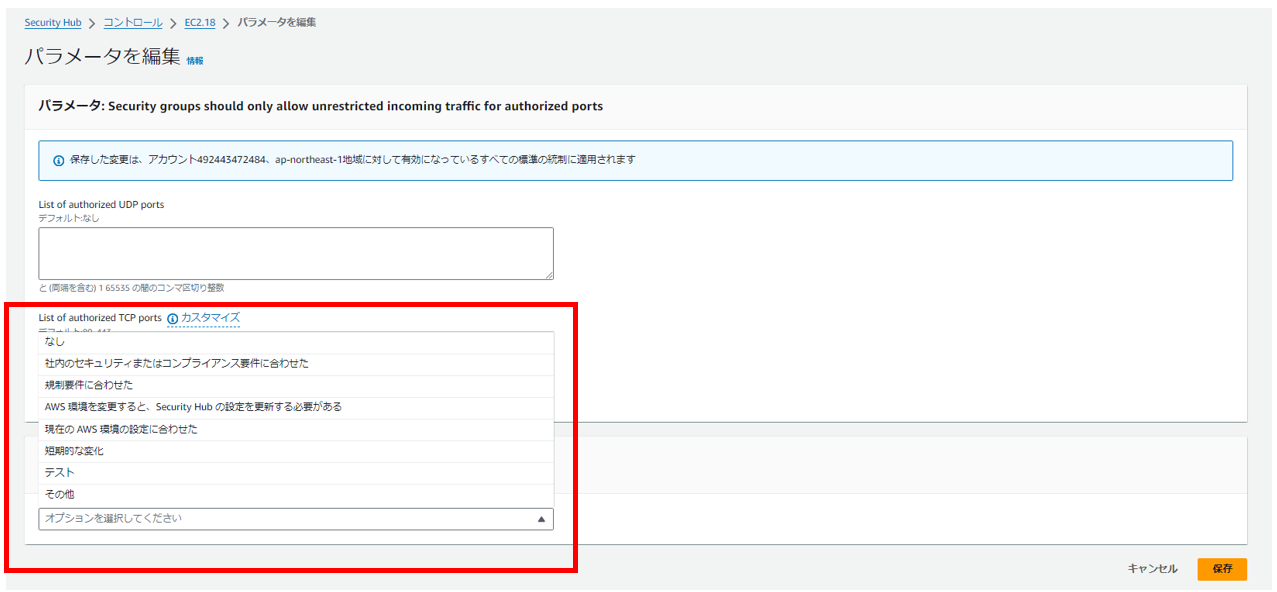

オプションからは、「変更の理由」も設定可能です。今までAWSに問い合わせがあった背景などが選べるようになったんですかね。

カスタマイズ完了後に、先ほどのコントロールを見てみると、無事コンプライアンスステータスが「PASSED」になったことが確認できました。

Findingsからも、許可するポートとして、カスタマイズした情報が反映されていることが確認できました。ワークフローステータスもRESOLVEDに変更されていますね。

まとめ

アカウント内に閉じた範囲内で、ルールの変更がとても簡単に実施できることが分かりました。

一方で、簡単にいじれてしまうため、社内ルールなども都合のいいように解釈されてしまうことがありそうなので、SCPなどで制限かけるといった対応が必要になるかもしれませんね。