本記事では、Azure Bastionを経由して、直接仮想マシンにファイルをアップロードしてみたという内容となります。

筆者自身へのAzure Bastionへの理解を深める目的での記事でもありますので、まずはBastionの簡単な解説からします。

Azure Bastionとは

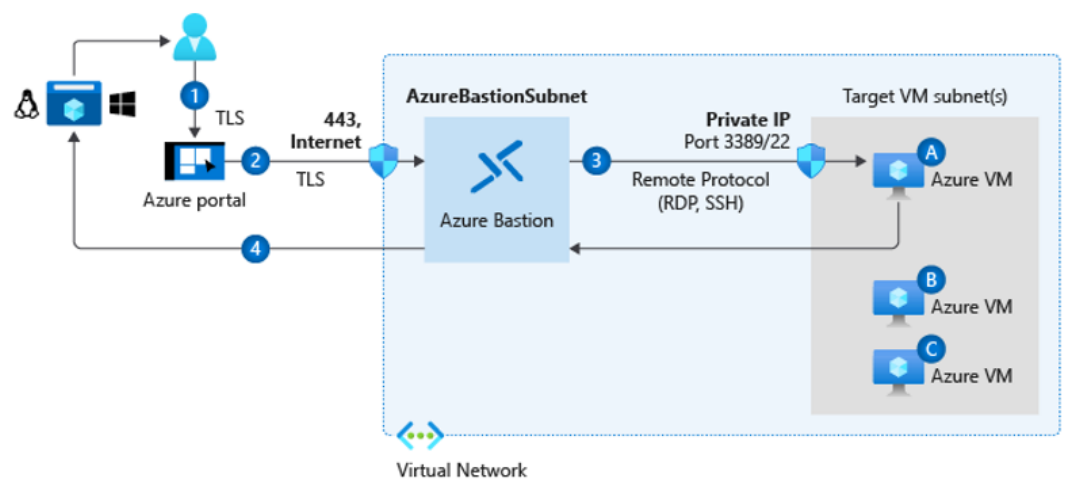

Azure Bastionとは、仮想マシン(VM)への安全な接続確立を実現するサービスとなっています。いわゆる、踏み台サーバーとしての役割を持ち、RDPやSSHで接続可能です。

踏み台サーバーとしての役割を持つことから、Azure Bastionを用いることで、システム上にある多くのサーバーへの接続経路を一元化できるため、クラウド上のサーバーに対する不正な接続を遮断し、漏れなくアクセス監査が可能となります。

これにより、「いつ、誰が、どこからアクセスしたか」を定期的にチェックできるので、不正アクセスのリスクを減らせるメリットなどがあります。

従量課金制で、2種類のSKU(Basic・Standard)が存在する

Azure Bastionには、BasicとStandardという2種類のSKUが存在し、Bastionのインスタンス数がBasicは1つ、Standardは2~50個と異なります。

なお、インスタンス数は、同時接続数の考慮や性能監視の観点で、増やすケースがあります。

また、SKU別に機能面では以下表のような違いがあります。

| Basic SKU | Standard SKU | |

|---|---|---|

| ピアリングされた仮想ネットワーク内のターゲット VM に接続する | 利用可能 | 利用可能 |

| Azure Key Vault (AKV) で Linux VM のプライベート キーにアクセスする | 利用可能 | 利用可能 |

| ホストのスケーリング | 該当なし | 利用可能 |

| カスタム受信ポートの指定 | 該当なし | 利用可能 |

| RDPを使用したLinux VMへの接続 | 該当なし | 利用可能 |

| SSHを使用したWindows VMへの接続 | 該当なし | 利用可能 |

参照:https://github.com/MicrosoftDocs/azure-docs.ja-jp/blob/master/includes/bastion-sku.md

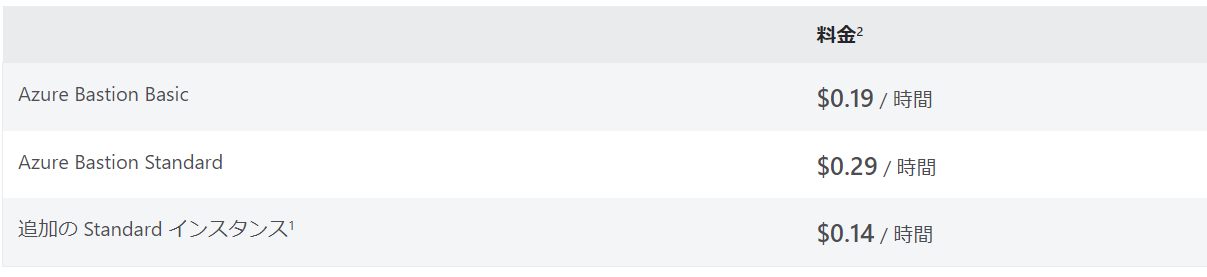

さらに、Azure Bastionは従量課金制で、本記事執筆時点では以下の価格となっています。

Standardの方が値段が高いのは機能的にももちろんそうなのですが、Standardのインスタンス数は2台からなので、数を増やしたい場合はStanadardで増やした方が安上がりになりますね。

ちなみに、Azure Bastionは設定する際に、NSGの設定方法など厄介な箇所がありますが、以下の記事などがとてもよくまとまっていて参考になります。

Bastion のサブネットに 適用する NSG の設定例

https://jpaztech.github.io/blog/network/bastion-nsg/

Azure Bastion経由でターゲットVMにファイルをアップロードする

では、今回の本題です。

2021年11月より、Azure Bastionのネイティブクライアントに関するアップデートが頻繁に報告されており、2022年の3月よりAzure BastionのStandard SKUにてWindowsのRDP、SSHクライアントによる接続がGAになりました。

簡単に図で表すと、Azure Files等他サービスを使用する必要なく、以下経路にてファイル共有が可能になっています。

ということで、さっそく試してみます。手順は以下となります。

- ファイルアップ対象VM構築

- Azure Bastionを作成

- ターゲットVMへの接続・ファイルアップ・ダウンロード

では、1つずつ解説します。

1. ファイルアップ対象VM構築

VM構築については、特に指定もないので、こちらの記事あたりを参考に構築してください。

2. Azure Bastionを作成

こちらは公式ドキュメントに則って、設定を進めます。

まずは、Azure Bastionページの作成より必要情報を入力してBastionの作成を進めます。

設定時の注意点としては、以下2点です。

① インスタンスレベルは「Standard」を選択

基本タグより、インスタンスのレベルはStandardを選んでください。

② Bastionの機能として、「コピー/貼り付け」「ネイティブ クライアント サポート」を選択

詳細設定タグより、Bastionの機能としてコピー/貼り付けとネイティブ クライアント サポートを選択してください。

他には、パラメータやネットワークの設定等が必要になりますが、こちらの記事等を参考にして作成してください。およそ5分ぐらい待つと、デプロイも完了して、Bastionが起動します。

3. ターゲットVMへの接続・ファイルアップ・ダウンロード

次に、ネイティブクライアントからVMへの接続を試していきます。

:::note warn

事前にAzure CLIは使えるように準備が必要です)

:::

以下コマンドより、正しく設定が出来ていれば、パスワードを入力すればターゲットVMへ接続ができるはずです!

# RDP

az network bastion rdp --name "<BastionName>" --resource-group "<ResourceGroupName>" --target-resource-id "<VMResourceId>"

# SSH

az network bastion ssh --name "<BastionName>" --resource-group "<ResourceGroupName>" --target-resource-id "<VMResourceId>"

これで、接続はできるはずです!

続いて、ファイルアップを試してみます。RDPの場合は、上記のaz network bastion rdpコマンドを使用してVMに接続した後、右クリックからコピー&ペーストでアップロードおよびダウンロードが可能です。

一方で、SSHの場合は、az network bastion tunnelコマンドを使用して、VMへのトンネルを開く必要があります。

az network bastion tunnel --name "<BastionName>" --resource-group "<ResourceGroupName>" --target-resource-id "<VMResourceId>" --resource-port "<TargetVMPort>" --port "<LocalMachinePort>"

次に、上記で使用したコマンドとは別コマンドより、トンネル経由でファイルのアップロードを実施します。下記コマンドを実行することで、ローカルPCに保存されているファイルを簡単にターゲットVMにアップロードできます。

scp -P <LocalMachinePort> <local machine file path> <username>@127.0.0.1:<target VM file path>

これで、ファイルのアップロードが実施できます。

しかし、残念ながら、公式ドキュメントに以下の記載がありました。。

現状、RDPではコピペでファイルのアップロードもダウンロードも可能なようですが、SSHではまだダウンロードはサポートされていないようです。

今後のアップデートに期待ですね。

まとめ

今回、Azure Bastionからネイティブクライアントでファイル転送できるか試してみました。

RDPとSSHで機能にズレ(SSHではダウンロードがサポートされていない)があるのは少々気になりますが、Bastion作成時の設定さえ気を付ければ、比較的簡単にファイルアップ可能な環境を作れるようになったのは魅力的ですね。

一方で、Bastion経由では簡単にローカルPCからアップロード・ダウンロードが可能になったため、ファイル管理が厳重なプロジェクトなどでは、インスタンスレベルやBastionでの設定変更可能な権限の確認等の注意が必要ですね。