はじめに

少し前にSoftware Defined Perimeter(以降SDP)という単語を知り、少し調べたので備忘録程度にまとめました。

従来、外部ネットワークから、内部ネットワークにアクセスする際は、SSL-VPN等を用いてアクセスしていました。

また、外部と内部の間には、FW等を配置して内外のアクセスを制御しています。

しかし近年では、クラウド環境や個人端末の利用など、接続元や接続先が多種多様になり、従来の方法では柔軟に防御することが難しくなってきました。

そこで出てきたのがSDPというアーキテクチャです。

SDPは、ゼロトラストモデルに基づいており、VPN+FWのみよりも安全にリモートアクセスができます。

SDP

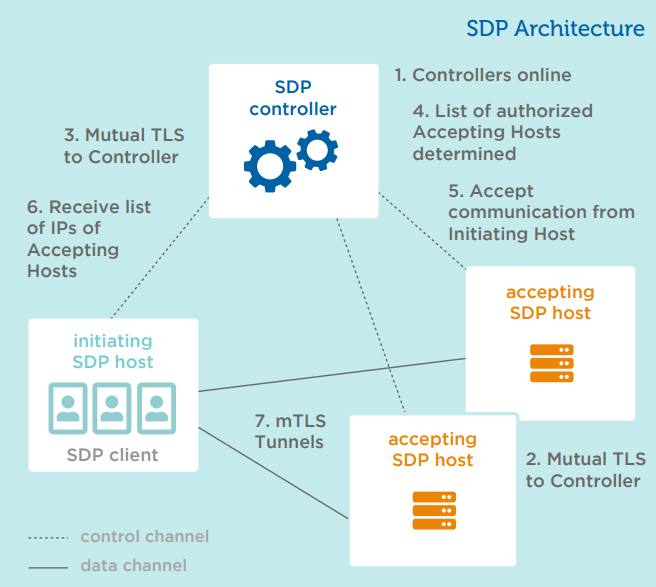

SDPは、接続認証を行うためのコントロールプレーンと、接続先とVPN接続するデータプレーンの2つから構成されます。

最初、接続元となるホストは、コントローラとVPN接続を行い、コントローラに登録されている自身の情報と接続依頼先を送信します。

コントローラは、受け取った情報から認証を行い、認証を通過すると接続依頼先が存在するかチェックします。

接続依頼先が存在する場合は、接続依頼先となるホストに接続元ホストからの接続要求を行い、接続先ホストのIPアドレス等のネットワーク情報を接続元ホストに返却します。

接続元ホストは、受け取ったネットワーク情報を基に接続先ホストにVPN接続を依頼し、通信が確立されます。

特徴としては、

- 接続先となるホストは、IPアドレス等のネットワーク情報が隠されており、直接的に攻撃を受けることがない。

- コントローラが、どのホストとどのホストを接続可能とするか管理している。

- 接続元は、コントローラの認証を通らないと接続先のネットワーク情報が得られない。

という感じですかね。

おわりに

SDP自体は、結構前からあるようですが、身近なところで使われている印象は薄いです。

製品としては、テクマトリックス社が販売開始しているようですが、どの程度利用されているのでしょうか。

参考

[SDP Architecture Guide v2 | Cloud Security Alliance]

(https://cloudsecurityalliance.org/artifacts/sdp-architecture-guide-v2)

SPA (Single Packet Authorization)解説 | CSAジャパンブログページ

SDP_WG – csajapan

ゼロトラスト・セキュリティ・アーキテクチャ:ソフトウェア定義境界 - Akamai Japan Blog

テクマトリックス、ゼロ・トラストモデルに基づくセキュアアクセスソリューション「AppGate SDP」を販売開始:EnterpriseZine(エンタープライズジン)