こんにちは。

Microsoft Defender for Servers(以下、MDS)、Microsoft Defender for Endpoint(以下、MDE) で保護した Azure 仮想マシンでアラート検知した際に、MDE の機能でネットワークから自動隔離を試してみます。

1. Azure 仮想マシンの MDE オンボーディング

Azure 仮想マシンで MDE を有効化するには、Defender for Cloud から提供されている MDS を有効化します。

有効化する方法は色々ありますが、一番簡単な自動オンボーディングを実施します。

MDS ではプラン1 と プラン2 が提供されています。プラン1では MDE を利用できます。プラン2 では MDVM Add-on、Just-in-time VM アクセスやファイル整合性監視など追加の機能が提供されています。

機能の違いはこちらをご参照ください。

Defender for Servers の有効化

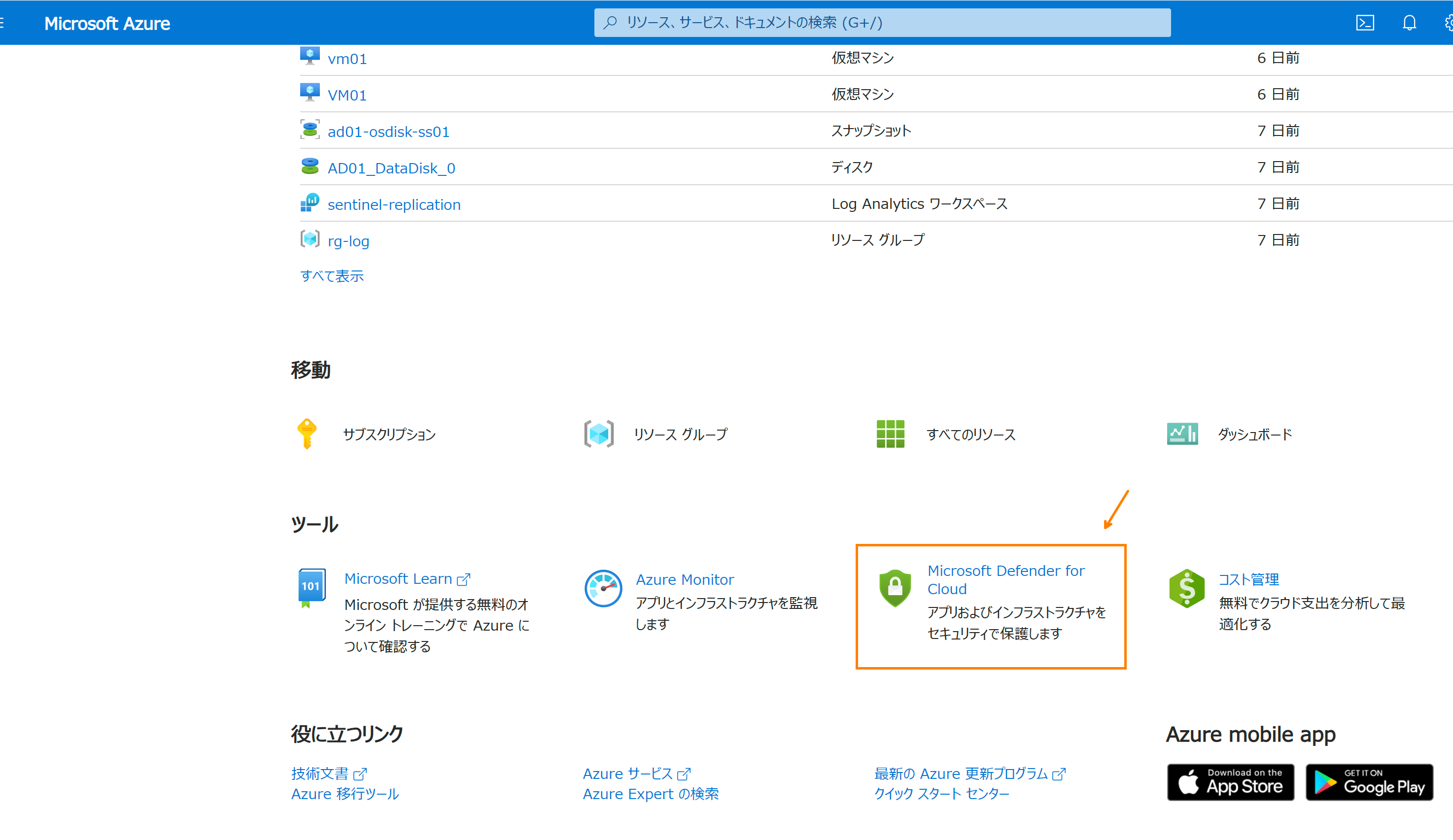

まず初めに MDS を有効化します。Azure ポータルにアクセスし、少ししたにスクロールして Defender for Cloud を選択します。

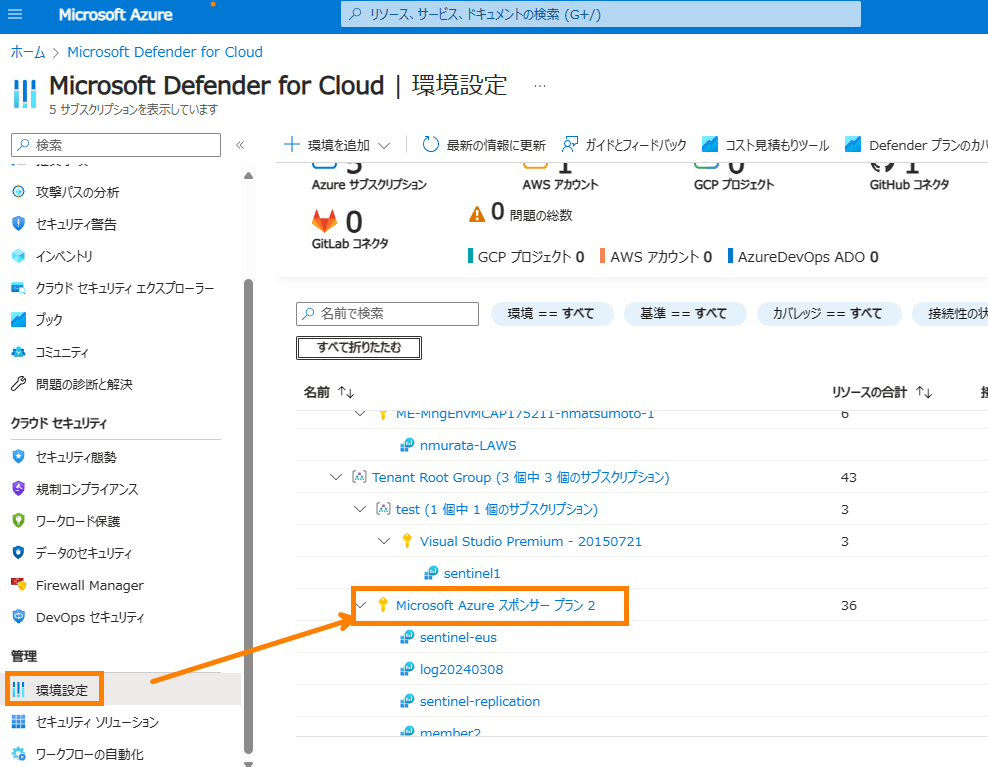

次に [環境設定] から Azure 仮想マシンが展開されたサブスクリプションを選択します。

最後に、クラウドワークロード保護 (CWPP) から サーバーを有効化します。

この方法では、サブスクリプションに存在するすべての仮想マシンに MDE をオンボードします。

本手順を実施すると、サブスクリプションに展開されたすべての仮想マシンで MDE にオンボーディングされます。

特定の仮想マシンのみ有効化する場合は、リソースレベルで有効化する方法を参照してください。

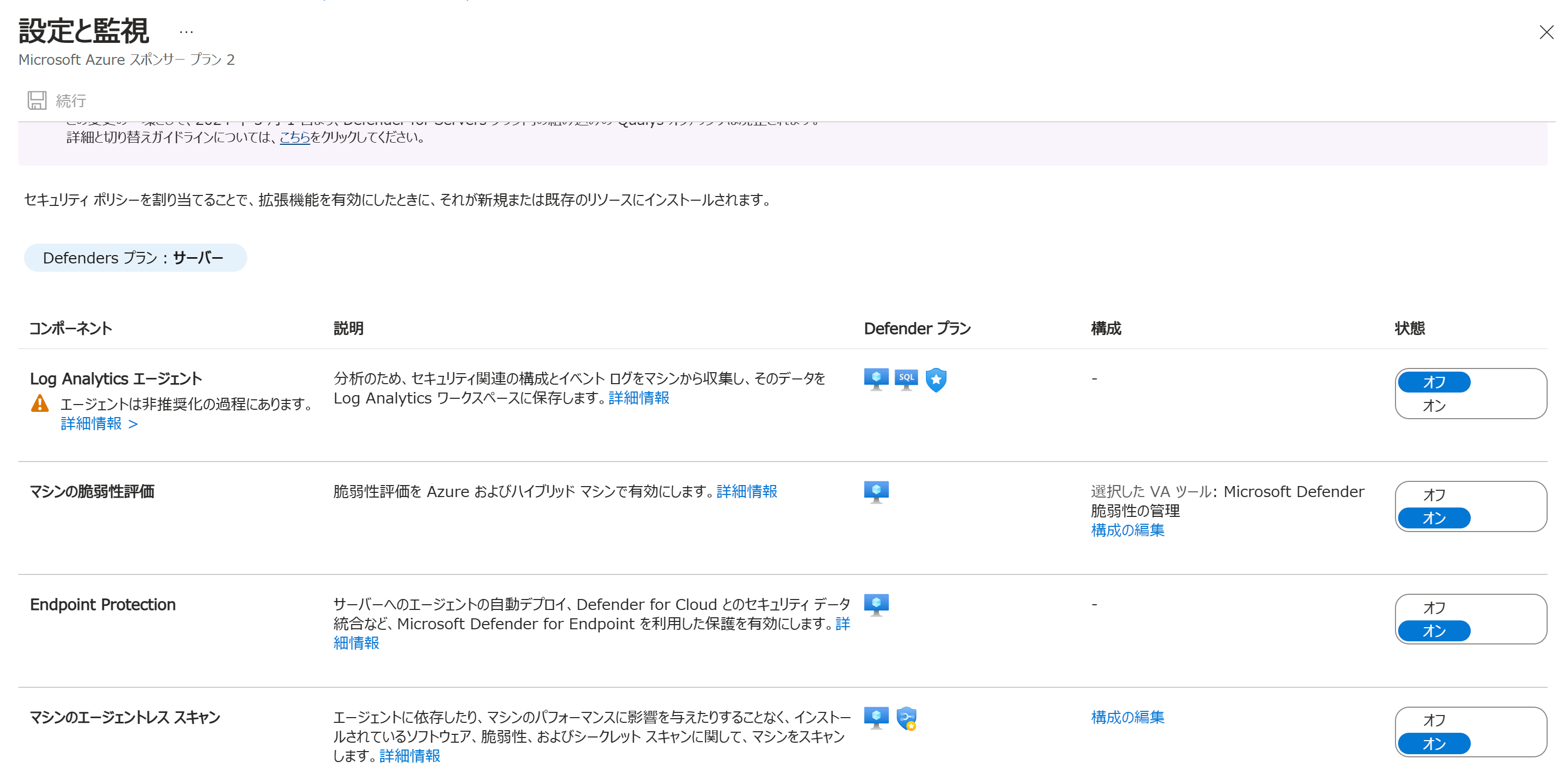

この画面から、Defender for Servers のプランや設定を変更することができます。

MDE のみ利用であればプラン1 を選択すれば大丈夫です。

「設定と監視」では MDE を利用するための Endpoint Protection をオンにしてください。「マシンの脆弱性評価」も利用できるのでオンにするのがお勧めです。

MDS を有効化後、しばらくすると仮想マシンに MDE.Windows という拡張機能がインストールされ、MDE にオンボーディングされます。このインストールが成功していれば準備完了です。

なお、MDE にオンボーディングされると、Defender XDR ポータルからデバイスを確認することもできます。下記 URL にアクセスしてみてください。

- Microsoft Defender XDR ポータル:https://security.microsoft.com

2. アラート検知時に自動隔離する Logic Apps の作成

次に、Defender for Endpoint でアラート検知時にネットワークから自動隔離する Logic Apps を作成します。

Logic Apps にマネージド ID を付与し、マネージド ID に付与した権限で MDE の自動隔離を実施するのがお勧めです。こちらのブログで手順が紹介されていますので、ご参照ください。

まずロジックアプリを作成します。特に要件がなければ、消費 プランで作成して問題ありません。

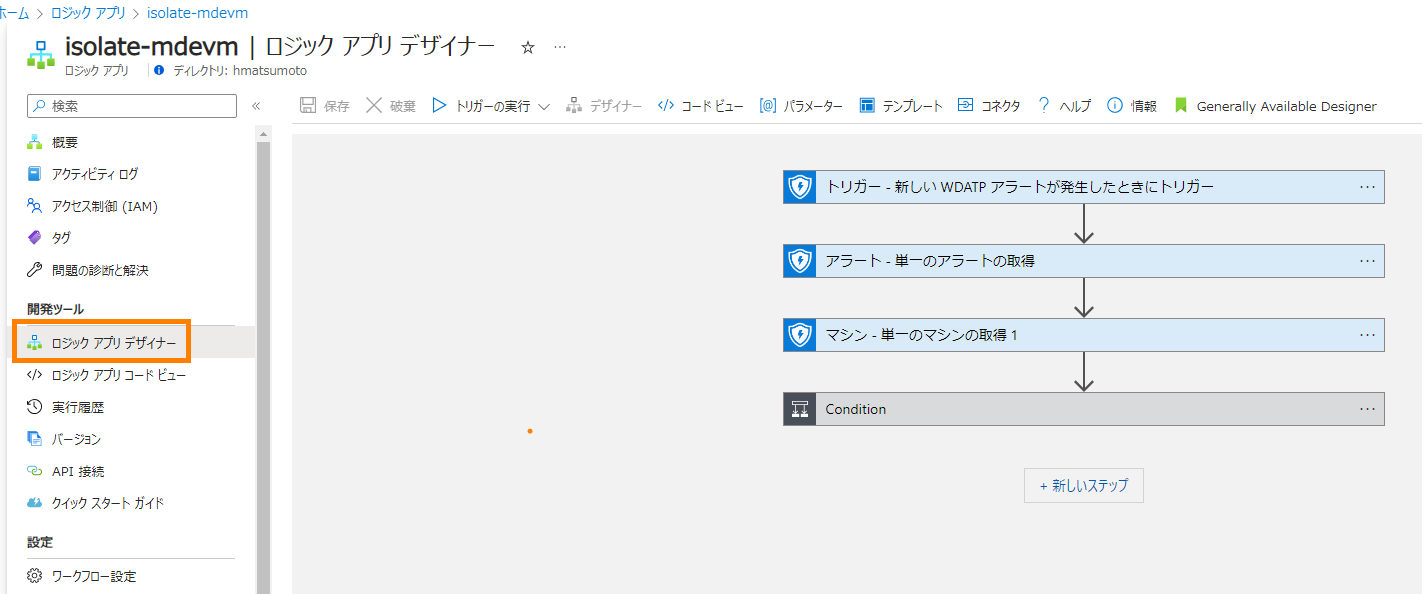

次にロジックアプリのロジックアプリデザイナーで Azure 仮想マシンをネットワーク隔離するフローを作成します。

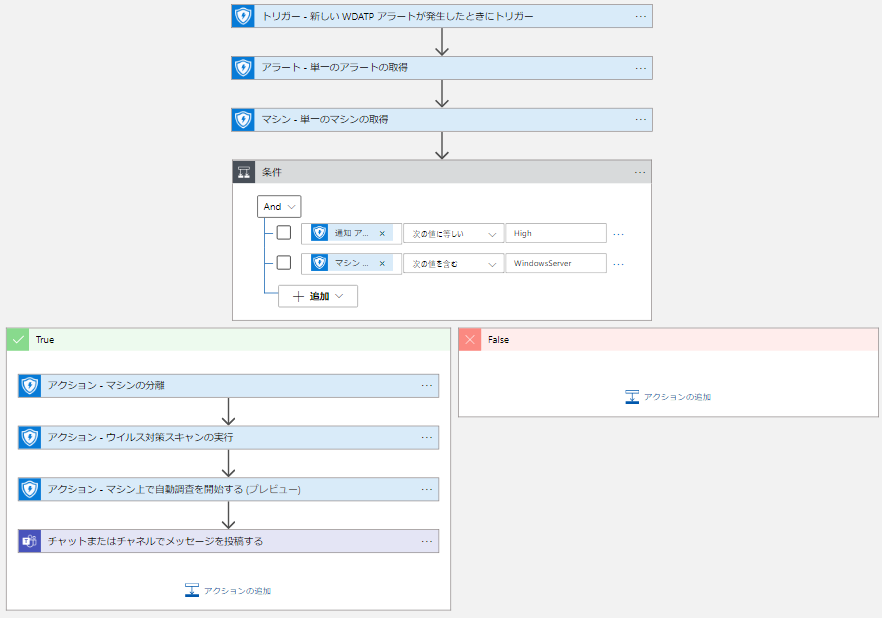

フローは以下のように作成します。

各フローを作成していきます。

1、空のロジックアプリを作成します。

2、 wdatp (MDE の旧名称) で検索し、新しい WDATP アラートが発生したときのトリガー を選択します。

3、 MDE にアクセスできる権限のあるアカウントでサインインします。

4、 アクションの1つ目として、単一のアラートの取得 を選択し、動的なコンテンツのトリガー から取得した アラート ID を選択します。

5、 次のアクションとして 単一のマシンの取得 を選択し、動的なコンテンツのトリガー から取得したマシンID を選択します。

6、 検知したアラートの条件を設定するため、制御 から 条件 を選択し、条件を指定します。

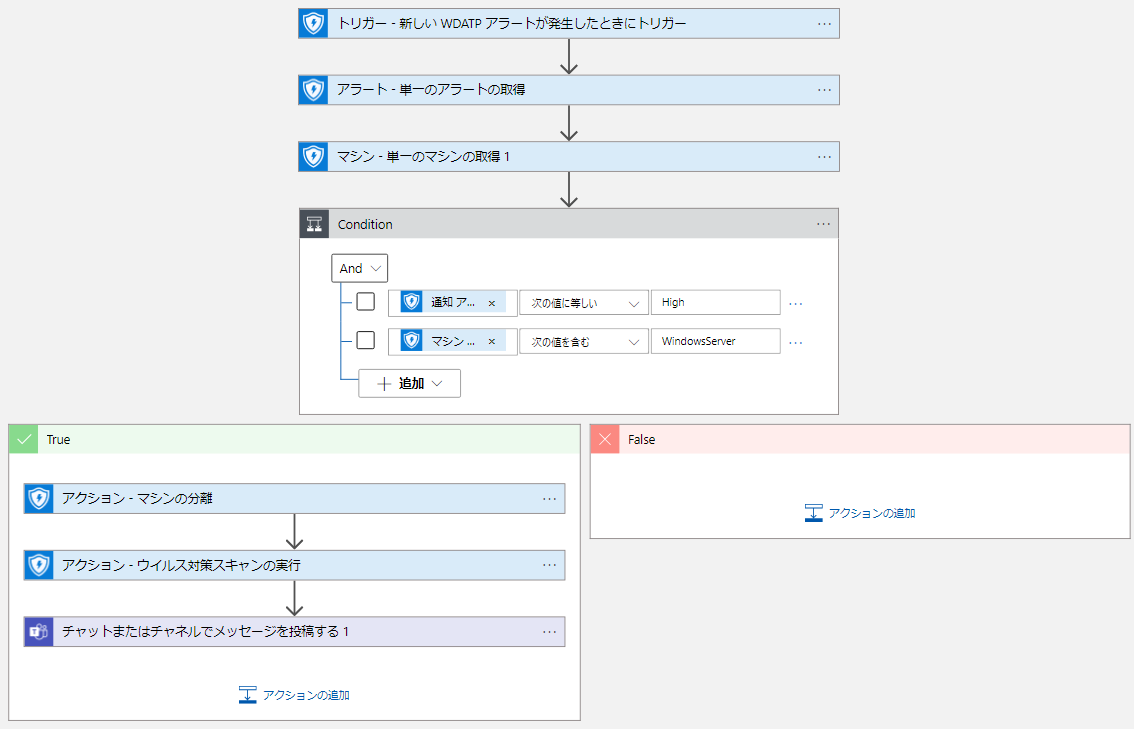

条件は自由に設定できますが、以下のようにしてみました。

-

通知アラートの重大度が High -

マシン OS のプラットフォームに WindowsServer が含まれている

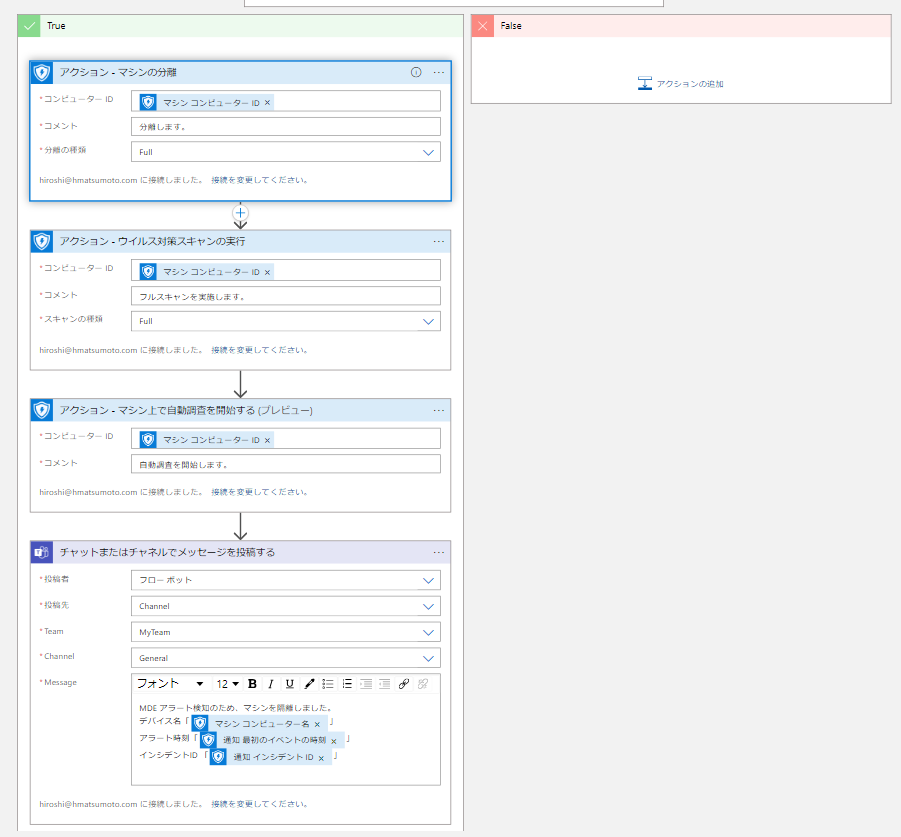

7、 条件に合致する場合、マシンの分離を実施するフローを作成します。

マシンを分離してしまうと Azure 仮想マシンに RDP 接続できなくなるため、MDAV のフルスキャン、自動調査の実行、Teams への通知も追加してみます。

マシンの分離 アクションを選択し、マシンコンピューターID を入力、分離の種類を Full とします。

デバイスの分離に関する詳細な情報はこちらにまとまっています!

その他のアクションも必要なパラメーターを追加してセットアップして、保存します。

これでロジックアプリの設定は完了です。全体的なフローはこのようになりました。

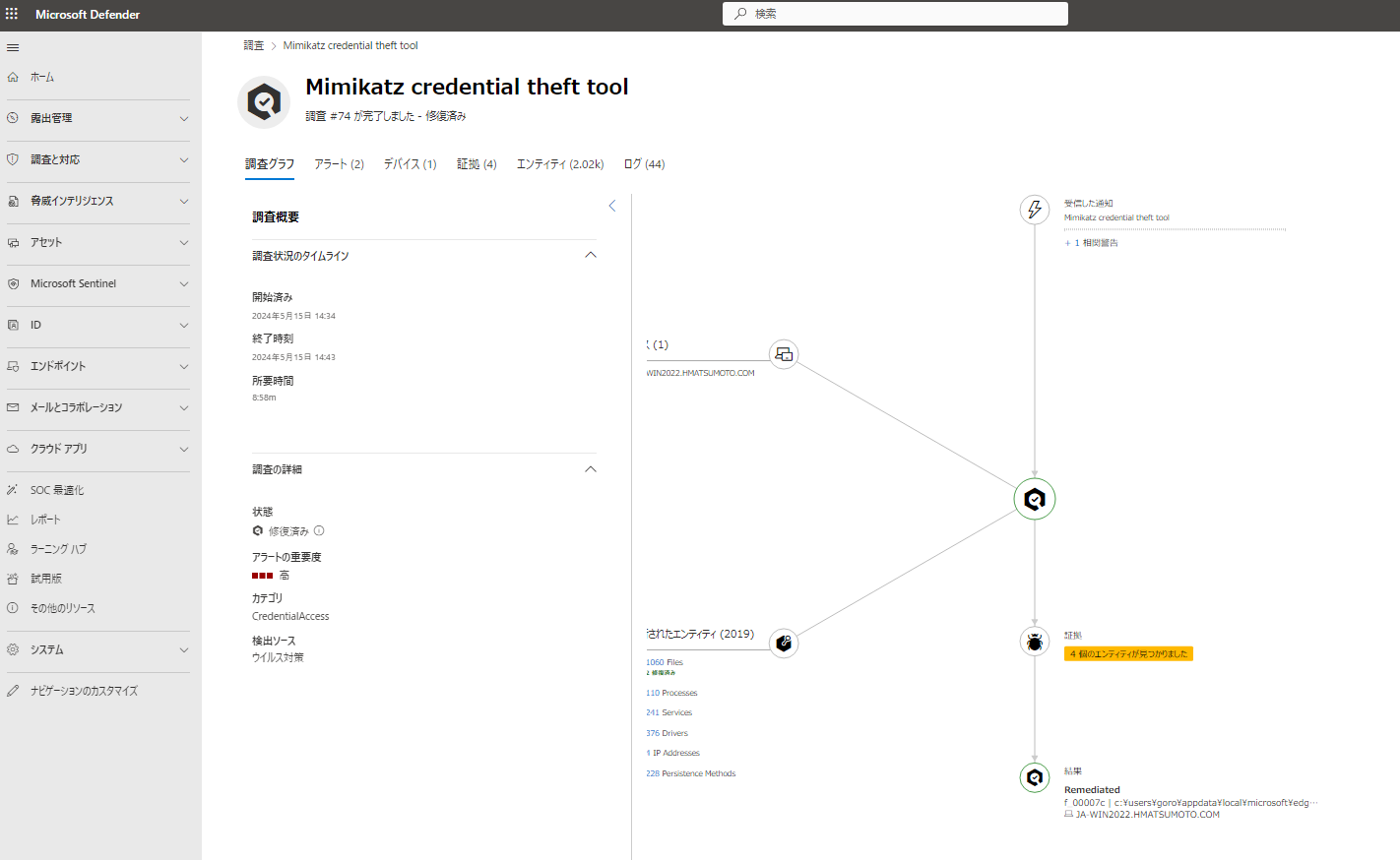

3. 重要度高のアラートを発生させて動作確認

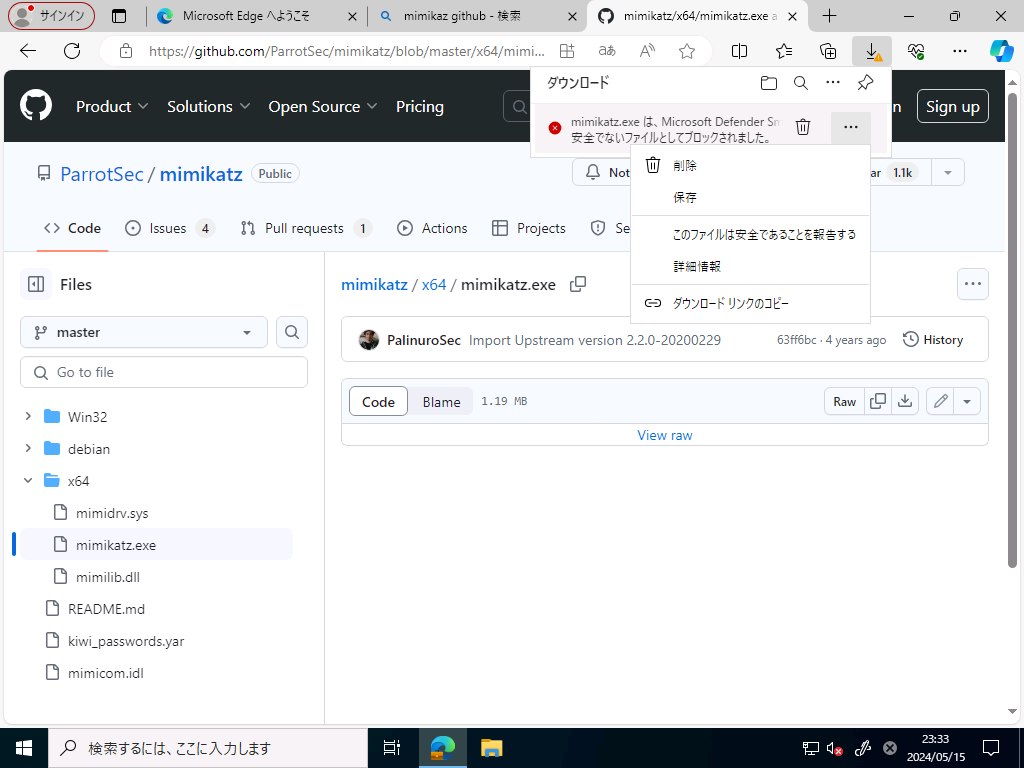

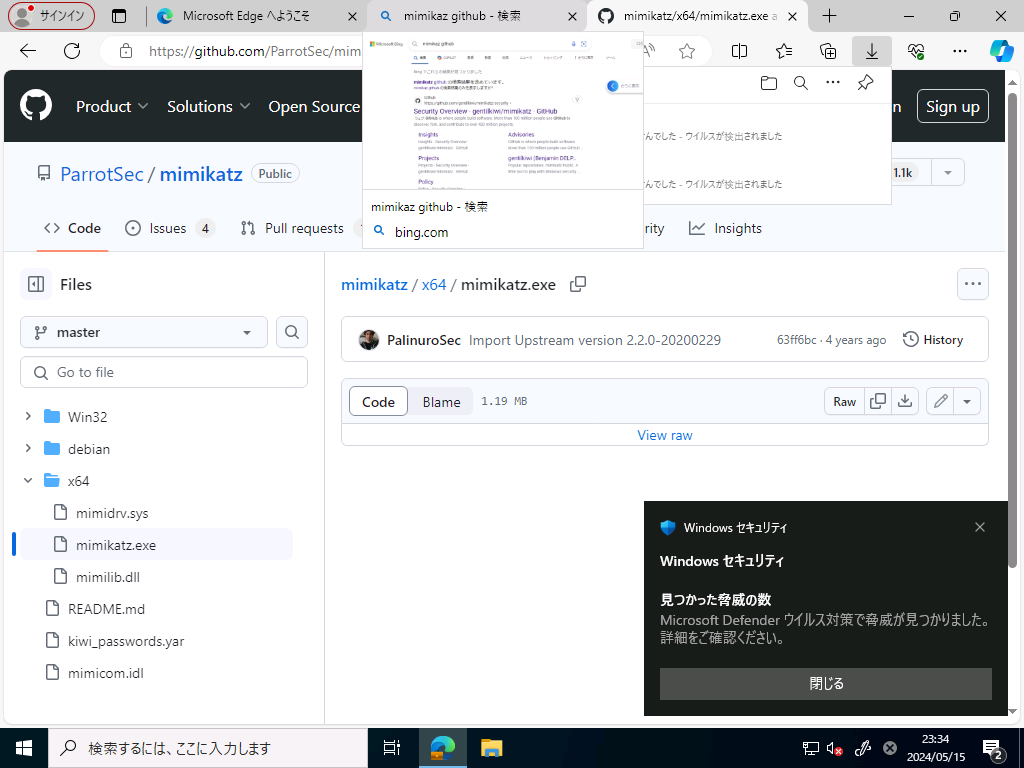

重要度高のアラートは、パスワードハッシュや Kerberosチケットの窃取などによく使われる mimikaz をダウンロードすることで検出できます。

本番環境で mimikatz のダウンロードするといろいろ大変なことが起きるかもしれないので、検証環境で実施をお勧めします。

mimikatz は Github で公開されています。

https://github.com/ParrotSec/mimikatz

ダウンロードする際、SmartScreen 機能で警告が表示されますが、保存します。

Defender for Endpoint でインシデントが生成されると、先ほど作成したロジックアプリが実行され、重要度高の場合かつ Windows Server OS の場合に、デバイスの隔離や MDAV のフルスキャンなどのアクションが実行されます。

ロジックアプリの実行履歴から確認できます。

4. 隔離した Azure 仮想マシンの状態確認

Defender XDR ポータルからデバイスの詳細を確認すると、隔離状態やフルスキャンの実行日時を確認することが可能です。

また、自動調査と修復を実行した場合は、アクションセンターから調査結果を確認できます。

ライブレスポンスを利用することで、隔離中の Azure 仮想マシンに対する調査も実施できます。

調査が終了したら隔離を解除して通常運用に戻すことで、迅速にインシデント対応ができるようになるかと思います。

まとめ

Azure 仮想マシンでマルウェアなどのウイルス検知した際に、ロジックアプリを活用して MDE 機能でネットワークから自動隔離する方法を試してみました。

マルウェア感染したサーバーやエンドポイントから横移動される前に、ネットワークから隔離して調査や対策をすることで被害を最小限に抑えることにつながると思いますので、同じように試してみてください!