前提

・利用環境:Databricks、AWS

・カスタムAWS構成(顧客管理VPC)を使用

参考ヘルプ

手順

1.AWSでIAMロールを設定

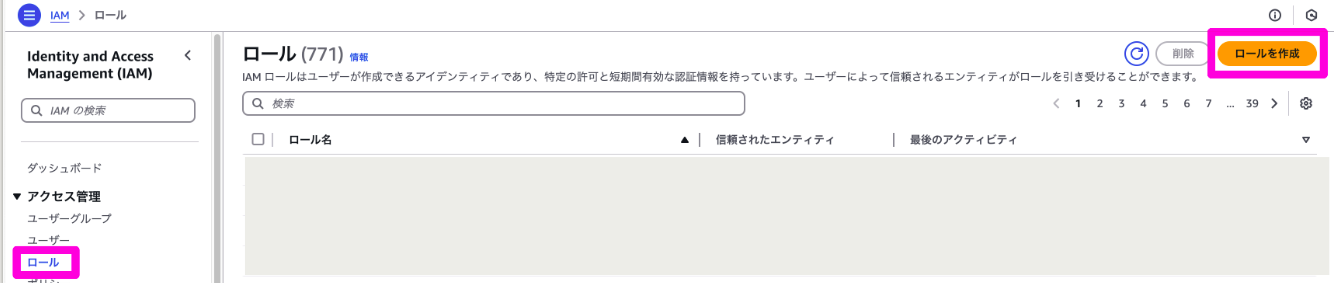

1)AWS上で、IAMロールをクリック

2)「ロール」→「ロールを作成」をクリック

3)以下の内容を設定し、「次へ」→「次へ」をクリック

- 設定内容:

4)ロール名を入力し、「ロールを作成」をクリック

5)作成したロールを開き、「許可を追加」→「インラインポリシーを作成」をクリック

参考:

6)JSONタブを選択し、以下のポリシーを貼り付ける(オプション 2: 顧客管理VPC with デフォルト restrictions ポリシー)

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Stmt1403287045000",

"Effect": "Allow",

"Action": [

"ec2:AssociateIamInstanceProfile",

"ec2:AttachVolume",

"ec2:AuthorizeSecurityGroupEgress",

"ec2:AuthorizeSecurityGroupIngress",

"ec2:CancelSpotInstanceRequests",

"ec2:CreateTags",

"ec2:CreateVolume",

"ec2:DeleteTags",

"ec2:DeleteVolume",

"ec2:DescribeAvailabilityZones",

"ec2:DescribeIamInstanceProfileAssociations",

"ec2:DescribeInstanceStatus",

"ec2:DescribeInstances",

"ec2:DescribeInternetGateways",

"ec2:DescribeNatGateways",

"ec2:DescribeNetworkAcls",

"ec2:DescribePrefixLists",

"ec2:DescribeReservedInstancesOfferings",

"ec2:DescribeRouteTables",

"ec2:DescribeSecurityGroups",

"ec2:DescribeSpotInstanceRequests",

"ec2:DescribeSpotPriceHistory",

"ec2:DescribeSubnets",

"ec2:DescribeVolumes",

"ec2:DescribeVpcAttribute",

"ec2:DescribeVpcs",

"ec2:DetachVolume",

"ec2:DisassociateIamInstanceProfile",

"ec2:ReplaceIamInstanceProfileAssociation",

"ec2:RequestSpotInstances",

"ec2:RevokeSecurityGroupEgress",

"ec2:RevokeSecurityGroupIngress",

"ec2:RunInstances",

"ec2:TerminateInstances",

"ec2:DescribeFleetHistory",

"ec2:ModifyFleet",

"ec2:DeleteFleets",

"ec2:DescribeFleetInstances",

"ec2:DescribeFleets",

"ec2:CreateFleet",

"ec2:DeleteLaunchTemplate",

"ec2:GetLaunchTemplateData",

"ec2:CreateLaunchTemplate",

"ec2:DescribeLaunchTemplates",

"ec2:DescribeLaunchTemplateVersions",

"ec2:ModifyLaunchTemplate",

"ec2:DeleteLaunchTemplateVersions",

"ec2:CreateLaunchTemplateVersion",

"ec2:AssignPrivateIpAddresses",

"ec2:GetSpotPlacementScores"

],

"Resource": [

"*"

]

},

{

"Effect": "Allow",

"Action": [

"iam:CreateServiceLinkedRole",

"iam:PutRolePolicy"

],

"Resource": "arn:aws:iam::*:role/aws-service-role/spot.amazonaws.com/AWSServiceRoleForEC2Spot",

"Condition": {

"StringLike": {

"iam:AWSServiceName": "spot.amazonaws.com"

}

}

}

]

}

7)「次へ」をクリック

8)ポリシー名を入力し、「ポリシーの作成」をクリック

9)上記のIAMロールのARNをコピー

2.Databricksで資格情報を作成

1)Databricksの管理画面にサインインする

2)「クラウドリソース」→「資格情報の設定」タブ→「資格情報の設定を追加」をクリック

3)コピーしたARNをDatabricksの「ロールARN」欄に貼り付ける

4)資格情報の設定名を入力し、「追加」をクリック

- 例:

- 資格情報の設定名:ho-db-cred

以上