2019/10/17 追記

AWS Blogに本件に関する記事が追加されました。

Amazon Relational Database Service (RDS)とAmazon AuroraのSSL/TLS 証明書のアップデートについて

https://aws.amazon.com/jp/blogs/news/amazon-rds-certificate-rotation-2019/

AWSから上記のメールがきたけど?

RDS(Aurora含む)を利用しているアカウント向けにSSL/TLS接続に必要なCA証明書の更新について

順次案内が届いているようです。

現在の証明書は2020年3月5日に期限切れとなるため、遅くとも2020年2月5日までに対応が必要です。

対応にはダウンタイムを伴います。

2019年10月31日までに対応が必要?

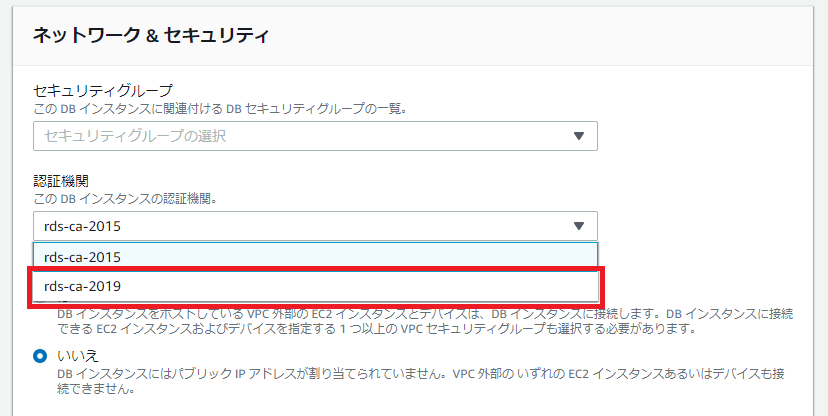

前述の通り、現在の認証局(rds-ca-2015)の証明書は2020年3月5日に期限切れとなります。

2019年11月1日より前に作成されたDBインスタンスは、ユーザーが明示的に変更するまで

古い認証局を使い続けますが、2020年2月5日以降に強制アップデートが行われる予定です。

対応しない場合、古いSSL/TLS証明書を使用したを使用したDBインスタンス接続は失敗します。

またアプリケーションがSSLまたはTLSを使用したDB接続を使用していない場合でも2月5日以降の

強制アップデートにメンテナンスの影響を受けます。

ドキュメント上は有効期限の混乱を避けるために、できるだけ早く(2020年2月5日までに)

この対応を完了させることを強く推奨しています。

また2019年11月1日以降に作成されるインスタンスはデフォルトで新しい認証局(rds-ca-2019)を

使用するように構成される予定でしたが、延期されたようです。

新しい認証局を使用してもアプリケーション側のルート署名書が古いままの場合、接続に失敗します。

また新たしい認証局を利用するように作成/変更したしたインスタンスでも設定変更で

一時的に古い認証局(rds-ca-2015)に戻し、移行の検証をすることは可能です。

変更手順

正式な手順は以下のドキュメントを参照してください。

プロダクション環境変更を行う前に、開発環境またはステージング環境でテストを行いましょう。

Rotating Your SSL/TLS Certificate

https://docs.aws.amazon.com/ja_jp/AmazonRDS/latest/UserGuide/UsingWithRDS.SSL-certificate-rotation.html

-

以下のドキュメントから新しいSSL/TLS証明書をダウンロードします

Using SSL/TLS to Encrypt a Connection to a DB Instance

https://docs.aws.amazon.com/AmazonRDS/latest/UserGuide/UsingWithRDS.SSL.html -

アプリケーション側で新しい証明書を使用するよう更新します

証明書バンドル(rds-combined-ca-bundle.pem)を使用する場合には古いCAと新しいCAの

両方の証明書が含まれているため、DBインスタンス側の変更前でも接続が可能です -

DBインスタンスを変更して、認証局を rds-ca-2015 からrds-ca-2019 に変更します

この操作により、DBインスタンスが再起動します

接続の失敗を回避するにはRDS側の変更は必ず手順2(クライアント側の変更)が完了してから実施します。

デフォルトでは、次のメンテナンス時間中に実行されるようにスケジュールされますが、

即時実行することもできます

以上です。

参考になれば幸いです。