この記事は セゾン情報システムズ Advent Calendar 2021 6日目の記事です。

はじめに

AWS re:Invent 2021 で 脆弱性管理サービスの Amazon Inspector がリニューアルされ、全く新しい Amazon Inspector (v2) としてリリースされました。新しい Inspector ではこれまでの EC2 に対するスキャンだけではなく、新たに Amazon ECR に格納されたコンテナイメージに対するスキャンを実行できるようになりました。

本記事では Inspector が提供するイメージスキャン機能と以前より提供されている Amazon ECR のスキャン機能との違いについてまとめます。

比較

Inspector によるイメージスキャン機能の提供により、 ECR のスキャン機能は基本スキャン (Basic scanning)、 Inspector によるスキャン機能は拡張スキャン (Enhanced scanning) という名称になりました。基本スキャンと拡張スキャンの主な違いは以下のとおりです。

| 項目 | 基本スキャン | 拡張スキャン |

|---|---|---|

| 脆弱性の検知対象 | OS パッケージのみ | OS とプログラミング言語パッケージ |

| 脆弱性の検知タイミング | イメージ Push 時 | 脆弱性発生時 |

| 利用料金 | 無料 | 有料 |

| EventBrdige との連携 | あり (スキャン結果のサマリーのみ) | あり |

| AWS Security Hub との統合 | なし | あり |

| AWS Organizations のサポート | なし | あり |

脆弱性の検知対象

基本スキャンはオープンソースの Clair プロジェクトの CVE データベースを使用したスキャンを提供します。脆弱性の検知対象は OS パッケージのみです。

拡張スキャンは OS パッケージに加え、プログラミング言語パッケージの脆弱性を検知することが可能です。対応するプログラミング言語は以下のとおりです。

- C#

- Golang

- Java

- JavaScript

- PHP

- Python

- Ruby

- Rust

脆弱性の検知タイミング

基本スキャンはイメージが Push された際にスキャンを起動する (Scan on push) か、手動でスキャンを開始することができます。そのため脆弱性を検知できるタイミングもそのどちらかになります。手動スキャンの実行は各イメージごとに24時間に1回に制限されます。

拡張スキャンではリポジトリに対し連続スキャンを利用することができます。連続スキャンはイメージが Push されたタイミングに加え、Amazon Inspector の脆弱性データベースの更新が行われるたびに自動的にイメージスキャンを実行します。つまり脆弱性情報の更新とほぼ同じタイミングで脆弱性を検知できることになります。

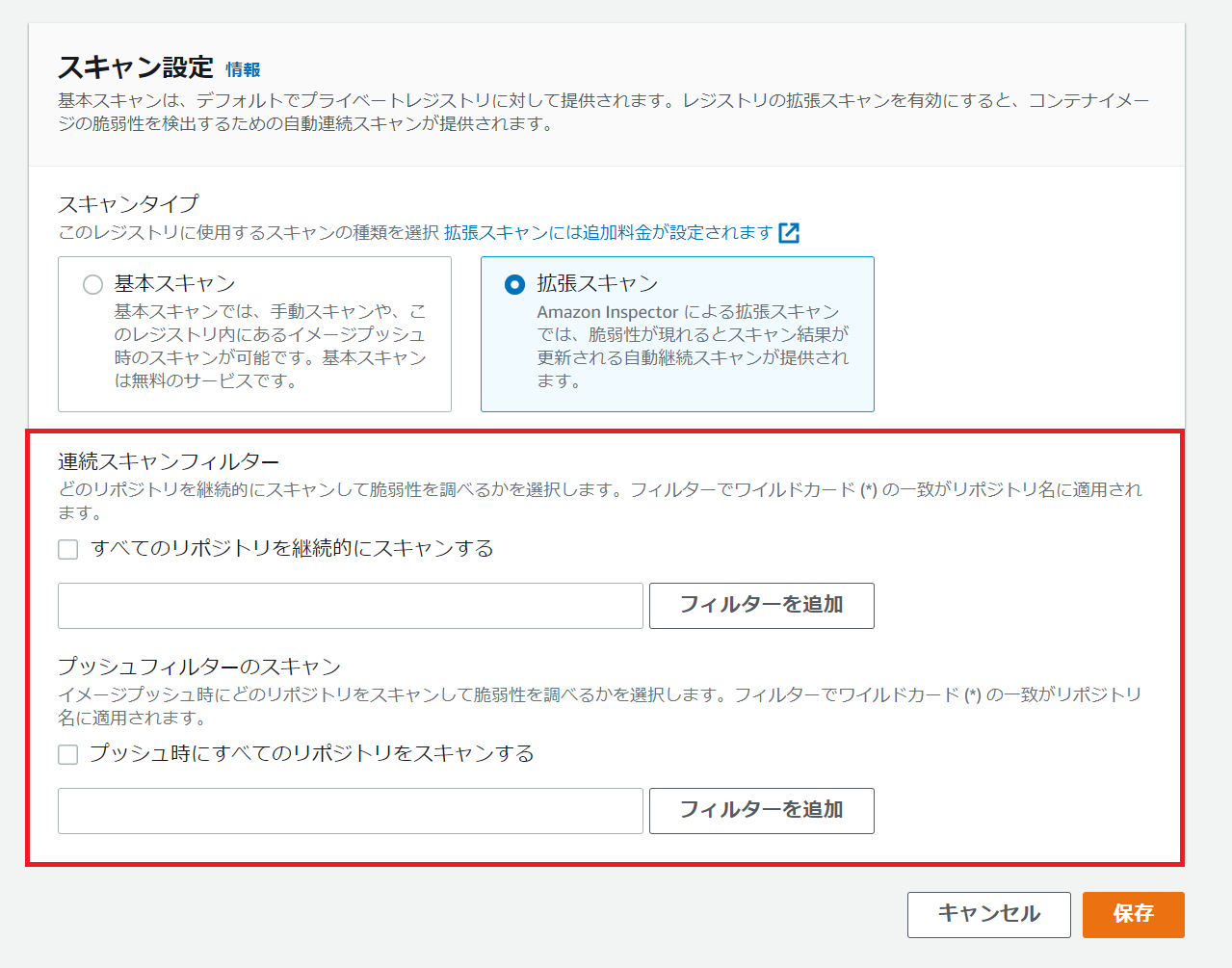

拡張スキャンでは連続スキャンを有効化するか、Push 時のみのスキャンとするかをリポジトリ名のスキャンフィルターで定義できます。拡張スキャンでは手動のスキャン実行はできません。

利用料金

基本スキャンは無料で利用できますが、拡張スキャンは有償機能です。2021年12時点の東京リージョンの月額料金は以下のとおりです。

- ECR へのプッシュ時に最初にスキャンされたコンテナイメージあたり: $0.11

- コンテナイメージに対する連続スキャンの数: スキャンごとに $0.01

料金ページ:

https://aws.amazon.com/inspector/pricing/

EventBrdige との連携

基本スキャンが完了すると EventBridge にイベントが送信され、スキャン結果のサマリーを取得できます。

拡張スキャンが有効になっている場合、以下のようなイベントが EventBridge に送信されます。

- リポジトリスキャン頻度変更のイベント

- 初回のイメージスキャンのイベント (基本スキャンと同等の内容)

- イメージスキャンの Findings の更新 (created, updated, closed) イベント

基本スキャンとは異なり、発見された脆弱性ごとにも Event が発行されます。詳細は以下のドキュメントを参照してください。

AWS Security Hub との統合

AWS Security Hub を有効化している環境では Amazon Inspector との統合も自動で有効化されます。そのため拡張スキャンで発見された脆弱性は自動で Security Hub に送信され、既存のセキュリティ運用のワークフローに含めることができます。

AWS Organizations のサポート

新しい Amazon Inspector は AWS Organizations との統合もサポートしています。委任された管理者アカウントは組織内のすべてのメンバーアカウントに対して EC2 のスキャンと ECR のスキャン (拡張スキャン) を有効化し、脆弱性を管理することができます。また組織に新しく追加されたアカウントの自動有効化にも対応しています。

拡張スキャン利用時の注意点

手動スキャンは実行不可

拡張スキャンを有効にした環境では手動スキャンを実行できません。

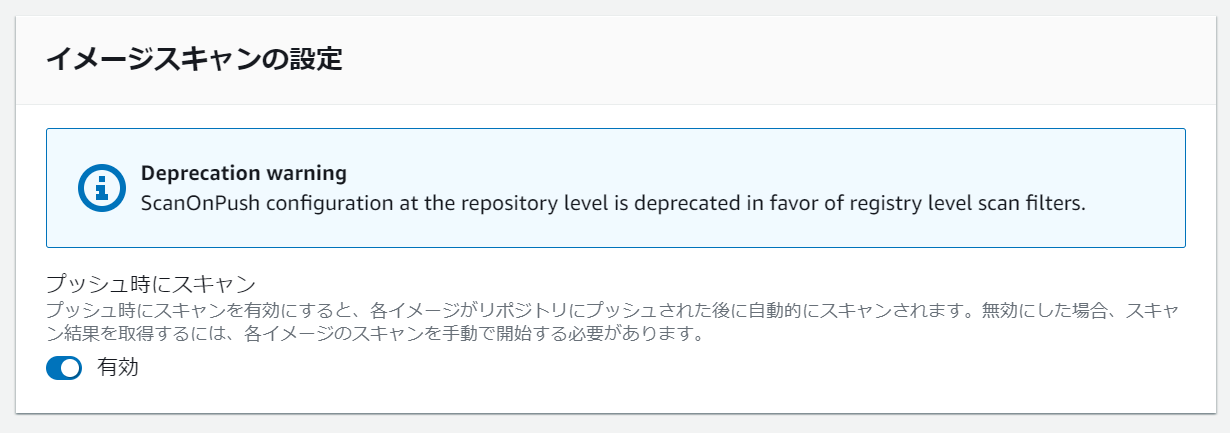

リポジトリ単位のスキャン設定は非推奨に

リポジトリレベルのイメージスキャンの設定は非推奨になりました。基本スキャンを使用する場合でもスキャンフィルターの利用が推奨されます。リポジトリレベルの設定とレジストリのスキャンフィルターを両方設定した場合は、レジストリのスキャンフィルターの設定が優先されます。拡張スキャンの連続スキャン設定はスキャンフィルターでのみ指定できます。

連続スキャンはイメージが Push されてから 30 日まで

連続スキャンが構成されると、イメージがリポジトリにプッシュされてから 30 日間スキャンされます。過去 30 日間にイメージが更新されていない場合、そのイメージの連続スキャンは一時停止されます。

基本スキャンは併用できない

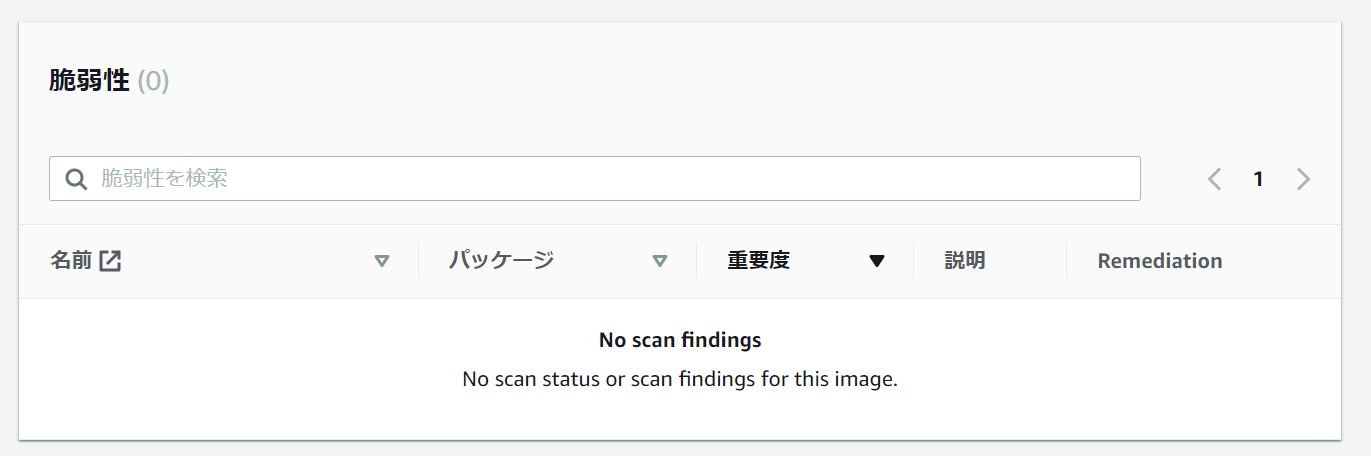

スキャン設定はレジストリ全体に対しての設定です。リポジトリごとにスキャンタイプを切り替えることはできません。また拡張スキャンを有効化した場合、コンソール上からは過去の基本スキャンの結果が参照できなくなります (No scan findings と表示されます)。

結果は消えているわけではなく、スキャンタイプを基本スキャンに戻すと再度参照できるようになります。

拡張スキャンをやってみる

設定

Amazon ECR コンソールの Private registry → Scanning の編集をクリックします。

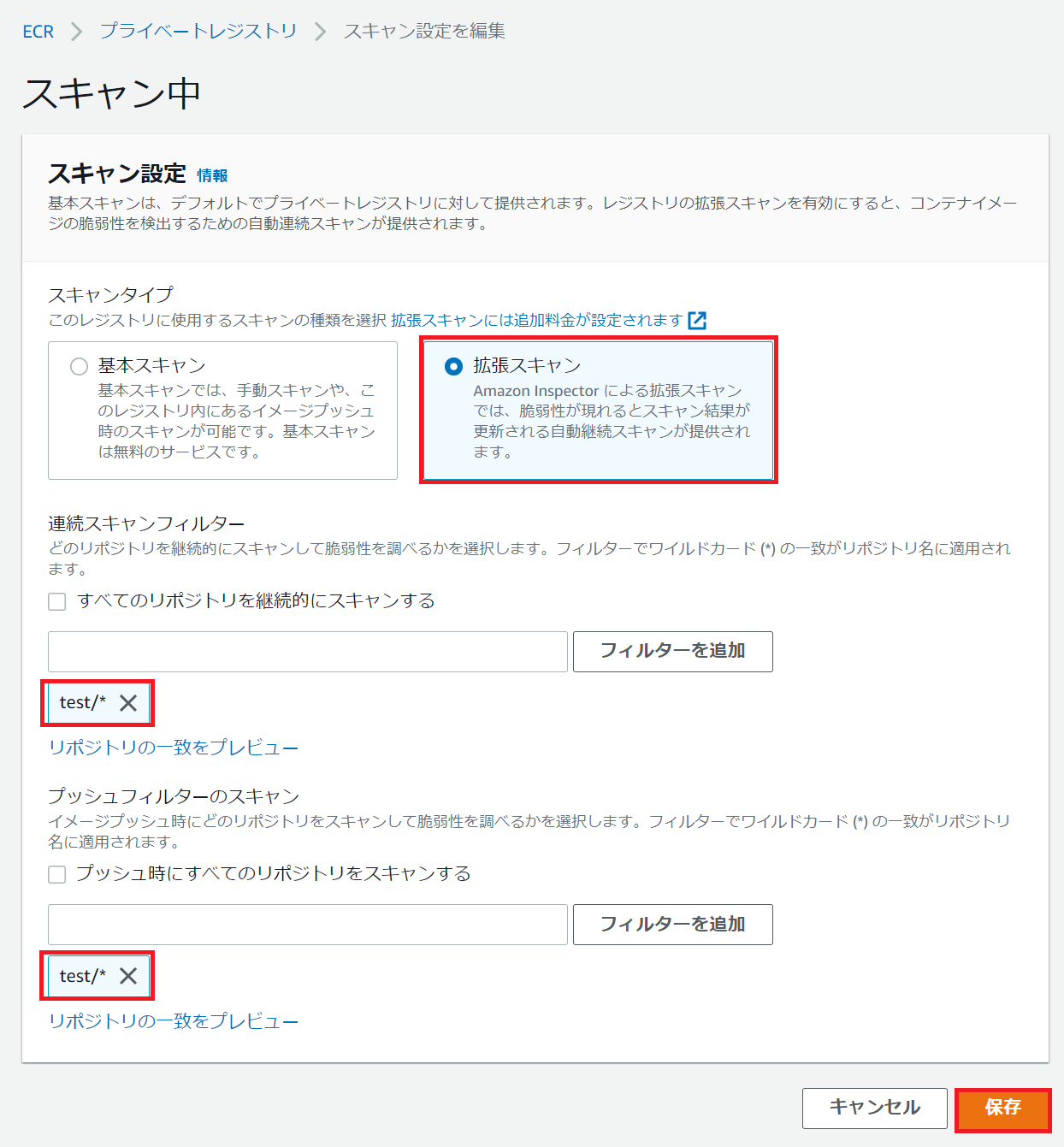

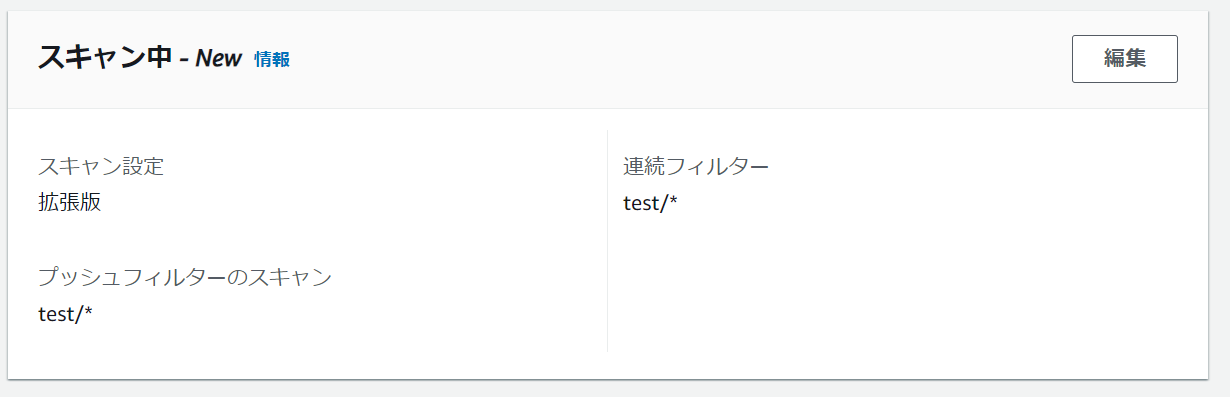

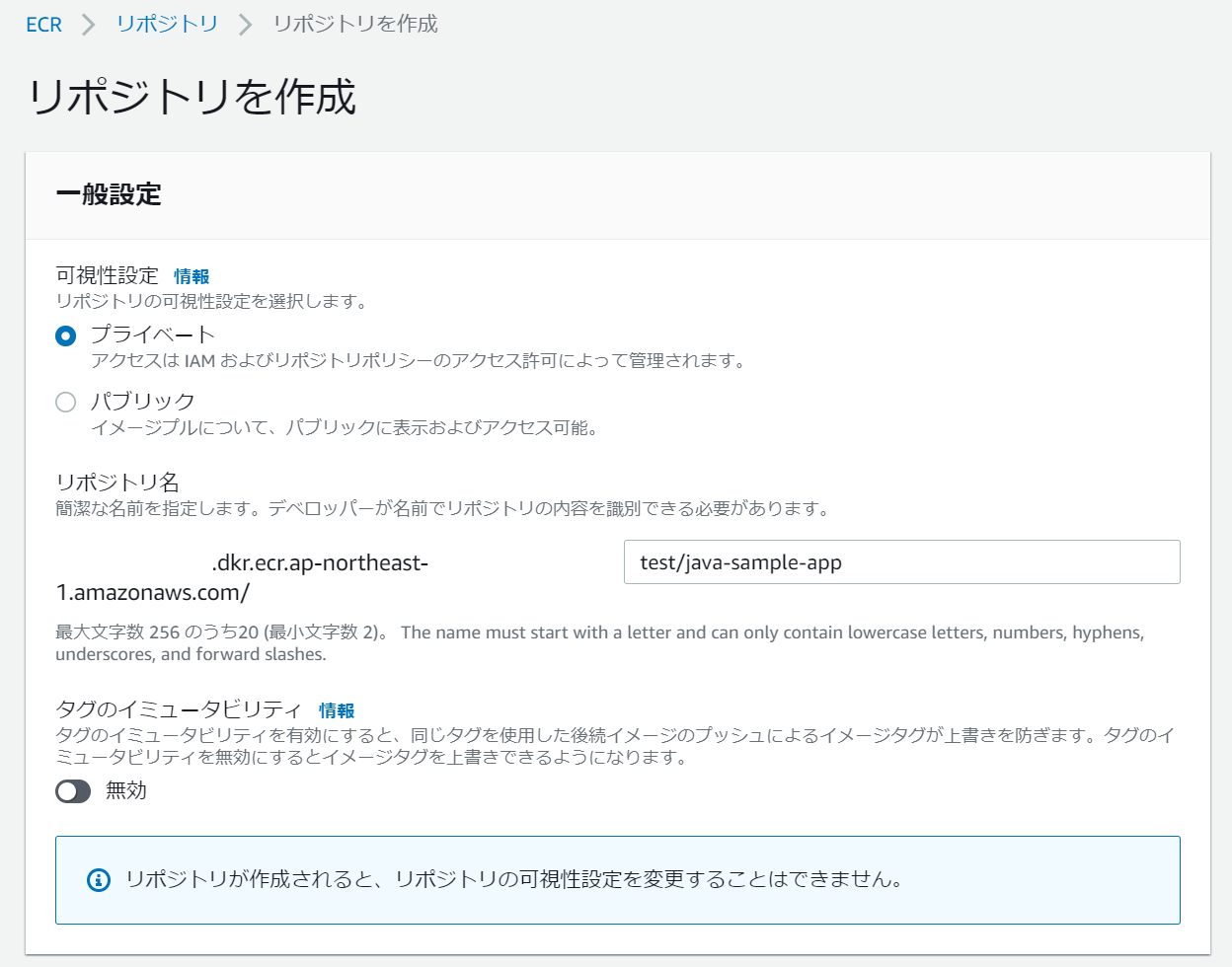

スキャンタイプで拡張スキャンを選択します。レジストリに対する設定となるため、基本スキャンとの併用はできないことに注意してください。連続スキャン、Push 時のスキャンそれぞれに対し、スキャンフィルターで対象のリポジトリを絞ることができます。ここでは test/ で始まるリポジトリ名を対象とするようにフィルターを設定しましたが、すべてのリポジトリを対象とすることもできます。

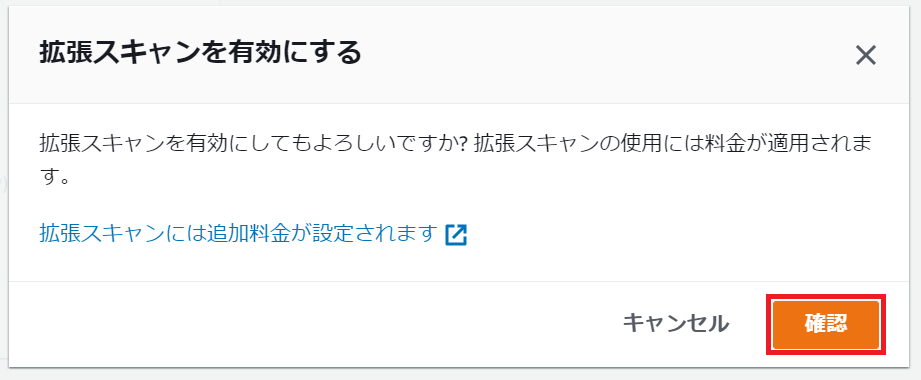

拡張スキャンの追加料金に関するメッセージが表示されるため、確認をクリックします。

スキャン設定がベーシックから拡張版に変わったことを確認します。

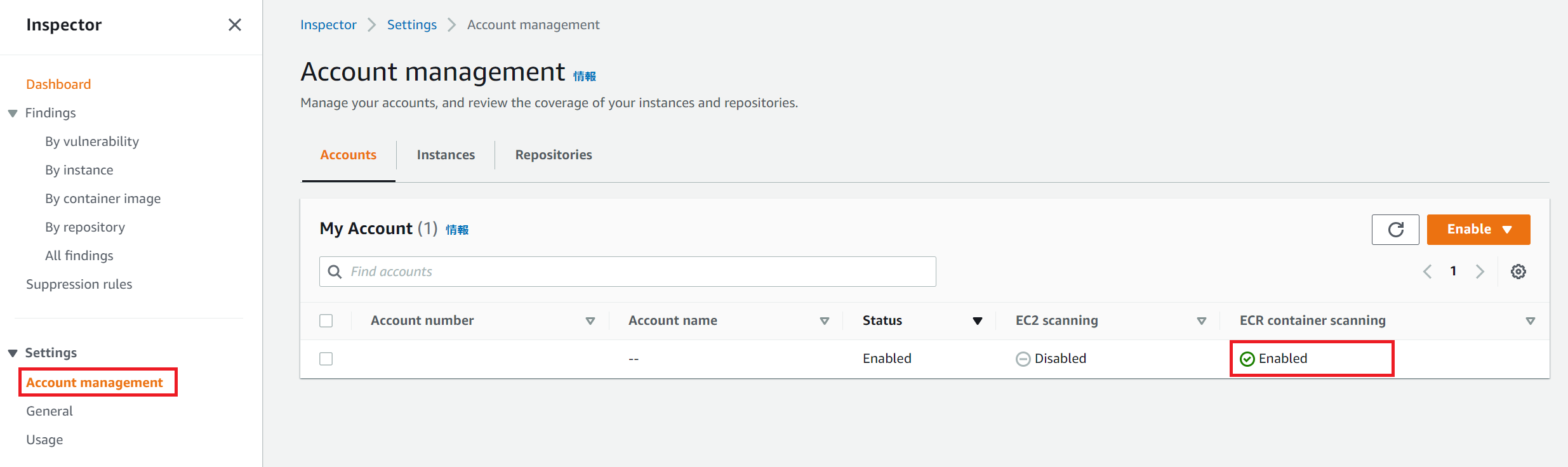

新しい Inspector コンソールの Account management ページを確認すると ECR container scanning が Enabled になっていることがわかります。

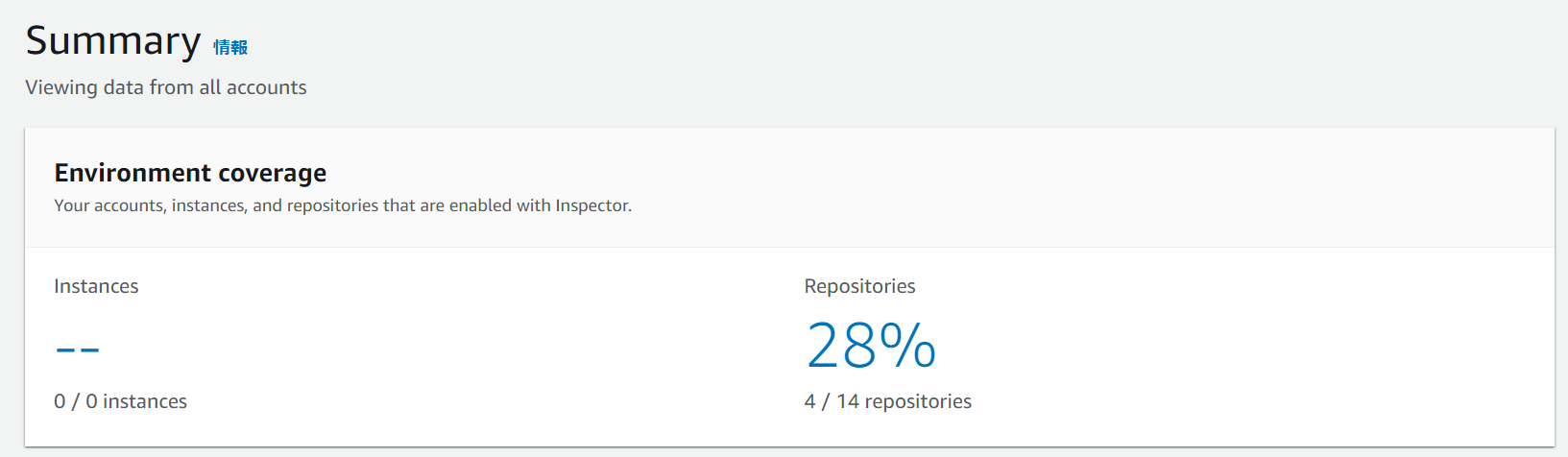

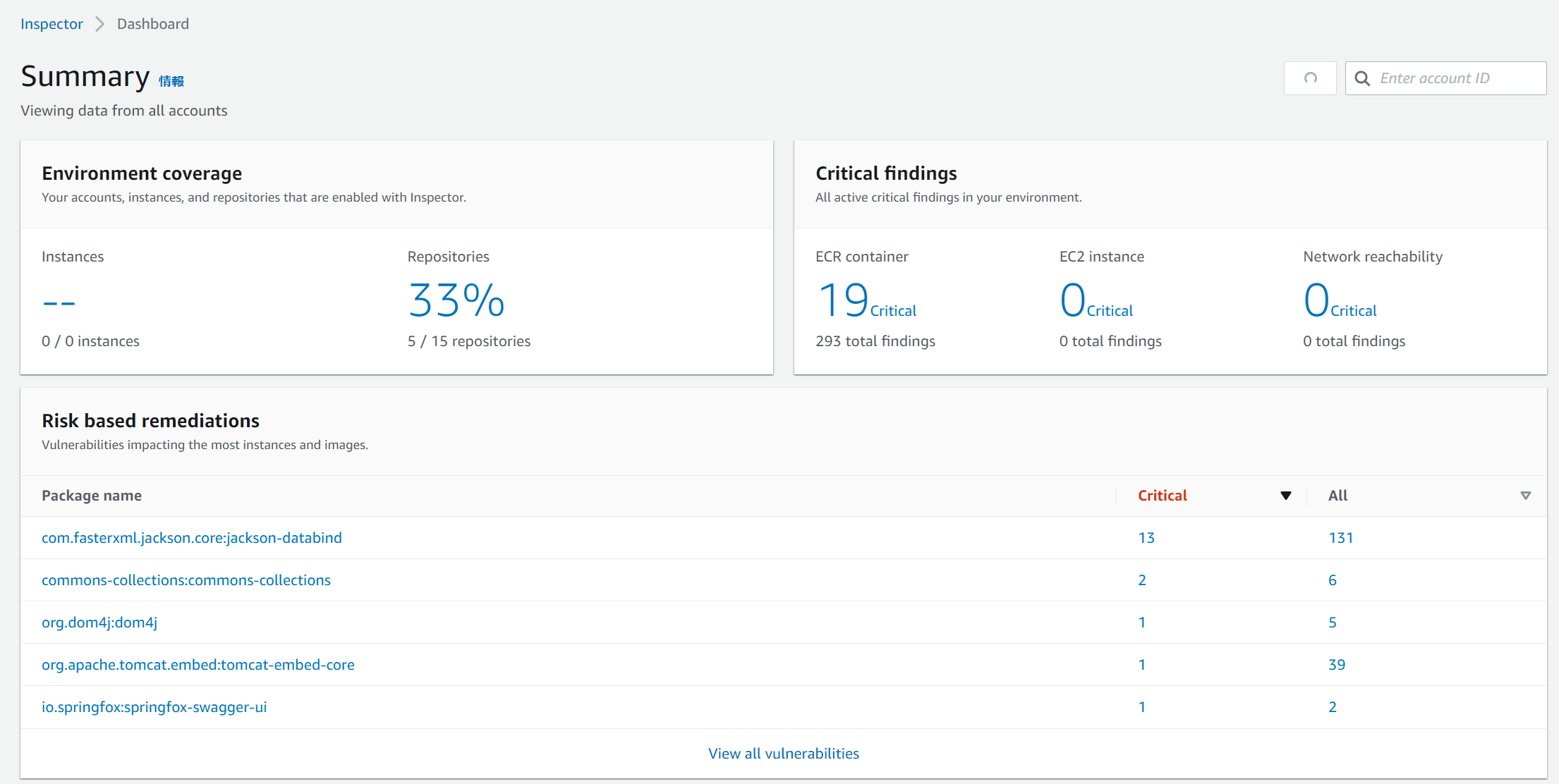

Inspector のダッシュボードで拡張スキャンが有効になっているリポジトリのカバレッジを確認することもできます。この環境ではもともと基本スキャンで「イメージプッシュ時のスキャン」を有効にしていたリポジトリが4つあったため、それが引き継がれています。リポジトリ単位のイメージスキャンの設定は非推奨となったため、無効化してスキャンフィルターで対象を管理する方が望ましいでしょう。

動作確認

実際にイメージを push してみます。拡張スキャンはプログラミング言語固有の脆弱性を検知できるため、ここでは Java アプリケーションのコンテナイメージ を使用します。先ほど設定したスキャンフィルターに合致するようリポジトリ名を入力して作成します。

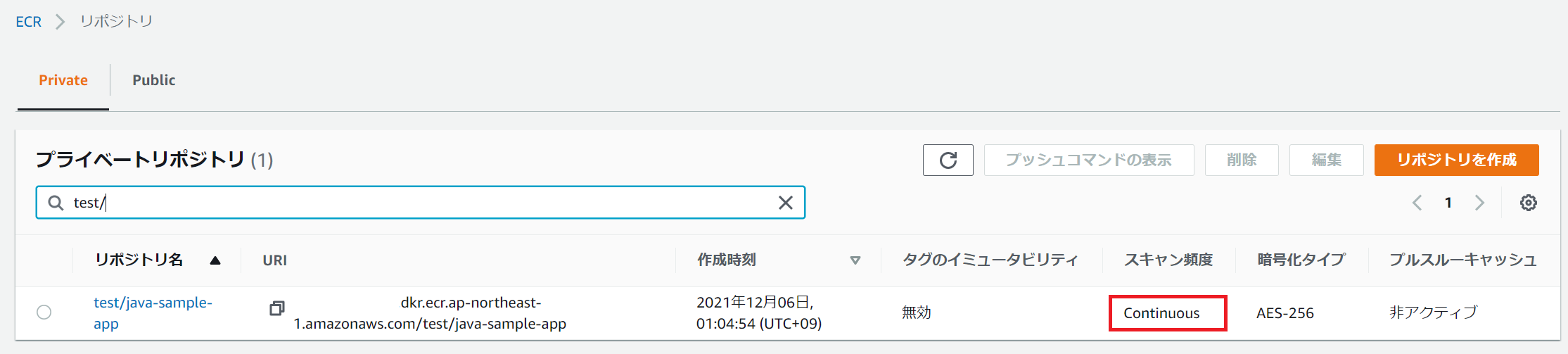

作成されたリポジトリのスキャン頻度が Continuous に設定されていることがわかります。

脆弱性を検知させるため、テスト用の古い Java アプリケーションが含まれるイメージを push しました。

$ aws ecr get-login-password | docker login --username AWS --password-stdin 123456789012.dkr.ecr.ap-northeast-1.amazonaws.com

Login Succeeded

$ docker tag test/java-sample-app:v1.1.0 123456789012.dkr.ecr.ap-northeast-1.amazonaws.com/test/java-sample-app:v1.1.0

$ docker push 123456789012.dkr.ecr.ap-northeast-1.amazonaws.com/test/java-sample-app:v1.1.0

The push refers to repository [123456789012.dkr.ecr.ap-northeast-1.amazonaws.com/test/java-sample-app]

c5baabd61e59: Pushed

88e64033fc7f: Pushed

0466be121ce3: Pushed

b87942114db6: Pushed

v1.1.0: digest: sha256:69a58fe6b25d21015da0f170ffa6934f2ec2827562238ecbde902ldkgi2d082b size: 1165

Inspector のコンソールを確認すると、かなり多くの脆弱性を検知していることがわかります。

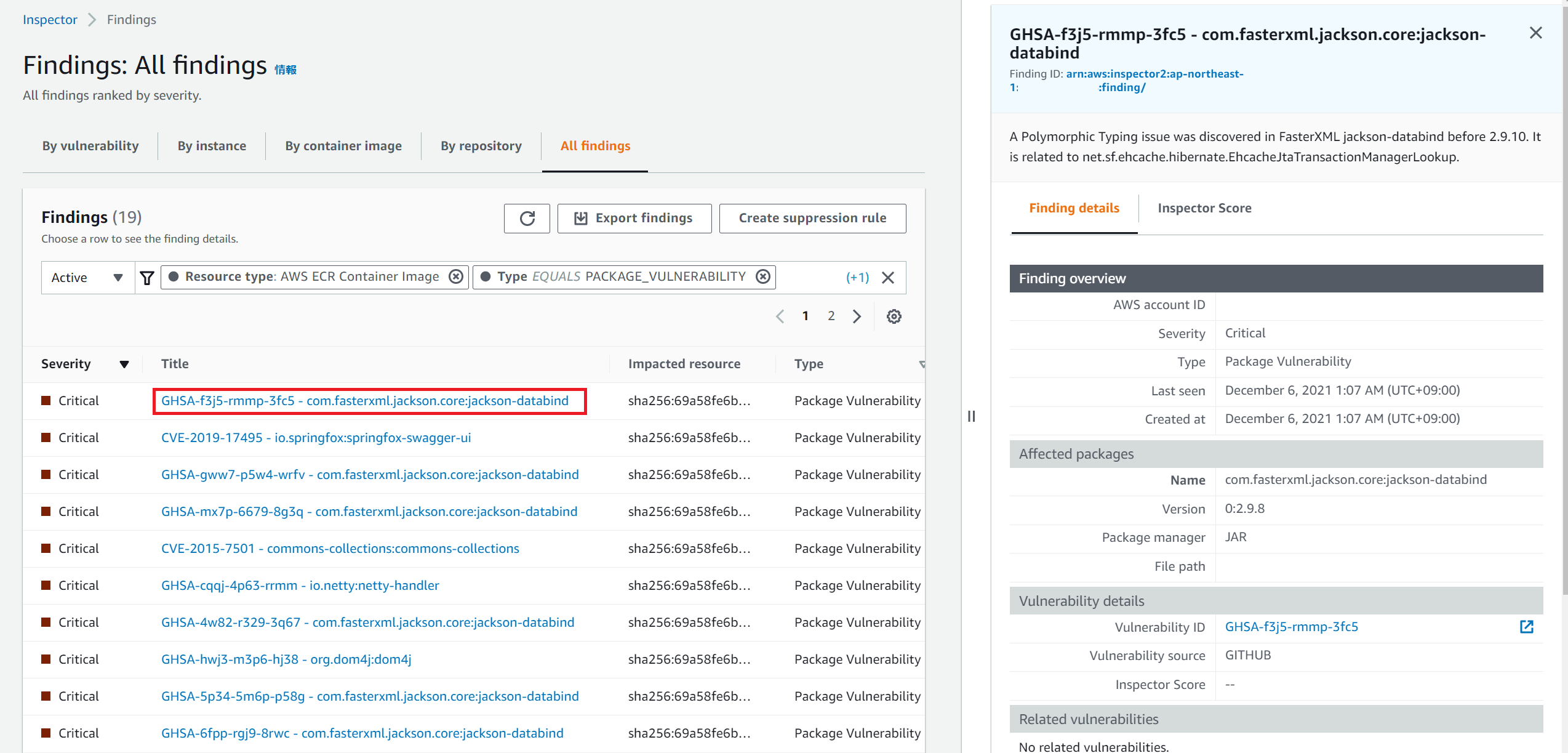

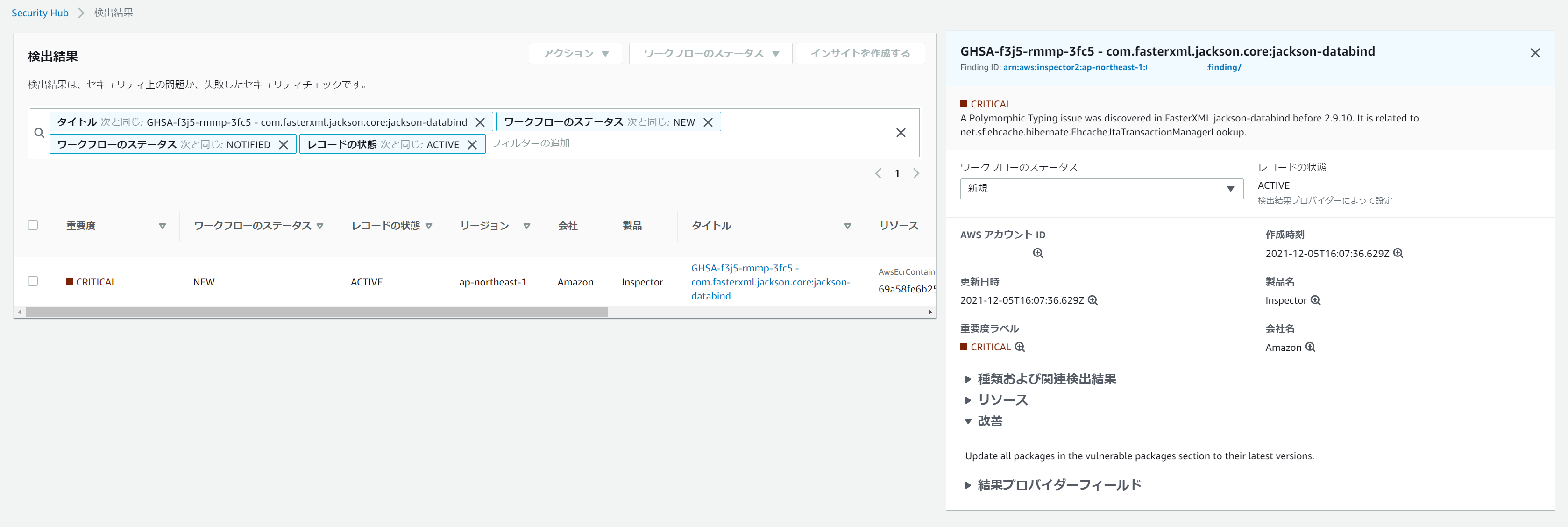

All Findings から Critical な脆弱性の1つを確認します。Java で JSON を処理するためのライブラリである Jackson の脆弱性を検知しています。基本スキャンではこのようなプログラミング言語パッケージの脆弱性は検知できません。

Security Hub にも結果が連携されていました。

拡張スキャンは有料ではありますが、プログラミング言語パッケージの脆弱性の検知や、自動連続スキャンの実行など充実した機能が備わっています。基本スキャンとの併用はできないものの、そのメリットは十分に感じることができたので積極的に使っていこうと思います。

追記: 既存のイメージに拡張スキャンが実行されるか

拡張スキャンを有効化した際に、既存のリポジトリに格納されている一部のイメージも初回のスキャンが実行されることに気づきました。

検証した限りでは

- リポジトリが連続スキャンの対象となっている

- Push されてから30日以内のイメージである

という条件を満たせば格納済みのイメージに対しても初回のスキャンが実行されるようです。

公式ドキュメント

以上です。

参考になれば幸いです。