AWSエバンジェリストシリーズの特別編でIAM Roles Anywhereのハンズオンに参加したときに、OpenSSLやら証明書やら使用したので非常に勉強になりました。

ハンズオンの後に色々調べてみたので、個人的なメモとして残しておきます。

IAM Roles Anywhereとは

本筋とは外れるので詳細は調べていただくとして、IAM Roles Anywhereについてザクっと説明しておきます

-

オンプレ機器からAWSのサービスを使う時に、IAMロールによるアクセス制御ができるサービス

-

IAM Roles Anywhereは主に、以下の2つのコンポーネントから成り立つ

- 信頼アンカー:オンプレとAWSの間の信頼関係

- 認証局の証明書を登録する

- プロファイル:オンプレ機器に与える権限設定

- IAMロール、管理ポリシー、インラインポリシーなどを使うことでAWSサービスへのアクセス制御を実施

- 信頼アンカー:オンプレとAWSの間の信頼関係

-

公開鍵基盤(PKI)をベースとし、証明書を発行する認証局(CA)とAWSの間で信頼関係を確立する

-

以下のようなユースケースに最適(ブログ記事から抜粋)

- オンプレミスのデータを Amazon Simple Storage Service (Amazon S3) にバックアップする

- オンプレミスの Kubernetes ワークロードに対して、Amazon DynamoDB や Amazon Simple Queue Service (Amazon SQS) などのネイティブ AWS サービスへのアクセスを提供する

- AWS Secrets Manager に保存されているシークレットに対して AWS 外部のワークロードからアクセスする

- オンプレミスのソースから AWS Security Hub にセキュリティ検出結果を送信する

- ハイブリッドワークロードが段階的にマイグレーションしていく過程で AWS サービスにアクセスできるようにする

ハンズオン記事の紹介と前準備

今回のAWSエバンジェリストシリーズで使用したハンズオンの題材はのんぴさんの記事です

このハンズオンの流れはザクっと以下のような感じです

- EC2インスタンス(cloud9)をオンプレ機器に見立てて、OpenSSLを使って自己証明書を作成

- 作成した証明書を使って、IAM Roles Anywhereと信頼関係を結ぶ

- IAM Roles Anywhereで設定したIAMロールの権限を、インスタンスが使えるようになっているか確認

ハンズオンを始める前にやること

cloud9を使う前提で、ハンズオンを始める前にやっておくべき準備を書いておきます

-

cloud9を起動

OSはAmazon Linux 2がいいでしょう -

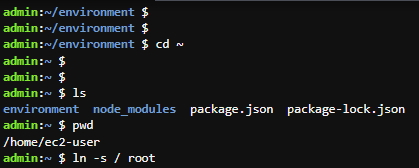

以下のコマンドを実行

cloud9ではルートディレクトリを直接表示することができないため、シンボリックリンクを作成しておく必要があります

$ cd ~

$ ln -s / root

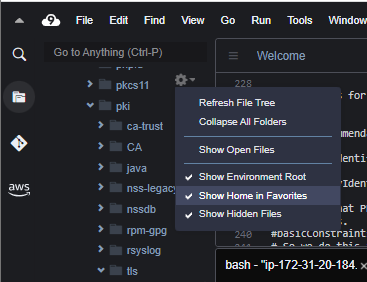

- ホームディレクトリを表示させる

~/environmentのディレクトリしか表示されない場合は、以下のように「Show Home in Favorites」にチェックを入れます

チェックを入れると/home/ec2-user(ホームディレクトリ)が表示されます

関連する技術要素についての勉強メモ

ハンズオンを進めるうえで、自分なりによくわからない技術要素について調べてみたのでまとめておきます

※ビギナーな技術領域なので誤りがあるかもしれません。もし誤りに気づいたらご指摘いただけると幸いです。

OpenSSLとは

-

TLS通信を確立させるために必要な作業ができるようになるOSS

- Windows、Linux、その他アプライアンス製品で利用可能

-

秘密鍵やCSR、証明書を作成したり、暗号化・複合化をしたりする

認証局

-

TLS通信ではサーバー証明書とクライアント証明書を使用することで認証を行う

- サーバー証明書、クライアント証明書あわせて「電子証明書」という

-

電子証明書を発行する機関のことを認証局という

-

パブリック認証局、プライベート認証局の2種類がある

- パブリック認証局は厳しい審査を受けて認定を受けることができ、信頼性の高い証明書を発行できる

- プライベート認証局は、誰でも簡単に証明書を作成できる代わりに信頼性が低い

パブリック認証局

-

厳しい審査に合格した事業者によって運営されている認証局

-

例えば以下のような機関や事業者がいる

-

電子認証登記所

-

日本電子認証

-

公的個人認証サービス都道府県認証局

-

帝国データバンク

-

-

プライベート認証局

-

別名「プライベートCA」、「オレオレ認証局」

-

第三者機関による認証を受けずに、自由&安価に開設できる認証局

-

一部端末の認証をするだけなど、限定的な証明に限って使われる

-

ハンズオンでは、まずプライベート認証局の構築を行い、その後認証局を使用してサーバー証明書を発行する手順になっている

CSR(Certificate Signing Request)

-

公開鍵証明書を作成するために必要なメッセージのこと

- 中身は証明書発行に必要なメタデータ的なもの(以下に一部例を記載)

-

申請する団体(会社)の公開鍵

-

組織名

-

所在地

-

URL(サーバのアドレス)

-

- 中身は証明書発行に必要なメタデータ的なもの(以下に一部例を記載)

-

認証局にCSRを渡し、認証局がCSRに署名をすることでサーバー証明書を発行できる

- CSRがないと証明書は発行できない

感想

SSL証明書の作成などのインフラ周りは知らなくても十分開発ができる世界になっていますが、個人的には知っておいて損はないと思っています

ハンズオンの時も「インフラの知識は汎用性が高いからコスパがいい」という話が出ましたが、まさにその通りだと思います

モダンな開発なんて目じゃないです

(でも憧れはあるし勉強したい)