サイバー攻撃の被害が発覚した際、メモリダンプを取得しておくことは非常に有意義である。

侵害された端末上では不正プログラムが動作している可能性が高く、物理メモリの情報から、ユーザの挙動、攻撃の痕跡、プログラムそのものなどを発見することができる。

本記事ではWindows10でメモリダンプを取得するためのツールを紹介する。

Windows10のメモリダンプの課題

Windows10ではCredential Guardという機能が新たに実装されている。

Credential Guardの解説はAtmarkITの下記の記事がわかりやすかったため参照のこと。

認証情報を守るWindows 10の「Credential Guard」

Pass the hashなどの攻撃から守るために非常に有意義な実装であるが、この実装により従来Windows7等で使われていたメモリダンプツールの使用時にBSoDが発生するようになる。

Windows10で利用可能なメモリダンプツール3点

情報のソース元としてSANS DFIR Summit にて Jason Hale氏が公開した情報を利用させて頂いています。

https://www.dfrws.org/sites/default/files/session-files/pres_virtualization-based_security_-_a_forensics_perspective.pdf

メモリダンプの前提

ツール取得前の前提であるが、メモリは揮発性であるため電源をシャットダウンすると不正な動作や痕跡も消えてしまう。

そのため、被疑端末のメモリダンプを取得する際は、シャットダウン前に取得することを強く推奨する。

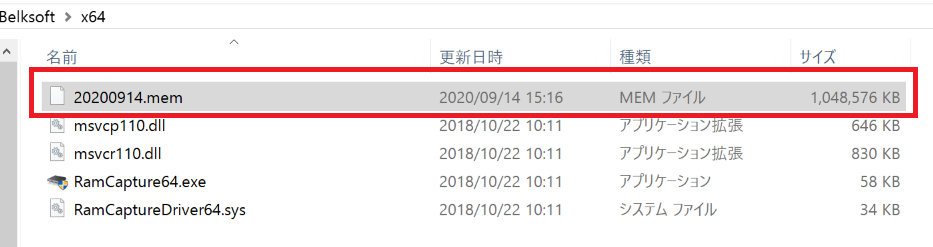

また、完全メモリを取得する場合、メモリサイズと同等のファイルサイズで取得されるため、事前に十分な空き容量が確保できているか確認することも必須である。

memory dump tool 3選

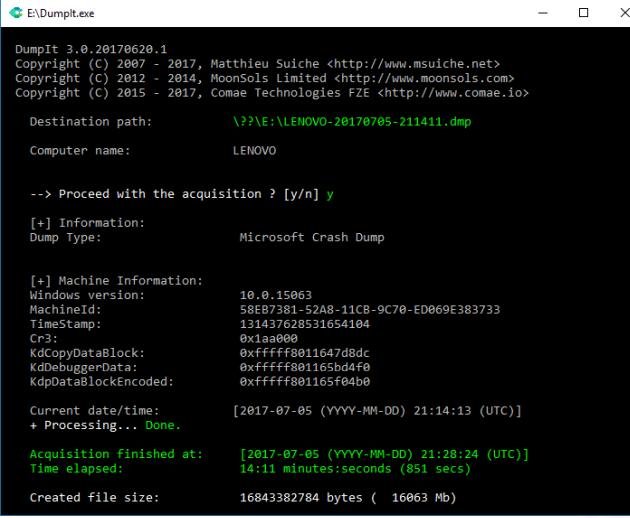

1.DumpIt v3.0.20170620

メモリダンプツールの定番DumpItのWindows10対応版である。

ただし2020/9/15現在インターネット上で検索しても本バージョンを見つけることができなかった。

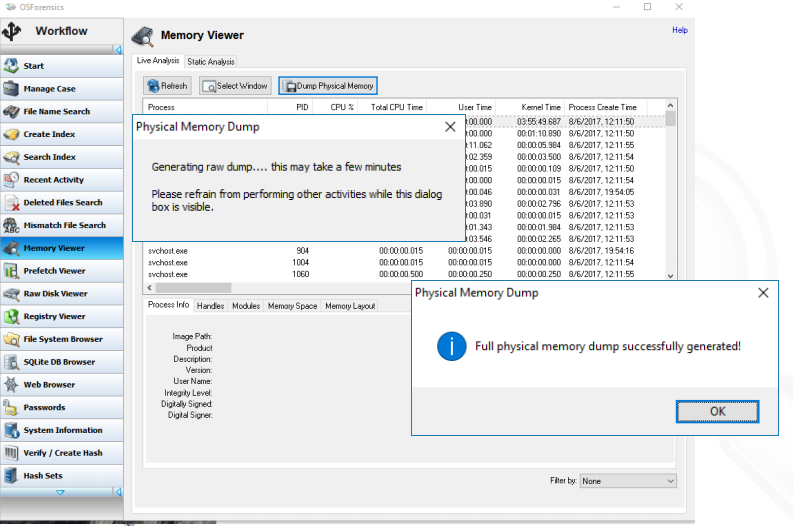

2.osforensics v5.1.1001

私は未検証であるため詳細は割愛するが、ファイルサイズが300Mを超えている点がやや懸念ではある。

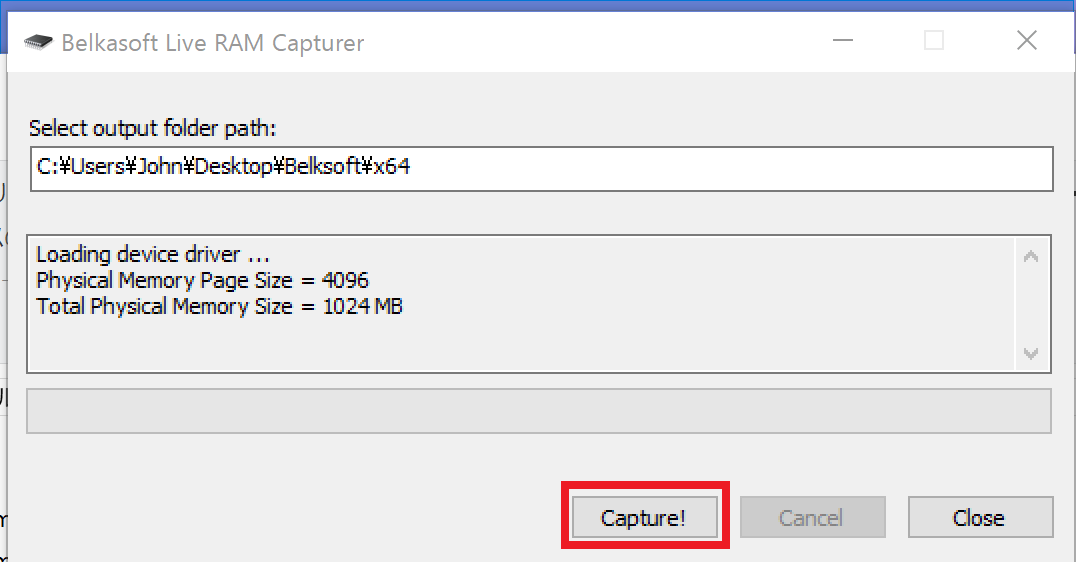

3.Berksoft

ユーザ登録することで下記のサイトよりダウンロード可能。

https://belkasoft.com/ram-capturer

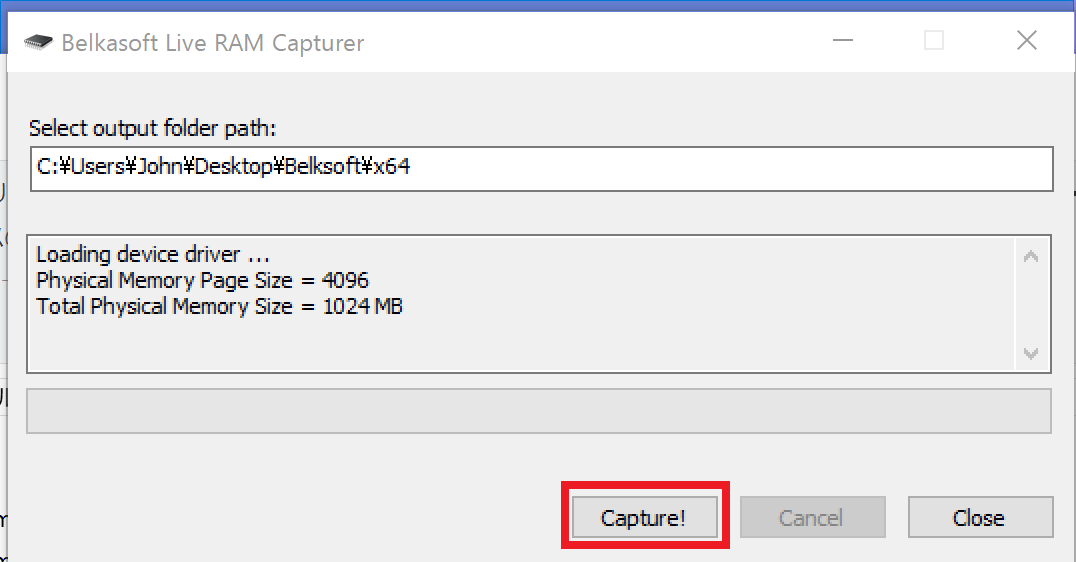

UIが大変シンプルで分かりやすく、必要要件を満たしている。

今回は本ツールを検証したため、使用方法の流れを記載する。

Belksoftの利用手順

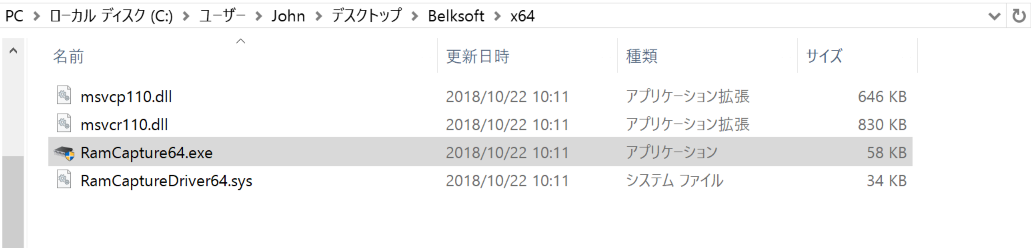

1.OSに合わせてx86(32bit)およびx64(64bit)を選択

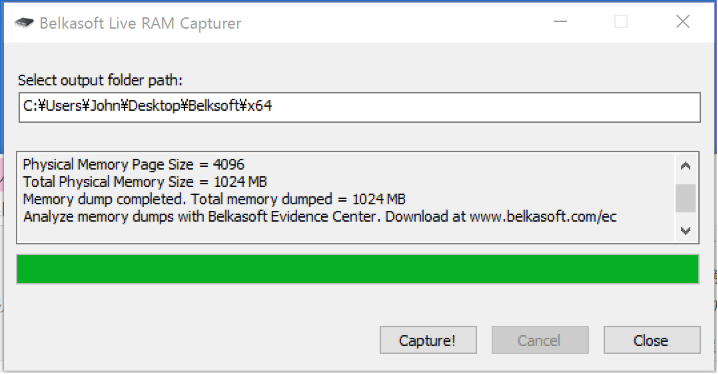

4.完了を待つ(Memory dump completed. と表示されたことを確認する)

以上、どなたかの役に立てば幸いです。

修正点などありましたらコメントお願いいたします!