PE解析ツールの1種であるPPEE(Puppy)について紹介します。

従来はpestudioを愛用していましたが、無償版の場合見れる機能がかなり削減されてしまったため、(ライセンス買っておらず申し訳ない気持ち。。。)Puppyに移行しました。

シンプルで非常に使いやすく、さらにプラグインを追加することで応用的利用も可能ということで、

初学者から熟練者まで使えるツールだと感じました。

インストール

下記のサイトよりインストールし、展開することで利用開始できます。

https://www.mzrst.com/

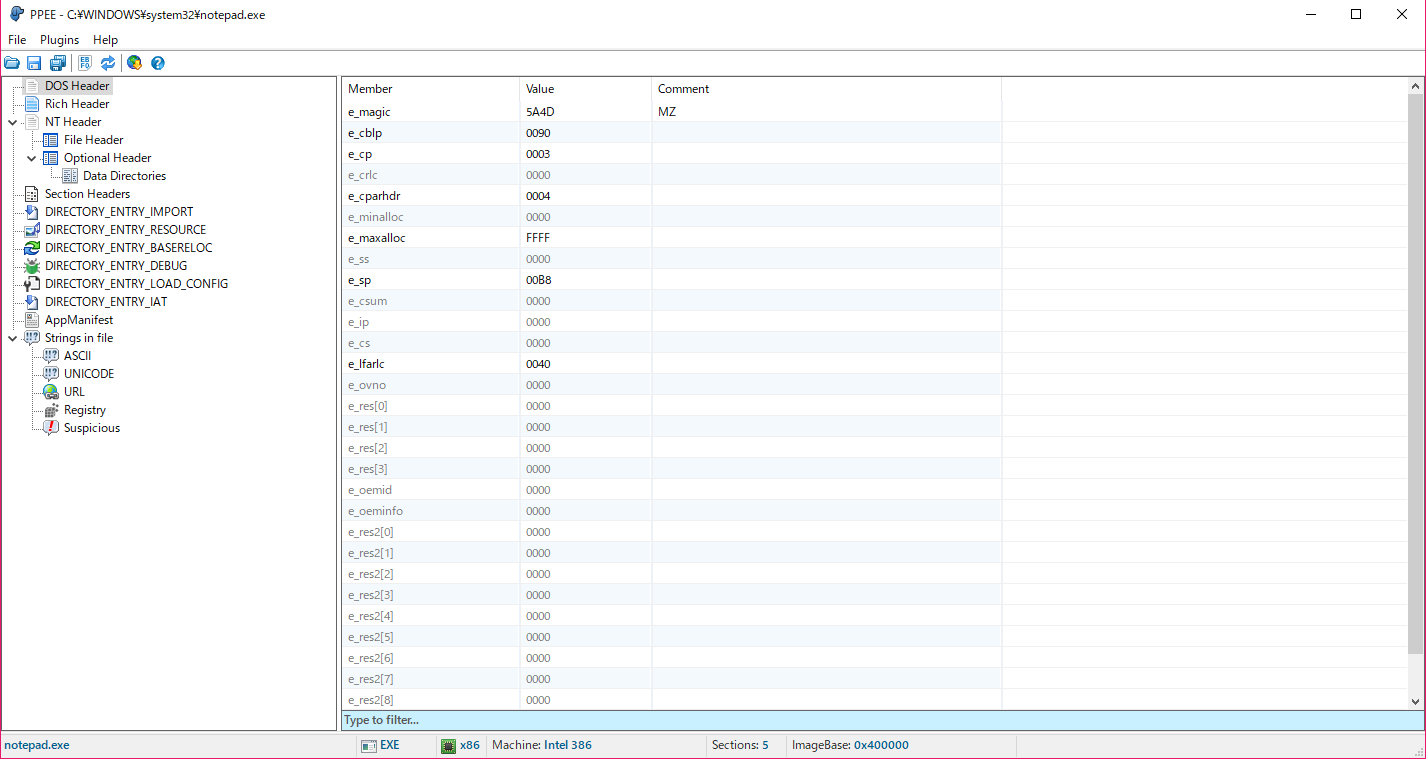

画面構成

exeを実行して、ファイルをドラックアンドドロップすることで解析結果が表示されます。

DOSheader(マジックナンバー確認)、Rich Header(攻撃者のヒントあるかも)も見れますし、

あとファイル内のStringも出してくれるので、表層解析である程度通信先が見えたりする可能性もあります。(鵜呑みにするのはNGですが)

プラグインの紹介

デフォルトで用意されている便利なプラグインが2つありますので紹介します。

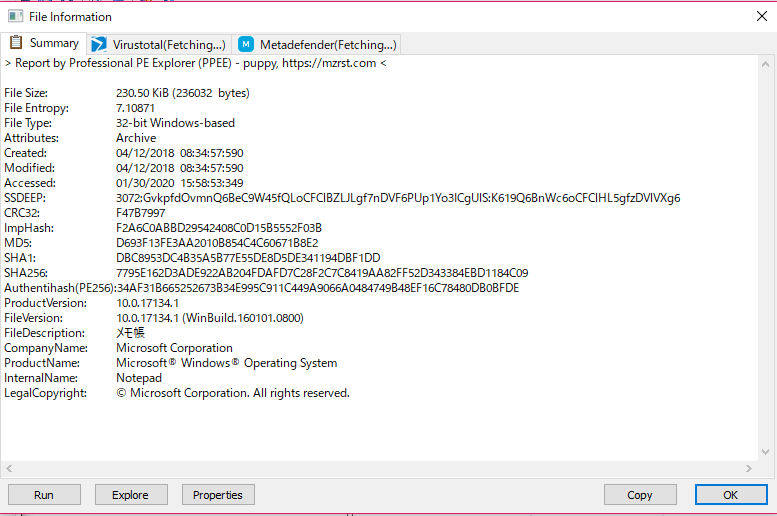

1.File Information

便利な点として下記があるかなと思います。

1)ファイルのハッシュはもちろんfuzzyhash(SSDEEP,Imphash)、ファイルのエントロピーも表示される

FuzzyHashについては過去記事を参照ください。

https://qiita.com/harapeco_nya/items/57906207c066f7d6d658

2)VirustotalやMetadefenderの照合も行ってくれる

3)テキストのエクスポートも可能

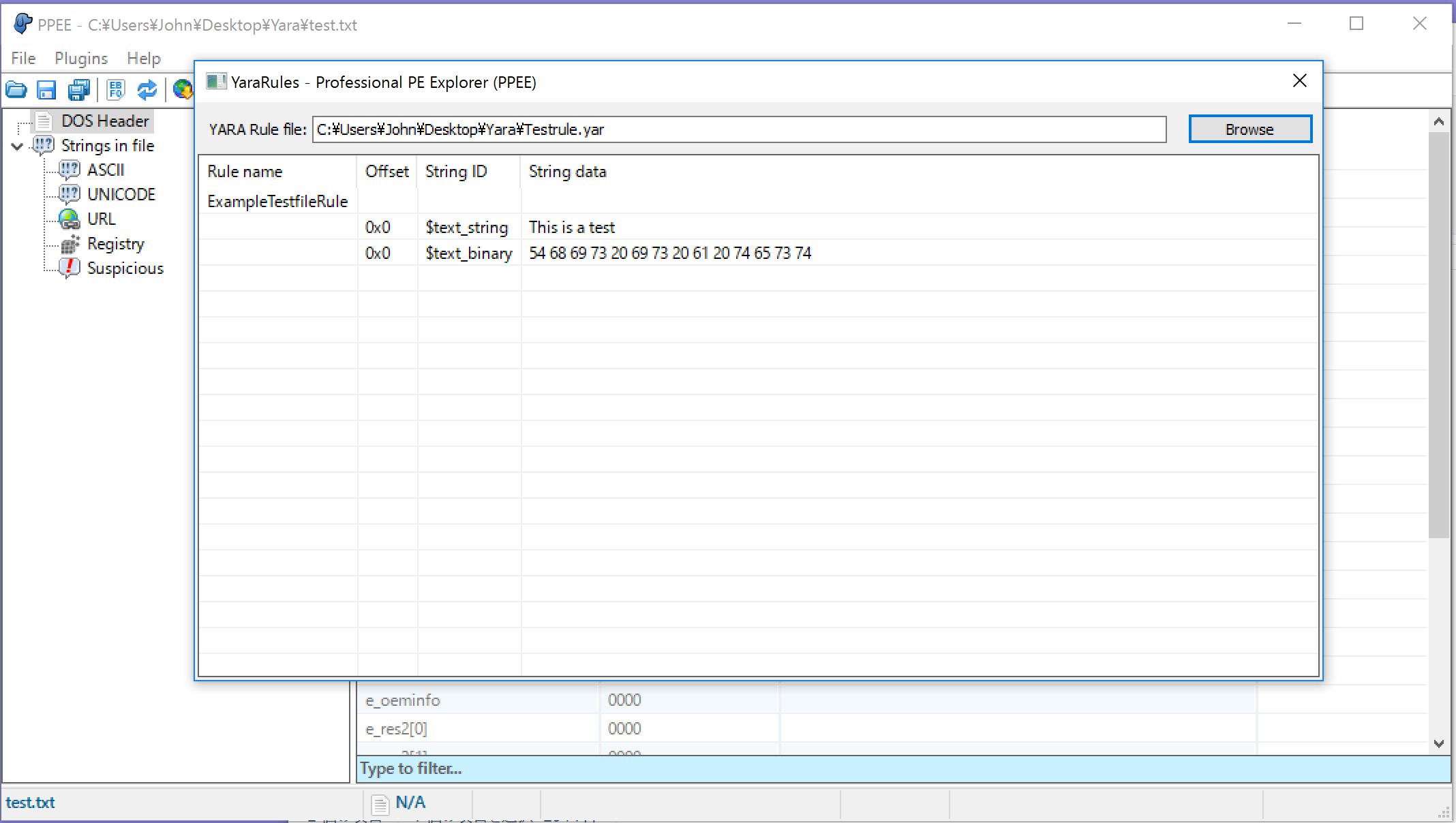

2.Yara Plugin

Plugins>YaraPlugin より利用可能です。

マルウェア解析をするにあたってYaraは使う機会が多いかと思うので、プラグインで使えるのは非常にありがたいと思います…!

実際にサンプルファイルで検証を行いました。

今回作成したファイルについては下記の記事を参照しています。

https://qiita.com/yifey/items/473b6bc9baae46738925

検証内容

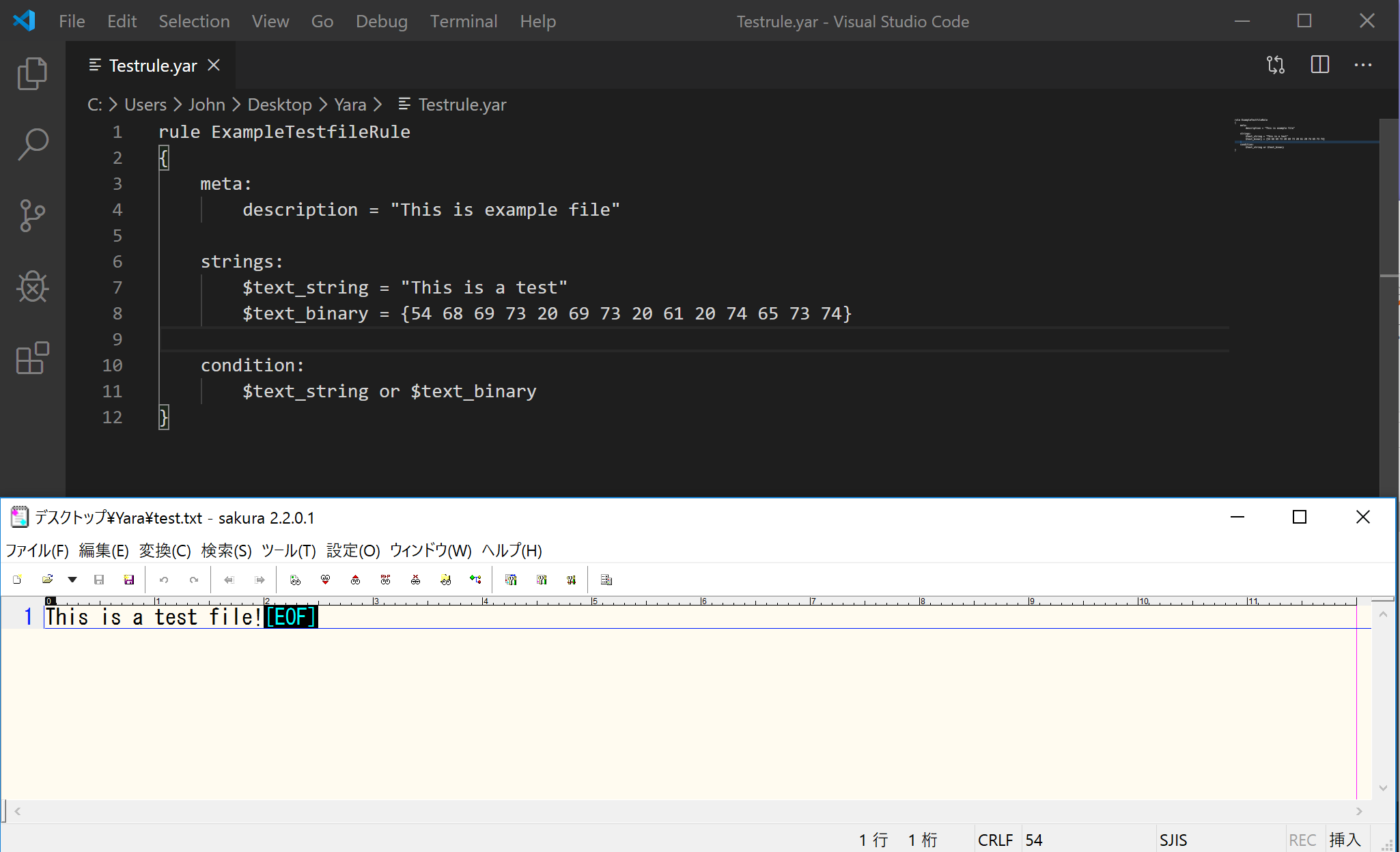

1)検証に必要なファイルを作成

・検証用のテキストファイル(画像下)

・Yaraスキャン用のYaraファイル(画像上)

2)Yaraスキャンの実行

ドラックアンドドロップでスキャンしたいファイルを解析し、

YaraPluginの「Yara Rule File」にYaraファイルをアップロードする。