問題

解いてみた

問題のファイルを見てみます。

今回もWebのログとDBのログです。

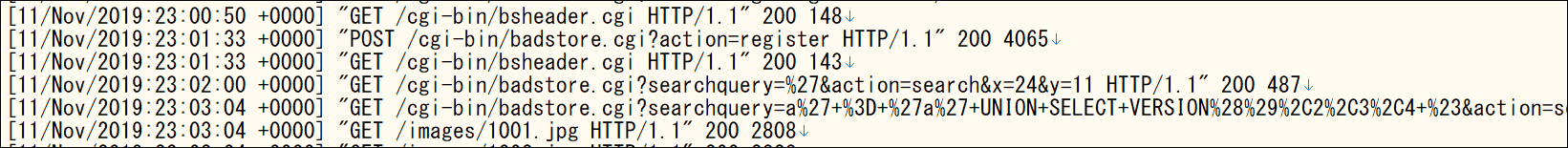

Webのログを見てみたところさっきのログと一緒っぽいです。

攻撃のGETの少し前にPOSTがあってそのパラメータを見るとaction=registerと書かれていて、ユーザ登録した感じがありますよね。

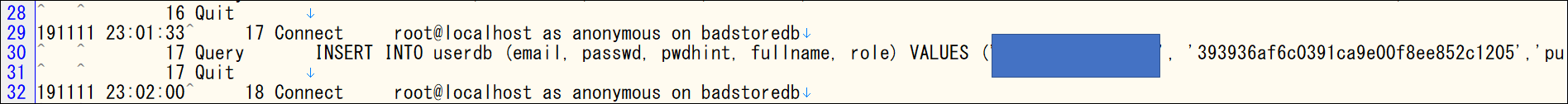

11/Nov/2019:23:01:33のところをDBログで見てみます。

ユーザ名はemailということのようなのでマスクしておきます。

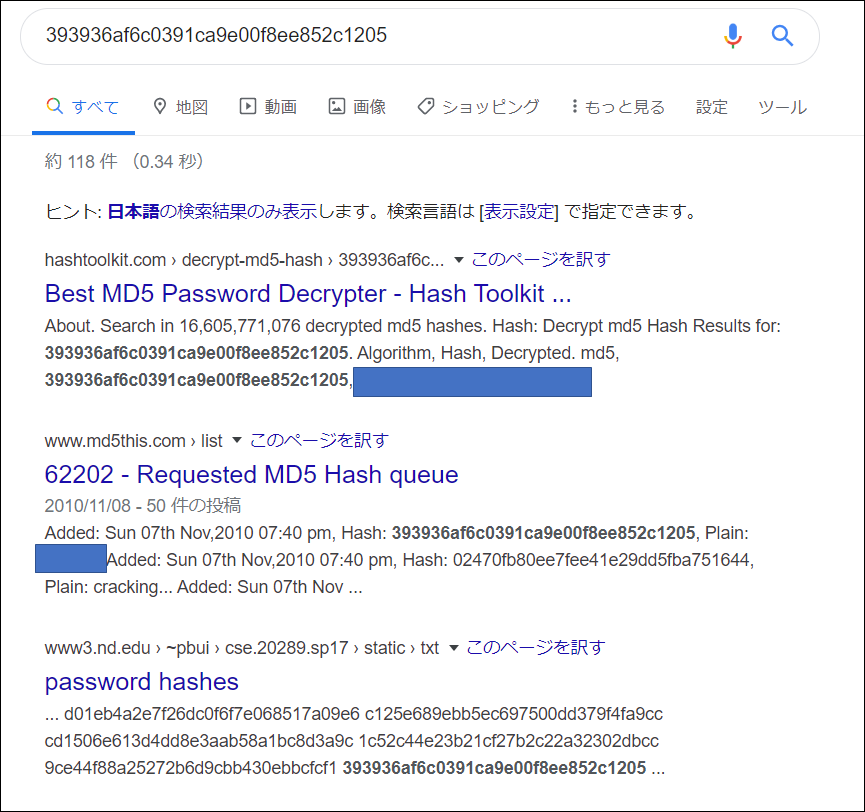

パスワードのところにはものすごく強固なパスワードだなと思ったりもしましたが、これはハッシュ値ですよね?

基本的にハッシュ値は戻せないはずですが、ある程度の一覧はあったりします。

ハッシュ値でそのままGoogle検索します。

ありました。

これが答えです。

と思ったら違った。

問題文を再度確認する。

[フラグ]

[account name]-[password]

例: 仙台太郎-qwerty

アカウントネームってなに?

メールアドレスではないのか。

例が全角の名前になってるからメールではなくて普通にユーザの名前ということか。

このfullnameの項目がアカウントネームっぽい。

これを入力してみると正解でした。