はじめに

本記事は、OpenAM/OpenIGを使用したシングルサインオン環境の構築という記事から続く関連記事の一部です

OpenAMでは、組込ユーザデータストアというものが用意されており、新しいユーザアカウントを作成したりすると、実体としてこのデータストアに情報が書き込まれる。

検証段階ではこの組込ユーザデータストアで問題ないのだが、実際のユーザ環境だと認証先としてActiveDirectoryやOpenLDAPを使用したいことが多々あると思う。もちろん検証段階でもそういった要望は少なくないはず。

というわけで、本記事ではOpenAMとActiveDirectoryの連携を目指す。

ADに限って説明をするが、別のデータストアでもやり方は変わらないので、方法は流用可能なはず。

ちなみにAD連携をやっておくと、デスクトップSSOという便利機能が割と簡単に実現できちゃいます。(きっとそのうち記事にする)

前提

- OpenAMがインストールされているサーバはCentOS7.3を想定

- OpenAMは無料で手に入るv13.0を使用

環境

-

OpenAM

- サーバOS: CentOS7.3

- ホスト名: sso.test.local

- IPアドレス: 172.16.1.130

- JDK Ver: 1.8.0_111

- Tomcat Ver: 8.0.39

- OpenAM Ver: 13.0.0

-

Active Directory

- サーバOS: Windows Server 2012 R2

- ドメイン機能レベル/フォレスト機能レベル: 2012R2

目標

OpenAMのユーザデータストアとしてActiveDirectoryを追加する

実作業

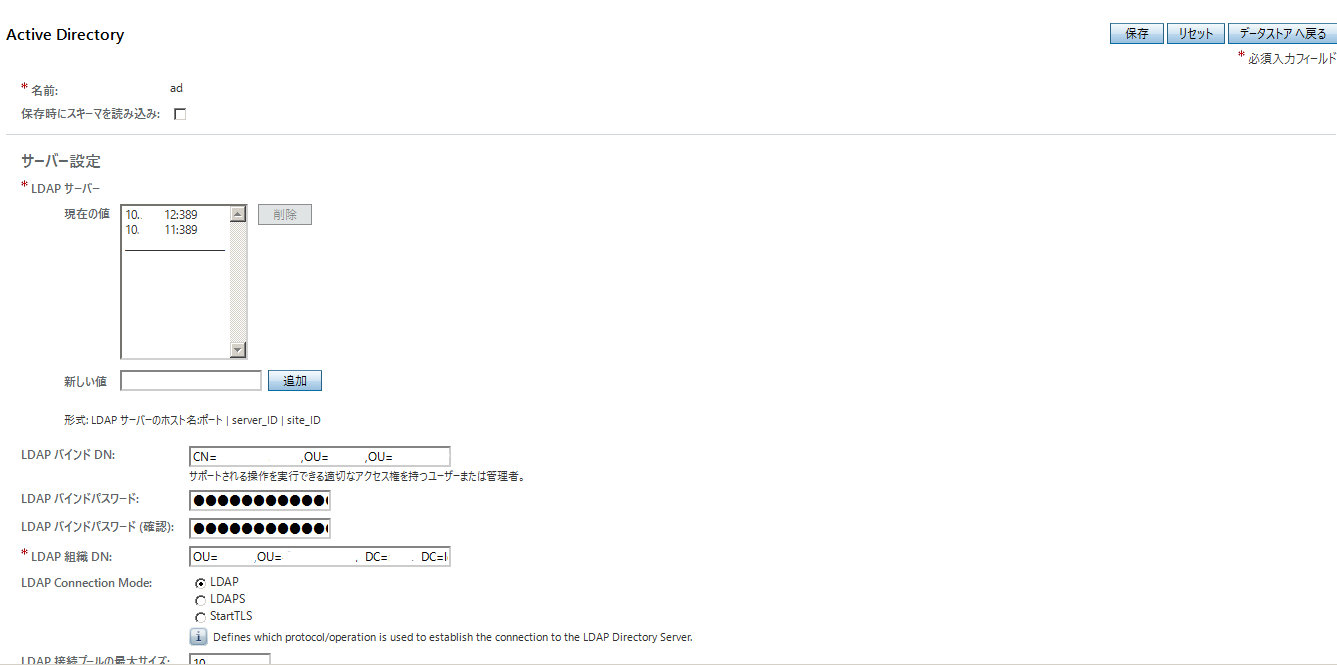

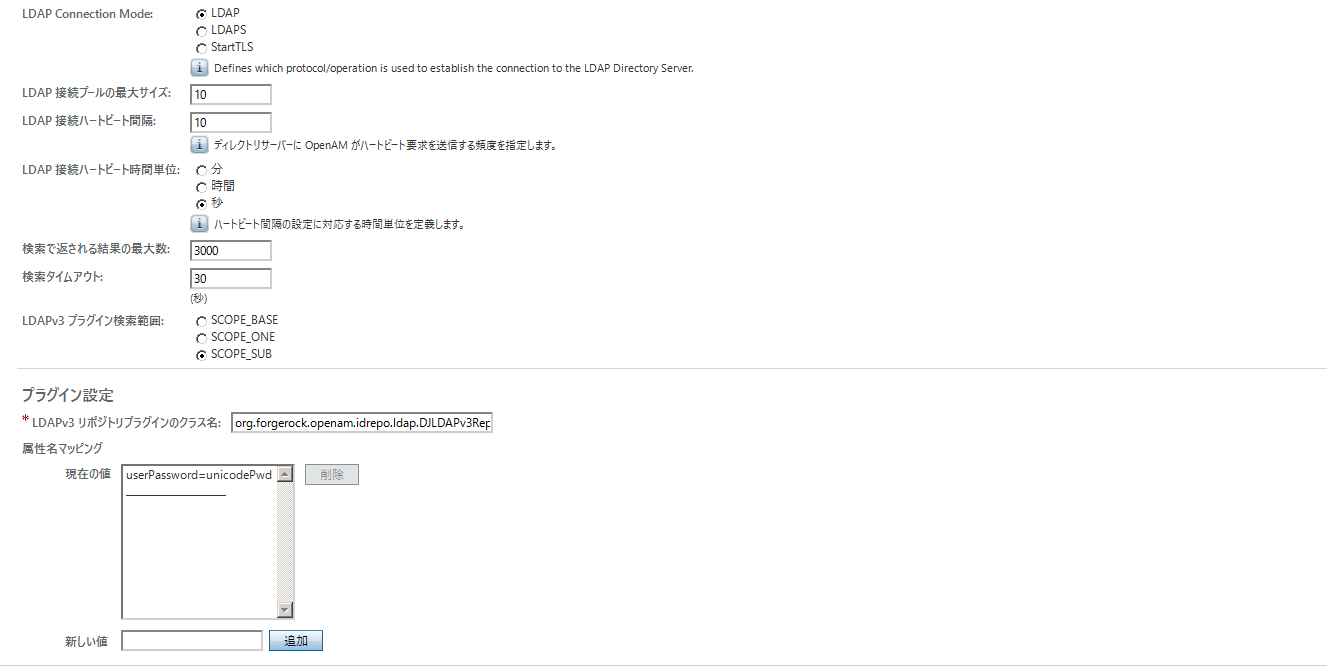

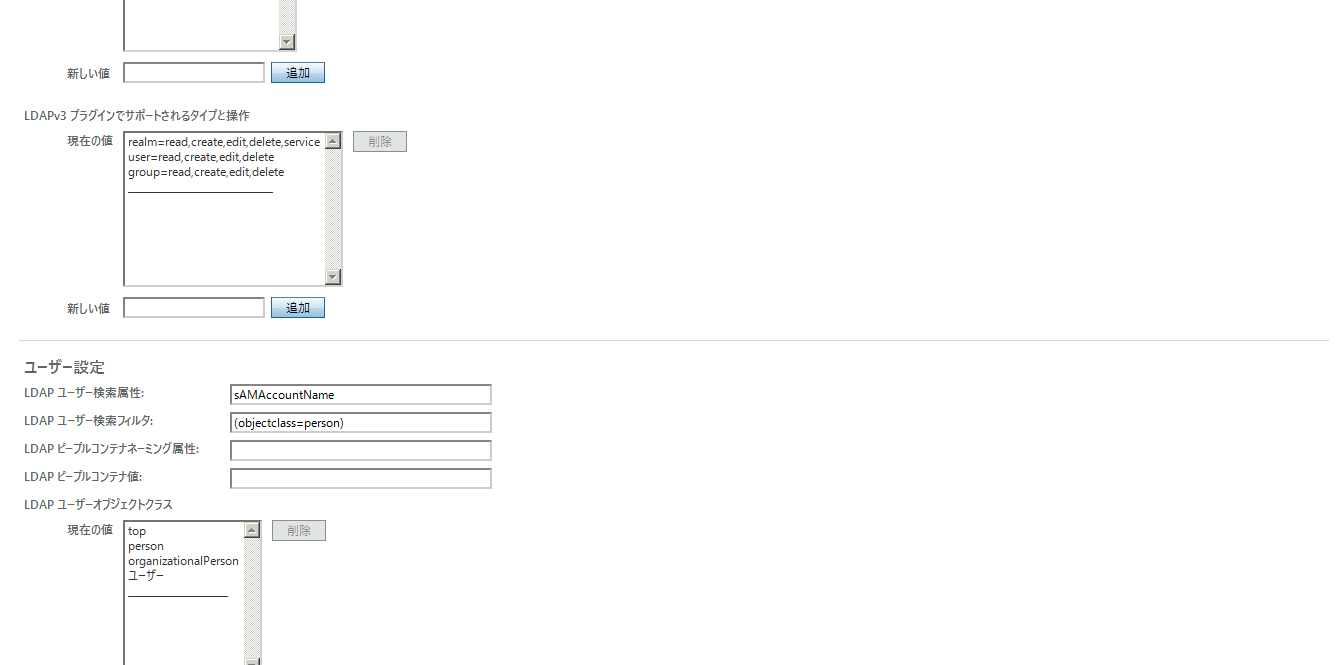

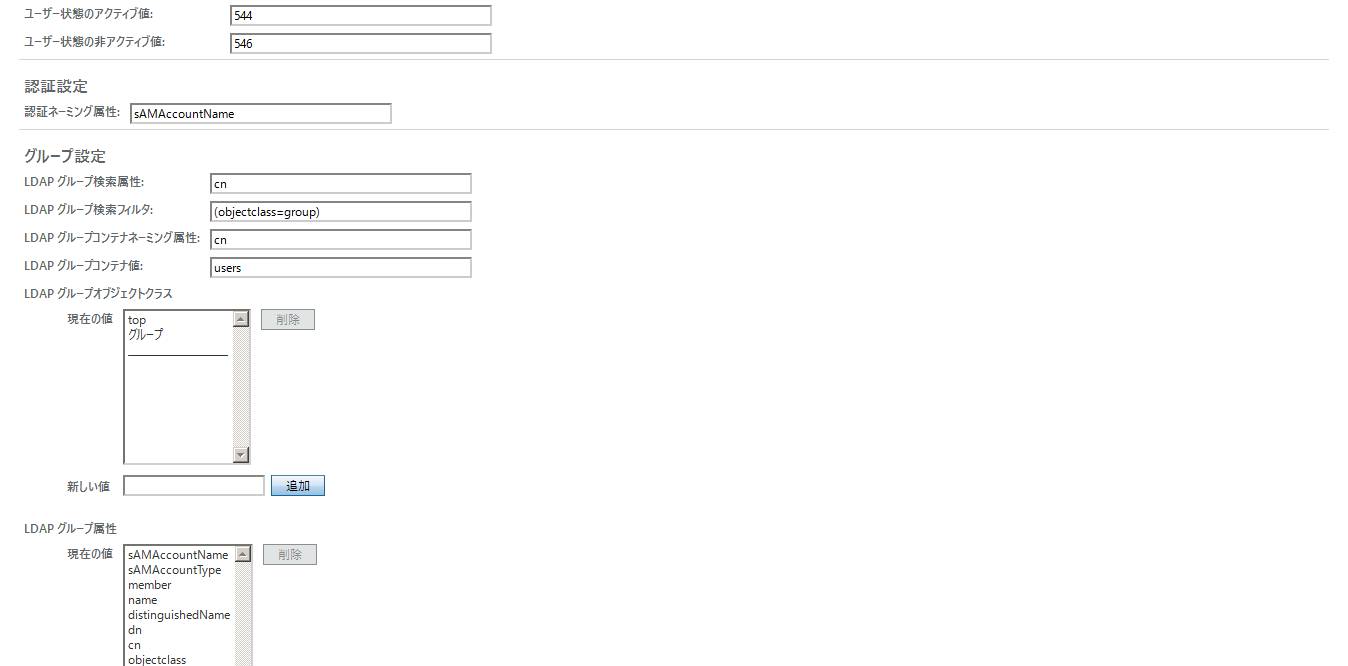

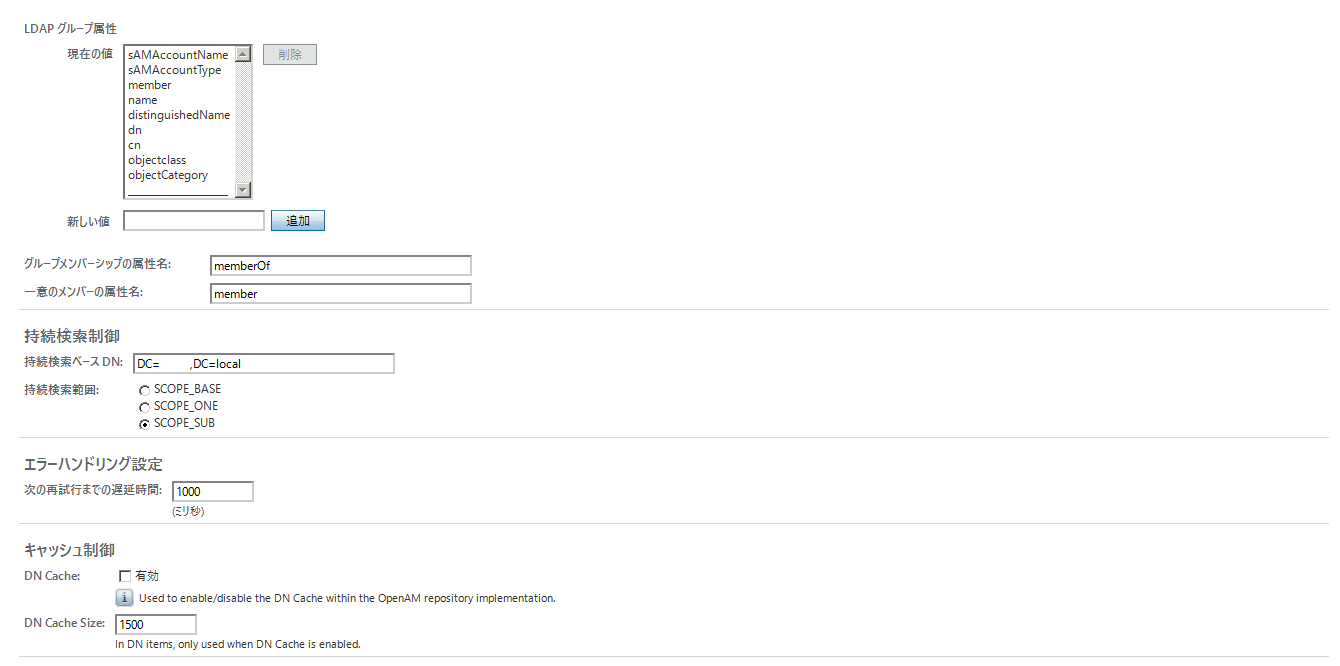

WebブラウザからOpenAMの管理画面を開き、Top Level Realm => Data Stores => 新規 を実行し、名前には任意のデータストア名を指定し、タイプとして

Active Directoryを選択。次へ。色々と設定する項目があるが、最低限以下を変更すればOKなはず。参考程度に画像も載せておく。DNなどは隠しているが、どんな感じか雰囲気はわかるはず。全部設定し終わったらページ右上の

終了をクリック。

- LDAPサーバー: ADのIPアドレスあるいはホスト名とポート番号(389)

- LDAPバインドDN: LDAP SearchをかけるユーザのDN (ADであれば検索だけなら一般ユーザ権限でOK)

- LDAPバインドパスワード: 上記バインドユーザのパスワード

- LDAP組織DN: ベースDNのことだと思う。指定したDNをベースに検索をかける。パスのルートだと思えば良い。

- LDAP Connection Mode: 基本的にはLDAPで良いが、OpenLDAPとかをLDAPSで構築している場合は適宜変更する必要がある。

- LDAPユーザー検索属性: sAMAccountName

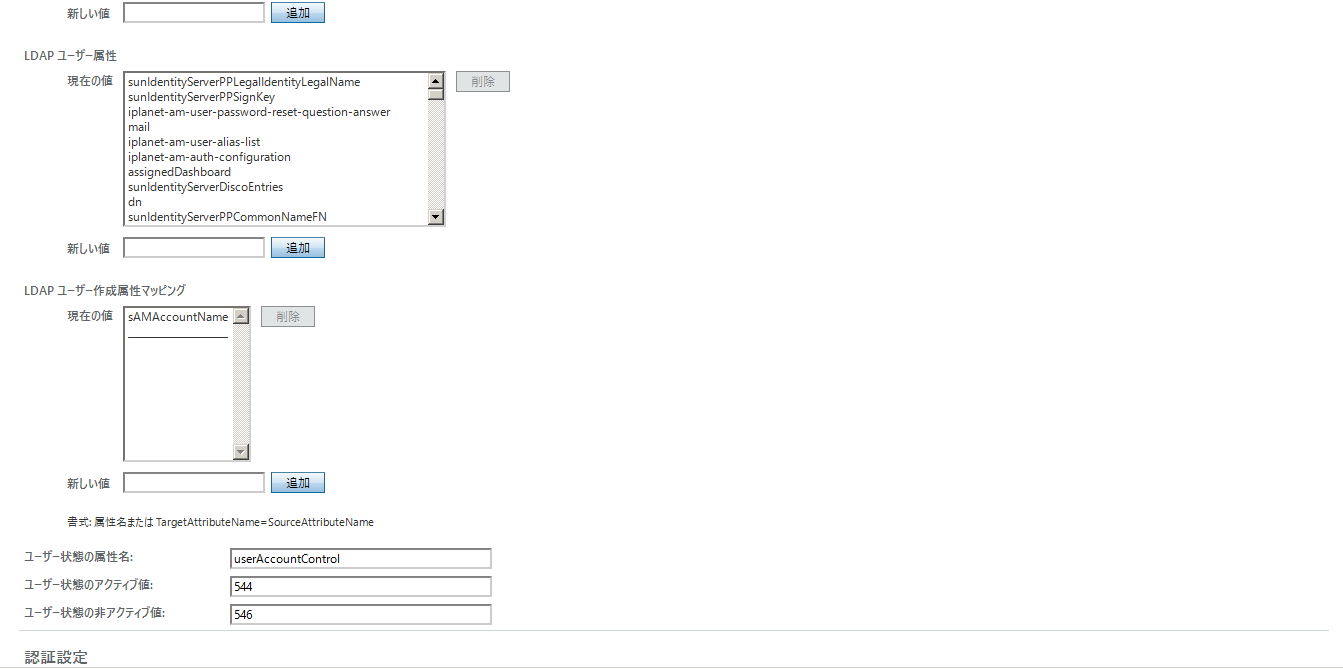

- 認証ネーミング属性: sAMAccountName

- グループメンバーシップの属性名: memberOf

- 持続検索ベースDN: LDAP組織DNに同じ

動作確認

WebブラウザからOpenAMの管理画面を開き、Top Level Realm => Subjects を実行。この画面ではユーザデータストア内のユーザーアカウントが全て表示される。

そのため、この画面でAD上のユーザアカウントが表示されていれば動作としてはOK。あとはADのユーザアカウントを使って、OpenAMにログインできるかを確認する。

小ネタ

AD上にはユーザアカウントが1000個あるはずなのに、Subjectsでは100個しか表示されない!

デフォルトではLDAP Searchの結果に数に上限が設けられている。

Top Level Realm => Configuration => コンソール => 管理 => 検索で返される結果の最大数 の値を変更すればSubjectsにきちんと表示されるはず。

ただし、注意書きで書いてある通り、あまりにも大きな数を指定していると問題ありそうなのでほどほどに。

あくまでSubjectsの結果に表示されないだけで、ログイン自体は正常に出来るので、正直あまり気にしなくて良い。

オプション

ADの属性をOpenIG側で参照するには?

OpenAMとOpenIGを連携させる場合、普通に構築するとOpenIG側には認証ユーザーのユーザー名とパスワードだけが渡ってくる。

このとき、AD上の様々な属性もOpenIG側で参照したい!というときにどうするか。

以下の操作が必要になる。

- 本記事上でも述べているデータストアの設定画面上に存在する

LDAPユーザー属性で、必要とする属性を追加する。- 一般的によく使う属性は最初から存在するので一度リストを見てみて、存在しないようなら追加しよう

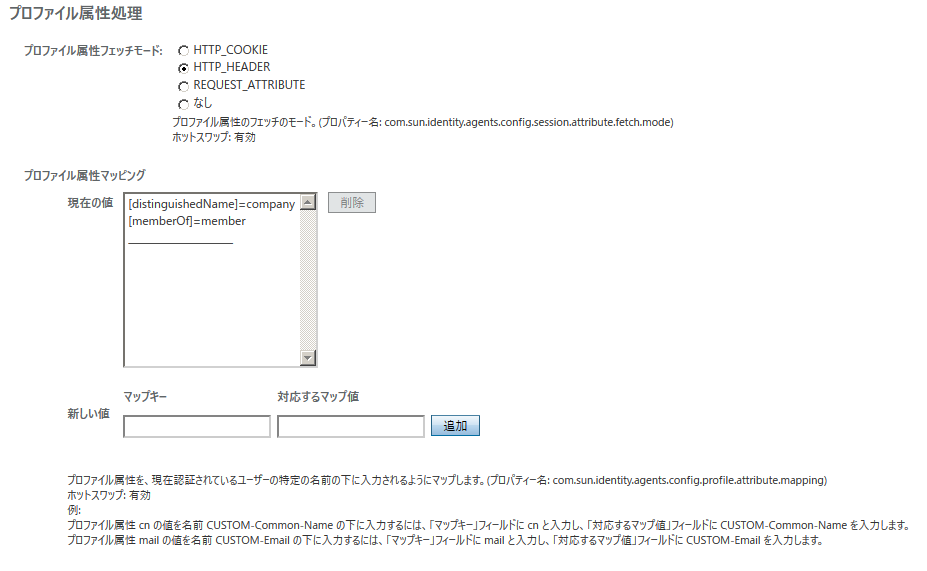

- エージェントの設定を開き、アプリケーション =>

プロファイル属性フェッチモードをなし以外のどれかに変更- 恐らくは

HTTP_COOKIEかHTTP_HEADERのどちらかを使うと思う

- 恐らくは

- プロファイル属性マッピングのマップキーにAD属性名を入力、対応するマップ値として任意の名前を入力

- 例えば、memberOf=memberで、フェッチモードでHTTP_HEADERを選んだ場合、ADのmemberOf属性がHTTPヘッダーにmemberという形で追加される

- 属性が複数ある場合、それこそmemberOfも同名の属性で複数あったりするが、その場合でもHTTPヘッダー内で同名で全て付与される

- OpenIGのルートファイルでは、request.cookies['member'][0]といった形で取得できる、複数ある場合は[1]などで取得できる

まぁOpenIGと書いたが、このやり方はOpenIGに限った話ではない。

とにかくデータストア上の何らかの属性をHTTPに何らかの形で付与して通信したい場合には全て使える。