WorkplaceとSSOとユーザプロビジョニングを構成してみました。

参考になればと思います

workplaceの登録

workplaceの登録にはworkplaceのトップページから作成できます。

ただし、ドメイン毎にテナントを持っており、他のテナントに登録されているドメインだと作成ができません。

メールアドレスを入れると、登録したメールアドレスにworkplaceからメールが届き、アカウントをアクティブ化すればテナントの最初のユーザーとして登録できます。

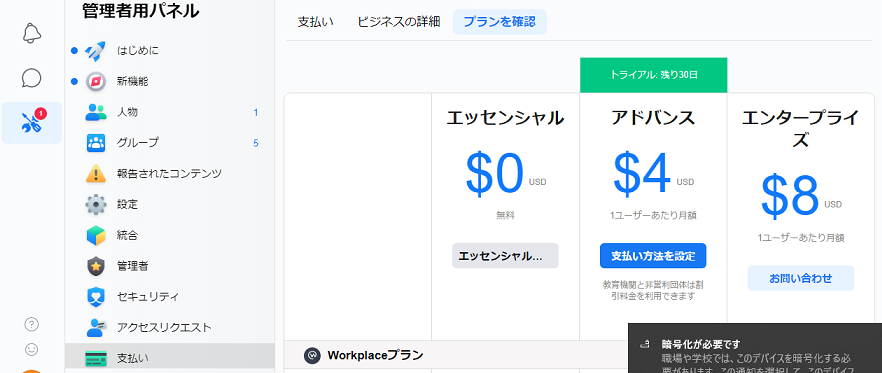

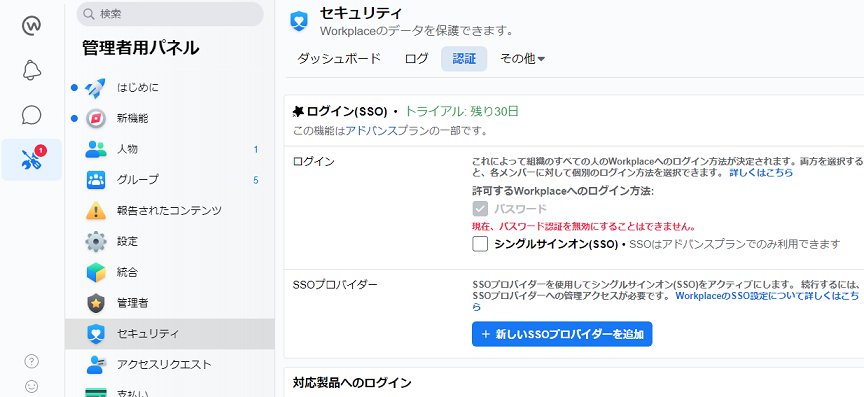

初回登録時はトライアルで30日間アドバンスモードが使用できます。

アドバンス以上でないとSSOが出来ないので注意が必要です。

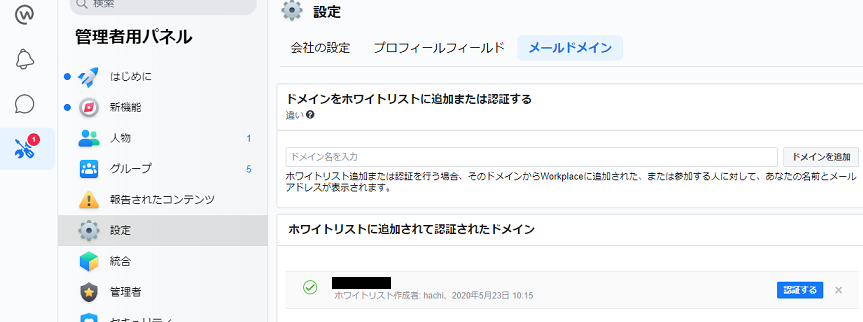

ドメインの認証

Workplaceはドメイン毎にテナントで管理されていて、ドメインの認証をすることで

ドメインの所有権を持つ形になります。(ほかのworkplaceテナントが同じドメイン名で登録できなくする)

ドメインの認証をさせないと、SSOができませんので、まずドメインの認証をおこないます。

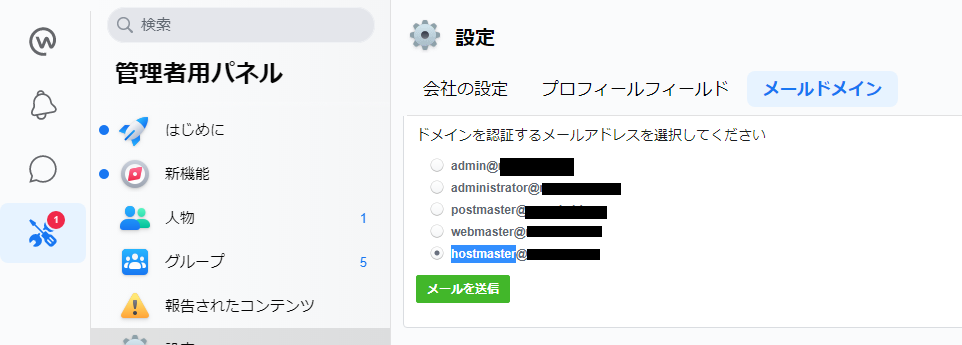

設定から[メールドメイン]を選択します。

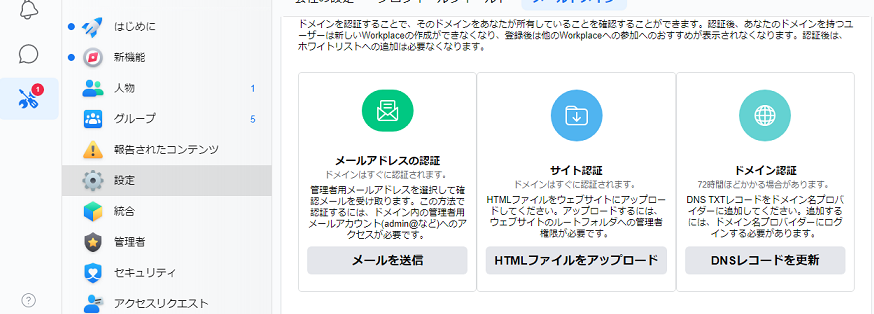

今回はメールアドレスの認証でおこなってみます。アドレスは選択式だったのでhostmasterのアドレスあてに送付しました。

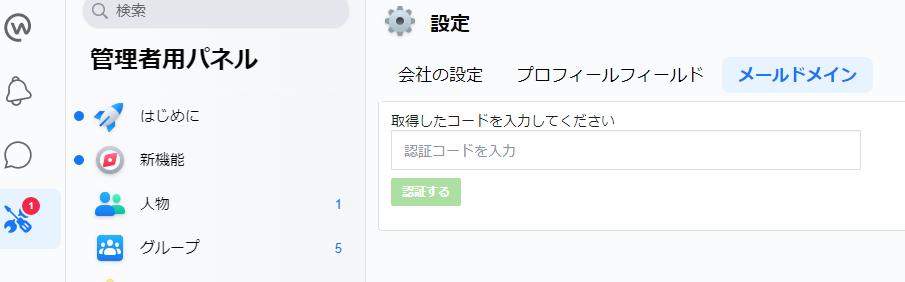

選択したメールアドレスに認証コードが届きますので、そのコードを入力すると

ドメイン認証がされます。

メールアドレスの認証がされました

SSOの設定

SSOの設定に移ります。

まずworkplaceのURLとなる会社のサブドメインを決めます。

ここでは以下のように設定してみました。

SSOの設定はセキュリティタブの認証タブから設定が出来ます。[+新しいSSOプロバイダーを追加]します

こちらの設定を埋めていきます。

AzureAD側の設定

AzureADにログインし、workplaceのアプリを登録します。

エンタープライズアプリケーションの画面で、Workplaceで検索し、[追加]をクリックします

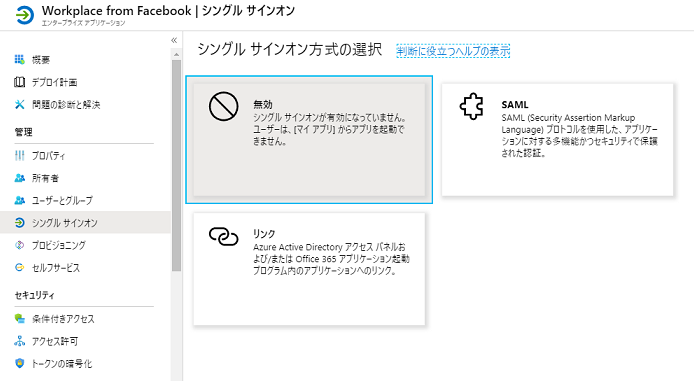

概要から[シングルサインオンの設定]をクリック

[SAML]をクリックします

識別子→workplaceのオーディエンスURLを入力

応答URL→workplaceの受信者のURLを入力

サインオンURL→ログイン用のURLを入力

それと連携にはユーザーの登録が必要ですので、アプリの画面からユーザとグループを選択し割りあてておきます。

これでAzuere側の設定が完了です。

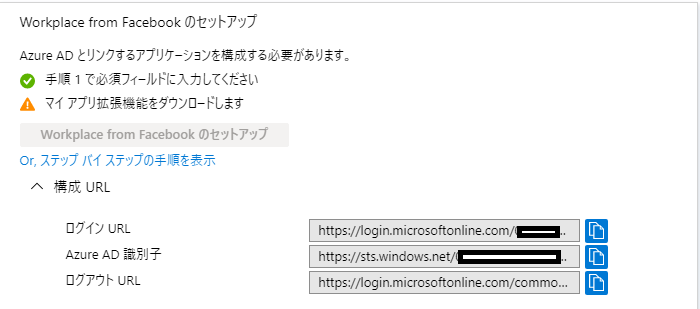

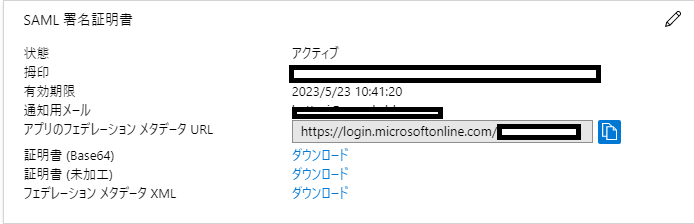

続いて、workplace側の設定をするために、以下の情報を取得しておきます

シングルサインオンの設定画面から 証明書(base64)をダウンロードしておきます。

それとログインURLとAzureAD識別子をメモ帳等に貼り付けておきます。

workplcae側の設定に戻り、AzureADから取得した設定値を入力します

SSOプロバイダー名 →適当な名前

SAMLURL →AzureADのログインURL

SAML発行元URL →AzureAD識別子

SAML証明書 →ダウンロードした証明書をテキスト等で開き内容をすべてコピペ

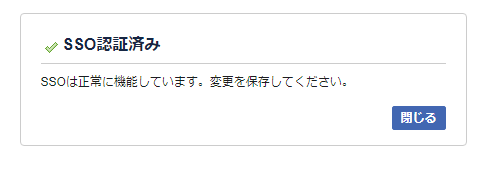

無事SSOが出来ました。

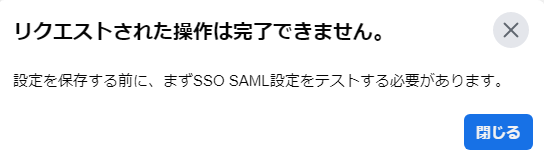

※テストをしないとSSOの登録ができないので気を付けてください↓

ユーザープロビジョニング

続いてユーザープロビジョニングを実施してみます。

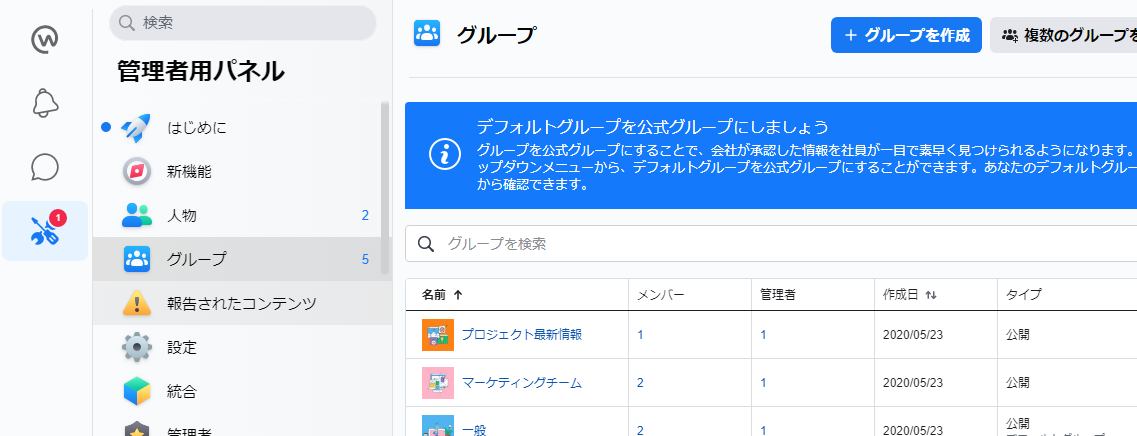

workplaceでは ユーザプロビジョニングすると、新規ユーザーはworkplaceのデフォルトグループに所属されます。

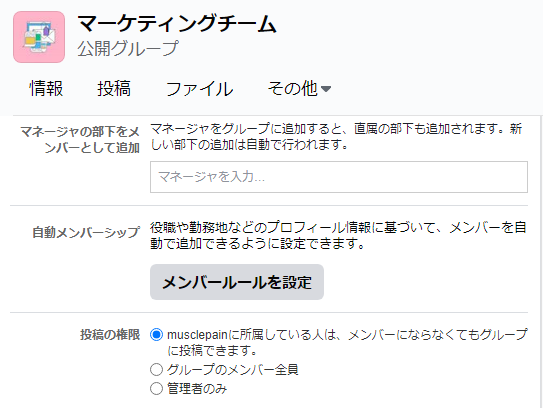

これをユーザーがworkplace登録時にマーケティングチームに参加させてみようと思います。

グループを分けることで、workplace参加時に例えばデフォルトグループは全員公開にして、他のグループはグループに参加している人しか見れないようにする等が可能になります。

workplace側グループの設定

右側の[…]から管理グループを選択

[管理オプション]を選択

[グループ設定]を選択

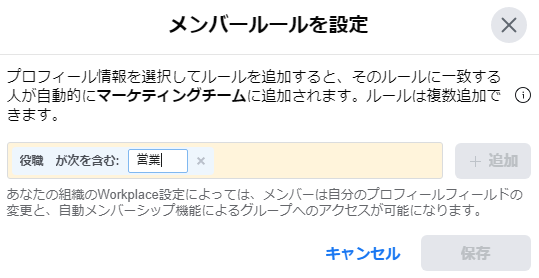

自動メンバーシップ[メンバールール]を設定

ここでは役職に営業が含まれたらマーケティングチームに属するように

設定してみました。

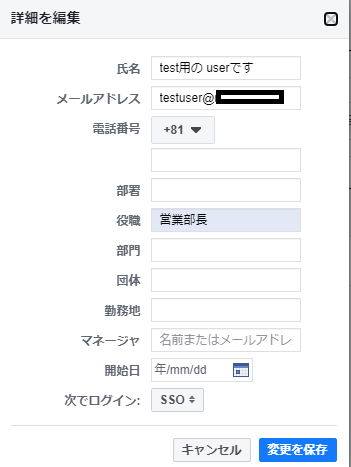

Microsoft GraphでAzureADのユーザー属性を見てみます。

役職は"jobTitle": "営業部長"となっていました。

AzureADでのjobTitleがworkplaceの役職に

プロビジョニングされれば、マーケティングチームに所属されるはずです。

プロビジョニングの設定

ではプロビジョニングの設定をしてみます。

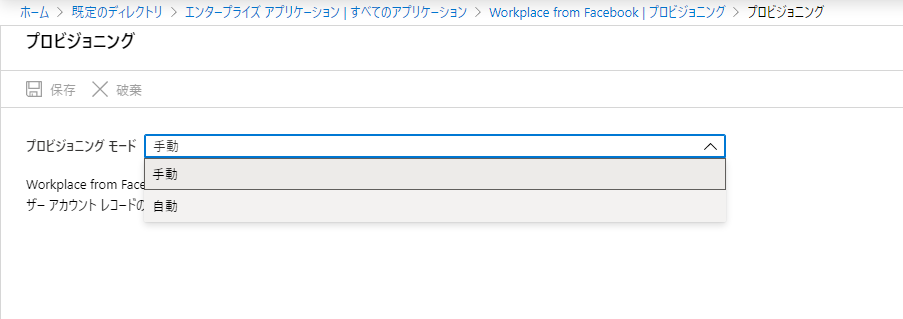

AzureADのworkplaceアプリ画面でプロビジョニングタブを選択し、

プロビジョニングモードを手動にします

管理者資格情報で[承認する]をクリックする

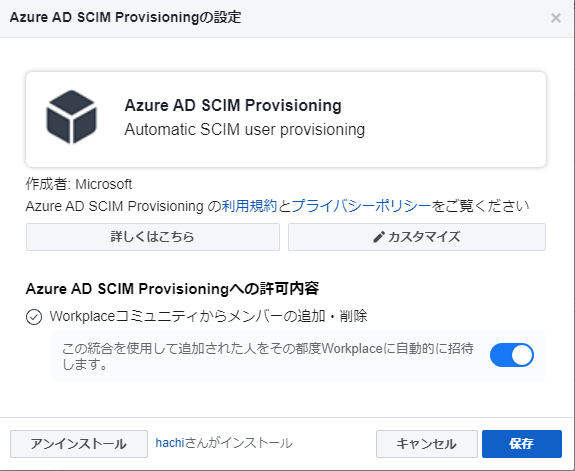

以下の画面が表示されるので、[workplaceに追加]をクリックします。

そうするとworkplace側にプロビジョニングのアプリが作成されます。

この統合を使用して追加された人をその都度workplaceに自動的に招待します

をONにします。

※workplaceへの参加は以下のような設定ができます。

上記はユーザーがプロビジョニングされたタイミングで、招待メールを送る設定をしています

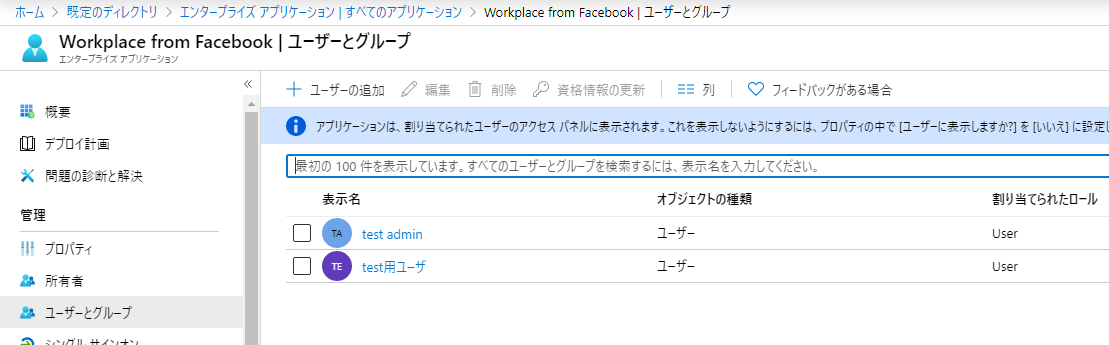

プロビジョニングするユーザーを追加します。

ここではtestuserを追加しました

プロビジョニング開始ボタンをクリックします

無事Workplace側に追加されました。

プロビジョニングされると、ユーザーに招待メールが送られます

join your teamをクリックします

Azureのアカウントでログインします。

登録するをクリックします。

無事プロビジョニングされたユーザーでSSOできました

マーケティングチームにも追加されています。

ユーザーの役職が営業部長になっています。無事プロビジョニングされてますね。

まとめ

無事SSOとユーザープロビジョニングをすることができました。

認証連携はそこまで難しくなかったのですが、workplace側の仕組みをある程度理解しておく必要があると感じました

以上です。